Windows 방화벽 도구

Windows는 상태 보고 Windows 방화벽을 구성하는 다양한 도구를 제공합니다. 모든 도구는 동일한 기본 서비스와 상호 작용하지만 이러한 서비스에 대한 다양한 수준의 제어를 제공합니다.

참고

디바이스에서 Windows 방화벽의 구성을 변경하려면 관리 권한이 있어야 합니다.

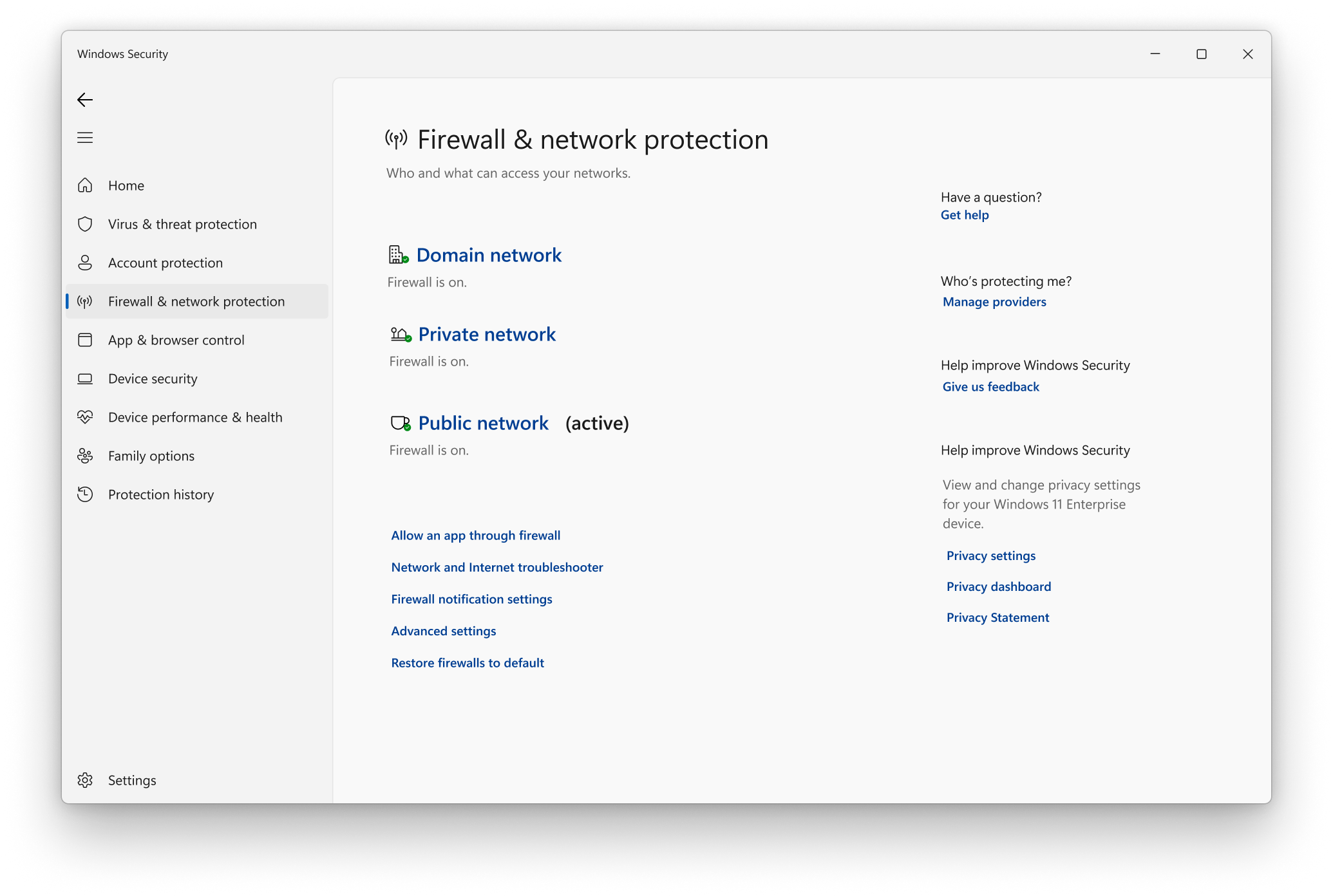

Windows 보안

Windows 보안 앱을 사용하여 Windows 방화벽 상태 보고 고급 도구에 액세스하여 구성할 수 있습니다.

시작을 선택하고 를 입력Windows Security한 다음 Enter 키를 누릅니다. Windows 보안 열리면 방화벽 & 네트워크 보호 탭을 선택합니다. 또는 다음 바로 가기를 사용합니다.

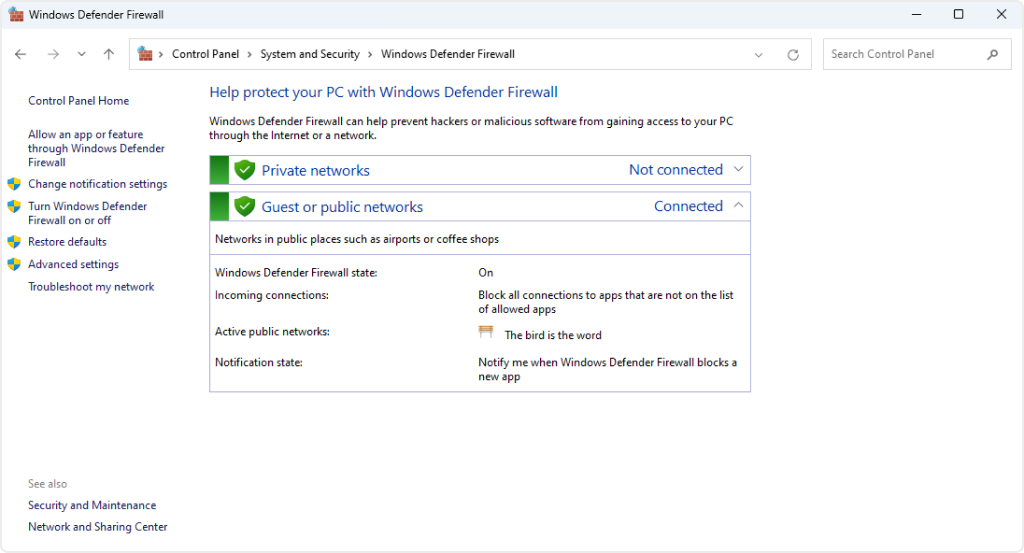

제어판

Windows Defender 방화벽 제어판 애플릿은 Windows 방화벽을 구성하는 기본 기능을 제공합니다.

시작을 선택하고 를 입력firewall.cpl한 다음 Enter 키를 누릅니다.

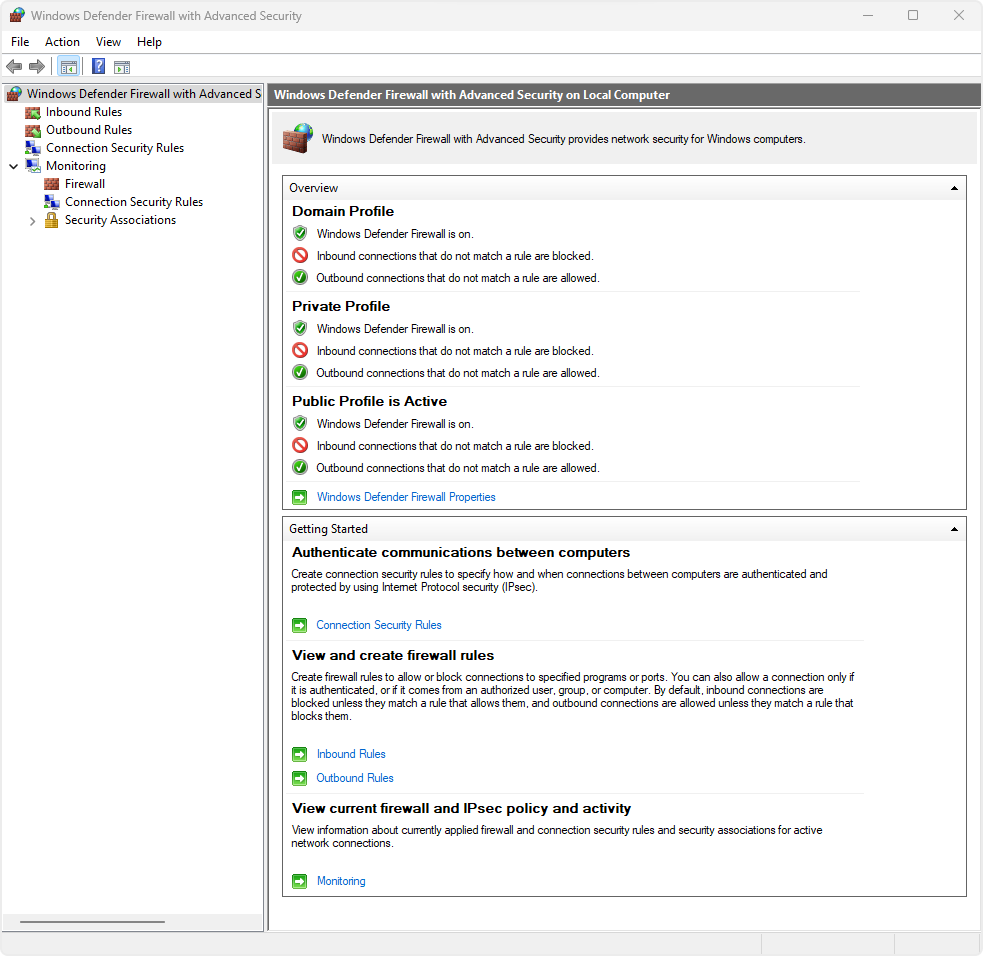

고급 보안을 사용하여 방화벽 Windows Defender

WFAS(Advanced Security)를 사용하는 Windows Defender 방화벽은 고급 구성 기능을 제공하는 MMC(Microsoft Management Console) 스냅인입니다. 로컬 및 GPO(그룹 정책) 구현에서 사용할 수 있습니다.

- 단일 디바이스를 구성하는 경우 시작을 선택하고 를 입력

wf.msc한 다음 Enter 키를 누릅니다. - Active Directory 도메인에 조인된 디바이스를 구성하는 경우 GPO(그룹 정책 개체)를 만들거나 편집하고 노드 컴퓨터 구성>정책>Windows 설정보안 설정>>고급 보안으로 Windows 방화벽을 확장합니다.

CSP(구성 서비스 공급자)

방화벽 CSP는 Microsoft Intune 같은 MDM(모바일 디바이스 관리) 솔루션과 함께 사용할 수 있는 Windows 방화벽의 상태 구성하고 쿼리하는 인터페이스를 제공합니다.

명령줄 도구

PowerShell 모듈 및 Network Command Shell (netsh.exe) 는 NetSecurity 상태 쿼리하고 Windows 방화벽을 구성하는 데 사용할 수 있는 명령줄 유틸리티입니다.

그룹 정책 처리 고려 사항

Windows 방화벽 정책 설정은 레지스트리에 저장됩니다. 기본적으로 그룹 정책은 90분마다 백그라운드에서 새로 고쳐지고 0~30분 사이의 임의 오프셋이 있습니다.

Windows 방화벽은 레지스트리에서 변경 내용을 모니터링하고 레지스트리에 어떤 내용이 기록되면 다음 작업을 수행하는 WFP(Windows Filtering Platform)에 알림이 표시됩니다.

- 모든 방화벽 규칙 및 설정을 읽습니다.

- 새 필터 적용

- 이전 필터를 제거합니다.

참고

동작은 실제로 구성 변경 내용이 있는지 여부에 관계없이 레지스트리 위치에 기록되거나 레지스트리 위치에서 삭제될 때마다 트리거됩니다. 프로세스 중에 IPsec 연결의 연결이 끊어집니다.

많은 정책 구현은 변경된 경우에만 업데이트되도록 지정합니다. 그러나 사용자가 변경한 경우 원하는 정책 설정을 다시 적용하는 등 변경되지 않은 정책을 업데이트할 수 있습니다. 레지스트리 그룹 정책 처리의 동작을 제어하려면 컴퓨터 구성>관리 템플릿>시스템>그룹 정책>구성 레지스트리 정책 처리를 사용할 수 있습니다. 그룹 정책 개체가 변경되지 않은 경우에도 프로세스는 정책이 변경되지 않은 경우에도 옵션을 업데이트하고 정책을 다시 표시합니다. 이 옵션은 기본적으로 사용하지 않도록 설정됩니다.

그룹 정책 개체가 변경되지 않은 경우에도 프로세스 옵션을 사용하도록 설정하면 WFP 필터가 모든 백그라운드 새로 고침 시 다시 적용됩니다. 그룹 정책이 10개인 경우 새로 고침 간격 동안 WFP 필터가 10번 다시 적용됩니다. 정책 처리 중에 오류가 발생하면 적용된 설정이 불완전하여 다음과 같은 문제가 발생할 수 있습니다.

- Windows 방화벽은 그룹 정책에서 허용하는 인바운드 또는 아웃바운드 트래픽을 차단합니다.

- 그룹 정책 설정 대신 로컬 방화벽 설정이 적용됩니다.

- IPsec 연결이 설정할 수 없습니다.

임시 솔루션은 도메인 컨트롤러에 연결해야 하는 명령을 gpupdate.exe /force사용하여 그룹 정책 설정을 새로 고치는 것입니다.

이 문제를 방지하려면 레지스트리 정책 처리 구성 정책을 구성하지 않음의 기본값으로 그대로 두거나 이미 구성된 경우 사용 안 함을 구성합니다.

중요

그룹 정책 개체가 변경되지 않은 경우에도 프로세스 옆의 확인란을 선택 취소해야 합니다. 선택 취소된 상태로 두면 구성 변경이 있는 경우에만 WFP 필터가 작성됩니다.

레지스트리를 강제로 삭제하고 다시 작성해야 하는 경우 정기적인 백그라운드 처리 중에 적용 안 함 옆의 확인란을 선택하여 백그라운드 처리를 사용하지 않도록 설정합니다.

활성 공격에 대한 모드를 보호합니다.

활성 공격 중에 손상을 완화하는 데 사용할 수 있는 중요한 Windows 방화벽 기능은 보호 모드입니다. 이는 방화벽 관리자가 활성 공격에 직면하여 일시적으로 보안을 강화하는 데 사용할 수 있는 쉬운 방법을 가리키는 비공식적인 용어입니다.

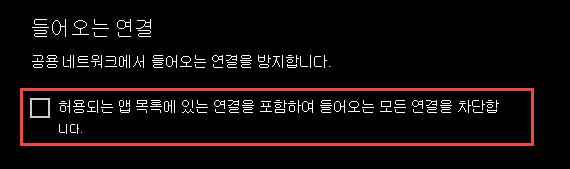

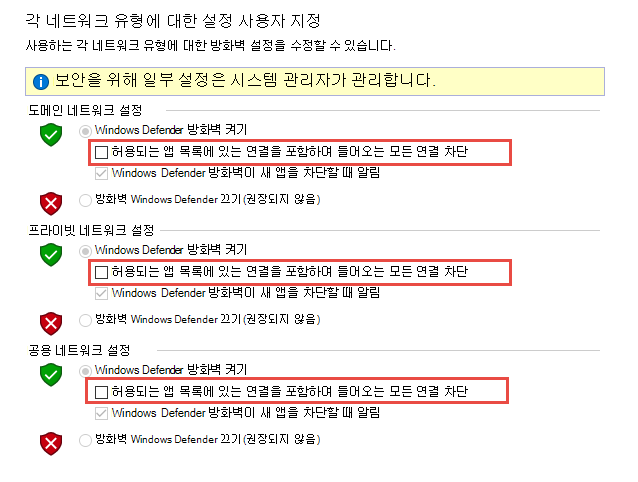

Windows 설정 앱 또는 제어판 있는 허용된 앱 설정 목록에 있는 연결을 포함하여 들어오는 모든 연결 차단을 확인하여 보호 기능을 수행할 수 있습니다.

기본적으로 Windows 방화벽은 예외 규칙이 만들어지지 않는 한 모든 항목을 차단합니다. shield up 옵션은 예외를 재정의합니다. 예를 들어 원격 데스크톱 기능은 사용하도록 설정하면 방화벽 규칙을 자동으로 만듭니다. 그러나 호스트에서 여러 포트 및 서비스를 사용하는 활성 악용이 있는 경우 개별 규칙을 사용하지 않도록 설정하는 대신 방패 업 모드를 사용하여 모든 인바운드 연결을 차단하고 원격 데스크톱에 대한 규칙을 포함하여 이전 예외를 재정의할 수 있습니다. 원격 데스크톱 규칙은 그대로 유지되지만 보호가 활성화되어 있으면 원격 액세스가 작동할 수 없습니다.

비상 사태가 끝나면 설정을 선택 취소하여 일반 네트워크 트래픽을 복원합니다.

다음 단계

다음 드롭다운에서 도구 중 하나를 선택하여 Windows 방화벽을 구성하는 방법을 알아봅니다.