Always On VPN으로 마이그레이션하고 DirectAccess를 해지하세요.

” 이전:다이렉트액세스에서 Always On VPN 으로의 마이그레이션 계획

DirectAccess에서 Always On VPN으로 마이그레이션하려면 클라이언트를 마이그레이션하는 특정 프로세스가 필요하므로 마이그레이션 단계를 순서대로 수행하지 않아 발생하는 경쟁 조건을 최소화하는 데 도움이 됩니다. 마이그레이션 프로세스는 크게 다음 네 가지 기본 단계로 구성됩니다:

나란히 VPN 인프라를 배포합니다. 마이그레이션 단계와 배포에 포함할 기능을 결정한 후에는 기존 DirectAccess 인프라와 함께 VPN 인프라를 나란히 배포합니다.

클라이언트에 인증서 및 구성을 배포합니다. VPN 인프라가 준비되면 필요한 인증서를 생성하고 클라이언트에 게시합니다. 클라이언트가 인증서를 받으면 VPN_Profile.ps1 구성 스크립트를 배포합니다. 또는 Intune을 사용하여 VPN 클라이언트를 구성할 수 있습니다. Microsoft 엔드포인트 구성 관리자 또는 Microsoft Intune을 사용하여 VPN 구성이 성공적으로 배포되었는지 모니터링하세요.

DirectAccess 보안 그룹에서 장치를 제거합니다. 사용자가 성공적으로 마이그레이션하면 해당 장치를 DirectAccess 보안 그룹에서 제거합니다. 환경에서 DirectAccess를 제거하기 전에 DirectAccess 보안 그룹이 비어 있는지 확인하세요. 보안 그룹에 여전히 구성원이 포함되어 있는 경우 보안 그룹을 제거하지 않습니다. 구성원이 포함된 보안 그룹을 제거하면 직원들이 디바이스에서 원격 액세스를 할 수 없게 될 위험이 있습니다. Microsoft 엔드포인트 구성 관리자 또는 Microsoft Intune을 사용하여 디바이스 할당 정보를 확인하고 각 사용자에게 속한 디바이스를 검색하세요.

DirectAccess 서버를 해제합니다. 구성 설정과 DNS 레코드를 성공적으로 제거했으면 DirectAccess 서버를 해체할 준비가 된 것입니다. 이렇게 하려면 서버 관리자에서 역할을 제거하거나 서버를 해제하고 ADDS에서 서버를 제거합니다.

DirectAccess에서 Always On VPN으로 마이그레이션 프로세스를 시작하기 전에, 마이그레이션 계획을 세웠는지 확인하세요. 마이그레이션을 계획하지 않은 경우, Always On VPN으로 DirectAccess 마이그레이션 계획하기를 참조하세요.

팁

이 섹션은 Always On VPN에 대한 단계별 배포 가이드가 아니라 Windows Server 및 Windows 10용 Always On VPN 배포를 보완하고 마이그레이션 관련 배포 지침을 제공하기 위한 것입니다.

나란히 배치된 VPN 인프라 배포

VPN 인프라를 기존 DirectAccess 인프라와 나란히 배포합니다. 단계별 자세한 내용은 Windows Server 및 Windows 10용 Always On VPN 배포에서 Always On VPN 인프라 설치 및 구성을 참조하세요.

병렬 배포는 다음과 같은 높은 수준의 작업으로 구성됩니다:

VPN 사용자, VPN 서버 및 NPS 서버 그룹을 만듭니다.

필요한 인증서 템플릿을 만들고 게시합니다.

서버 인증서를 등록합니다.

Always On VPN용 원격 액세스 서비스를 설치하고 구성합니다.

NPS를 설치하고 구성합니다.

Always On VPN에 대한 DNS 및 방화벽 규칙을 구성합니다.

다음 이미지는 DirectAccess에서 Always On VPN으로 마이그레이션하는 동안의 인프라 변경 사항을 시각적으로 보여줍니다.

클라이언트에 인증서 및 VPN 구성 스크립트 배포

Always On VPN 배포 섹션의 VPN 클라이언트 구성은 대부분 완료되었지만, DirectAccess에서 Always On VPN으로 마이그레이션을 성공적으로 완료하려면 두 가지 추가 단계가 필요합니다.

VPN 클라이언트가 인증서 없이 연결을 시도하지 않도록 VPN_Profile.ps1이 인증서 발급 후 에 오는지 확인해야 합니다. 이를 위해, 인증서를 등록한 사용자만 VPN 배포 준비 그룹에 추가하는 스크립트를 실행하여 상시 연결 VPN 구성을 배포하는 데 사용합니다.

참고 항목

Microsoft는 사용자 마이그레이션 링에서 이 프로세스를 수행하기 전에 테스트할 것을 권장합니다.

VPN 인증서를 생성 및 게시하고 자동 등록 GPO(그룹 정책 개체)를 사용 설정합니다. 기존의 인증서 기반 Windows 10 VPN 배포의 경우, 연결을 인증할 수 있도록 장치 또는 사용자에게 인증서가 발급됩니다. 자동 등록을 위해 새 인증 인증서를 만들고 게시한 경우, 자동 등록 설정이 VPN 사용자 그룹에 구성된 GPO를 만들고 배포해야 합니다. 인증서 및 자동 등록을 구성하는 단계는 서버 인프라 구성하기를 참조하세요.

VPN 사용자 그룹에 사용자를 추가합니다. 마이그레이션하는 사용자를 VPN 사용자 그룹에 추가합니다. 이러한 사용자는 마이그레이션한 후에도 해당 보안 그룹에 유지되므로 향후에 모든 인증서 업데이트를 받을 수 있습니다. 모든 사용자를 DirectAccess에서 Always On VPN으로 옮길 때까지 이 그룹에 사용자를 계속 추가하세요.

VPN 인증 인증서를 받은 사용자를 식별합니다. DirectAccess에서 마이그레이션하는 중이므로 클라이언트가 필요한 인증서를 받았고 VPN 구성 정보를 받을 준비가 되었는지 확인하는 방법을 추가해야 합니다. GetUsersWithCert.ps1 스크립트를 실행하여 지정된 템플릿 이름에서 현재 발급된 해지되지 않은 인증서를 가진 사용자를 지정된 ADDS 보안 그룹에 추가합니다. 예를 들어, GetUsersWithCert.ps1 스크립트를 실행하면 VPN 인증 인증서 템플릿에서 유효한 인증서를 발급받은 모든 사용자가 VPN 배포 준비 그룹에 추가됩니다.

참고 항목

클라이언트가 필요한 인증서를 받은 시점을 식별하는 방법이 없는 경우, 사용자에게 인증서가 발급되기 전에 VPN 구성을 배포하여 VPN 연결이 실패할 수 있습니다. 이 상황을 피하려면 인증 기관에서 또는 일정에 따라 GetUsersWithCert.ps1 스크립트를 실행하여 인증서를 받은 사용자를 VPN 배포 준비 그룹에 동기화합니다. 그런 다음 해당 보안 그룹을 사용하여 관리되는 클라이언트가 인증서를 받기 전에 VPN 구성을 받지 못하도록 Microsoft Endpoint Configuration Manager 또는 Intune에서 VPN 구성 배포를 대상으로 지정합니다.

GetUsersWithCert.ps1

Import-module ActiveDirectory Import-Module AdcsAdministration $TemplateName = 'VPNUserAuthentication'##Certificate Template Name (not the friendly name) $GroupName = 'VPN Deployment Ready' ##Group you will add the users to $CSServerName = 'localhost\corp-dc-ca' ##CA Server Information $users= @() $TemplateID = (get-CATemplate | Where-Object {$_.Name -like $TemplateName} | Select-Object oid).oid $View = New-Object -ComObject CertificateAuthority.View $NULL = $View.OpenConnection($CSServerName) $View.SetResultColumnCount(3) $i1 = $View.GetColumnIndex($false, "User Principal Name") $i2 = $View.GetColumnIndex($false, "Certificate Template") $i3 = $View.GetColumnIndex($false, "Revocation Date") $i1, $i2, $i3 | %{$View.SetResultColumn($_) } $Row= $View.OpenView() while ($Row.Next() -ne -1){ $Cert = New-Object PsObject $Col = $Row.EnumCertViewColumn() [void]$Col.Next() do { $Cert | Add-Member -MemberType NoteProperty $($Col.GetDisplayName()) -Value $($Col.GetValue(1)) -Force } until ($Col.Next() -eq -1) $col = '' if($cert."Certificate Template" -eq $TemplateID -and $cert."Revocation Date" -eq $NULL){ $users= $users+= $cert."User Principal Name" $temp = $cert."User Principal Name" $user = get-aduser -Filter {UserPrincipalName -eq $temp} –Property UserPrincipalName Add-ADGroupMember $GroupName $user } }Always On VPN 구성을 배포합니다. VPN 인증 인증서가 발급되고 GetUsersWithCert.ps1 스크립트를 실행하면 사용자가 VPN 배포 준비 보안 그룹에 추가됩니다.

| 사용 중인 경우... | 결과 |

|---|---|

| Configuration Manager | 해당 보안 그룹의 멤버십을 기반으로 사용자 컬렉션을 만듭니다. |

| Intune | 동기화되면 보안 그룹을 직접 타겟팅하기만 하면 됩니다. |

GetUsersWithCert.ps1 구성 스크립트를 실행할 때마다 AD DS 검색 규칙도 실행하여 구성 관리자에서 보안 그룹 구성원 자격을 업데이트해야 합니다. 또한 배포 컬렉션에 대한 멤버십 업데이트가 스크립트 및 검색 규칙에 따라 충분히 자주 발생하는지 확인하세요.

구성 관리자 또는 Intune을 사용하여 Windows 클라이언트에 Always On VPN을 배포하는 방법에 대한 자세한 내용은 Windows Server 및 Windows 10용 항상 켜짐 VPN 배포를 참조하세요. 그러나 이러한 마이그레이션 관련 작업을 반드시 통합해야 합니다.

참고 항목

이러한 마이그레이션 관련 작업을 통합하는 것은 단순한 Always On VPN 배포와 DirectAccess에서 Always On VPN으로 마이그레이션하는 것의 중요한 차이점입니다. 배포 가이드의 방법을 사용하는 대신 보안 그룹을 대상으로 하는 컬렉션을 올바르게 정의해야 합니다.

DirectAccess 보안 그룹에서 장치 제거

사용자가 인증 인증서와 VPN_Profile.ps1 구성 스크립트를 받으면 Configuration Manager 또는 Intune에서 해당 VPN 구성 스크립트 배포가 성공적으로 완료된 것을 볼 수 있습니다. 배포할 때마다 해당 사용자의 장치를 DirectAccess 보안 그룹에서 제거하여 나중에 DirectAccess를 제거할 수 있도록 합니다. Intune 및 구성 관리자에는 각 사용자의 장치를 확인하는 데 도움이 되는 사용자 장치 할당 정보가 포함되어 있습니다.

참고 항목

컴퓨터 그룹이 아닌 OU(조직 구성 단위)를 통해 DirectAccess GPO를 적용하는 경우 사용자의 컴퓨터 개체를 OU 밖으로 이동합니다.

DirectAccess 인프라 해제

모든 DirectAccess 클라이언트를 항상 켜져 있는 VPN으로 마이그레이션을 완료하면, DirectAccess 인프라를 해제하고 그룹 정책에서 DirectAccess 설정을 제거할 수 있습니다. Microsoft는 다음 단계를 수행하여 사용자 환경에서 DirectAccess를 정상적으로 제거할 것을 권장합니다.

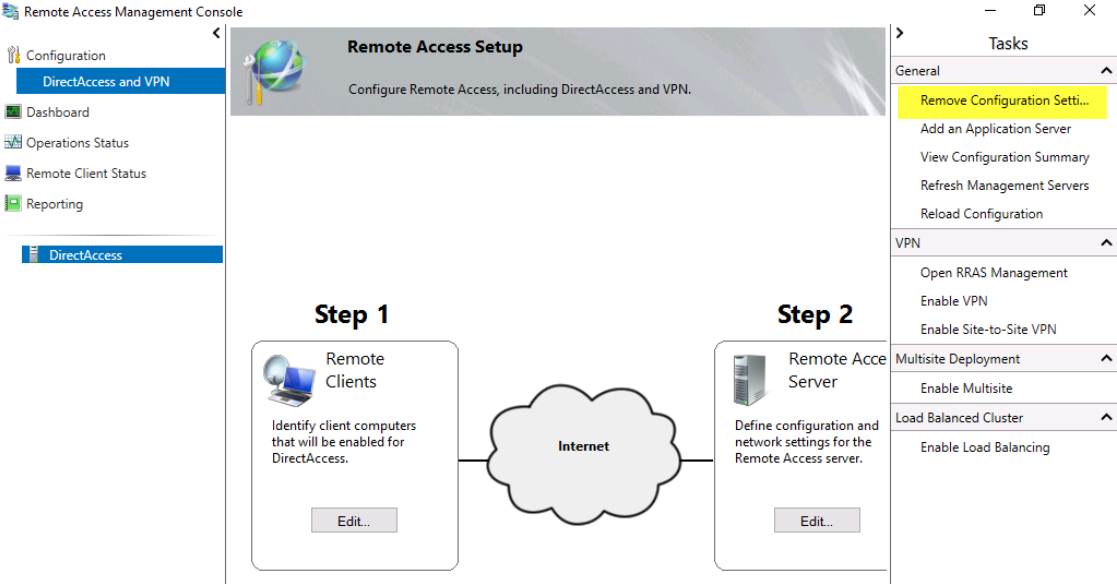

구성 설정을 제거합니다. 아래 이미지와 같이 원격 액세스 관리 콘솔을 열고 구성 설정 제거를 선택하여 만든 원격 액세스 그룹 정책 설정 및 GPO를 제거합니다. 구성을 제거하기 전에 그룹을 제거하면 오류가 발생할 수 있습니다.

DirectAccess 보안 그룹에서 장치를 제거합니다. 사용자가 성공적으로 마이그레이션하면 해당 장치를 DirectAccess 보안 그룹에서 제거합니다. 환경에서 DirectAccess를 제거하기 전에 DirectAccess 보안 그룹이 비어 있는지 확인하세요. 보안 그룹에 여전히 구성원이 포함되어 있는 경우 보안 그룹을 제거하지 않습니다. 구성원이 포함된 보안 그룹을 제거하면 직원들이 디바이스에서 원격 액세스를 할 수 없게 될 위험이 있습니다. Microsoft 엔드포인트 구성 관리자 또는 Microsoft Intune을 사용하여 디바이스 할당 정보를 확인하고 각 사용자에게 속한 디바이스를 검색하세요.

DNS를 정리합니다. 내부 DNS 서버 및 DirectAccess와 관련된 공용 DNS 서버(예: DA.contoso.com, DAGateway.contoso.com)에서 모든 레코드를 제거해야 합니다.

DirectAccess 서버를 해제합니다. 구성 설정과 DNS 레코드를 성공적으로 제거했으면 DirectAccess 서버를 해체할 준비가 된 것입니다. 이렇게 하려면 서버 관리자에서 역할을 제거하거나 서버를 해제하고 ADDS에서 서버를 제거합니다.

Active Directory 인증서 서비스에서 모든 DirectAccess 인증서를 제거합니다. DirectAccess 구현에 컴퓨터 인증서를 사용한 경우, 인증 기관 콘솔의 인증서 템플릿 폴더에서 게시한 템플릿을 제거합니다.

다음 단계

DirectAccess에서 Always On VPN으로의 마이그레이션이 완료되었습니다.