시나리오: 파일 액세스 감사

보안 감사는 회사의 보안을 유지 관리할 수 있는 가장 효율적인 도구 중 하나입니다. 보안 감사의 주요 목표 중 하나는 규정을 준수하는 것입니다. 예를 들어 Sarbanes Oxley, HIPAA(Health Insurance Portability and Accountability Act), PCI(결제 카드 삽입) 등의 업계 표준에서는 기업에서 데이터 보안 및 개인 정보와 관련된 엄격한 규칙 집합을 따르도록 규정하고 있습니다. 보안 감사를 통해 이러한 정책의 유무를 파악하고 해당 표준 준수 여부를 증명할 수 있습니다. 또한 보안 감사를 사용하면 비정상적인 동작을 파악하고, 보안 정책의 결함을 파악 및 완화하며, 법정 분석에 사용할 수 있는 사용자 작업 내역을 만들어 무책임한 행위를 방지할 수 있습니다.

감사 정책 요구 사항은 일반적으로 다음과 같은 수준에서 도출됩니다.

정보 보안. 파일 액세스 감사 내역은 포렌식 분석 및 침입 탐지에 사용되는 경우가 많습니다. 가치가 높은 정보 액세스에 대해 대상이 지정된 이벤트를 가져옴으로써 조직은 응답 시간 및 조사 정확도를 대폭 개선할 수 있습니다.

조직 구성 정책. 예를 들어, PCI 표준에 의해 규제를 받는 조직에는 신용 카드 정보 및 PII(개인 식별 정보)를 포함하는 것으로 표시된 모든 파일에 대한 액세스를 모니터링하는 중앙 정책이 있을 수 있습니다.

부서별 정책. 예를 들어 재무 부서에는 재무 부서에만 권한이 있는 분기별 수익 보고서 등과 같은 특정 금융 문서를 수정할 수 있는 권한이 필요할 수 있습니다. 이 부서에서는 이러한 문서를 변경하려는 다른 모든 시도를 모니터링하기를 원할 수 있습니다.

비즈니스 정책. 예를 들어 비즈니스 소유주는 회사 프로젝트에 속한 데이터를 보려는 모든 무단 시도를 모니터링하기를 원할 수 있습니다.

또한 규정 준수 부서는 사용자, 컴퓨터 및 리소스 특성과 같은 중앙 권한 부여 정책 및 정책 구문에 대한 모든 변경 내용을 모니터링하는 것을 원할 수 있습니다.

보안 감사에서 가장 중요한 고려 사항 중 하나는 감사 이벤트 수집과 저장 및 분석 비용입니다. 감사 정책의 범위가 광범위한 경우 수집되는 감사 이벤트의 양이 증가하므로 비용도 늘어납니다. 반면 감사 정책의 범위가 너무 좁으면 중요한 이벤트를 놓칠 수 있습니다.

Windows Server 2012와 함께 클레임 및 리소스 속성을 사용 하 여 감사 정책을 작성할 수 있습니다. 이로 인해 더 구체적인 대상에 맞춰 관리하기 쉬운 감사 정책을 작성할 수 있습니다. 전에는 수행하기가 어려웠거나 불가능했던 시나리오를 수행할 수 있게 되었습니다. 관리자가 작성할 수 있는 감사 정책 예는 다음과 같습니다.

높은 수준의 보안이 허가되지 않은, HBI 문서에 액세스하려는 모든 사람 감사 예: Audit | Everyone | All-Access | Resource.BusinessImpact=HBI AND User.SecurityClearance!=High

현재 작업 중이지 않은 프로젝트와 관련된 문서에 액세스하려는 모든 공급업체 감사 예: Audit | Everyone | All-Access | User.EmploymentStatus=Vendor AND User.Project Not_AnyOf Resource.Project

이와 같은 정책을 사용하는 경우 감사 이벤트의 볼륨을 규정하고 감사 이벤트를 가장 관련성이 높은 데이터나 사용자로 제한할 수 있습니다.

관리자가 감사 정책을 작성 및 적용한 후 고려해야 하는 부분은 수집되는 감사 이벤트에서 의미 있는 정보를 수집하는 것입니다. 표현식 기반 감사 이벤트를 사용하면 감사 볼륨을 줄일 수 있습니다. 그러나 사용자는 이러한 이벤트에 대해 의미 있는 정보를 쿼리하고 "누가 내 HBI 데이터에 액세스합니까?" 또는 "중요한 데이터에 무단으로 액세스하려는 시도가 있었나요?"와 같은 질문을 할 수 있는 방법이 필요합니다.

Windows Server 2012 사용자, 컴퓨터 및 리소스 클레임으로 기존 데이터 액세스 이벤트를 개선합니다. 이러한 이벤트는 서버별로 생성됩니다. 조직 전체에서 모든 이벤트를 확인할 수 있도록 하기 위해 Microsoft는 파트너와 협력하여 System Center Operation Manager의 Audit Collection Service 등의 이벤트 수집 및 분석 도구를 제공하고 있습니다.

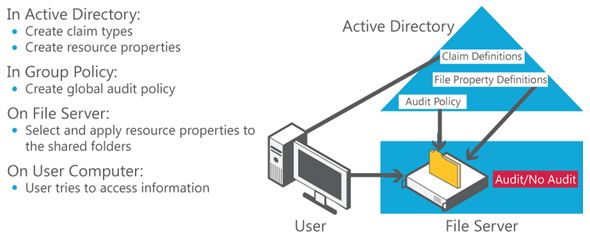

그림 4는 중앙 감사 정책의 개요를 보여 줍니다.

그림 4 중앙 감사 환경

보안 감사를 설정하고 사용하는 단계는 일반적으로 다음 단계로 구성되어 있습니다.

모니터링할 정확한 데이터 집합 및 사용자 식별

적합한 감사 정책 생성 및 적용

감사 이벤트 수집 및 분석

생성된 정책 관리 및 모니터링

이 시나리오에서

다음 항목에는 이 시나리오에 대한 추가 지침이 나와 있습니다.

이 시나리오에 포함된 역할 및 기능

다음 표에는 이 시나리오에 포함된 역할 및 기능이 나열되어 있으며, 이러한 역할 및 기능이 시나리오를 지원하는 방법에 대한 설명이 나와 있습니다.

| 역할/기능 | 이 시나리오를 지원하는 방법 |

|---|---|

| Active Directory 도메인 서비스 역할 | Windows Server 2012의 AD DS에는 사용자 클레임 및 디바이스 클레임, 복합 ID, (사용자 + 디바이스 클레임)를 만드는 새로운 중앙 액세스 정책(CAP) 모델 및 권한 부여 결정에 파일 분류 정보 사용 수 있도록 하는 클레임 기반 권한 부여 플랫폼을 소개 합니다. |

| 파일 및 스토리지 서비스 역할 | Windows Server 2012의 파일 서버의 경우 관리자가 파일 또는 폴더에 대한 사용자 유효 사용 권한 및 액세스 문제를 해결하고 필요에 따라 액세스 권한을 부여하는 사용자 인터페이스를 제공합니다. |