페더레이션 서버에 대한 인증서 요구 사항

모든 AD FS(Active Directory Federation Services) 디자인에서 다양한 인증서를 사용하여 통신을 보호하고 인터넷 클라이언트와 페더레이션 서버 간 사용자 인증을 용이하게 해야 합니다. 각 페더레이션 서버는 서비스 통신 인증서와 토큰 서명 인증서가 있어야 AD FS 통신에 참여할 수 있습니다. 다음 표에서 페더레이션 서버와 연결 된 인증서 종류를 설명 합니다.

| 인증서 유형 | 설명 |

|---|---|

| 토큰 서명 인증서 | 토큰 서명 인증서는 X509 인증서입니다. 페더레이션 서버는 연결된 퍼블릭/프라이빗 키 쌍을 사용하여 해당 서버에서 제공하는 모든 보안 토큰을 디지털 서명합니다. 여기에는 게시된 페더레이션 메타데이터 및 아티팩트 확인 요청에 대한 서명이 포함됩니다. AD FS 관리 스탭인에 구성된 여러 토큰 서명 인증서를 사용하여 인증서 한 개의 만료일이 가까울 경우 인증서 롤오버를 허용할 수 있습니다. 기본적으로 목록에 있는 모든 인증서가 게시되지만, 실제로 토큰에 인증할 때는 AD FS가 기본 토큰 서명 인증서만 사용합니다. 선택한 모든 인증서에 해당 프라이빗 키가 있어야 합니다. 자세한 내용은 참조 토큰 서명 인증서를 및 토큰 서명 인증서 추가합니다. |

| 서비스 통신 인증서 | 페더레이션 서버는 WCF(Windows Communication Foundation) 메시지 보안용 서비스 통신이라고도 하는 서버 인증 인증서를 사용합니다. 기본적으로 이것은 페더레이션 서버가 IIS(인터넷 정보 서비스)에서 SSL(Secure Sockets Layer)로 사용하는 동일한 인증서입니다. 참고: AD FS 관리 스냅인은 서비스 통신 인증서로 페더레이션 서버에 대한 서버 인증 인증서를 참조합니다. 자세한 내용은 참조 서비스 통신 인증서 및 서비스 통신 인증서 설정합니다. 클라이언트 컴퓨터에서 서비스 통신 인증서를 신뢰할 수 있어야 하므로 신뢰할 수 있는 CA(인증 기관)에서 서명한 인증서를 사용하는 것이 좋습니다. 선택한 모든 인증서에 해당 프라이빗 키가 있어야 합니다. |

| SSL(Secure Sockets Layer) 인증서 | 페더레이션 서버는 SSL 인증서를 사용하여 웹 클라이언트 및 페더레이션 서버 프록시와의 SSL 통신에 대한 웹 서비스 트래픽의 보안을 유지합니다. 클라이언트 컴퓨터에서 SSL 인증서를 신뢰할 수 있어야 하므로 신뢰할 수 있는 CA에서 서명한 인증서를 사용하는 것이 좋습니다. 선택한 모든 인증서에 해당 프라이빗 키가 있어야 합니다. |

| 토큰 암호 해독 인증서 | 이 인증서는이 페더레이션 서버에서 받은 토큰의 해독에 사용 됩니다. 여러 암호 해독 인증서를 유지할 수 있습니다. 이렇게 하면 리소스 페더레이션 서버를 새 인증서를 기본 암호 해독 인증서로 설정 된 후 이전 인증서를 통해 발급 된 토큰을 해독할 수 있습니다. 암호 해독에 모든 인증서를 사용할 수 있지만 실제로 기본 토큰 암호 해독 인증서만 페더레이션 메타데이터에 게시됩니다. 선택한 모든 인증서에 해당 프라이빗 키가 있어야 합니다. 자세한 내용은 참조 토큰 암호 해독 인증서 추가합니다. |

IIS용 MMC(Microsoft Management Console) 스냅인을 통해 서비스 통신 인증서를 요청하여 SSL 인증서 또는 서비스 통신 인증서를 요청하고 설치할 수 있습니다. SSL 인증서를 사용 하는 방법에 대 한 자세한 내용은 참조 하십시오. IIS 7.0: IIS 7.0에서 Secure Sockets Layer 구성 및 IIS 7.0: IIS 7.0에서 서버 인증서 구성 합니다.

참고 항목

AD FS에서 디지털 서명에 사용되는 SHA(보안 해시 알고리즘)을 SHA-1 또는 SHA-256(더 안전)으로 변경할 수 있습니다. AD FS는 MD5(Makecert.exe 명령줄 도구에서 사용되는 기본 해시 알고리즘)와 같은 다른 해시 메서드와 함께 인증서를 사용하는 것을 지원하지 않습니다. 최상의 보안 방법으로, 모든 서명에 SHA-256(기본적으로 설정됨)을 사용하는 것이 좋습니다. SHA-1은 SHA-256을 사용한 통신을 지원하지 않는 제품(예: 타사 제품 또는 AD FS 1)과 상호 운용해야 하는 경우에만 사용하는 것이 좋습니다. x.

CA 전략 결정

AD FS에서 발급 한 인증서는 CA가 필요 하지 않습니다. 그러나 SSL 인증서(기본적으로 서비스 통신 인증서로도 사용되는 인증서)를 AD FS 클라이언트가 신뢰해야 합니다. 이러한 인증서 종류에는 자체 서명된 인증서를 사용하지 않는 것이 좋습니다.

Important

자체 서명 SSL 인증서를 프로덕션 환경에서 사용하는 경우 계정 파트너 조직 내 악의적 사용자가 리소스 파트너 조직의 페더레이션 서버를 제어할 수 있습니다. 이 보안 위험은 자체 서명된 인증서가 루트 인증서이기 때문에 존재합니다. 이를 다른 페더레이션 서버의 신뢰할 수 있는 루트 저장소(예: 리소스 페더레이션 서버)에 추가해야 하므로 해당 서버가 공격에 취약한 상태로 방치될 수 있습니다.

CA에서 인증서를 받은 후에는 모든 인증서를 로컬 컴퓨터의 개인 인증서 저장소로 가져와야 합니다. 인증서 MMC 스냅인을 사용하여 인증서를 개인 저장소로 가져올 수 있습니다.

인증서 스냅인을 사용하는 대신, SSL 인증서를 기본 웹 사이트에 할당할 때 IIS 관리자 스냅인을 사용하여 SSL 인증서를 가져올 수도 있습니다. 자세한 내용은 참조 기본 웹 사이트로 서버 인증 인증서 가져오기합니다.

참고 항목

페더레이션 서버 역할을 두 인증서 모두 로컬 컴퓨터 개인 인증서 저장소에 있는지 확인 하는 컴퓨터에 AD FS 소프트웨어를 설치 하기 전에 SSL 인증서에는 기본 웹 사이트에 할당 됩니다. 페더레이션 서버를 설정 하는 데 필요한 작업 순서에 대 한 자세한 내용은 참조 검사 목록: 페더레이션 서버 설정을합니다.

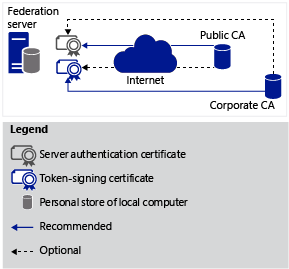

보안 및 예산 요구 사항에 따라 공용 CA 또는 회사 CA에서 가져올 인증서를 신중하게 고려해야 합니다. 다음 그림에서는 지정된 인증서 종류에 대한 권장 CA 발급자를 보여 줍니다. 이 권장 사항은 보안 및 비용에 관한 모범적 접근 방식을 반영합니다.

인증서 해지 목록

사용하는 인증서에 CRL이 있는 경우, 구성된 인증서를 사용하는 서버에서 해당 CRL을 배포한 서버에 연결할 수 있어야 합니다.