제로 트러스트 및 네트워크

기존 네트워크 보안 모델은 인증되면 네트워크의 데이터 및 리소스에 액세스할 수 있는 권한 부여 수준이 할당되는 프레미스를 중심으로 빌드됩니다. 그러나 점점 더 많은 회사와 조직이 클라우드 기반 서비스 및 하이브리드 작업 모델로 전환함에 따라 네트워크 보안 경계가 공격에 노출됩니다.

네트워크 보안은 공격으로부터 네트워크, 데이터 및 리소스를 보호하기 위해 최신 도구를 사용하는 보안 팀과 악용할 수 있는 취약점을 찾는 사이버 범죄자 간의 전쟁터입니다. 네트워크에 액세스하여 중단을 유발하고 도용 및 판매할 수 있는 중요한 데이터를 찾으려고 합니다.

제로 트러스트는 도구가 아니라 보안 모델입니다. 이 모델을 사용하면 네트워크 보안과 관련하여 다음과 같은 두 가지 주요 목표가 있습니다.

- 공격 및 확산 속도로 인한 피해를 제한하고자 합니다..

- 사이버 범죄자가 네트워크를 공격하기 더 어렵게 합니다.

이러한 목표를 달성하기 위해 제로 트러스트 접근 방식을 준수하는 네트워크는 다음과 같은 주장을 합니다.

- 네트워크가 공격으로부터 안전하지 않다고 가정합니다.

- 내부 또는 외부에 관계없이 위협은 항상 네트워크에 존재합니다.

- 네트워크에서 디바이스의 위치는 트러스트를 부여하면 안 됩니다.

- 모든 사용자와 디바이스를 인증하고 권한을 부여해야 합니다.

- 여러 데이터 요소에서 디바이스 및 사용자 동작을 동적으로 평가해야 합니다.

제로 트러스트 완성도 모델

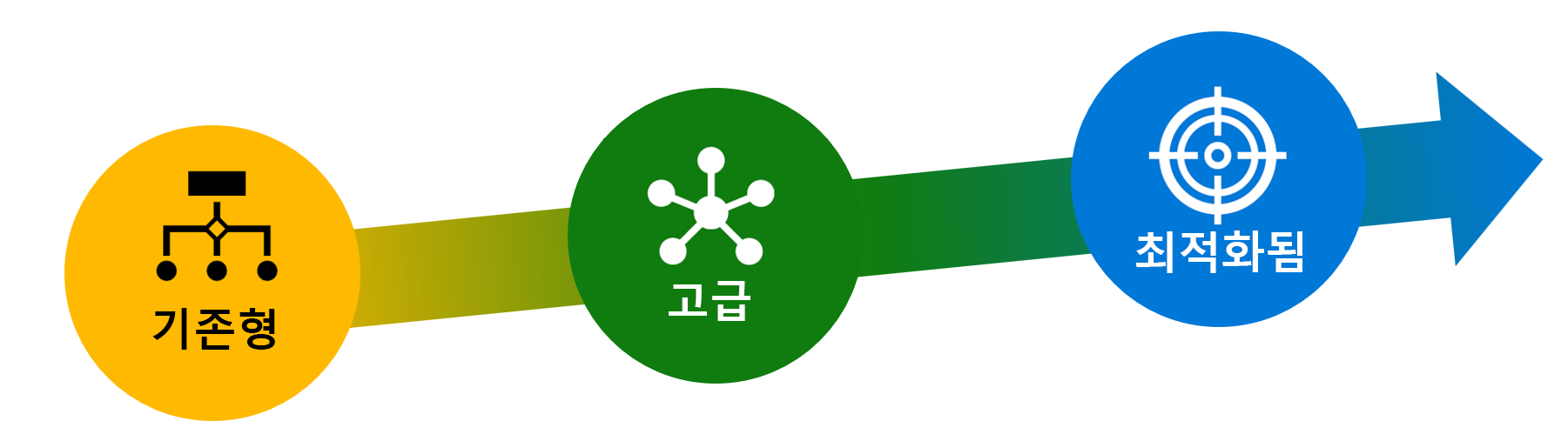

모든 조직은 네트워크 보안과 관련하여 다른 수준의 완성도를 유지합니다. 제로 트러스트 내에 현재 위치를 알 수 있는 완성도 모델이 있습니다. 기존, 고급 및 최적의 세 가지 범주가 있습니다. 대부분의 조직은 기존 조직과 고급 사이에 있습니다.

기존

기존 단계는 대부분 조직이 네트워크에 대한 제로 트러스트 접근 방식을 고려할 때 시작되는 광범위한 단계입니다. 다음과 같이 요약할 수 있습니다.

- 액세스 및 권한 부여 권한은 수동으로 관리되며 대체로 정적입니다.

- 일부 인터넷 리소스는 사용자가 직접 액세스할 수 있습니다.

- 프라이빗 네트워크 및 개방형 네트워크는 대부분의 리소스에 대한 액세스를 제공합니다.

- 디바이스 및 사용자 워크로드는 알려진 위협 및 정적 트래픽 필터링에 대해 모니터링됩니다.

- 일부 내부 및 외부 트래픽이 암호화됩니다.

고급

조직은 네트워크 보안 상태를 개선하고 향상된 보안 정책을 구현하고 있습니다. 다음과 같이 요약할 수 있습니다.

- 네트워크 및 데이터에 대한 사용자 액세스 권한은 보안 정책을 사용하여 관리됩니다.

- 이제 클라우드 앱, 인터넷 리소스 및 중요한 프라이빗 네트워크에 대한 액세스가 제한됩니다.

- 네트워크 트래픽이 모니터링됩니다.

- 대부분의 내부 및 외부 트래픽은 암호화됩니다.

최적

제로 트러스트 완성도에서 모든 조직이 원하는 위치입니다. 대규모 보안 변경을 구현했습니다. 다음과 같이 요약할 수 있습니다.

- 사용자 사용량 및 데이터 위험에 따라 자동으로 검사하는 적응형 액세스 권한 사용

- 모든 사용자 또는 장치 세션은 정책에 대해 여러 데이터 지점을 사용하여 지속적으로 평가됩니다. 정책을 위반하면 액세스가 취소됩니다.

- 모든 네트워크 트래픽은 잠재적인 위협을 식별하기 위해 모니터링되며 위협이 발견되면 관리자에게 알림을 받습니다.

- 모든 데이터와 네트워크 트래픽은 종단 간 암호화됩니다.

조직이 어디에 있든 제로 트러스트 전략을 사용하면 네트워크 보안을 개선하고 자산, 리소스 및 데이터를 더 잘 보호할 수 있습니다.