온디맨드로 플레이북 실행

플레이북을 실행하기 전에 Contoso의 일부 인시던트에 대한 추가 조사가 필요할 수 있습니다. Microsoft Sentinel을 사용하면 심층 조사를 위해 온디맨드로 플레이북을 실행할 수 있습니다.

온디맨드로 플레이북 실행

인시던트 세부 정보를 바탕으로 플레이북을 온디맨드로 실행하거나, 조사의 일환으로 특정 단계를 트리거하거나, 수정 동작을 수행하도록 플레이북을 구성할 수 있습니다.

의심스러운 사용자가 회사 리소스에 액세스할 수 없도록 차단되는 시나리오를 살펴보겠습니다. Contoso의 보안 관리자인 여러분은 하나의 가양성 인시던트를 발견했습니다. Contoso의 일부 사용자가 사무실 컴퓨터에 접속한 상태에서 동시에 원격 컴퓨터에서 VPN 연결을 통해 리소스에 액세스하고 있었습니다. Microsoft Cloud Security가 이러한 신호를 수신했고, 비정상 원격 위치의 잠재적인 위협을 검색하는 취약성을 바탕으로 해당 사용자를 중간 위험으로 분류했습니다.

이 경우 Microsoft Entra ID에서 위험 사용자 속성을 자동으로 해제하는 플레이북을 사용할 수 있습니다.

GitHub의 Microsoft Sentinel 리포지토리

GitHub의 Microsoft Sentinel 리포지토리에는 인시던트 대응을 자동화하는 데 도움이 되는 즉시 사용 가능한 플레이북이 포함되어 있습니다. 플레이북은 논리 앱 Microsoft Sentinel 트리거를 사용하는 ARM(Azure Resource Manager) 템플릿으로 정의됩니다.

앞에서 설명한 시나리오에서, 여러분은 GitHub의 Microsoft Sentinel 리포지토리에 있는 Dismiss-AADRiskyUser 플레이북을 Azure 구독에 직접 배포했습니다.

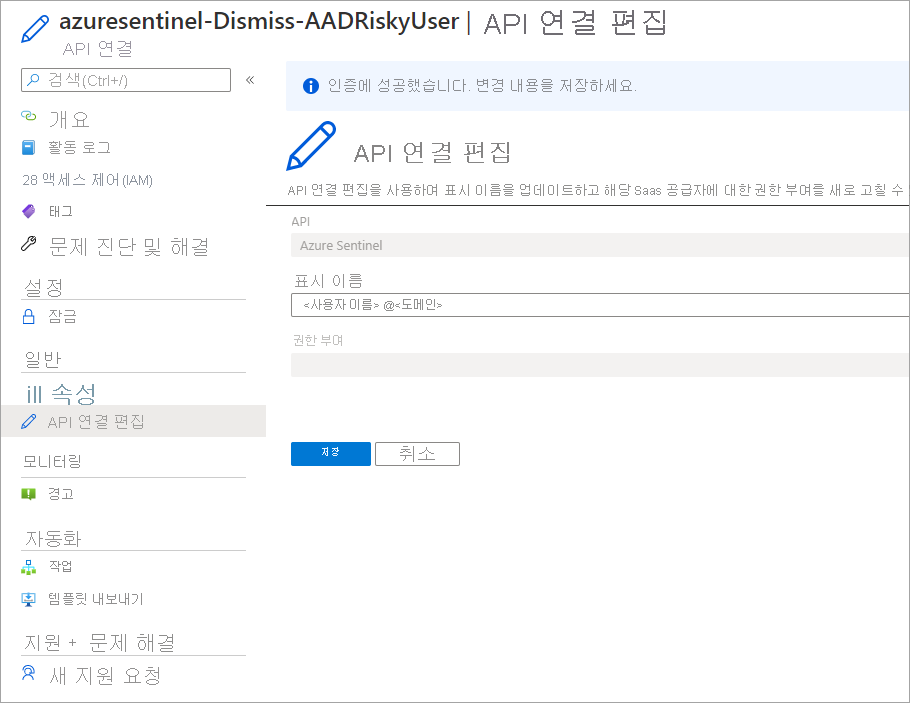

GitHub의 각 배포에 대해 먼저 플레이북에서 각 연결에 대한 권한을 부여해야 Logic Apps 디자이너에서 편집할 수 있습니다. 권한 부여를 진행하면 적절한 커넥터에 대한 API 연결이 만들어지고 토큰과 변수가 저장됩니다. API 연결은 논리 앱을 만든 리소스 그룹에서 찾을 수 있습니다.

각 API 연결의 이름에는 azuresentinel 접두사가 추가됩니다. 논리 앱을 편집할 때 Logic Apps 디자이너에서 연결을 편집할 수도 있습니다.

기존 인시던트에 플레이북 연결

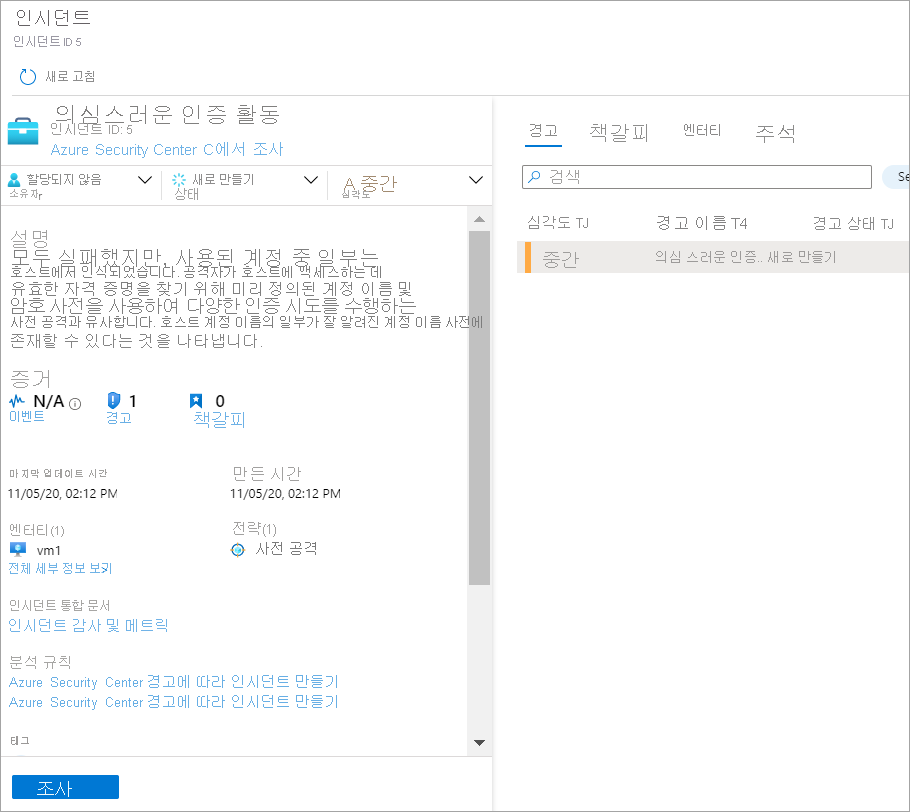

플레이북이 준비되었으면 Microsoft Sentinel의 인시던트 페이지에서 열어서 기존 인시던트를 선택합니다. 세부 정보 창에서 전체 세부 정보 보기를 선택하여 인시던트의 속성을 살펴볼 수 있습니다. 경고 패널에서 플레이북 보기를 선택하고 기존 플레이북 중 하나를 실행할 수 있습니다.

다음 스크린샷에서는 Dismiss-AADRiskyUser 플레이북을 연결할 수 있는 의심스러운 사용자 작업 예시를 보여 줍니다.

인시던트를 조사한 후에는 수동으로 플레이북을 실행하여 보안 위협에 대응할 수 있습니다.