Microsoft Security Copilot을 사용하도록 설정하는 방법 설명

Microsoft Security Copilot 사용을 시작하려면 조직은 서비스 및 사용자를 온보딩하기 위한 조치를 취해야 합니다. 여기에는 다음이 포함됩니다.

- Copilot 용량 프로비전

- 기본 환경 설정

- 역할 권한 할당

용량 프로비전

Microsoft Security Copilot은 소모성 제공으로 판매되므로 고객은 시간당 요금이 청구되는 프로비전된 용량에 따라 매월 요금이 청구됩니다. 프로비전되는 용량을 SCU(보안 컴퓨팅 단위)라고 합니다. SCU는 독립 실행형 환경과 포함된 환경 모두에서 Copilot을 실행하는 데 사용되는 컴퓨팅 성능을 측정하는 단위입니다.

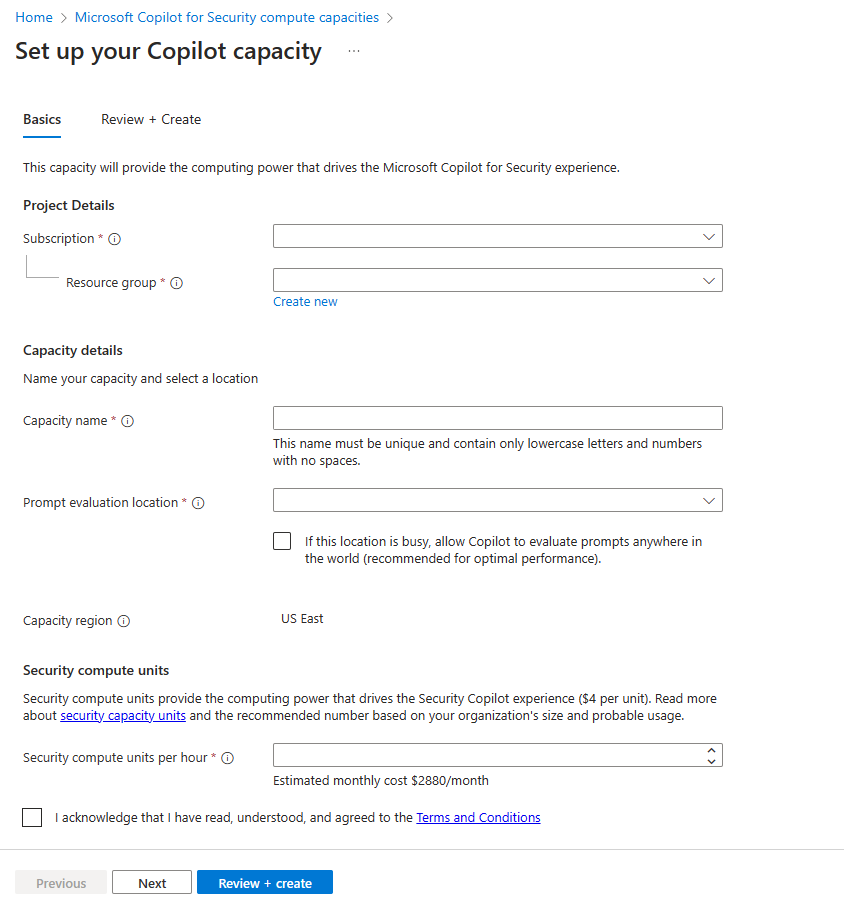

사용자가 Copilot 사용을 시작하기 전에 관리자는 용량을 프로비전하고 할당해야 합니다. 용량을 프로비전하려면 다음을 수행합니다.

Azure 구독이 있어야 합니다.

최소한 리소스 그룹 수준에서 Azure 소유자 또는 Azure 기여자여야 합니다.

Microsoft Entra ID의 전역 관리자는 기본적으로 Azure 소유자 또는 Azure 기여자 역할을 반드시 가질 필요는 없습니다. Microsoft Entra 역할 할당은 Azure 리소스에 대한 액세스 권한을 부여하지 않습니다. Microsoft Entra의 전역 관리자는 Azure Portal을 통해 Azure 리소스에 대한 액세스 관리를 사용하도록 설정할 수 있습니다. 자세한 내용은 모든 Azure 구독 및 관리 그룹을 관리하기 위해 액세스 권한 상승을 참조하세요. Azure 리소스에 대한 액세스 관리를 사용하도록 설정한 후에는 적절한 Azure 역할을 구성할 수 있습니다.

용량 프로비전에는 두 가지 옵션이 있습니다.

- Security Copilot 내에서 용량 프로비전(권장) - 관리자 권한으로 Security Copilot을 처음 열면 마법사에서 조직의 용량을 설정하는 단계를 안내합니다. 마법사는 Azure 구독, 리소스 그룹, 지역, 용량 이름 및 SCU 수량을 포함한 정보를 묻는 메시지를 표시합니다.

- Azure를 통해 용량 프로비전 - Azure Portal에는 이제 Security Copilot이 서비스로 포함됩니다. 서비스를 선택하면 Azure 구독, 리소스 그룹, 지역, 용량 이름 및 SCU 수량을 포함한 정보를 입력하는 페이지가 열립니다.

참고 항목

어떤 방법을 선택하든 최소 1개에서 최대 100개의 SCU를 구매해야 합니다.

용량을 프로비전하기 위해 선택한 방식에 관계없이 프로세스는 정보를 가져와 Azure 구독 내에서 Microsoft Security Copilot 서비스에 대한 리소스 그룹을 설정합니다. SCU는 해당 리소스 그룹 내의 Azure 리소스입니다. Azure 리소스 배포에는 몇 분 정도 걸릴 수 있습니다.

관리자가 Copilot에 온보딩하는 단계를 완료하면 Azure Portal 또는 Microsoft Security Copilot 제품 자체 내에서 프로비전된 SCU를 늘리거나 줄여 용량을 관리할 수 있습니다. Security Copilot은 용량 소유자를 위한 사용량 모니터링 대시보드를 제공하여 시간 경과에 따른 사용량을 추적하고 용량 프로비전에 대해 정보에 근거한 결정을 내릴 수 있도록 합니다. 소유자는 세션에서 사용되는 단위 수, 세션 중에 사용되는 특정 플러그 인 및 해당 세션의 개시자를 볼 수 있습니다. 또한 대시보드에서 필터를 적용하고 사용량 데이터를 원활하게 내보낼 수 있습니다. 대시보드에는 최대 90일 치의 데이터가 포함됩니다.

기본 환경 설정

기본 환경을 설정하려면 다음 Microsoft Entra ID 역할 중 하나가 필요합니다.

- 글로벌 관리자

- 보안 관리자

Security Copilot을 설정하는 동안 설정을 구성하라는 메시지가 표시됩니다. 여기에는 다음이 포함됩니다.

SCU 용량 - 이전에 프로비전된 SCU의 용량을 선택합니다.

데이터 스토리지 - 조직이 Copilot에 온보딩하면 서비스에서 수집한 고객 데이터가 테넌트에 저장되므로 관리자는 테넌트의 지리적 위치를 확인해야 합니다. Microsoft Security Copilot은 유럽 연합(EUDB), 영국, 미국, 오스트레일리아 및 뉴질랜드, 일본, 캐나다 및 남아메리카의 Microsoft Azure 데이터 센터에서 운영됩니다.

프롬프트가 평가되는 위치 결정 - 해당 지역 내에서 평가를 제한하거나 전 세계 어디에서나 평가를 허용할 수 있습니다.

Microsoft Purview에서 감사 데이터 로깅 - 초기 설정의 일부로 독립 실행형 환경의 소유자 설정 아래에 나열되며 Microsoft Purview가 관리자 작업, 사용자 작업 및 Copilot 응답을 처리하고 저장하도록 선택할 수 있습니다. 여기에는 Microsoft 및 타사의 통합 데이터가 포함됩니다. 옵트인하고 이미 Microsoft Purview를 사용하는 경우 추가 작업이 필요하지 않습니다. 옵트인했지만 아직 Purview를 사용하지 않는 경우 Microsoft Purview 가이드에 따라 제한된 환경을 설정해야 합니다.

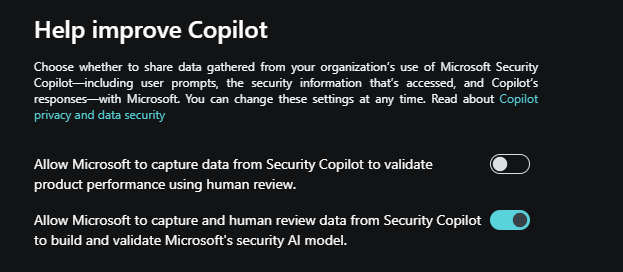

조직의 데이터 - 관리자는 데이터 공유 옵션도 옵트인하거나 옵트아웃해야 합니다. 이러한 옵션은 초기 설정의 일부이며 독립 실행형 환경의 소유자 설정에도 나열됩니다. 다음 옵션 중 하나에 대해 토글을 켜거나 끕니다.

Microsoft가 Security Copilot에서 데이터를 캡처하여 인적 검토를 통해 제품 성능의 유효성을 검사할 수 있도록 허용합니다. 활성화하면 제품 개선을 위해 고객 데이터가 Microsoft와 공유됩니다. 올바른 플러그 인이 선택되었는지, 출력이 예상한 것과 같은지, 응답, 대기 시간 및 출력 형식을 어떻게 개선할 수 있는지 이해하기 위해 프롬프트와 응답을 평가합니다.

Microsoft가 Security Copilot에서 데이터를 캡처하고 인적 검토를 통해 Microsoft의 보안 AI 모델을 빌드하고 유효성 검사할 수 있습니다. 활성화되면 Copilot AI 개선을 위해 고객 데이터가 Microsoft와 공유됩니다. 옵트인해도 Microsoft는 고객 데이터를 사용하여 기본 모델을 학습할 수 없습니다. 프롬프트와 응답은 응답을 향상하고 예상한 내용과 유용한 내용인지 확인하기 위해 평가됩니다.

Microsoft가 사용자의 데이터를 처리하는 방법에 대한 자세한 내용은 데이터 보안 및 개인 정보 보호를 참조하세요.

플러그 인 설정 - 관리자는 플러그 인을 관리하고 Security Copilot이 Microsoft 365 서비스의 데이터에 액세스할 수 있도록 허용할지 여부를 구성합니다.

자체 사용자 지정 플러그 인을 추가하고 관리할 수 있는 사용자와 조직의 모든 사용자에 대한 사용자 지정 플러그 인을 추가하고 관리할 수 있는 사용자를 구성합니다.

플러그 인 가용성을 관리하고 액세스를 제한합니다. 사용하도록 설정하면 관리자는 조직의 모든 사용자가 사용할 수 있는 새 플러그 인과 기존 플러그 인을 결정하며 이는 소유자에게만 제한됩니다.

Security Copilot이 Microsoft 365 서비스의 데이터에 액세스하도록 허용합니다. 이 옵션을 끄면 조직에서 Microsoft 365 서비스에 액세스하는 플러그 인을 사용할 수 없습니다. 현재 Microsoft Purview 플러그 인을 사용하려면 이 옵션이 필요합니다. 이 설정을 설정 및/또는 변경하려면 전역 관리자 역할이 있는 사용자여야 합니다.

역할 권한

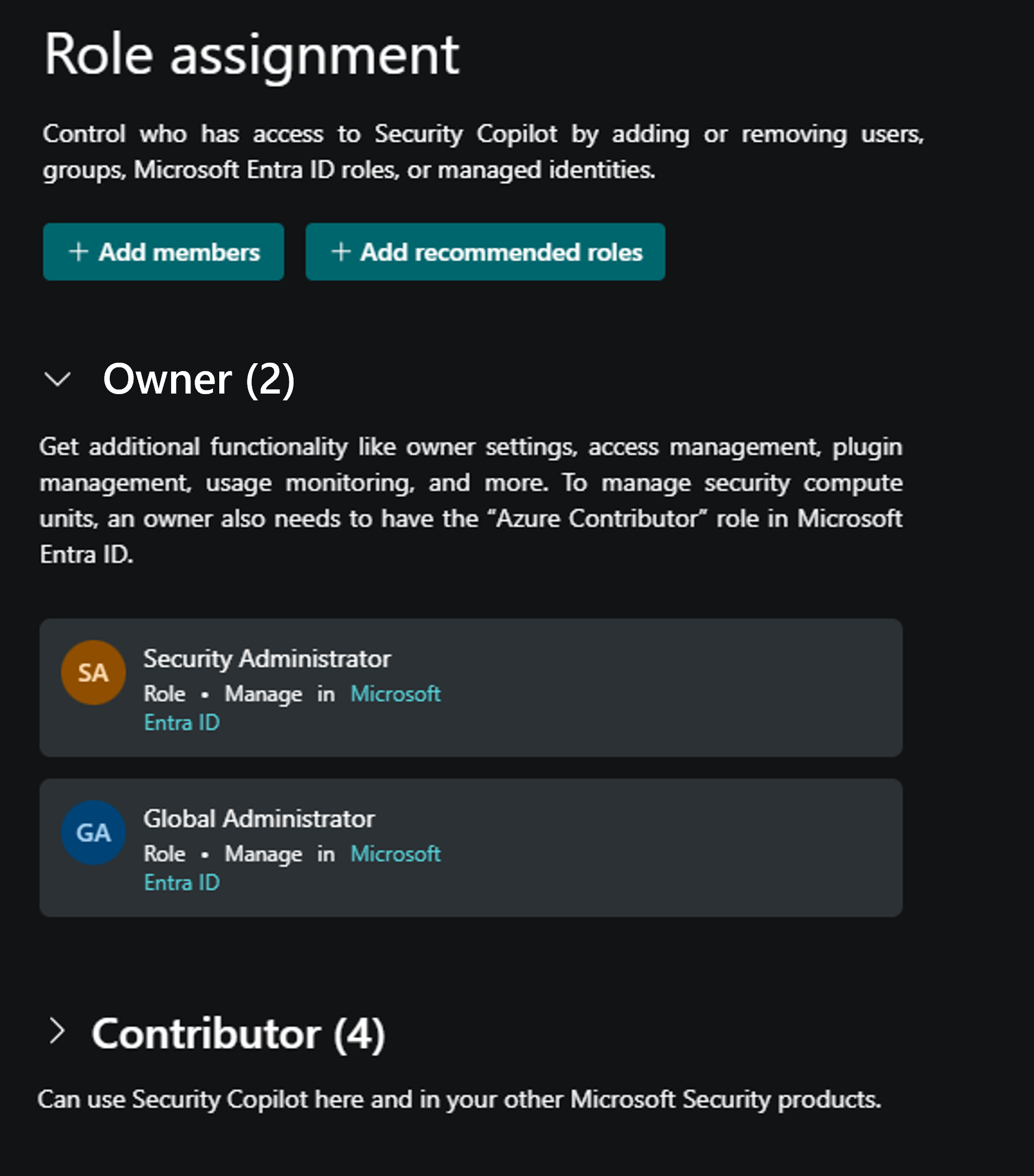

사용자가 Copilot 기능에 액세스할 수 있도록 하려면 적절한 역할 권한이 있어야 합니다.

Microsoft Entra ID 역할 또는 Security Copilot 역할을 사용하여 권한을 할당할 수 있습니다. 가장 좋은 방법은 각 사용자에게 적용 가능한 최소 권한 있는 역할을 제공하는 것입니다.

Microsoft Entra ID 역할은 다음과 같습니다.

- 글로벌 관리자

- 보안 관리자

- 보안 운영자

- 보안 판독기

이러한 Microsoft Entra ID 역할은 사용자에게 Copilot에 대한 다양한 수준의 액세스 권한을 부여하지만 이러한 역할의 범위는 Copilot 이상으로 확장됩니다. 이러한 이유로 Security Copilot에는 액세스 그룹처럼 작동하지만 Microsoft Entra ID 역할이 아닌 두 가지 역할이 도입되었습니다. 대신 Security Copilot 플랫폼의 기능에 대한 액세스만 제어합니다.

Microsoft Security Copilot 역할은 다음과 같습니다.

- Copilot 소유자

- Copilot 기여자

Microsoft Entra의 보안 관리자 및 전역 관리자 역할은 Copilot 소유자 액세스 권한을 자동으로 상속합니다.

전역 관리자, 보안 관리자 또는 Copilot 소유자 역할이 있는 사용자만 소유자 및 기여자 역할에서 멤버를 추가/제거하여 Copilot에서 역할 할당을 수행할 수 있습니다.

관리자/소유자가 기여자 역할의 구성원으로 포함할 수 있는 그룹은 권장되는 Microsoft 보안 역할 그룹입니다. 이 그룹은 Security Copilot에만 존재하며 기존 Microsoft Entra 역할의 번들입니다. 이 그룹을 기여자 역할의 구성원으로 추가하면 권장되는 Microsoft Security 역할 그룹에 포함된 Entra ID 역할의 멤버인 모든 사용자가 Copilot 플랫폼에 액세스할 수 있습니다. 이 옵션은 Microsoft 플러그 인을 통해 Copilot에서 사용하는 보안 데이터에 이미 액세스할 수 있는 조직의 사용자에게 Copilot 플랫폼에 대한 액세스 권한을 제공하는 빠르고 안전한 방법을 제공합니다.

이러한 각 역할에 부여된 권한의 자세한 목록은 Microsoft Security Copilot의 인증 이해에서 역할 할당 섹션을 참조하세요.

Copilot 플러그 인 및 역할 요구 사항

사용자의 역할은 설정 구성, 권한 할당, 작업 수행 등 사용자가 액세스할 수 있는 작업을 제어합니다. Copilot은 사용자가 갖고 있는 액세스 권한을 넘어서는 기능을 제공하지 않습니다. 또한 개별 Microsoft 플러그 인에는 해당 플러그 인이 나타내는 서비스 및 데이터에 액세스하기 위한 자체 역할 요구 사항이 있을 수 있습니다. 예를 들어 보안 운영자 역할 또는 Copilot 작업 영역 기여자 역할이 할당된 분석가는 Copilot 포털에 액세스하고 세션을 만들 수 있지만 Microsoft Sentinel 플러그 인을 활용하려면 작업 영역의 인시던트에 액세스할 수 있는 Microsoft Sentinel 읽기 권한자와 같은 적절한 역할이 필요합니다. Microsoft Intune 플러그 인을 통해 사용할 수 있는 디바이스, 권한 및 정책에 액세스하려면 동일한 분석가에게 Intune Endpoint Security Manager 역할과 같은 또 다른 서비스별 역할이 필요합니다.

일반적으로, Microsoft 플러그 인의 경우 Copilot은 OBO(대신) 모델을 사용합니다. 즉, Copilot은 고객이 특정 제품에 대한 라이선스를 가지고 있으며 해당 제품에 자동으로 로그인된다는 것을 알고 있습니다. 그런 다음, 플러그 인을 사용하도록 설정하고 해당하는 경우 매개 변수가 구성된 경우 Copilot에서 특정 제품에 액세스할 수 있습니다. 설정이 필요한 일부 Microsoft 플러그 인에는 OBO 모델 대신 인증에 사용되는 구성 가능한 매개 변수가 포함될 수 있습니다.