스토리지 계정 키 이해

Contoso의 데이터는 대부분 사용자 지정 애플리케이션에서 생성되거나 사용됩니다. 애플리케이션은 다양한 언어로 작성됩니다.

Azure Storage 계정은 권한이 부여된 앱을 Active Directory에 만들어 Blob 및 큐의 데이터에 대한 액세스를 제어할 수 있습니다. 이 인증 방법은 Blob 스토리지 또는 큐 스토리지를 사용하는 앱에 가장 적합한 솔루션입니다.

다른 스토리지 모델의 경우 클라이언트에서 공유 키 또는 공유 비밀을 사용할 수 있습니다. 이 인증 옵션은 가장 사용하기 쉬운 옵션 중 하나이며 Blob, 파일, 큐 및 테이블을 지원합니다. 클라이언트는 모든 요청의 Authorization HTTP 헤더에 공유 키를 포함시키고, Storage 계정은 키의 유효성을 검사합니다.

예를 들어 애플리케이션에서 Blob 리소스에 대한 GET 요청을 실행할 수 있습니다.

GET http://myaccount.blob.core.windows.net/?restype=service&comp=stats

HTTP 헤더는 REST API 버전, 날짜 및 인코딩된 공유 키를 제어합니다.

x-ms-version: 2018-03-28

Date: Wed, 23 Oct 2018 21:00:44 GMT

Authorization: SharedKey myaccount:CY1OP3O3jGFpYFbTCBimLn0Xov0vt0khH/E5Gy0fXvg=

Storage 계정 키

Azure Storage 계정에서 공유 키는 스토리지 계정 키라고 합니다. Azure는 만드는 각 스토리지 계정에 대해 두 개의 키(기본 및 보조)를 만듭니다. 키를 사용하여 계정의 모든 항목에 액세스할 수 있습니다.

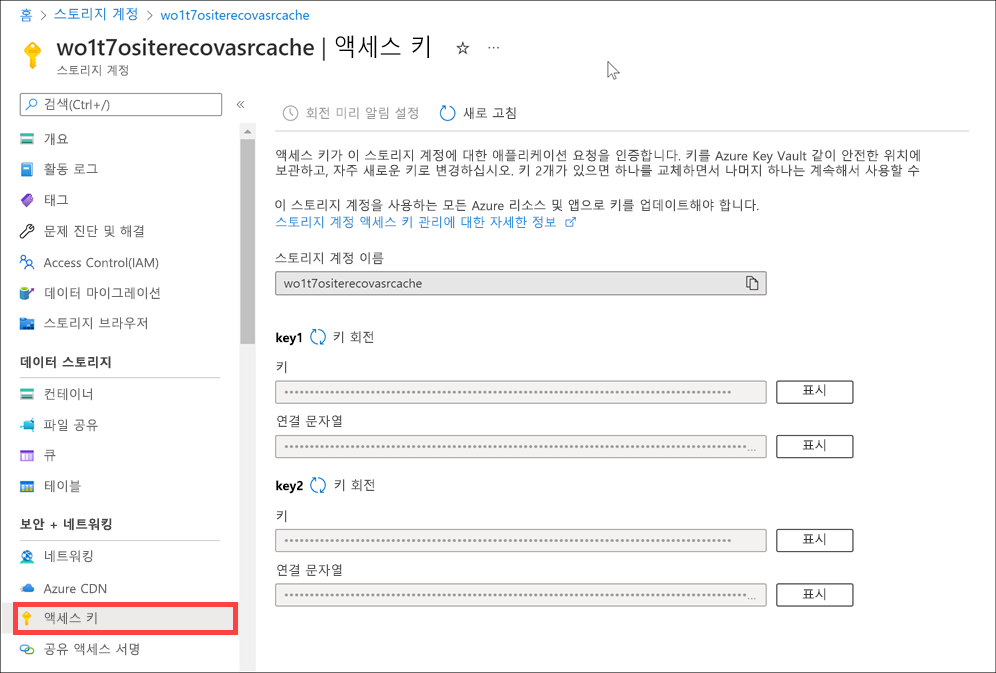

스토리지 계정의 Azure Portal 보기에서 스토리지 계정 키를 찾을 수 있습니다. 스토리지 계정의 왼쪽 메뉴 창에서 보안 + 네트워킹>액세스 키를 선택합니다.

공유 키 보호

스토리지 계정에는 두 개의 키만 있으며, 이러한 키는 계정에 대한 모든 액세스 권한을 제공합니다. 이러한 키는 강력하므로 완전히 제어하는 신뢰할 수 있는 내부 애플리케이션에만 사용합니다.

키가 손상되면 Azure Portal에서 키 값을 변경합니다. 스토리지 계정 키를 다시 생성해야 하는 몇 가지 이유는 다음과 같습니다.

- 보안상의 이유로 키는 주기적으로 다시 생성할 수 있습니다.

- 누군가가 애플리케이션을 해킹하여 하드 코드되었거나 구성 파일에 저장된 키를 획득한 경우 키를 다시 생성합니다. 손상된 키는 해커에게 스토리지 계정에 대한 모든 액세스 권한을 부여할 수 있습니다.

- 팀에서 스토리지 계정 키를 유지하는 Storage Explorer 애플리케이션을 사용하고 팀 멤버 중 한 명이 그만두는 경우 키를 다시 생성합니다. 그렇지 않으면 애플리케이션이 계속 작동하여 이전의 팀 멤버가 스토리지 계정에 액세스할 수 있게 됩니다.

키를 새로 고치려면,

- 보조 키를 사용하도록 신뢰할 수 있는 앱을 각각 변경합니다.

- Azure Portal에서 기본 키를 새로 고칩니다. 새 보조 키 값이 됩니다.

중요

키가 새로 고쳐지면 이전 키 값을 사용하려고 시도하는 클라이언트는 모두 거부됩니다. 공유 키를 사용하는 모든 클라이언트를 확인하고 계속 작동하도록 업데이트해야 합니다.