다단계 인증 방법 구성

이 모듈의 앞부분에서 언급한 것처럼 사용자가 기본 방법을 사용할 수 없는 경우를 위해 둘 이상의 인증 방법을 선택할 수 있도록 하는 것이 좋습니다.

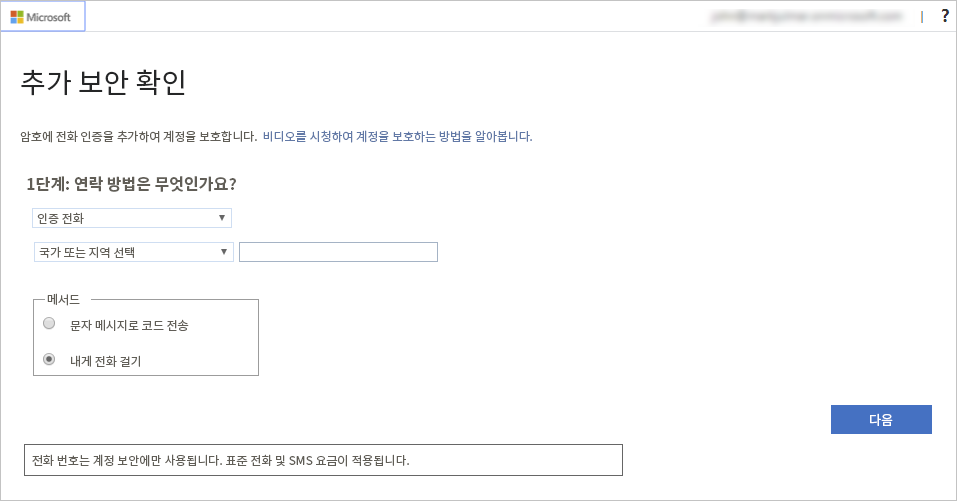

사용자가 MFA를 요구하는 서비스에 처음 로그인하면 다음 스크린샷과 같이 선호하는 다단계 인증 방법을 등록하라는 메시지가 표시됩니다.

팁

이전 연습을 수행하여 계정과 앱에 대해 MFA를 설정했다면, 주어진 사용자 계정으로 앱에 액세스해 보면 위의 흐름이 표시됩니다.

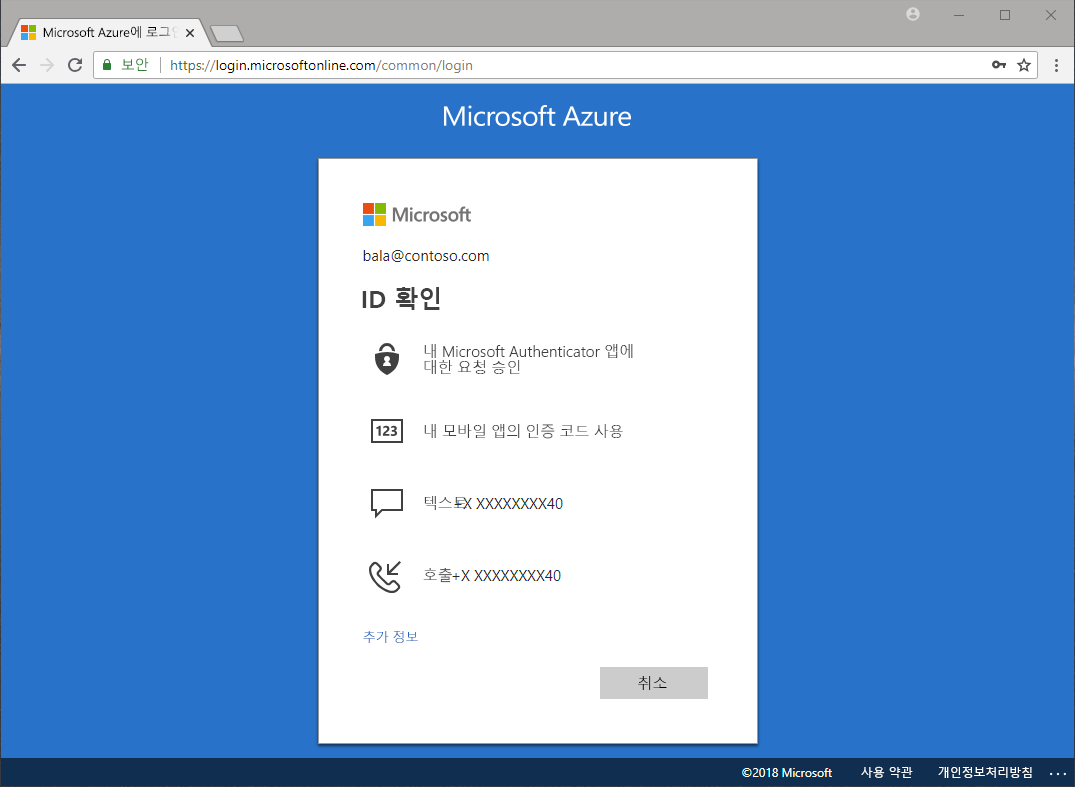

등록한 후에는 사용자가 MFA를 요구하는 서비스나 앱에 로그인할 때마다 Azure 로그인 프로세스에서 다음 이미지와 같이 인증 정보를 요청하는 메시지를 표시합니다.

Azure 인증 방법

앞에서 확인했듯이, 관리자가 설정할 수 있는 몇 가지 가능한 인증 방법이 있습니다. 일부 방법은 사용자가 보조 인증 형식을 제공하여 암호를 재설정할 수 있는 SSPR(셀프 서비스 암호 재설정)도 지원합니다. 이 서비스를 Microsoft Entra 다단계 인증과 결합하여 IT 담당자의 부담을 줄일 수 있습니다.

다음 표에는 인증 방법 및 인증 방법을 사용할 수 있는 서비스가 나와 있습니다.

| 인증 방법 | 서비스 |

|---|---|

| 암호 | Microsoft Entra 다단계 인증 및 SSPR |

| 본인 확인 질문 | SSPR |

| 메일 주소 | SSPR |

| 비즈니스용 Windows Hello | Microsoft Entra 다단계 인증 및 SSPR |

| FIDO2 보안 키 | Microsoft Entra 다단계 인증 및 SSPR |

| Microsoft Authenticator 앱 | Microsoft Entra 다단계 인증 및 SSPR |

| OATH 하드웨어 토큰 | Microsoft Entra 다단계 인증 및 SSPR |

| OATH 소프트웨어 토큰 | Microsoft Entra 다단계 인증 및 SSPR |

| 문자 메시지 | Microsoft Entra 다단계 인증 및 SSPR |

| 음성 통화 | Microsoft Entra 다단계 인증 및 SSPR |

| 앱 암호 | 특정 경우의 Microsoft Entra 다단계 인증 |

암호

이 방법은 사용하지 않도록 설정할 수 없는 유일한 방법입니다.

본인 확인 질문

이 방법은 셀프 서비스 암호 재설정을 사용하는 비관리 계정에만 사용할 수 있습니다.

Azure는 본인 확인 질문을 디렉터리의 사용자 개체에 보안이 강화된 비공개 방식으로 저장합니다. 질문에는 오직 사용자만 등록 중에 답변할 수 있습니다. 관리자는 사용자의 본인 확인 질문 또는 답변을 읽거나 변경할 수 없습니다.

Azure는 미리 정의된 35가지 질문을 제공하며, 모든 질문은 브라우저 로캘에 따라 번역되어 있습니다.

관리 인터페이스를 사용하여 질문을 사용자 지정할 수 있습니다. Azure는 이를 입력한 언어로 표시합니다. 최대 길이는 200자입니다.

메일 주소

이 방법은 SSPR에서만 사용할 수 있습니다. 사용자의 Microsoft Entra 암호가 필요하지 않은 이메일 계정은 사용하지 않는 것이 좋습니다.

비즈니스용 Windows Hello

비즈니스용 Windows Hello는 얼굴 인식 또는 지문 일치를 기준으로 하는 안정적인 완전 통합형 생체 인식 인증을 제공합니다. 비즈니스용 Windows Hello, FIDO2 보안 키 및 Microsoft Authenticator는 암호 없는 솔루션입니다.

FIDO2 보안 키

FIDO2 보안 키는 다양한 폼 팩터로 구현되는 피싱 불가능한 표준 기반의 암호 없는 인증 방법입니다. FIDO(Fast Identity Online)는 암호 없는 인증을 위한 공개 표준입니다.

사용자는 로그인 인터페이스에서 FIDO2 보안 키를 등록한 다음에 인증의 기본 수단으로 선택할 수 있습니다. 이러한 FIDO2 보안 키는 일반적으로 USB 디바이스이지만 Bluetooth 또는 NFC를 사용할 수도 있습니다.

FIDO2 보안 키를 사용하여 Microsoft Entra ID 또는 Microsoft Entra 하이브리드 조인 Windows 10 디바이스에 로그인하고, 클라우드 및 온-프레미스 리소스에 대한 Single Sign-On을 가져올 수 있습니다. 사용자는 지원되는 브라우저에도 로그인할 수 있습니다.

Microsoft Authenticator 앱

이 방법은 Android와 iOS에서 사용할 수 있습니다. 사용자는 여기에서 모바일 앱을 등록할 수 있습니다.

Microsoft Authenticator 앱은 계정에 대한 무단 액세스를 방지하는 데 도움이 됩니다. 스마트폰 또는 태블릿에 대한 사기성 거래를 중지하는 데 도움이 되는 알림을 푸시합니다. 사용자는 알림을 보고 요청을 확인하거나 거부합니다.

사용자는 Microsoft Authenticator 앱 또는 타사 앱을 소프트웨어 토큰으로 사용하여 OATH 확인 코드를 생성할 수 있습니다. 사용자 이름과 암호를 입력한 후 앱에서 제공한 코드를 로그인 화면에 입력합니다. 확인 코드는 두 번째 인증 형식을 제공합니다. 사용자는 Microsoft Authenticator 앱을 설정할 수도 있습니다. 이 경우 로그인하려면 푸시 알림을 선택하여 승인해야 합니다.

OATH 하드웨어 토큰

OATH는 일회성 암호 코드를 생성하는 방법을 지정하는 개방형 표준입니다. Microsoft Entra ID는 30초 또는 60초 다양한 OATH-TOTP SHA-1 토큰 사용을 지원합니다. 고객은 선택한 공급업체에서 이러한 토큰을 받을 수 있습니다. 비밀 키는 128자로 제한되며 일부 토큰과는 호환되지 않을 수 있습니다.

OATH 소프트웨어 토큰

소프트웨어 OATH 토큰은 일반적으로 Microsoft Authenticator 앱 및 다른 인증자 앱과 같은 애플리케이션입니다. Microsoft Entra ID는 앱에 입력되고 각 OTP를 생성하는 데 사용되는 비밀 키 또는 시드를 생성합니다.

문자 메시지

Azure에서 SMS를 사용하여 휴대폰에 확인 코드를 보냅니다. 사용자가 계속하려면 특정 기간 내에 이 코드를 브라우저에 입력해야 합니다.

음성 통화

Azure에서 자동화된 음성 시스템을 사용하여 전화를 걸고, 소유자가 키패드를 사용하여 인증을 확인합니다. 무료/평가판 Microsoft Entra 계층에서는 이 옵션을 사용할 수 없습니다.

앱 암호

브라우저가 아닌 특정 앱은 Microsoft Entra 다단계 인증을 지원하지 않습니다. 사용자가 Microsoft Entra 다단계 인증을 사용하도록 설정하고 브라우저가 아닌 앱을 사용하려고 하면 인증할 수 없습니다. 사용자는 앱 암호를 사용하여 인증을 계속할 수 있습니다.

채택 모니터링

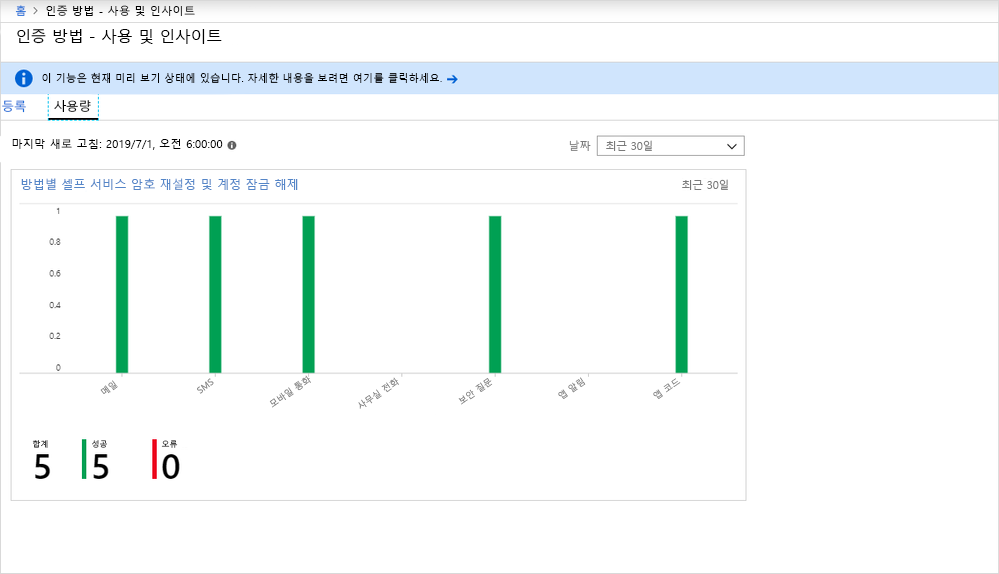

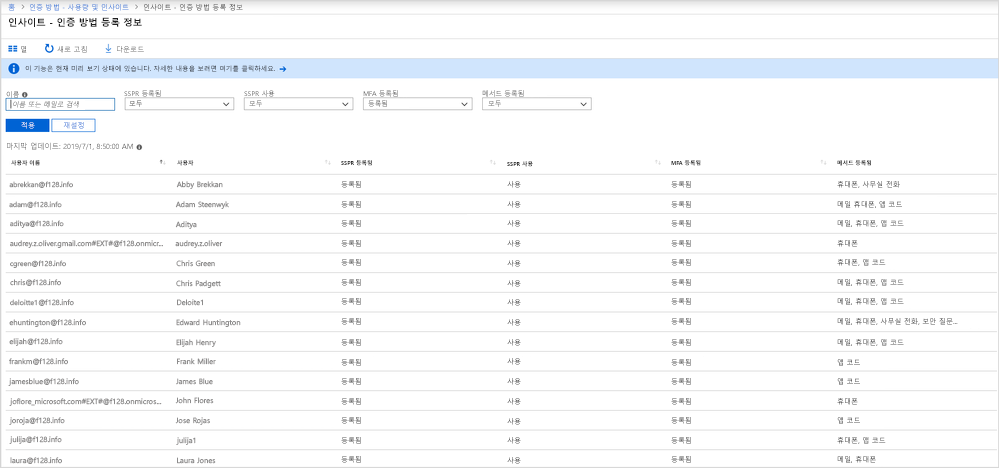

Microsoft Entra ID에는 인증 방법 활동을 모니터링할 수 있는 모니터링 섹션에사용량 및 인사이트 보기가 포함되어 있습니다. 여기서 MFA 및 SSPR 채택을 확인할 수 있습니다.

전반적인 등록 수뿐 아니라 인증 방법당 등록 성공 및 실패도 확인할 수 있습니다. 이 인사이트를 통해 사용자가 가장 일반적으로 등록한 인증 방법과 등록하기 쉬운 인증 방법을 파악할 수 있습니다. 이 데이터는 결합된 보안 정보 등록 및 SSPR 등록 환경의 지난 30일간 감사 로그를 사용하여 계산됩니다.

차트를 클릭하면 각 사용자의 최신 등록 감사 정보를 드릴다운하여 확인할 수 있습니다.

다음 이미지와 같이 기본 보기의 사용 탭을 통해 조직의 SSPR 사용 현황을 자세히 알아볼 수도 있습니다.