파일 조사

해당 파일이 악의적 활동을 하는지를 확인하고 공격 동기를 파악하며 해당 위반의 잠재적 범위를 파악하기 위해 특정한 경고, 동작이나 이벤트와 관련된 파일의 세부 정보를 조사합니다.

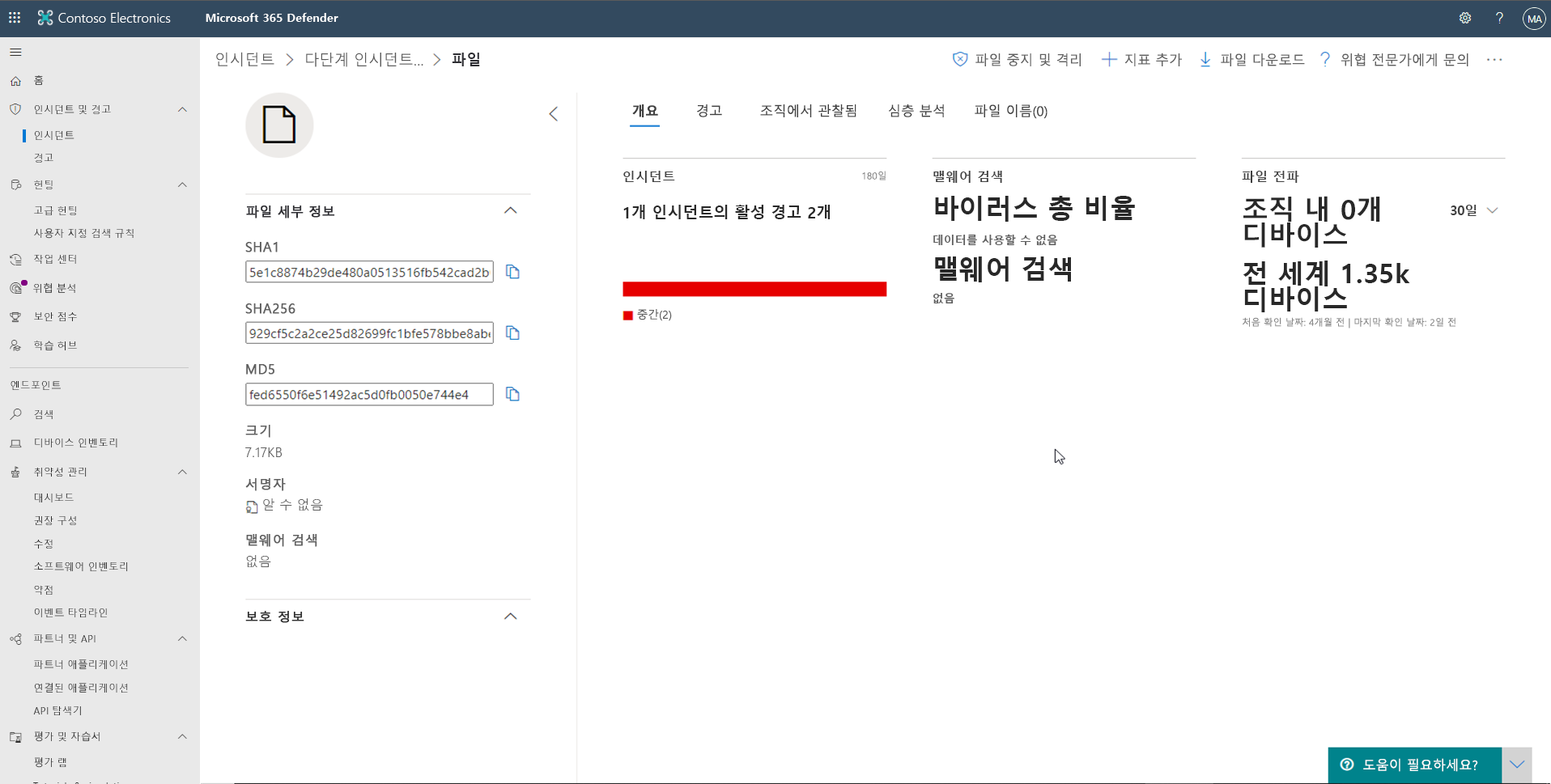

특정 파일의 세부 프로필 페이지에 액세스하는 여러 가지 방법이 있습니다. 예를 들어 검색 기능을 사용하거나 경고 프로세스 트리, 인시던트 그래프, 아티팩트 타임라인에서 링크를 선택할 수 있고 디바이스 타임라인에 정리되어 있는 이벤트 중 하나를 선택할 수도 있습니다. 파일 보기의 다음 섹션에서 정보를 얻을 수 있습니다.

파일 세부 정보, 맬웨어 탐지, 파일 전파

파일 세부 정보, 맬웨어 탐지, 파일 전파

경고

조직에서 관찰됨

심층 분석

파일 이름

파일 정보 카드 위로 프로필 페이지 맨 위를 따라 이동합니다. 여기에서는 다음 작업이 가능합니다.

중지 및 격리

지표 추가/편집

파일 다운로드

위협 전문가에게 문의

조치 센터

세부 프로필 페이지

파일 세부 정보, 맬웨어 탐지, 파일 전파

파일 세부 정보, 인시던트, 맬웨어 탐지, 파일 전파 카드는 파일의 다양한 특성을 표시합니다. 대상 파일의 MD5, 바이러스 총 탐지율, Microsoft Defender AV 검색 작업(사용 가능 시) 및 해당 파일이 조직 내부와 전 세계에 전파된 양상과 같은 세부 정보를 확인할 수 있습니다.

경고

경고 탭에는 해당 파일과 관련된 경고 목록이 있습니다. 목록에는 경고 큐와 같은 정보가 대부분 들어 있으며 영향을 받은 디바이스가 속한 디바이스 그룹이 있다면 이에 대한 정보는 제외됩니다. 열 헤더 위의 도구 모음에서 열 사용자 지정을 선택하여 어떤 정보를 표시할지 선택할 수 있습니다.

조직에서 관찰됨

조직 탭에서 관찰된 내용을 통해 파일에서 어떤 디바이스를 관찰했는지 확인할 날짜 범위를 지정할 수 있습니다. 해당 탭에는 최대 100대의 디바이스가 표시됩니다. 파일이 있는 모든 디바이스를 보려면 해당 탭의 열 헤더 위에 있는 작업 메뉴에서 내보내기를 선택해 해당 탭을 CSV 파일로 내보냅니다.

슬라이더나 범위 선택기를 사용하여 파일과 관련된 이벤트에 대해 확인할 기간을 신속하게 지정할 수 있습니다. 기간을 선택할 때 최소 단위는 하루입니다. 이렇게 하면 선택한 기간 내에 문제가 되는 IP 주소로 통신한 파일만을 확인할 수 있어 불필요한 스크롤 및 검색을 획기적으로 줄일 수 있습니다.

심층 분석

심층 분석 탭을 통해 대상 파일의 동작 및 그 파일의 동작이 조직에 주는 영향에 대해 좀 더 자세한 내용을 밝히기 위해 파일을 심층 분석용으로 제출할 수 있습니다. 파일을 제출하면 결과 확인이 가능해질 때 이 탭에 심층 분석 보고서가 나타납니다. 심층 분석에서 발견된 내용이 없으면 보고서에도 아무런 내용이 없으며 결과를 위한 자리는 빈 공간으로 남아 있습니다.

파일 이름

파일 이름 탭에는 조직 내에서 해당 파일을 사용하기 위해 관찰한 모든 이름이 목록으로 나타납니다.

심층 파일 분석

사이버 보안 조사는 일반적으로 경고에 의해 트리거됩니다. 경고는 새로운 파일이나 알 수 없는 파일로서 관찰된 하나 이상의 파일과 관련이 있습니다. 파일을 클릭하면 해당 파일 보기로 이동하며 여기에서 파일의 메타데이터를 볼 수 있습니다. 파일과 관련된 데이터를 보강하기 위해 파일을 심층 분석용으로 제출할 수 있습니다.

심층 분석 기능은 파일을 안전하고 완전히 계측된 클라우드 환경에서 실행합니다. 심층 분석 결과는 해당 파일의 활동, 관찰된 동작, 관련 아티팩트를 표시하며 관련 아티팩트로는 드롭한 파일, 레지스트리 수정, IP와의 통신 등이 있습니다. 심층 분석은 PE(이식 가능한 실행 파일)(.exe 파일 및 .dll 파일 등)에 대한 광범위한 분석을 지원합니다.

파일 하나에 대한 심층 분석은 몇 분 정도 걸립니다. 파일 분석이 완료되면 심층 분석 탭에서 내용을 업데이트하여 사용할 수 있는 최근 결과의 날짜 및 시간, 보고서 자체에 대한 요약을 표시합니다.

심층 분석 요약에는 일부 악의적 활동을 나타낼 수 있는 관찰된 동작 목록이 들어 있으며 연결된 IP와 디스크에서 생성된 파일 등의 관찰 가능 개체 목록이 함께 들어 있습니다. 발견된 것이 없으면 이러한 섹션들은 간단한 메시지로 표시됩니다.

심층 분석 결과는 위협 인텔리전스와 일치하고 일치한 항목들은 적절한 경고를 생성합니다.

심층 분석 기능을 사용해 파일의 세부 정보를 조사하며 이러한 조사는 일반적으로 경고에 대한 조사 중 또는 악의적 동작으로 의심할 만한 이유가 있을 때 이루어집니다. 관련 기능은 대상 파일의 프로필 페이지에 있는 심층 분석 탭에서 이용할 수 있습니다.

심층 분석 제출은 엔드포인트용 Defender 백엔드 샘플 컬렉션에서 대상 파일을 사용할 수 있거나 심층 분석 제출을 지원하는 Windows 10 디바이스에서 파일이 관찰되었을 때 활성화됩니다. Windows 10 디바이스에서 파일이 관찰되지 않은 경우에는 Microsoft Security Center 포털을 통해 수동으로 샘플을 제출한 뒤 심층 분석 단추가 활성화될 때까지 기다리면 됩니다.

샘플이 수집되면 엔드포인트용 Defender가 안전한 환경에서 해당 파일을 실행하고 관찰된 동작 및 관련 아티팩트(예: 디바이스에서 삭제된 파일, IP에 대한 통신, 레지스트리 수정)에 대한 자세한 보고서를 만듭니다.

심층 분석을 위해 다음과 같이 파일을 제출합니다.

심층 분석을 위해 제출하려는 파일을 선택합니다. 다음 보기 중 하나를 골라 파일을 선택하거나 검색할 수 있습니다.

경고 - 아티팩트 타임라인의 설명 또는 세부 정보에서 파일 링크를 선택합니다.

디바이스 목록 - 조직 섹션의 설명 또는 세부 정보에서 파일 링크를 선택합니다.

검색 상자 - 드롭다운 메뉴에서 파일을 선택한 뒤 파일 이름을 입력합니다.

파일 보기의 심층 분석 탭에서 제출을 선택합니다.

.exe 및 .dll 형식 파일을 포함한 PE 파일만 지원합니다. 진행률 표시줄이 나타나고 분석 단계별 정보를 제공합니다. 분석이 완료되면 보고서를 확인할 수 있습니다.

심층 분석 보고서 보기

엔드포인트용 Defender가 제공하는 심층 분석 보고서를 확인해 제출한 파일로 진행한 심층 분석의 세부 정보를 봅니다. 파일 뷰 컨텍스트에서 사용할 수 있는 기능입니다.

다음 섹션에 대한 세부 정보를 제공하는 종합 보고서를 볼 수 있습니다.

동작

Observable

세부 정보로 나온 내용에 잠재적인 공격의 징후가 있는 경우, 관련 내용을 조사에 활용할 수 있습니다.

심층 분석용으로 제출한 파일을 선택합니다.

심층 분석 탭을 선택합니다. 이전 보고서가 있는 경우 이 탭에 보고서 요약이 표시됩니다.

심층 분석 문제 해결

파일을 제출하는 동안 문제가 생겼다면 아래에 나와 있는 순서대로 문제 해결 단계를 따라 합니다.

문제가 있는 파일이 PE 파일인지 확인합니다. PE 파일의 확장명은 일반적으로 .exe 또는 .dll(실행 프로그램 또는 애플리케이션)입니다.

서비스에서 파일에 액세스할 수 있는지 확인하고 파일이 아직 존재하며 손상되거나 수정되지 않았는지 확인합니다.

큐가 가득 찼거나 일시적인 연결 오류 또는 통신 오류가 있는 경우 잠시 뒤에 다시 파일을 제출해 볼 수 있습니다.

샘플 컬렉션 정책이 구성되지 않았다면 샘플 컬렉션을 허용하는 것이 기본 동작입니다. 구성된 경우, 파일을 다시 제출하기 전에 샘플 컬렉션을 허용하도록 정책 설정이 되어 있는지 확인합니다. 샘플 컬렉션이 구성되어 있다면 다음 레지스트리 값을 체크하세요.

경로: HKLM\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection

이름: AllowSampleCollection

형식: DWORD

16진수 값:

값 = 0 – 샘플 컬렉션을 차단합니다.

값 = 1 – 샘플 컬렉션을 허용합니다.

그룹 정책을 통해 조직 구성 단위를 변경합니다.

파일 대응 조치

파일을 중지하여 격리하거나 해당 파일을 차단하여 탐지된 공격에 신속하게 대응합니다. 파일에 대한 조치를 취한 다음에는 작업 센터에서 작업 세부 정보를 확인할 수 있습니다. 대응 조치는 파일 세부 프로필 페이지에서 이용할 수 있습니다.

대응 조치는 대상 파일 페이지 상단에서 실행되며 다음 내용을 포함합니다.

파일 중지 및 격리

지표 추가

파일 다운로드

조치 센터

파일 중지 및 격리

악의적인 프로세스를 중지하고 파일을 해당 파일이 관찰된 곳에서 격리하여 조직 내의 공격을 억제할 수 있습니다.

다음의 경우에만 가능한 작업입니다.

작업을 진행 중인 디바이스가 Windows 10, 버전 1703 이상을 실행합니다.

해당 파일이 신뢰할 수 있는 타사 게시자에 속하지 않는 파일이거나 Microsoft가 서명하지 않은 파일입니다.

Microsoft Defender 바이러스 백신이 최소한 수동 모드로라도 실행되고 있습니다.

파일 중지 및 격리 작업에는 실행 중인 프로세스 중지, 파일 격리, 레지스트리 키 등의 영구 데이터 삭제 등이 포함됩니다. 파일 중지 및 격리 작업은 최대 1,000대의 디바이스로 제한됩니다. 파일을 중지해야 하는 디바이스가 그보다 많은 경우 파일 차단 또는 허용을 위해 지표 추가하기를 참조하세요.

파일 중지 및 격리

중지하여 격리하려는 파일을 선택합니다. 다음 보기 중 하나에서 파일을 선택하거나 검색 상자를 사용할 수 있습니다.

경고 - 해당 아티팩트 타임라인의 설명이나 세부 정보에서 연결된 링크를 선택합니다.

검색 상자 - 드롭다운 메뉴에서 파일을 선택하고 파일 이름을 입력합니다.

상단 바로 이동해 파일 중지 및 격리를 선택합니다.

이유를 지정하고 확인을 선택합니다.

작업 센터는 제출 정보를 표시합니다.

- Submission time - Shows when the action was submitted.

- Success - Shows the number of devices where the file has been stopped and quarantined.

- Failed - Shows the number of devices where the action failed and details about the failure.

- Pending - Shows the number of devices where the file is yet to be stopped and quarantined from. This can take time for cases when the device is offline or not connected to the network.

상태 지표 중 하나를 선택해 해당 작업의 자세한 정보를 확인합니다. 예를 들어 작업이 실패한 위치를 확인하려면 실패를 선택합니다. 파일을 디바이스에서 제거할 때 사용자에게 알림이 도착합니다.

새로운 이벤트는 파일이 중지 후 격리된 디바이스 각각의 디바이스 타임라인에 추가됩니다. 조직 전체에 걸쳐 광범위하게 사용된 파일의 경우 해당 작업이 의도한 것인지를 확인하기 위해 작업 전에 경고가 표시됩니다.

격리된 파일 복원

조사 후 문제가 없는 것으로 확인된 파일은 롤백하고 격리 해제합니다. 파일을 격리했던 디바이스마다 다음 명령을 실행합니다.

디바이스에 관리자 권한 명령줄 프롬프트를 엽니다.

시작으로 이동하여 cmd를 입력합니다.

명령 프롬프트를 마우스 오른쪽 단추로 클릭하고 관리자 권한으로 실행을 선택합니다.

다음 명령을 입력하고 Enter 키를 누릅니다.

“%ProgramFiles%\Windows Defender\MpCmdRun.exe” –Restore –Name EUS:Win32/CustomEnterpriseBlock –All

파일을 차단하거나 허용하는 지표 추가

잠재적인 악성 파일이나 맬웨어로 의심되는 파일을 금지하여 조직 내의 공격 확산을 예방할 수 있습니다. 잠재적으로 악의적인 PE(이식 가능) 파일을 알고 있으면 차단할 수 있습니다. 해당 작업을 수행하면 조직 내의 디바이스에서 해당 파일을 읽고 쓰며 실행할 수 없게 됩니다.

파일 차단 기능 활성화

차단 파일을 시작하려면 먼저 설정에서 차단 또는 허용 기능을 사용하도록 설정해야 합니다.

파일 허용 또는 차단

파일의 지표 해시를 추가하면서 해당 파일을 조직 내의 디바이스가 실행하려 할 때마다 차단하고 경고를 발생시키도록 선택할 수 있습니다. 지표가 자동으로 차단한 파일은 해당 파일의 작업 센터에 표시되지 않지만 관련 경고는 경고 큐에 계속 표시됩니다. 파일 차단 및 경고 발생에 대한 자세한 내용은 지표 관리를 참조하세요. 파일 차단을 중지하려면 지표를 제거하세요. 해당 파일의 프로필 페이지에 있는 지표 편집 작업을 통해 해당 작업을 수행할 수 있습니다. 작업은 지표 추가 전 지표 추가 작업이 있던 곳에 동일하게 표시됩니다. 설정 페이지의 규칙 > 지표에서 지표를 편집할 수도 있습니다. 지표는 해당 영역에 대상 파일의 해시로 나열됩니다.

파일 다운로드

응답 작업에서 파일 다운로드하기를 선택하면 파일이 들어 있는 .zip 형태의 로컬 아카이브를 암호로 보호된 상태로 다운로드할 수 있습니다. 해당 작업을 선택하면 플라이 아웃이 나타납니다. 파일을 다운로드하는 이유는 플라이 아웃에 기록할 수 있습니다. 파일을 열 때 사용할 암호도 설정할 수 있습니다. 엔드포인트용 Defender가 파일을 미리 저장해 놓지 않은 경우에는 다운로드할 수 없습니다. 대신, 같은 위치에 파일 수집 단추가 표시됩니다. 최근 30일 동안 조직 내에서 파일을 확인한 적이 없으면 파일 수집 기능을 사용할 수 없습니다.

작업 센터에서 활동 세부 정보를 확인

작업 센터는 디바이스나 파일에 수행한 작업 정보를 제공합니다. 확인할 수 있는 세부 정보는 다음과 같습니다.

조사 패키지 컬렉션

바이러스 백신 검사

앱 제한

디바이스 격리

제출 일시, 제출한 사용자, 작업 성공 여부 등의 기타 세부 정보도 표시됩니다.