손상된 계정 또는 데이터 검토하기

ID용 Microsoft Defender 보안 경고는 네트워크의 ID용 Microsoft Defender 센서가 감지하는 의심스러운 활동과 각 위협에 관련된 행위자 및 컴퓨터에 대해 설명합니다. 경고 증명 목록에는 조사를 쉽고 직접적으로 수행하는 데 도움이 되는 관련 사용자 및 컴퓨터에 대한 직접 링크가 포함되어 있습니다.

ID용 Microsoft Defender 보안 경고는 일반적인 사이버 공격 킬체인에 표시된 단계와 같이 다음 범주 또는 단계로 나뉩니다.

- 정찰 단계 경고

- 손상된 자격 증명 단계 경고

- 측면 이동 단계 경고

- 도메인 우위 단계 경고

- 유출 단계 경고

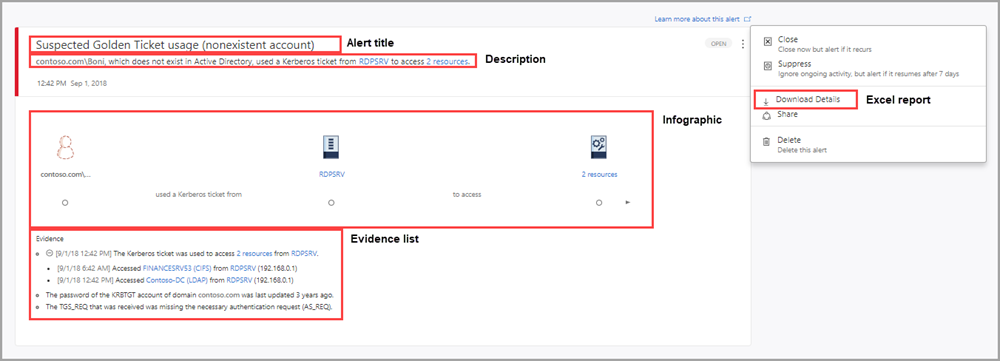

각각의 ID용 Microsoft Defender 보안 경고에는 다음이 포함됩니다.

- 경고 제목. 경고의 공식 ID용 Microsoft Defender 이름입니다.

- 설명. 발생한 문제에 대한 간략한 설명입니다.

- 증거. 조사 프로세스를 돕는 발생한 문제에 대한 추가 관련 정보 및 관련 데이터입니다.

- Excel 다운로드. 분석에 대한 자세한 Excel 다운로드 보고서

Microsoft Defender for Cloud Apps 내에서 경고를 볼 수도 있습니다.

다음 시나리오는 공격자가 도메인 컨트롤러에 대한 관리자 액세스 권한을 얻고 Active Directory 도메인 및 포리스트를 손상시키는 경우에 대한 조사를 설명합니다.

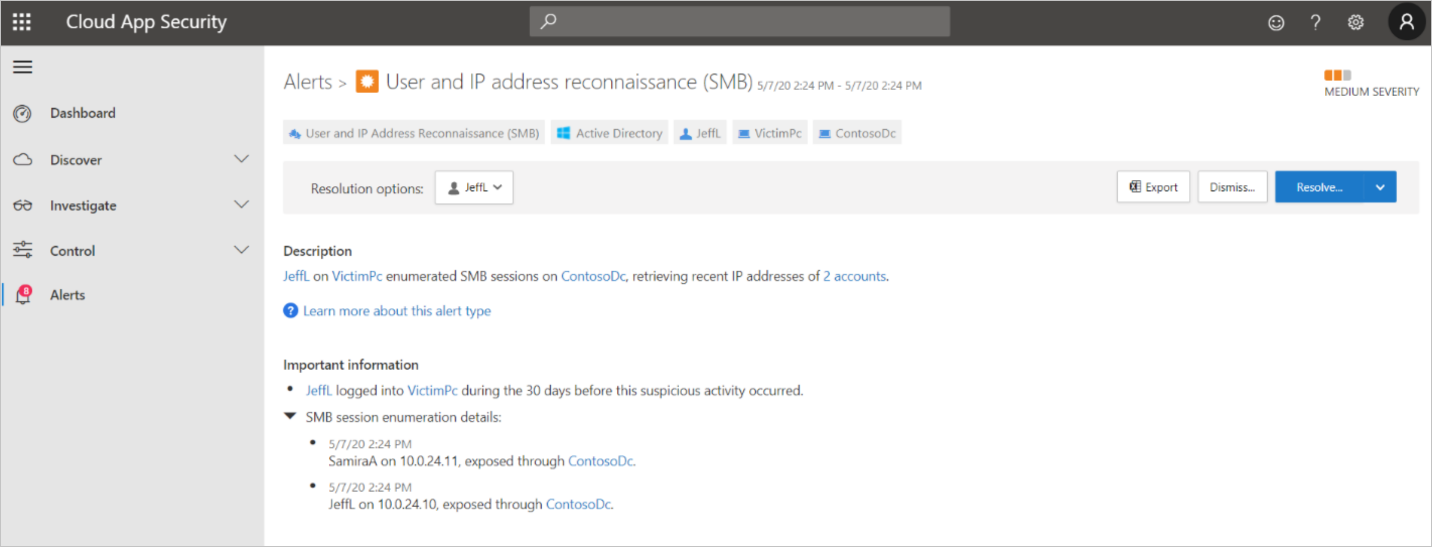

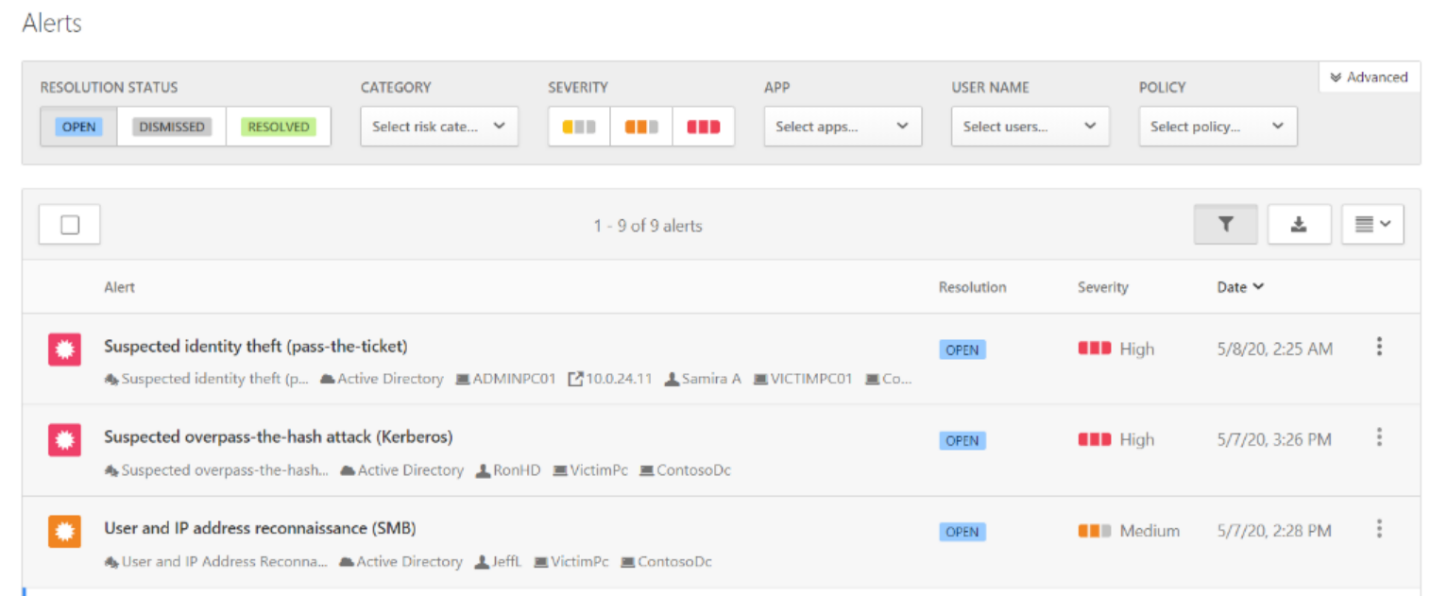

Defender for Cloud Apps 포털에 표시되는 첫 번째 경고에서는 SMB(사용자 및 IP 주소 정찰)를 보여줍니다. 이 경고를 클릭하면 사용자가 도메인 컨트롤러에서 SMB 세션을 열거하여 2개의 계정 IP 주소를 알 수 있음을 파악할 수 있습니다(설명 아래).

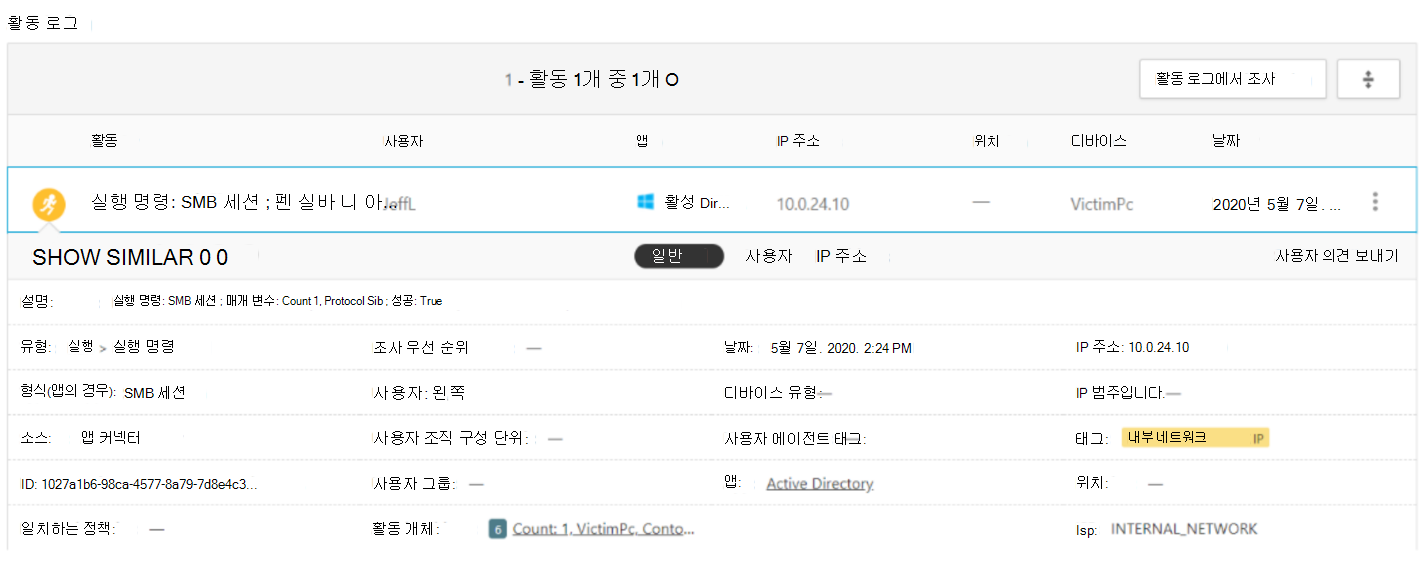

경고 내에서 실행된 명령에 대한 자세한 정보를 보여주는 활동 로그를 찾을 수도 있습니다.

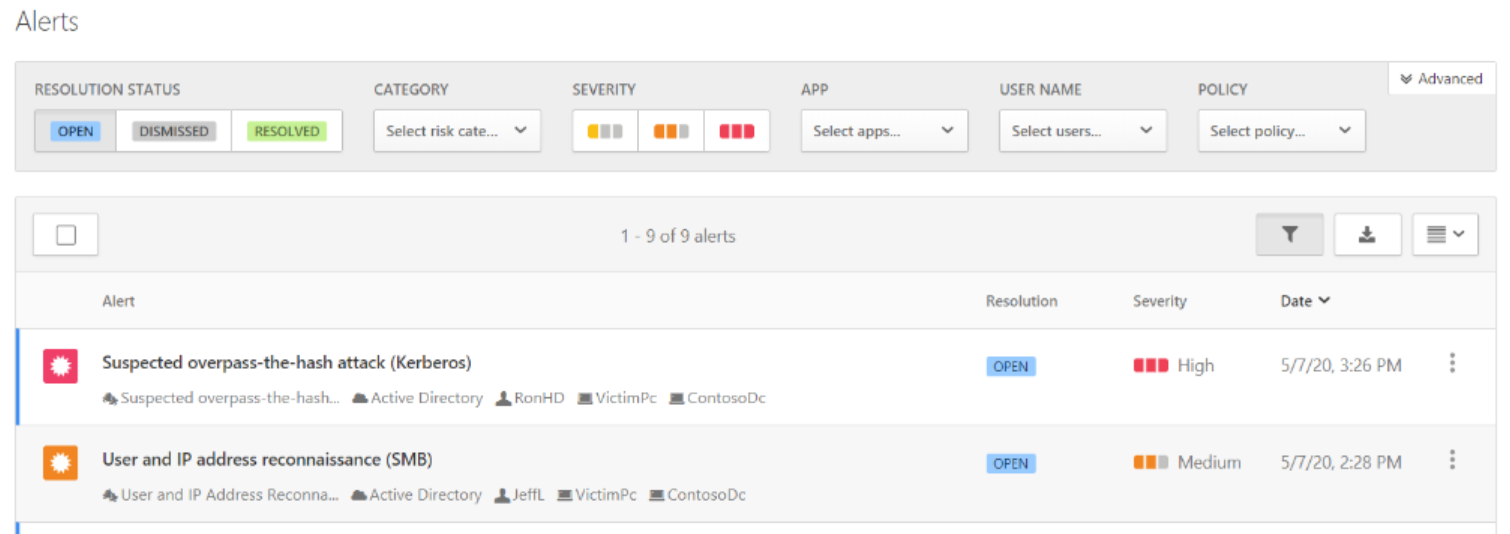

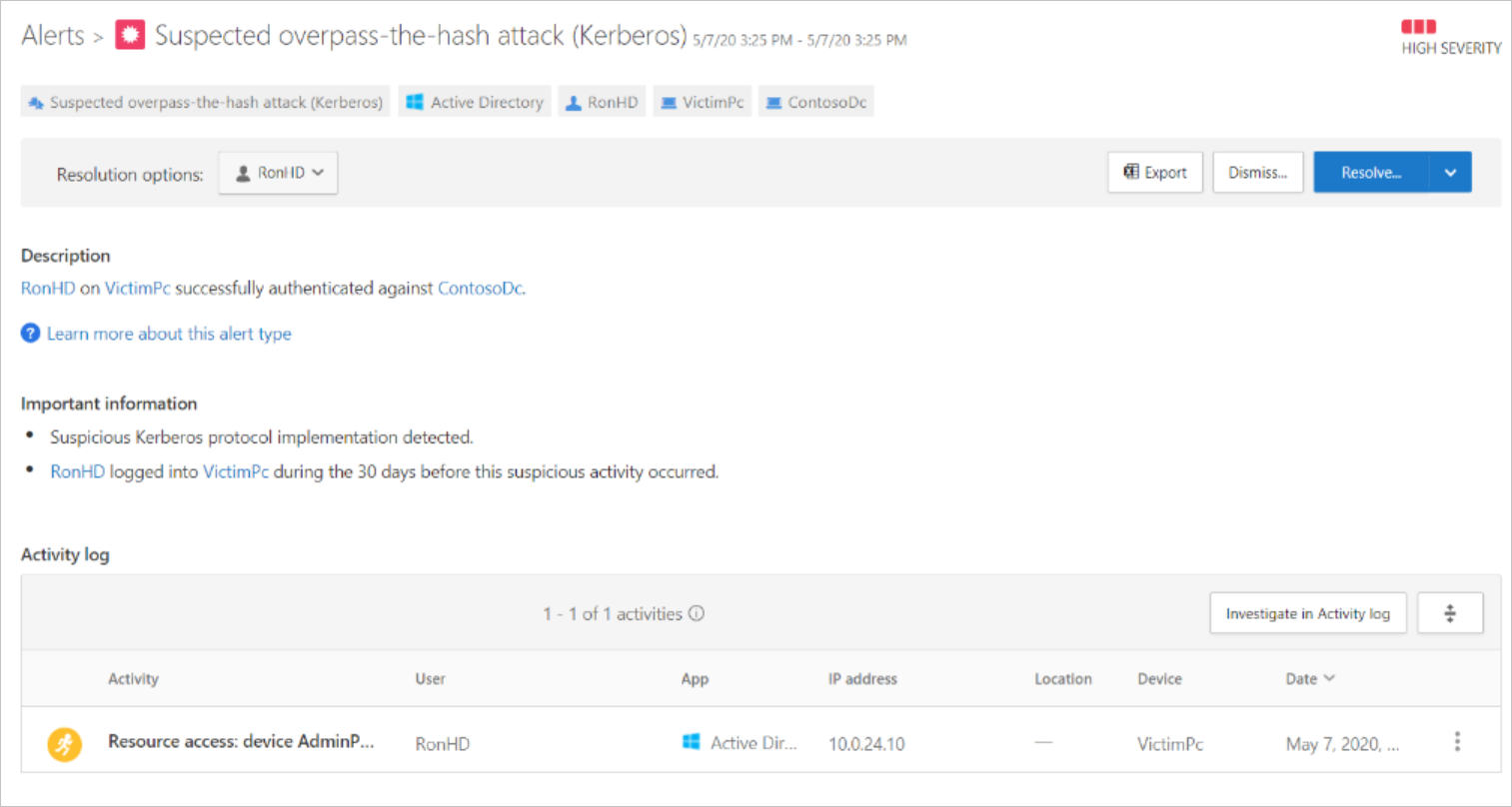

경고 개요로 돌아가보면 overpass-the-hash 공격을 가리키는 최근 경고를 볼 수 있습니다.

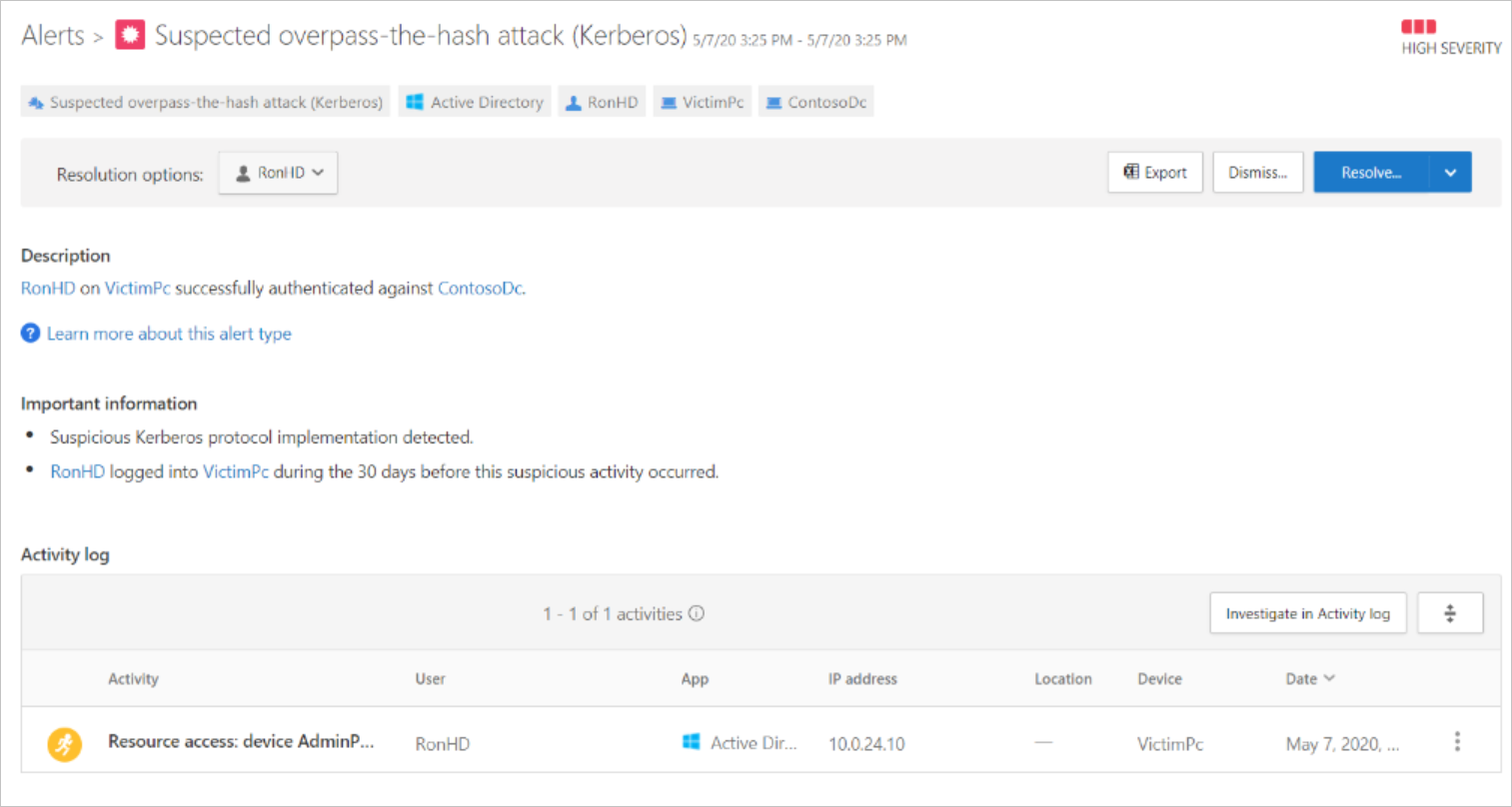

overpass-the-hash-attack(Kerberos)로 의심되는 경고를 열면 사용자 계정이 측면 이동 경로의 일부라는 증거를 볼 수가 있습니다.

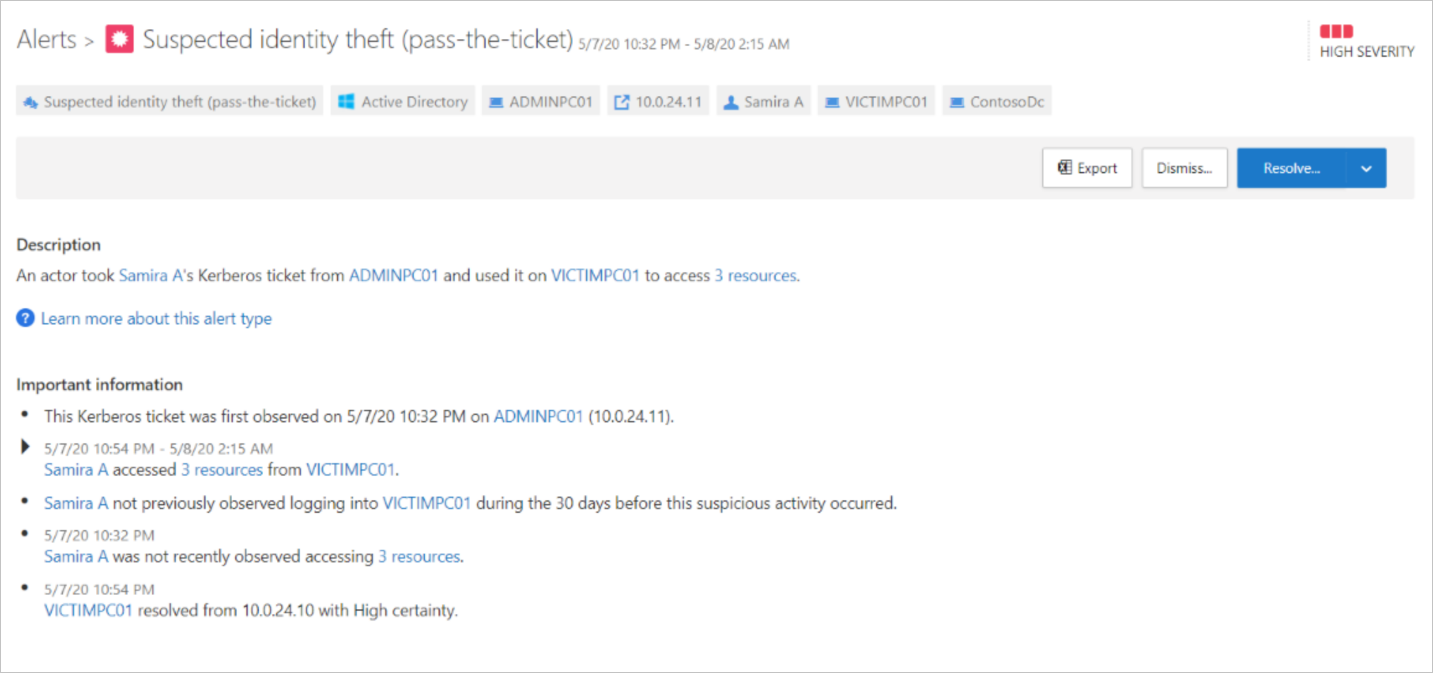

다음 경고는 ID 절도(pass-the-ticket) 의심됨을 보여줍니다.

ID용 Microsoft Defender가 도메인 관리자로부터 침투한 PC로 티켓 도난을 감지했습니다. Defender for Cloud Apps 포털은 훔친 티켓을 사용하여 어느 리소스에 액세스했는지 정확하게 보여줍니다.

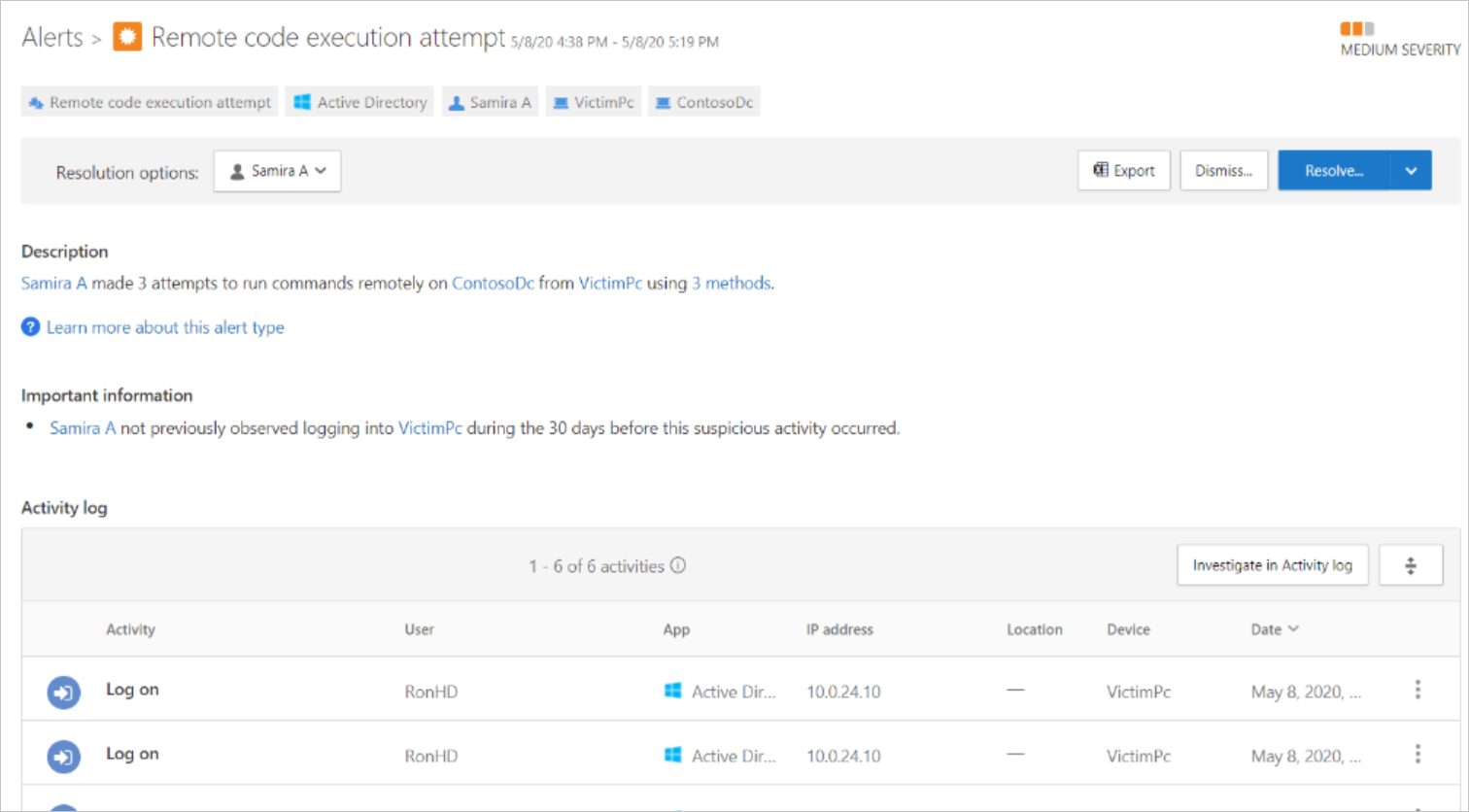

다음 경고에서는 도메인 컨트롤러에서 원격 명령을 실행하는 데 도난된 자격 증명을 사용했음을 볼 수 있습니다.

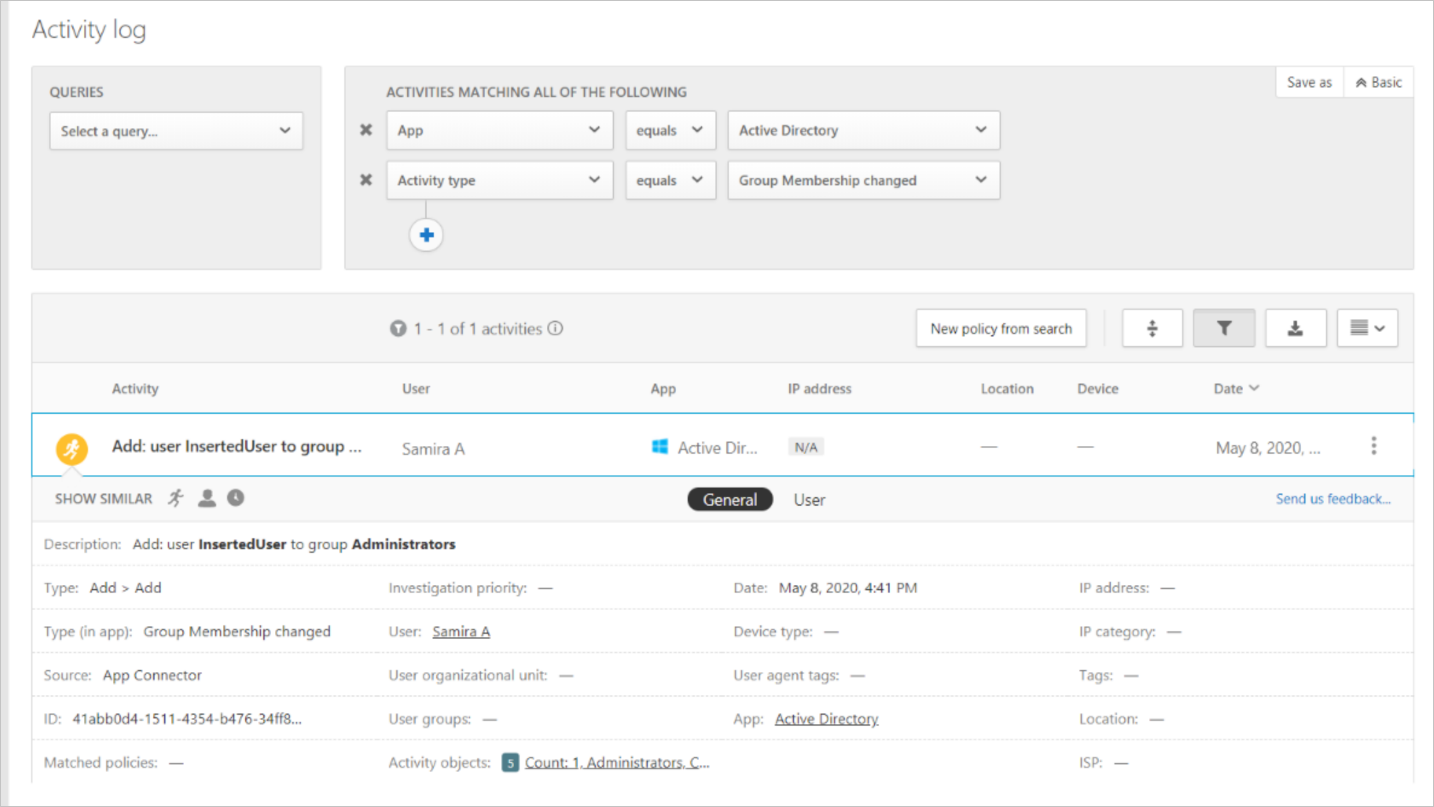

경고에 대한 활동 로그를 보면 명령이 관리자 그룹 내에 새 사용자를 만드는 것임을 볼 수 있습니다.

이전의 모든 경고로부터 공격자가 다음을 수행했음이 의심됩니다.

- PC에 침투했습니다.

- PC를 사용하여 다른 사용자 PC의 IP 주소를 확인했으며 그중 하나는 도메인 관리자에게 속해 있습니다.

- 다른 사용자에게 사용 권한이 있는 리소스에 액세스하기 위해 이전에 침투한 PC에 대해 인증한 해당 사용자의 NTLM 해시를 훔쳐 overpass-the-hash 공격을 수행했습니다. (이 경우 이전에 노출된 IP 주소에 대한 로컬 관리자 권한)

- 새로 훔친 자격 증명을 사용하여 도메인 관리자의 PC에 액세스했습니다.

- 도메인 관리자의 PC에 대한 액세스 권한을 사용하여 도메인 관리자의 ID를 도용했습니다.

- 도메인 관리자의 ID를 사용하여 도메인 컨트롤러에 액세스하고 도메인 관리자 권한으로 새 사용자 계정을 만들었습니다.

도메인 관리 권한으로 공격자는 환경을 효과적으로 손상시켰습니다. 이제 공격자는 Skeleton Key 공격과 같이 다양한 공격을 수행할 수 있습니다.