XDR(확장 검색 및 응답) 응답 사용 사례 살펴보기

다음은 검색 및 완화 사용 사례의 예입니다.

위협 탐지

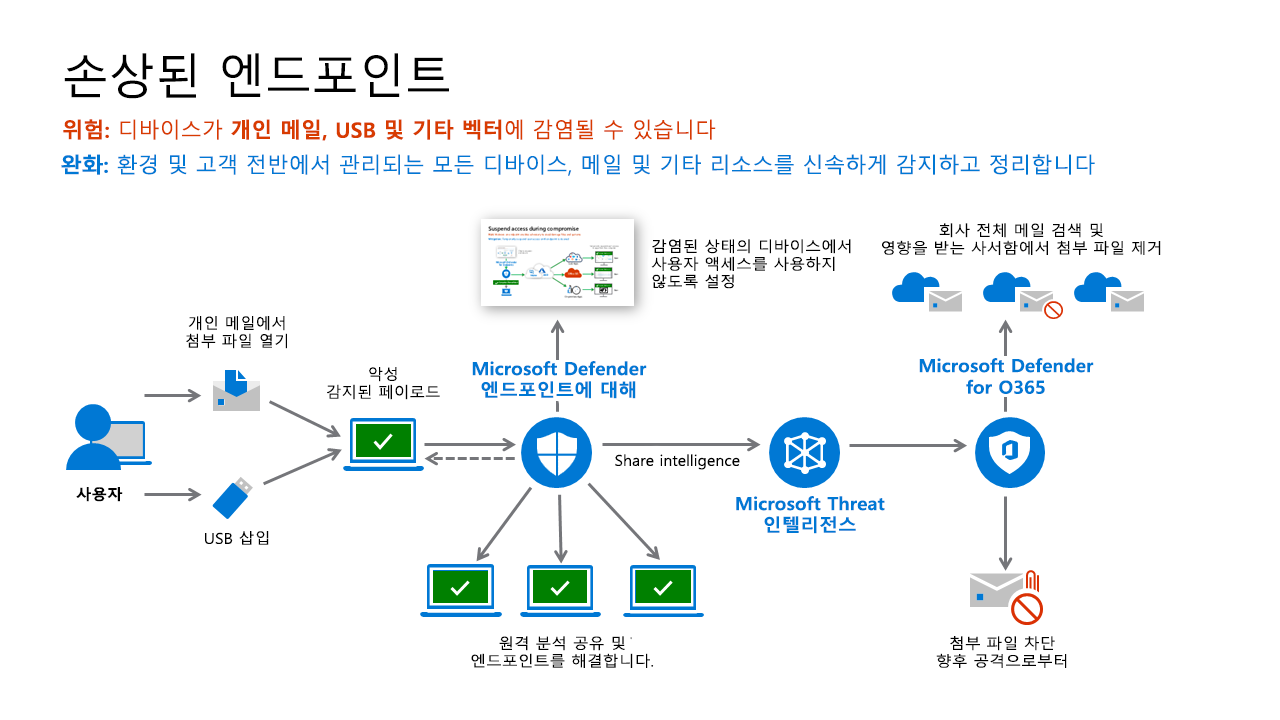

이 시나리오에서는 엔드포인트용 Microsoft Defender가 악의적인 페이로드(개인 이메일 또는 USB 드라이브를 포함하여 모든 원본에서 올 수 있음)를 검색하는 사례를 보여 줍니다.

피해자는 개인 이메일 계정(MDO(Office 365용 Microsoft Defender)로 보호되지 않음)에서 악의적인 이메일을 받고 또는 USB 드라이브에서 첨부 파일을 엽니다. 첨부 파일이 열리면 맬웨어가 컴퓨터를 감염시킵니다. 사용자는 공격이 발생했음을 인식하지 못합니다. 그러나 MDE(엔드포인트용 Microsoft Defender)는 이 공격을 탐지하고, 보안 작업에 대한 경고를 생성하고, 보안 팀에 위협 세부 정보를 제공합니다. 감염된 동안 디바이스에서 사용자 액세스를 사용하지 않도록 설정 - MDE는 Intune과 통신하여 이 엔드포인트의 위험 수준이 변경되었음을 알 수 있습니다. MDE 위험 수준 심각도로 구성된 Intune 준수 정책이 트리거되고 계정을 조직 정책과 호환되지 않는 것으로 표시합니다. Microsoft Entra ID에서 만든 조건부 액세스는 앱에 대한 사용자 액세스를 차단합니다.

수정

MDE는 자동화된 수정, 자동화된 수정의 보안 분석가 승인 또는 분석가의 수동 위협 조사를 통해 위협을 수정합니다.

또한 MDE는 이 공격에 대한 정보를 Microsoft 위협 인텔리전스 시스템에 추가하여 엔터프라이즈 및 Microsoft MDE 고객 전체에서 이 위협을 수정합니다.

인텔리전스 공유 및 액세스 복원

액세스 복원 – 감염된 디바이스가 수정되면 MDE는 Intune에 디바이스 위험 상태 변경하라는 신호를 표시하고 Microsoft Entra ID 조건부 액세스는 엔터프라이즈 리소스에 대한 액세스를 허용합니다(다음 슬라이드에서 자세히 설명). MDO 등에서 위협 변형 수정 – Microsoft 위협 인텔리전스의 위협 신호는 조직의 공격 표면 중 다른 부분을 보호하는 Microsoft 도구에서 사용됩니다. MDO 및 클라우드용 Microsoft Defender는 이 신호를 사용하여 이메일, 사무실 공동 작업, Azure 등에서 위협을 탐지하고 수정합니다.

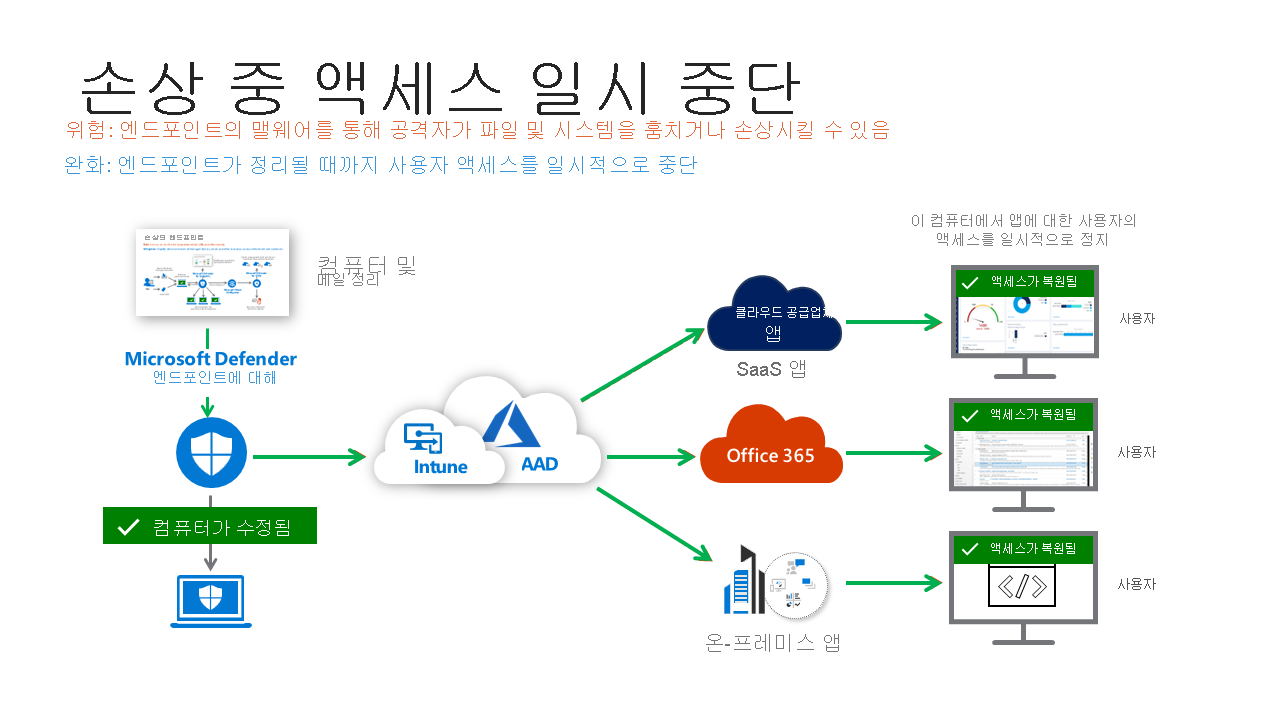

사용자의 디바이스가 여전히 손상된 경우 이전 그래픽에서

액세스가 제한됨

조건부 액세스는 MDE(엔드포인트용 Microsoft Defender)가 Intune에 통보한 다음 Microsoft Entra ID에서 디바이스의 규정 준수 상태 업데이트했기 때문에 디바이스 위험에 대해 알고 있습니다.

이 시간 동안 사용자는 회사 리소스에 액세스할 수 없습니다. 이는 모든 새 리소스 요청에 적용되며 CAE(지속적인 액세스 평가)를 지원하는 리소스에 대한 현재 액세스를 차단합니다. 사람 연구 YouTube, Wikipedia 및 회사 인증이 필요하지 않지만 회사 리소스에 액세스할 수 없는 기타 작업과 같은 일반적인 인터넷 생산성 작업을 수행할 수 있습니다.

액세스가 복원됨

위협이 수정되고 클린되면 MDE는 Intune을 트리거하여 Microsoft Entra ID를 업데이트하고 조건부 액세스는 회사 리소스에 대한 사용자의 액세스를 복원합니다.

이렇게 하면 이러한 디바이스를 제어할 수도 있는 공격자가 회사 리소스에 액세스할 수 없도록 하는 동시에 사용자 생산성에 미치는 영향을 최대한 줄여 비즈니스 프로세스 중단을 최소화함으로써 조직의 위험을 완화합니다.