Azure DDoS Protection 작동 방식

이전 챕터를 검토한 후 Contoso가 인프라 보호 서비스를 통해 DDoS Protection 서비스가 제공하는 추가 보호 기능을 활용할 수 있음을 확인했습니다. 이 단원에서는 DDoS Protection의 기능과 작동 방식을 알아봅니다.

DDoS Protection의 기능

이전 단원에서 설명한 것과 같이 Azure DDoS Protection은 인프라 보호보다 더 많은 기능을 제공합니다.

DDoS Protection

DDoS Protection을 사용하도록 설정하는 경우 첫 번째 단계는 가상 네트워크 또는 IP 주소를 DDoS Protection에 연결하는 것입니다. 가상 네트워크의 공용 IP 주소를 사용하는 서비스만 보호됩니다. 예를 들어 Azure Application Gateway에서 제공되고 계층 7 보호를 위해 배포되는 Azure Web Application Firewall의 공용 IP가 보호됩니다. 보호되는 가상 네트워크에서 경로를 지정할 수 없는 IP 주소를 사용하는 모든 시스템은 보호 계획에 포함되지 않습니다. 이런 시스템이 인터넷에 연결되지 않고 보호 비용이 들지 않기 때문에 고객에게 이점입니다.

참고

배포를 간소화하기 위해 조직에 대해 DDOS 네트워크 보호를 구성하고 여러 구독의 가상 네트워크를 동일한 플랜에 연결할 수 있습니다.

DDoS 네트워크 보호를 구성한 후 보호된 리소스를 추가해야 합니다. 사용자 정의 Azure 리소스 그룹, 관리 그룹 또는 구독을 사용하여 DDoS Protection을 이용하는 서비스를 선택할 수 있습니다. 그 대신에 단일 IP 주소에서 DDoS IP 보호를 사용하도록 설정할 수 있습니다. 이는 100개 미만의 IP 주소에 대한 보호가 필요하거나 사용자 환경에서 DDoS Protection을 테스트하는 경우에 유용합니다.

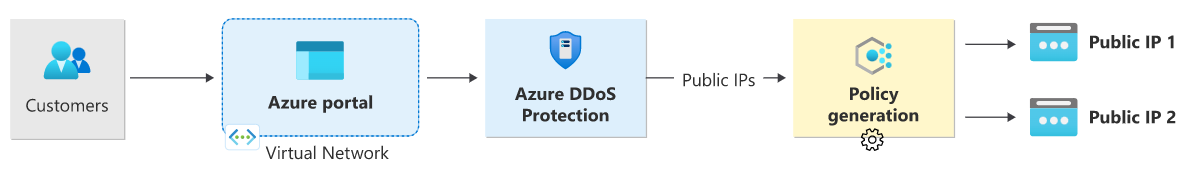

DDoS Protection을 사용하도록 설정하면 DDoS 정책이 생성됩니다. 기계 학습 알고리즘을 적용하고 특정 네트워크 트래픽 모니터링을 사용함으로써 자동으로 구성되고 최적화됩니다.

DDoS Protection은 네트워크 트래픽을 모니터링하고 이를 DDoS 정책에서 정의된 한도와 지속적으로 비교합니다. 트래픽이 최대 한도를 초과하면 DDoS 완화가 자동으로 개시됩니다. 완화 도중 보호되는 리소스로 전송되는 패킷은 DDoS 보호 서비스로 다시 경로가 지정됩니다. 이 트래픽에 대해 여러 검사를 수행하여 패킷이 인터넷 사양을 준수하고 잘못된 형식이 아닌지 확인합니다. 유효한 IP 트래픽이 의도하는 서비스에 전달됩니다. DDoS Protection은 자동 조정된 세 가지 완화 정책(TCP SYN, TCP, UDP)을 보호된 리소스와 연결된 각 공용 IP 주소에 적용합니다.

트래픽이 적용되는 임계값보다 적게 줄어들면 완화가 일시 중단됩니다. 이 보호는 App Service 환경에는 적용되지 않습니다.

다음 다이어그램은 DDoS Protection에서의 데이터 흐름을 보여줍니다.

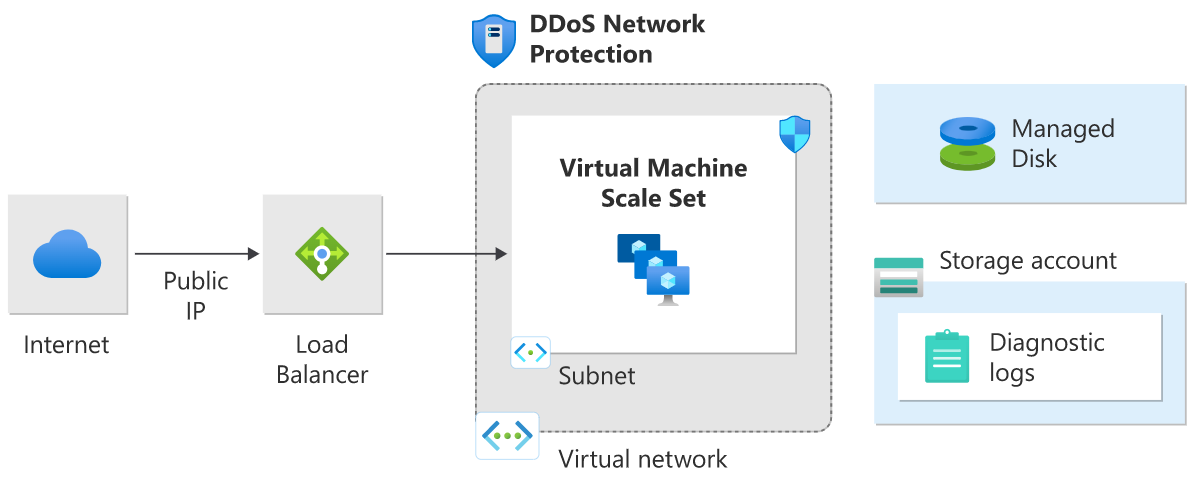

다음 다이어그램에서 공용 IP가 연결된 Azure(인터넷) 부하 분산 장치의 가상 네트워크에서 DDoS 네트워크 보호를 사용하도록 설정됩니다.

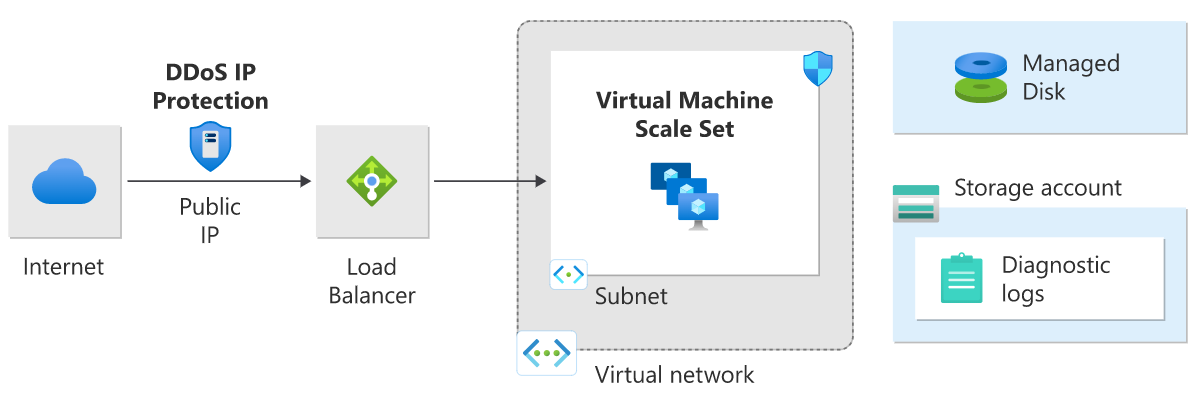

다음 다이어그램에서는 퍼블릭 부하 분산 장치의 프런트 엔드 공용 IP 주소에서 DDoS IP 보호를 사용하도록 설정됩니다.

Azure DDoS Protection 적응형 튜닝

인간에게 지문이 있는 것처럼 각 Azure 애플리케이션에는 고유한 패턴이 있습니다. DDoS 보호에서 프로세스는 공격을 감지한 후 중지시키는 것입니다. DDoS Protection은 독점 기계 학습 알고리즘을 사용하여 애플리케이션에 대한 트래픽 패턴(지문)을 식별한 다음 이 패턴을 사용하여 애플리케이션 트래픽 프로필을 작성합니다.

이 애플리케이션에서 표준 범위를 벗어나는 트래픽을 수신하기 시작할 때 DDoS Protection 완화 정책 상한이 증가해 한시적인 폭증일 수도 있는 상황을 지원합니다.

누군가 애플리케이션에 DDoS 공격을 시도하는 경우 트래픽이 계속해서 증가합니다. 이 시점에서 DDoS Protection은 경고를 트리거하는데, 이는 트래픽과 관련한 변칙으로 간주하기 때문입니다. 애플리케이션에서 수신하는 트래픽은 실시간 검사를 통해 유효한 패킷인지 테스트를 받습니다. 잘못된 패킷은 삭제되므로 애플리케이션의 사용 가능성과 성능에 영향을 미치지 않습니다.

DDoS 보호 메트릭

이전 예시에서 공격 감지 직후 DDoS Protection에서는 Azure Monitor 메트릭과 DDoS 보호 경고를 사용하여 알림을 보냅니다. 공격 도중 로그된 데이터를 사용하여 공격을 분석해야 합니다. 이를 위해 Microsoft Sentinel, 파트너 SIEM 도구, Azure Monitor 로그 및 기타 진단 서비스를 사용할 수 있습니다. 로그된 데이터는 30일 동안 유지됩니다.

DDoS 보호 테스트

테스트 및 유효성 검사는 DDoS 공격 도중 시스템의 성능이 어떤지 이해하는 데 있어 중요합니다. Azure 고객은 승인된 테스트 파트너를 사용하여 DDoS 공격 도중 보호되는 서비스의 성능을 테스트할 수 있습니다.

- BreakingPoint Cloud: 고객이 시뮬레이션을 위해 DDoS Protection이 활성화된 퍼블릭 엔드포인트에 대해 트래픽을 생성할 수 있는 셀프 서비스 트래픽 생성기입니다.

- Red Button: 전담 전문가 팀과 협력하여 제어된 환경에서 실제 DDoS 공격 시나리오를 시뮬레이션합니다.

- RedWolf 실시간 제어 기능을 갖춘 셀프서비스 또는 자기 주도적 DDos 테스팅 공급자입니다.

공격 시뮬레이터를 사용하여 다음을 수행할 수 있습니다.

DDoS 공격 도중 보호되는 주요 서비스의 유효성을 검사합니다.

DDoS 공격에 대한 인시던트 대응을 연습합니다.

보안 인력의 교육을 지원합니다.

요약 단원의 참조 링크를 검토하여 이 서비스에 관한 추가 정보를 확인할 수 있습니다.