하이브리드 ID

Tailwind Traders는 2000년대 초 Windows NT 4.0으로부터 마이그레이션한 이후 온-프레미스 네트워크 환경에서 온-프레미스 ID 공급자로 AD DS(Active Directory Domain Services)를 사용하고 있습니다. 기존 Tailwind Traders 애플리케이션은 대부분 Active Directory에 대한 종속성이 있습니다. 이러한 애플리케이션 중 일부는 ID 공급자로서 Active Directory에 대한 단순한 종속성이 있습니다. 다른 애플리케이션은 복잡한 그룹 정책 요구 사항, 사용자 지정 도메인 파티션, 사용자 지정 스키마 확장 등 더 심층적인 종속성이 있습니다.

Tailwind Traders는 일부 리소스를 이동하고 Azure에서 새로운 애플리케이션을 개발하기 시작하면서 온-프레미스 리소스와 클라우드 리소스에 대해 별도의 로그인 정보를 필요로 하는 병렬 ID 솔루션을 만드는 것을 방지하려고 합니다.

이 단원에서는 하이브리드 ID를 구현하는 다양한 방법에 대해 알아봅니다.

Azure에 도메인 컨트롤러 배포

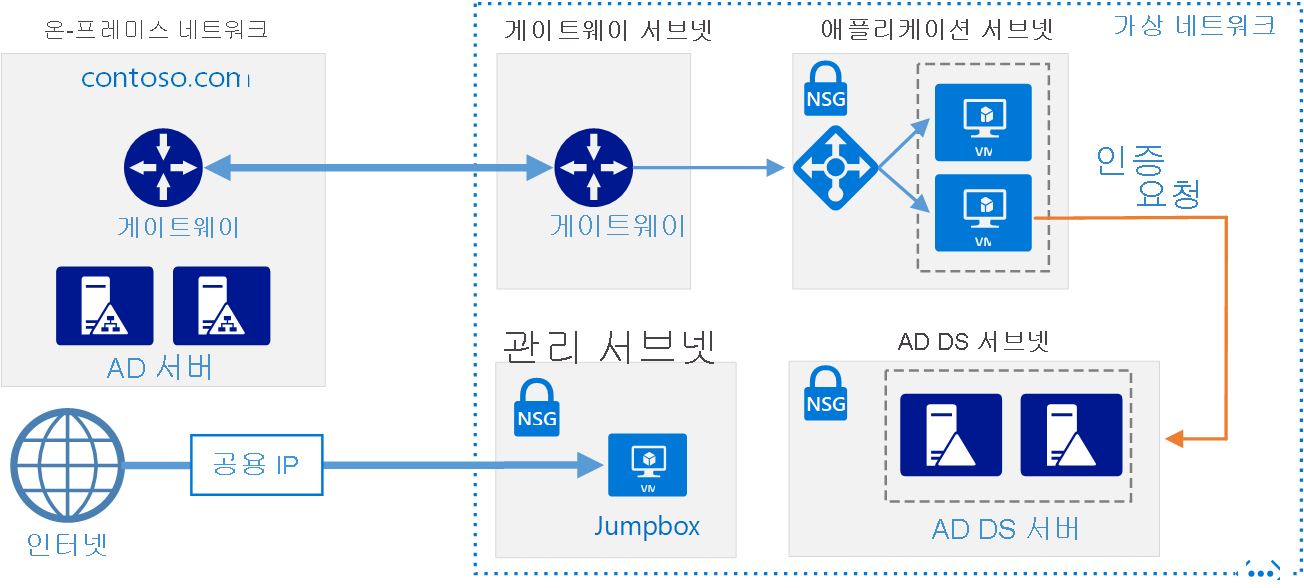

조직의 온-프레미스에 있는 동일한 AD DS 환경을 Azure에서 제공하는 가장 간단한 방법은 다음과 같습니다.

Azure 가상 네트워크의 서브넷에 AD DS 도메인 컨트롤러 쌍을 배포합니다.

해당 가상 네트워크를 온-프레미스 네트워크에 연결합니다.

다음 이미지에 표시된 것처럼 해당 서브넷을 새 AD DS 사이트로 구성합니다.

또 다른 옵션은 클라우드 호스팅 AD DS 도메인을 온-프레미스 도메인 포리스트의 자식 도메인으로 구성하는 것입니다. 이밖에 클라우드에서 실행되는 AD DS 도메인 컨트롤러를 온-프레미스 포리스트와 트러스트 관계를 갖는 별도의 포리스트로 구성하는 옵션도 있습니다. 다음 이미지는 이 리소스 포리스트 토폴로지를 보여 줍니다.

Azure의 VM(가상 머신)에 도메인 컨트롤러를 배포하는 경우 조직은 도메인 컨트롤러 VM을 배포한 동일한 Azure Virtual Network 서브넷에서 도메인 컨트롤러에 대한 직접 연결을 필요로 하는 워크로드를 배포할 수 있습니다. 이는 Azure 데이터 센터를 원격 Active Directory 사이트로 취급하기 때문에 많은 조직을 위한 개념적으로 간단한 하이브리드 클라우드 모델입니다.

Tailwind Traders의 경우 애플리케이션 요구 사항에 따라 온-프레미스 Active Directory 도메인 또는 포리스트를 Azure로 확장하는 것으로 충분할 수 있습니다. 이 옵션을 배포할 때의 단점은 도메인 컨트롤러 때문에 VM이 항상 실행되므로 지속적으로 관련 비용이 발생한다는 것입니다.

Microsoft Entra Connect란?

Microsoft Entra Connect(이전의 Azure AD Connect)를 사용하면 조직에서 온-프레미스 Active Directory 인스턴스에 있는 ID를 Microsoft Entra ID(이전의 Azure AD)와 동기화할 수 있습니다. 이렇게 하면 클라우드 리소스와 온-프레미스 리소스에 동일한 ID를 사용할 수 있습니다. Microsoft Entra Connect는 조직이 온-프레미스 애플리케이션을 통해 Microsoft SharePoint 및 Exchange와 같은 클라우드에서 실행되는 애플리케이션에 액세스하도록 허용하기 위해 Microsoft 365를 채택할 때 주로 사용됩니다.

Tailwind Traders가 Exchange Online 또는 Microsoft Teams와 같은 Microsoft 365 기술을 채택할 계획인 경우 온-프레미스 AD DS 환경에서 Azure로 ID를 복제하도록 Microsoft Entra Connect를 구성해야 합니다. Azure 애플리케이션에서 온-프레미스 ID를 사용하지만 VM에 AD DS 도메인 컨트롤러를 배포하지 않으려는 경우에도 Microsoft Entra Connect를 배포해야 합니다.

Microsoft Entra 도메인 서비스란?

Microsoft Entra Domain Services를 사용하여 Microsoft Entra 도메인을 Azure 가상 서브넷에 프로젝션할 수 있습니다. 이렇게 하면 도메인 조인, 그룹 정책, LDAP(Lightweight Directory Access Protocol), Kerberos 및 NTLM 인증과 같은 서비스를 서브넷에 배포된 모든 VM에서 사용할 수 있습니다.

Microsoft Entra Domain Services를 사용하면 도메인 컨트롤러로 실행되는 VM에 대한 관리, 유지 관리, 비용 문제를 신경 쓰지 않아도 VM에 대한 기본 관리형 Active Directory 환경을 사용할 수 있습니다. 또한 Microsoft Entra Domain Services를 사용하면 Microsoft Entra Connect를 통해 온-프레미스 ID를 사용하여 특별히 구성된 Azure Virtual Network 서브넷에서 실행되는 VM과 상호 작용할 수도 있습니다.

Microsoft Entra Domain Services의 한 가지 단점은 그룹 정책 구현이 기본이라는 것입니다. 고정된 정책 세트가 포함되며 GPO(그룹 정책 개체)를 만드는 기능을 제공하지 않습니다. 온-프레미스에서 사용되는 ID를 Azure에서 사용할 수 있는 경우에도 온-프레미스로 구성된 정책은 사용할 수 없습니다.

Tailwind Traders의 경우 Microsoft Entra Domain Services는 하이브리드 워크로드를 위한 좋은 중간 지점을 제공합니다. 도메인 조인 ID 사용과 상당한 양의 그룹 정책 구성이 가능합니다. 그러나 사용자 지정 도메인 파티션 및 스키마 확장과 같이 복잡한 Active Directory 기능이 필요한 애플리케이션은 지원하지 않습니다.