소개

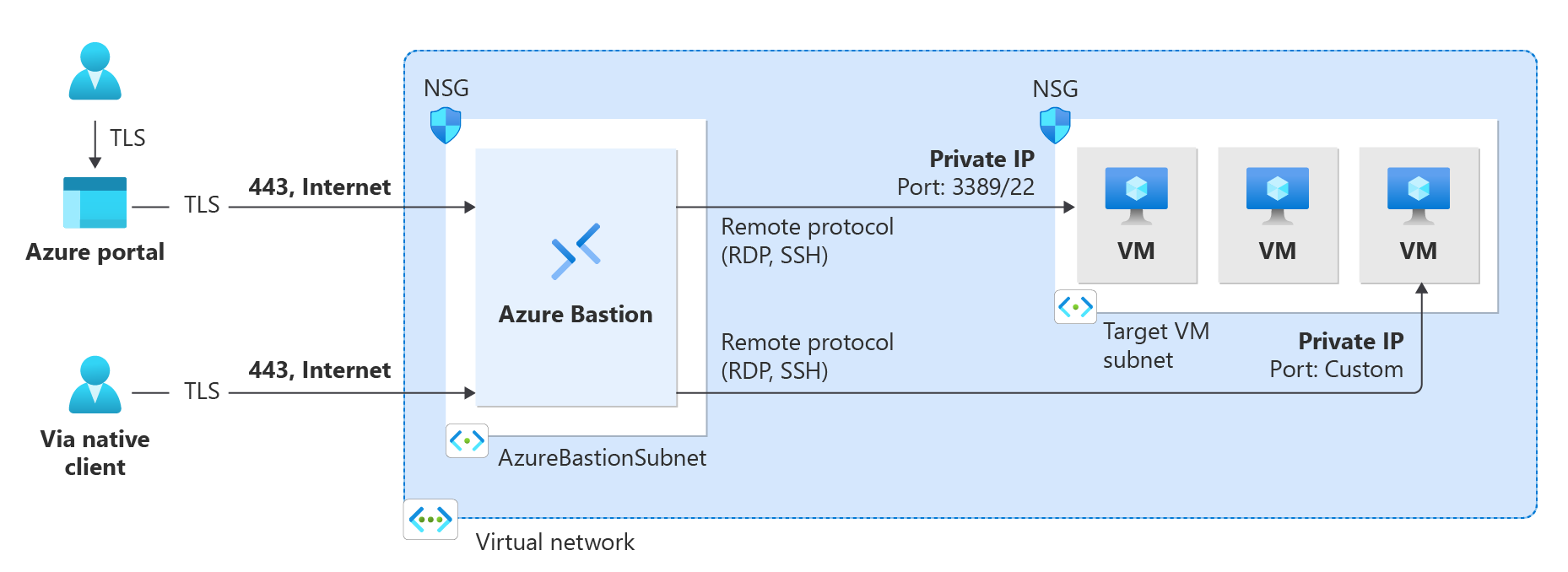

서버 관리자는 온-프레미스 데이터 센터에서 서버를 원격으로 관리하고 유지 관리하는 것이 효율적이라는 것을 이해합니다. Azure에 배포되는 Windows IaaS VM(서비스 제공 인프라 가상 머신)을 사용하는 경우 관리자는 원격 관리에만 의존하여 클라우드 기반 리소스를 관리하고 유지 관리해야 합니다. 그러나 관리자가 원격 클라우드 기반 VM의 관리 인터페이스를 인터넷에 공개하지 않고 안전하게 연결할 수 있는 방법은 무엇일까요? Azure Bastion은 원격 관리 포트를 인터넷에 공개하지 않고도 원격으로 Azure VM에 안전하게 연결하는 데 사용할 수 있는 서비스입니다.

예제 시나리오

조직의 연구 부서를 지원하는 LOB(기간 업무) 앱이 있다고 가정해봅시다. 이전에는 이 앱이 본사 데이터 센터의 두 대의 Windows Server 컴퓨터에서 실행되었습니다. 앱을 관리해야 할 때마다 원격 RDP(데스크톱 프로토콜)를 사용하여 TCP 포트 3389에 연결했습니다. 또한 포트 22에서 Secure Shell(SSH)을 사용하여 VM을 관리했습니다. 앱이 개인 데이터 센터의 컴퓨팅 리소스에서 호스트되기 때문에 인터넷을 통한 악의적인 해커의 액세스에 대해 몇 가지 문제를 겪고 있었습니다. 그러나 이제 앱은 Azure에서 호스트되는 VM에서 실행됩니다.

VM에 연결하려면 이제 RDP/SSH 연결을 위해 각 VM에서 공용 IP 주소를 공개해야 합니다. 그러나 잠재적인 프로토콜 취약성으로 인한 이런 유형의 연결은 바람직하지 않습니다. 솔루션으로 점프 상자 VM을 사용하여 관리 콘솔과 대상 VM 간의 중개자 역할을 할 수 있습니다. 또는 Azure Bastion 구현을 고려할 수 있습니다.

이 모듈에서 수행할 작업

Azure Bastion을 사용하여 호스트된 VM을 보호하는 방법을 보여주어서 Azure Bastion을 사용하는 이점에 대해 알아봅니다.

- RDP 및 SSH 포트를 인터넷에 공개하지 않아도 됩니다.

- RDP 및 SSH를 모두 안전하게 사용합니다.

주요 목표는 무엇인가요?

이 세션이 끝나면 Azure에서 호스트된 VM에 대한 원격 관리 세션을 보호하기 위해 Azure Bastion을 사용하는 방법을 결정할 수 있습니다.