하이브리드 환경에서 DNS 구현

현재 Contoso는 온-프레미스 데이터 센터에서 Windows Server VM을 사용하여 DNS를 구현하고 있습니다. 리드 시스템 엔지니어는 온-프레미스 워크로드의 기능을 대체하기 위해 Azure DNS를 구현할지, 아니면 Windows Server VM에 DNS를 구현할지 결정해야 합니다.

Contoso에서 Azure DNS에 추가로 또는 Azure DNS 대신 Windows Server IaaS를 사용하여 DNS를 구현하기로 결정할 수 있는 많은 시나리오가 있습니다. 다음과 같은 시나리오가 포함될 수 있습니다.

- 서로 다른 VNet에서 VM 간 이름 확인 구성

- 온-프레미스 컴퓨터에서 Azure 호스트 이름의 이름 확인 구성.

- 조건부 전달 구현.

- DNS 영역 전송 구현

Azure DNS 개요

DNS 영역을 Azure DNS에서 호스트할 수 있습니다. 특히 Azure DNS는 해당 영역에 대한 신뢰할 수 있는 DNS 서비스를 제공합니다. 조직의 도메인에 있는 리소스에 대한 DNS 쿼리가 Azure DNS에 도달하려면 해당 도메인을 부모 도메인에서 Azure DNS로 위임해야 합니다.

Azure DNS로 마이그레이션하는 DNS 영역은 Azure의 DNS 이름 서버 전역 네트워크에서 호스트됩니다. Azure DNS는 애니캐스트 통신을 사용하기 때문에 조직의 DNS 쿼리가 가장 가까운 Azure DNS 서버로 전송되므로 이 중요한 인프라 서비스의 뛰어난 성능과 고가용성을 제공하는 데 도움이 됩니다. RBAC(역할 기반 액세스 제어)를 사용하여 Azure DNS 도메인을 관리할 수 있는 사용자를 선택할 수 있습니다.

Azure DNS의 제한 사항 및 고려 사항

Azure DNS는 진화하는 플랫폼이며 새로운 기능이 계속 추가되고 있습니다. 그러나 현재 Azure DNS에는 몇 가지 제한 사항이 있습니다.

- 특정 VNet을 하나의 프라이빗 DNS 영역에만 연결할 수 있습니다.

- 역방향(‘역’이라고도 함) DNS는 연결된 VNet의 개인 IP 주소 공간에 대해서만 작동합니다.

- 조건부 전달은 현재 지원되지 않습니다.

- 현재 Azure DNS는 DNSSEC(Domain Name System 보안 확장)를 지원하지 않습니다.

- Azure DNS는 영역 전송을 지원하지 않습니다.

- 구독당 영역 및 레코드 수와 관련된 퍼블릭 DNS 영역을 사용하는 경우 많은 제한 사항이 있습니다.

Azure 프라이빗 DNS

Azure DNS는 다음 표에 설명된 퍼블릭 DNS와 프라이빗 DNS를 둘 다 지원합니다.

| DNS 서비스 | 설명 |

|---|---|

| Azure 퍼블릭 DNS | 인터넷에 연결된 DNS 도메인에 대한 이름 확인을 제공합니다. Azure 퍼블릭 DNS를 사용하여 조직의 DNS 도메인을 호스트합니다. |

| Azure 프라이빗 DNS | VNet 내와 VNet 간 VM 이름 확인을 제공합니다. 분할 수평 뷰로 영역 이름을 구성할 수 있으므로 프라이빗 및 퍼블릭 DNS 영역이 동일한 영역 이름을 공유할 수 있습니다. |

VNet의 프라이빗 DNS 영역 레코드를 확인하려면 해당 영역과 VNet을 연결해야 합니다. 연결된 VNet은 모든 권한을 가지며 프라이빗 영역에 게시된 모든 DNS 레코드를 확인할 수 있습니다. 또한 VNet 연결에서 자동 등록을 사용하도록 설정할 수도 있습니다. 자동 등록을 사용하도록 설정하면 해당 VNet의 VM에 대한 DNS 레코드가 프라이빗 영역에 등록됩니다. 자동 등록이 사용하도록 설정된 경우 Azure DNS는 VM이 생성되거나 해당 IP 주소를 변경하거나 삭제될 때마다 영역 레코드도 업데이트합니다.

다음 표에서는 Azure 프라이빗 DNS 기능에 대해 설명합니다.

| 기능 | 설명 |

|---|---|

| 프라이빗 영역에 연결하는 VNet의 VM을 자동으로 등록할 수 있습니다. | VM은 VM의 개인 IP 주소로 확인되는 호스트(A) 레코드로 프라이빗 영역에 등록됩니다. 자동 등록을 사용하도록 설정한 후 VNet에서 VM을 삭제하면 Azure DNS가 연결된 프라이빗 영역에서 해당 DNS 레코드를 자동으로 제거합니다. |

| Azure는 프라이빗 영역에 연결하는 VNet 전체에 DNS 확인을 전달합니다. | VNet 간 DNS 이름 확인을 구현할 때 VNet 피어링에 대한 명시적 요구 사항은 없습니다. DNS와 관련이 없는 다른 이유로 VNet을 피어링하려는 경우도 있습니다. |

| Azure는 VNet 범위 내에서 역방향 DNS 조회를 지원합니다. | 프라이빗 영역에 할당하는 VNet 내의 개인 IP 주소에 대한 역방향 DNS 조회는 호스트/레코드 이름과 접미사인 영역 이름을 포함하는 호스트 FQDN(정규화된 도메인 이름)을 반환합니다. |

Azure IaaS VM을 사용하여 DNS 구현

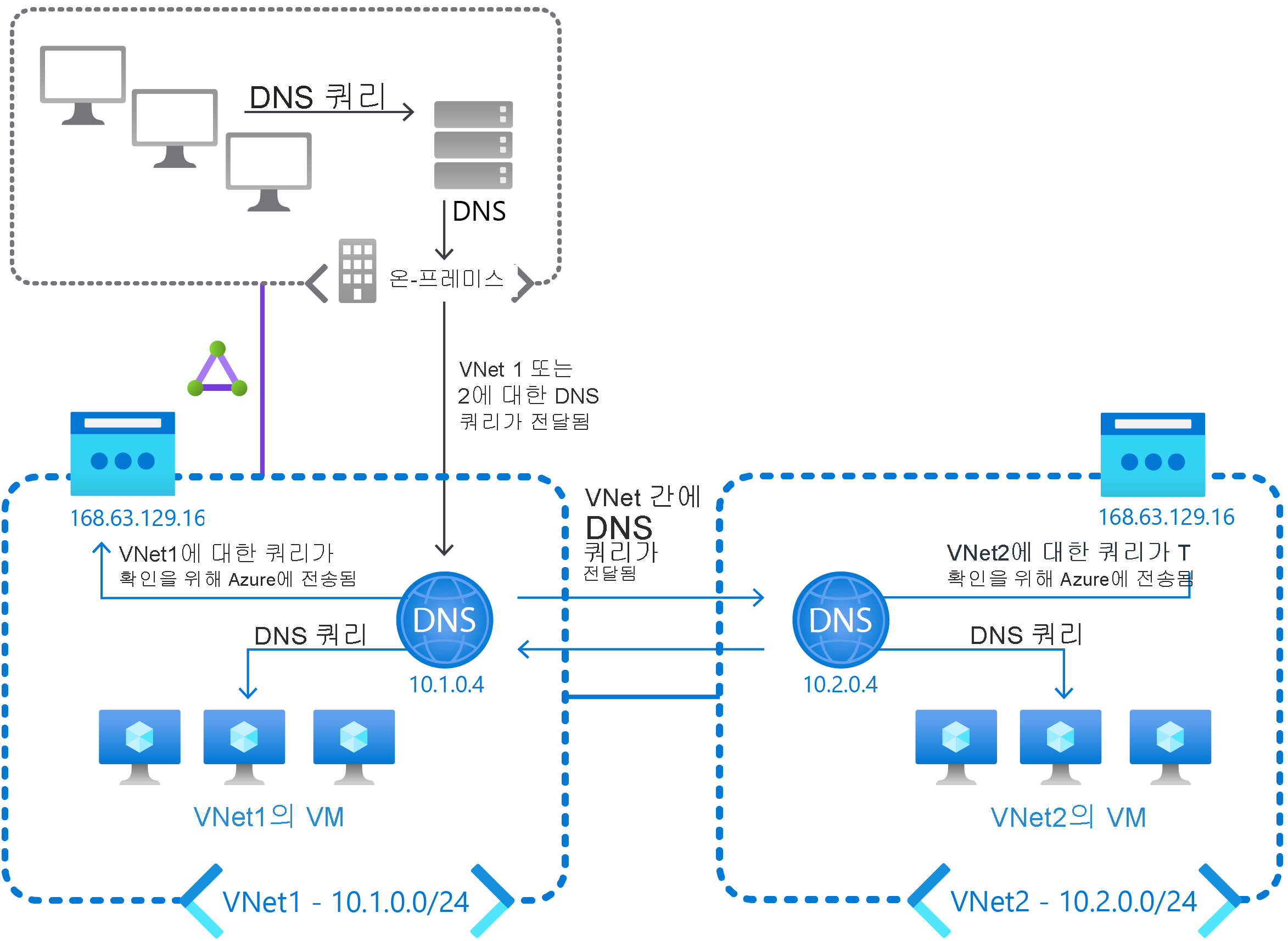

VNet에 연결된 Windows Server DNS 서버는 DNS 쿼리를 Azure의 재귀 확인자에 전달할 수 있습니다. 이렇게 하면 해당 VNet 내에서 호스트 이름을 확인할 수 있습니다.

예를 들어 Contoso IT 팀은 DNS 서버 역할도 실행하는 도메인 컨트롤러 VM을 Azure에 배포합니다. 이 경우 VM은 온-프레미스 도메인에 대한 DNS 쿼리에 응답할 수 있습니다. VM은 다른 모든 쿼리도 Azure에 전달할 수 있습니다. 쿼리를 전달함으로써 Contoso VM은 온-프레미스 리소스(도메인 컨트롤러를 통해)와 Azure에서 제공하는 호스트 이름(전달자를 통해)을 둘 다 찾을 수 있습니다.

참고

Azure는 가상 IPv4 주소 168.63.129.16을 사용하여 재귀 DNS 확인자에 대한 액세스를 제공합니다.

DNS 전달을 사용하여 다음을 수행할 수 있습니다.

- VNet 간 DNS 확인을 사용하도록 설정합니다.

- 온-프레미스 머신이 Azure에서 제공하는 호스트 이름을 확인할 수 있도록 합니다.

팁

VM의 호스트 이름을 확인하려면 호스트 이름 쿼리를 Azure에 전달하도록 DNS 서버를 구성해야 합니다.

DNS 접미사는 VNet마다 다르기 때문에 확인에 적합한 VNet에 DNS 쿼리를 보내기 위해 조건부 전달 규칙을 사용합니다.

참고

자체 DNS 서버를 사용하는 경우 Azure는 각 VNet에서 여러 DNS 서버를 지정하는 기능을 제공합니다.

다음 다이어그램에는 두 개의 VNet과 전달을 사용하여 VNet 간 DNS 확인을 수행하는 온-프레미스 네트워크가 있습니다.

추가 자료

다음 문서를 검토하면 더 자세한 정보를 확인할 수 있습니다.