Microsoft Teams를 위한 보안 및 규정 준수 경고 만들기

경고 정책을 사용하여 사용자의 활동을 모니터링할 수 있습니다. 사용자가 경고 정책의 조건과 일치하는 활동을 수행할 때 경고가 생성됩니다. 예를 들어 맬웨어 공격, 피싱 캠페인, 비정상적인 수준의 파일 삭제 및 외부 공유가 있습니다. Microsoft Purview 규정 준수 포털에서 경고 대시보드를 만들고 검토할 수 있습니다.

경고 정책을 사용하면 정책에 의해 트리거되는 경고를 분류하고, 조직의 모든 사용자에게 정책을 적용하고, 경고가 트리거되는 임계값 수준을 설정하고, 경고가 트리거될 때 이메일 알림을 받을지 여부를 결정할 수 있습니다.

경고 정책 작동 방식

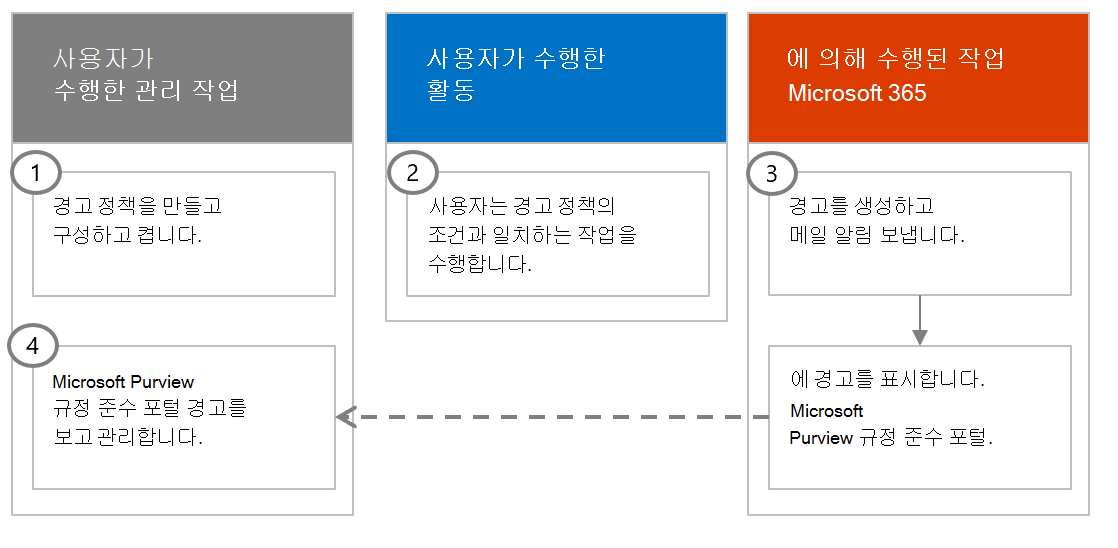

다음 다이어그램은 경고 정책 작동 방식의 기본 워크플로를 보여줍니다.

관리자는 Microsoft Purview 규정 준수 포털에서 비정상적인 사용자 또는 관리자 활동을 모니터링하는 새 정책을 만들거나 기존 정책을 수정합니다.

사용자 또는 관리자는 eDiscovery 사례 만들기 또는 사서함에 대한 전체 액세스 권한 추가와 같은 조건과 일치하고 경고 정책을 트리거하는 작업을 수행합니다.

경고가 생성되고 모든 글로벌 관리자에게 이메일을 보내는 것과 같은 경고 조치가 트리거됩니다. 또한 경고 항목은 Microsoft Purview 준수 포털의 경고 대시보드에 만들어집니다.

관리자는 경고 대시보드에서 경고를 검토하고 경고를 승인하거나 해제하기로 결정합니다.

경고 정책 설정

경고 정책은 경고를 생성하는 사용자 또는 관리자 활동을 정의하는 규칙 및 조건 집합, 활동을 수행하는 경우 경고를 트리거하는 사용자 목록 및 경고가 트리거되기 전에 활동이 발생한 횟수를 정의하는 임계값으로 구성됩니다. 또한 정책을 분류하고 심각도 수준을 할당합니다.

경고 정책은 다음 설정 및 조건으로 구성됩니다.

알림이 추적하는 활동: 활동을 추적하거나 경우에 따라 파일을 공유하여 게스트와 파일을 공유하거나, 액세스 권한을 할당하거나, 익명 링크를 만드는 것과 같은 몇 가지 관련 활동을 추적하는 정책을 만듭니다. 사용자가 정책에 정의된 활동을 수행하면 경고 임계값 설정에 따라 경고가 트리거됩니다.

활동 조건: 대부분의 활동에 대해 알림을 트리거하기 위해 충족해야 하는 다른 조건을 정의할 수 있습니다.

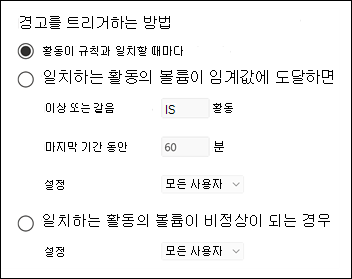

알림이 트리거되는 경우: 알림이 트리거되기 전에 활동이 발생할 수 있는 빈도를 정의하는 설정을 구성할 수 있습니다.

알림 범주: 정책에 의해 생성된 알림을 추적하고 관리하기 위해 다음 범주 중 하나를 정책에 할당할 수 있습니다.

데이터 손실 방지

정보 거버넌스

메일 흐름

사용 권한

위협 관리

기타

경고 정책의 조건과 일치하는 활동이 발생하면 생성된 경고는 설정에 정의된 범주로 태그가 지정됩니다. 태그 지정을 사용하면 범주에 따라 알림을 정렬하고 필터링할 수 있으므로 규정 준수 포털의 알림 페이지에서 범주 설정이 동일한 알림을 추적하고 관리할 수 있습니다.

경고 심각도: 경고 범주와 유사하게 심각도 속성(낮음, 중간, 높음 또는 정보) 정책을 경고합니다. 경고 범주와 마찬가지로 경고 정책의 조건과 일치하는 활동이 발생하면 생성된 경고는 경고 정책에 대해 설정된 것과 동일한 심각도 수준으로 태그가 지정됩니다.

이메일 알림: 알림이 트리거될 때 사용자 목록에 이메일 알림이 전송되거나 전송되지 않도록 정책을 설정할 수 있습니다.

새 알림 만들기

Microsoft Purview 규정 준수 포털에서 새 경고 정책을 만들고 감사 로깅이 켜져 있는지 확인하려면 다음 단계를 따르세요.

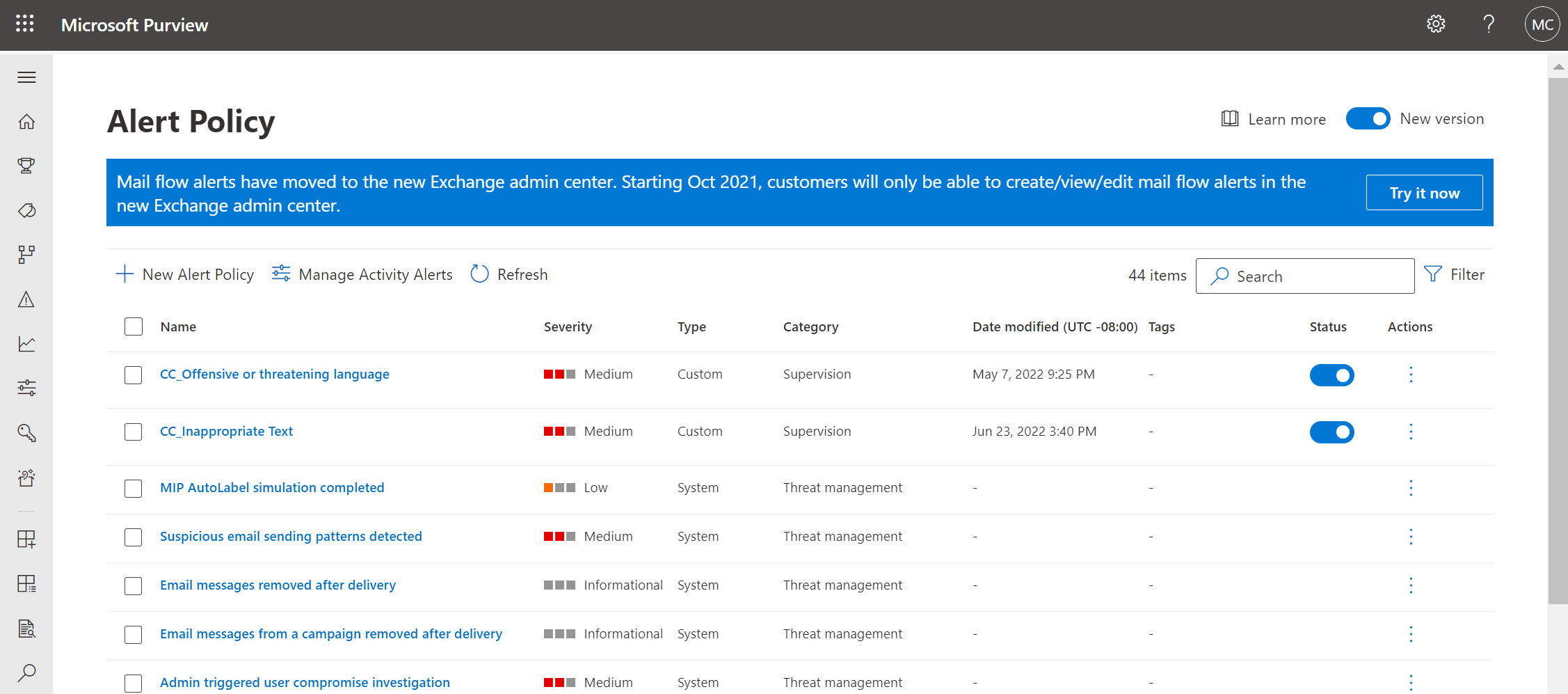

Microsoft Purview 규정 준수 포털 에 로그인하고 정책 > 경고 정책 을 선택합니다.

상단 창에서 + 새 알림 정책 을 선택하여 새 알림 정책을 만듭니다.

경고 이름을 지정하고 분류하고 심각도를 선택합니다. 페이지에서 다음을 입력합니다.

이 알림 정책의 사용을 식별하기 위한 이름 입니다.

다른 관리자가 이 알림 정책의 목적을 이해하기 위한 설명 입니다.

이러한 알림 이벤트의 중요도 수준에 대한 심각도.

범주: 조직의 다양한 역할에 대한 액세스를 구성합니다.

다음 을 선택합니다.

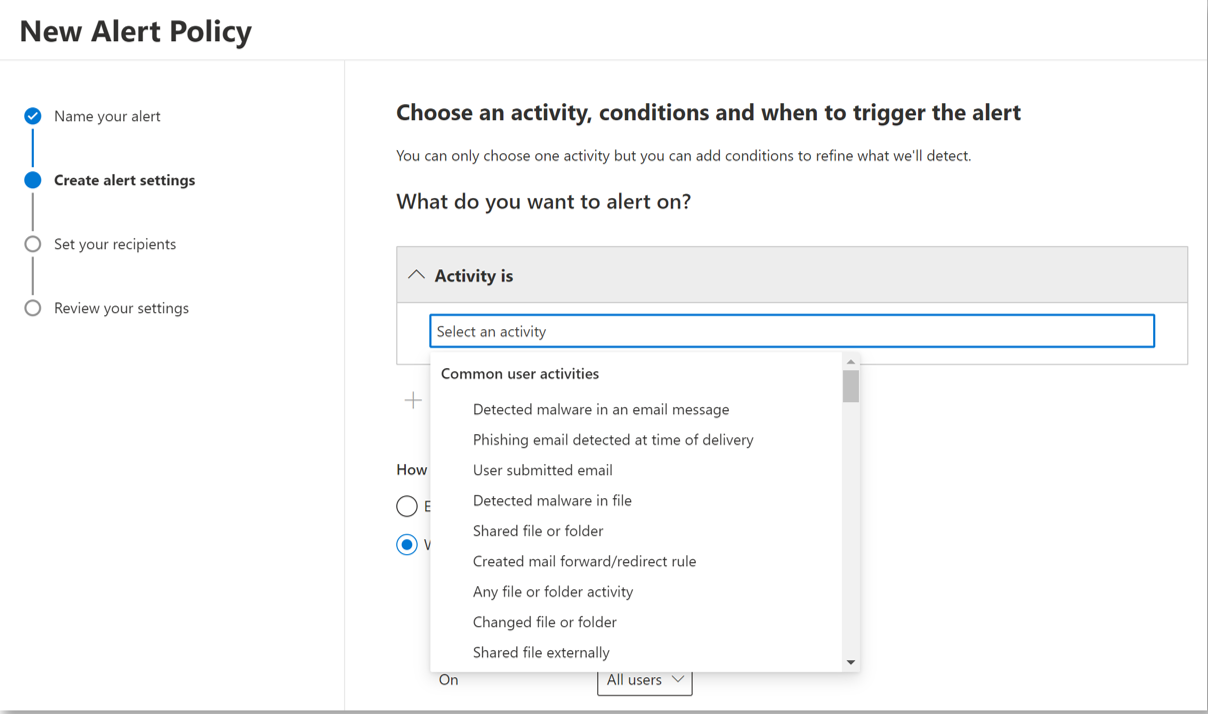

활동, 조건 및 알림을 트리거할 시기 선택 페이지에서 알림에 대해 원하는 활동 및 조건을 선택한 후 다음 을 선택합니다.

이 알림이 트리거될 때 사람들에게 알릴지 여부 결정 페이지에서 알림 수신자와 일일 알림 한도의 빈도를 지정할 수 있습니다. 다음 을 선택합니다.

설정 검토 페이지에서 알림 설정을 검토하고 즉시 또는 나중에 정책을 사용하도록 결정할 수 있습니다. 모든 것이 원하는 대로 구성되면 마침 을 선택합니다.

경고 보기

조직의 사용자에게 할당된 RBAC(역할 기반 액세스 제어) 권한에 따라 사용자가 경고 페이지에서 볼 수 있는 경고가 결정됩니다. 다음은 몇 가지 예입니다.

레코드 관리 역할 그룹의 구성원은 정보 거버넌스 범주가 할당된 알림 정책에 의해 생성된 알림만 볼 수 있습니다.

규정 준수 관리자 역할 그룹의 구성원은 위협 관리 범주가 할당된 알림 정책에 의해 생성된 알림을 볼 수 없습니다.

할당된 역할 중 어떤 역할도 경고 범주에서 경고를 볼 수 있는 권한을 제공하지 않으므로 eDiscovery 관리자 역할 그룹의 구성원은 경고를 볼 수 없습니다.