정보 장벽 정책 만들기

정보 장벽(IB)은 관리자가 개인이나 그룹이 서로 통신하지 못하도록 구성할 수 있는 정책입니다.

IB 정책은 조회 및 검색도 방지합니다. 통신하지 않아야 하는 사람과 통신하려고 하면 사용자 선택기에서 해당 사용자를 찾을 수 없습니다. 정보 장벽은 다음과 같은 경우에 사용할 수 있습니다.

팀이 특정 다른 팀과 통신하거나 데이터를 공유하는 것을 방지해야 하는 경우.

팀이 해당 팀 외부의 누구와도 통신하거나 데이터를 공유해서는 안 되는 경우.

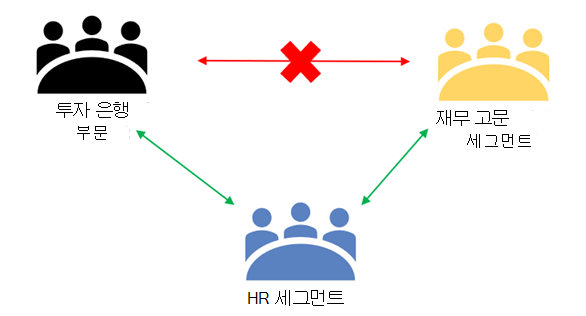

다음은 예입니다. Alex는 은행 부문에 속하고 Bill은 재정 고문 부문에 속합니다. Alex와 Bill은 조직의 IB 정책이 이 두 세그먼트 간의 통신 및 공동 작업을 차단하기 때문에 서로 통신할 수 없습니다. 그러나 Alex와 Bill은 HR에서 Lee와 통신할 수 있습니다.

Teams에서 정보 장벽이 작동하는 방식

정보 장벽은 Microsoft Teams, SharePoint 및 OneDrive에서 지원됩니다. Microsoft Teams에서 IB 정책은 다음 Teams 이벤트가 발생할 때 트리거됩니다.

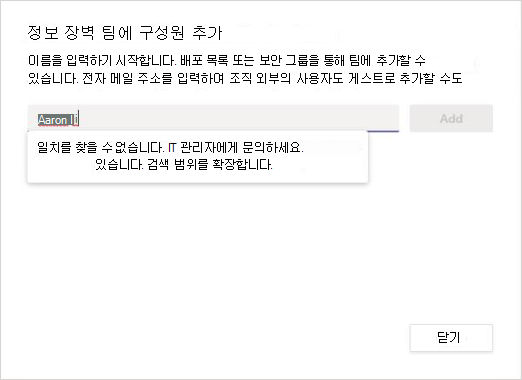

구성원이 팀에 추가됨: 팀에 사용자를 추가할 때마다 사용자의 정책은 다른 팀 구성원의 IB 정책과 비교하여 평가되어야 합니다. 사용자의 정책이 사용자를 팀에 추가하지 못하도록 차단하는 경우 사용자는 검색에 표시되지 않습니다.

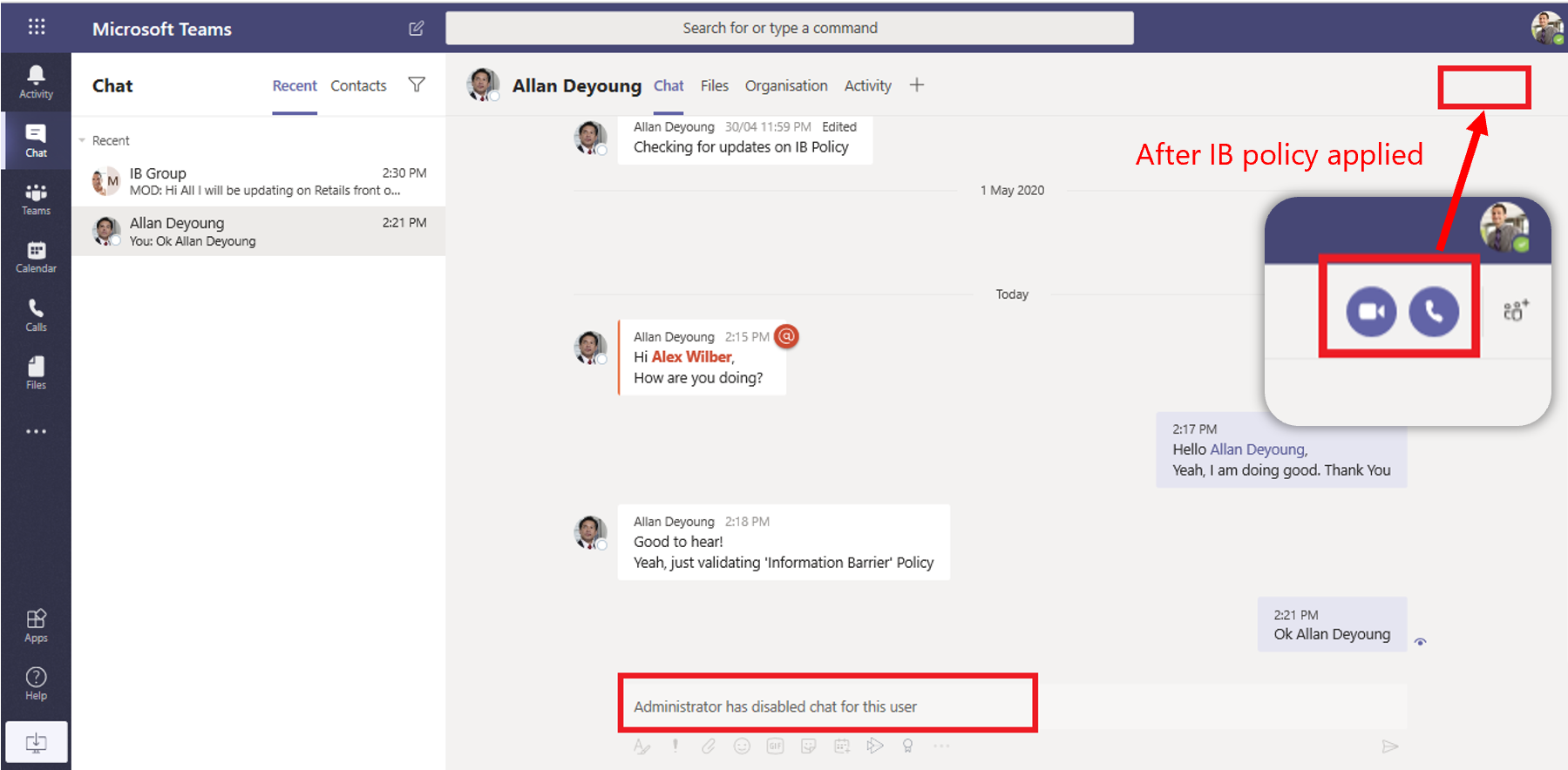

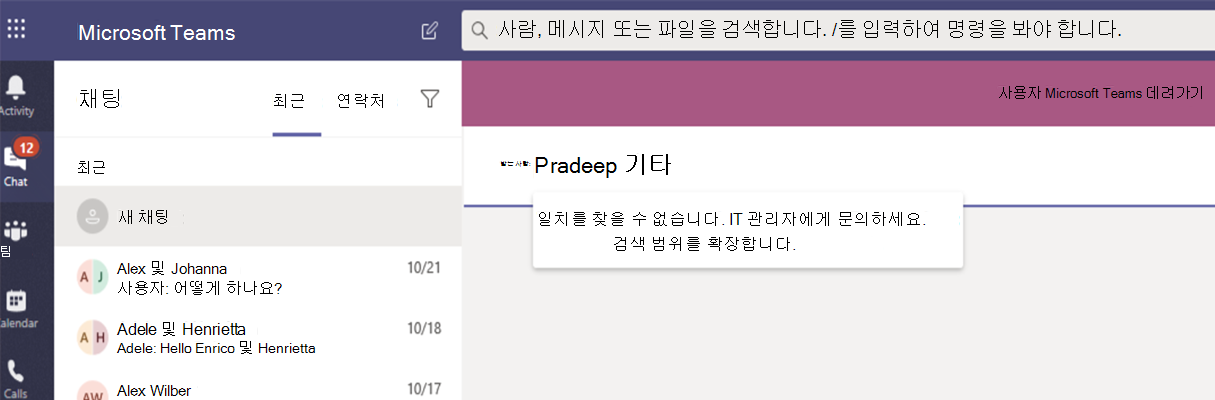

새 채팅이 요청됨: 사용자가 한 명 이상의 다른 사용자와 새 채팅을 요청할 때마다 채팅이 IB 정책을 위반하지 않는지 평가됩니다. 대화가 IB 정책을 위반하면 대화가 시작되지 않습니다. 다음은 1:1 채팅의 예입니다.

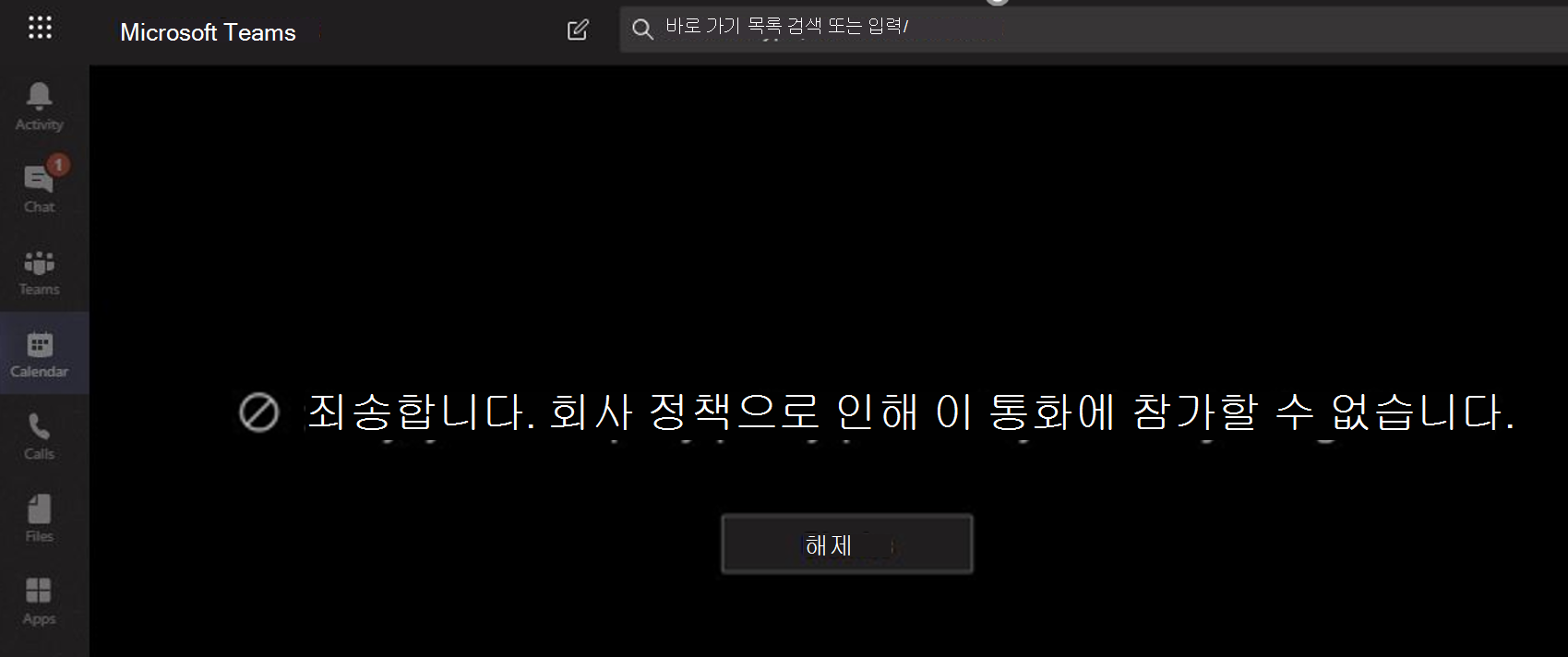

사용자가 모임에 참여하도록 초대됨: 사용자가 모임에 참여하도록 초대되면 사용자에게 적용되는 IB 정책이 다른 팀 구성원에게 적용되는 IB 정책과 비교하여 평가됩니다. 위반 사항이 있는 경우 사용자는 모임에 참여할 수 없습니다.

두 명 이상의 사용자가 화면을 공유: 사용자가 다른 사용자와 화면을 공유하는 경우 공유가 다른 사용자의 IB 정책을 위반하지 않는지 평가해야 합니다. IB 정책을 위반할 경우 화면 공유가 허용되지 않습니다. 다음은 정책 적용 후 화면 공유의 예입니다. 화면 공유 및 통화 아이콘이 표시되지 않습니다.

사용자가 Teams에서 전화 걸기: 사용자가 VOIP를 통해 다른 사용자 또는 사용자 그룹에 대한 음성 통화를 시작할 때마다 다른 팀 구성원의 IB 정책을 위반하지 않도록 통화가 평가됩니다. 위반 사항이 있으면 음성 통화가 차단됩니다.

Teams의 게스트: IB 정책은 Teams의 게스트에게도 적용됩니다. 조직의 전체 주소 목록에서 게스트를 검색할 수 있으면 IB 정책을 정의할 수 있습니다.

관리자가 정보 차단 정책을 만들거나 업데이트하면 서비스에서 자동으로 구성원을 검색하여 팀 구성원이 정책을 위반하지 않는지 확인합니다. 새로운 위반 사항이 있는 경우 다음 조치를 취합니다.

1:1 채팅: 두 사용자 간의 통신이 더 이상 허용되지 않는 경우(통신을 차단하는 정책의 한 사용자 또는 두 사용자 모두에 대한 적용으로 인해) 추가 통신이 차단됩니다. 기존 채팅 대화는 읽기 전용이 됩니다.

그룹 채팅: 그룹 채팅 참가자가 변경되거나 새로운 정책을 위반하는 경우 영향을 받는 참가자는 채팅에서 제거되고 읽기 전용으로 대화 기록을 볼 수 있습니다.

팀: 그룹에서 제거된 모든 사용자는 팀에서 제거되며 기존 또는 새 대화를 보거나 참여할 수 없습니다.

워크플로

Microsoft Teams에 대한 정보 차단 정책을 구성하는 몇 가지 단계가 있습니다. 팀이 만들어지면 파일 환경을 위해 SharePoint 사이트가 프로비전되고 Microsoft Teams와 연결됩니다. 정보 장벽 정책은 기본적으로 이 SharePoint 사이트 및 파일에 적용되지 않습니다. SharePoint 및 OneDrive에서 정보 장벽을 활성화하려면 SharePoint에서 정보 장벽 사용을 참조하세요.

| 단계 | 관련 항목 |

|---|---|

| 필수 조건이 충족되었는지 확인 | - 필수 라이선스 및 권한이 있는지 확인 - 디렉터리에 사용자 분류 데이터가 포함되어 있는지 확인 - Microsoft Teams에 대한 범위 디렉터리 검색 활성화 - 감사 로깅이 켜져 있는지 확인 - Exchange 주소록 정책이 설정되어 있지 않은지 확인 - PowerShell 사용 - Microsoft Teams에 대한 관리자 동의 제공 |

| 1부: 조직의 사용자 분류 | - 어떤 정책이 필요한지 결정 - 정의할 세그먼트 목록 만들기 - 사용할 특성 식별 - 정책 필터 측면에서 세그먼트 정의 |

| 2부: 정보 장벽 정책 정의 | - 정책 정의(아직 적용되지 않음) - 2가지 선택(차단 또는 허용) |

| 3부: 정보 장벽 정책 적용 | - 정책을 활성 상태로 설정 - 정책 적용 실행 - 정책 상태 보기 |

정보 장벽의 전제 조건

정보 장벽을 구현하려면 다음 전제 조건이 충족되어야 합니다.

정보 장벽에 대한 필수 라이선스: 정보 장벽은 고급 규정 준수 기능입니다. 이 기능은 다음 라이선스 중 하나가 있는 사용자가 사용할 수 있습니다.

- Microsoft 365 E5/A5/G5

- Office 365 E5/A5/G5

- Microsoft 365 E5/A5/G5/F5 규정 준수

- Microsoft 365 E5/A5/F5/G5 내부 위험 관리

정보 차단 정책에 대한 권한: 정보 차단 정책을 정의하거나 수정하려면 관리자에게 다음 역할 중 하나를 할당해야 합니다.

- Microsoft 365 Enterprise 전역 관리자

- Office 365 전역 관리자

- 규정 준수 관리자

디렉터리 데이터: 조직의 구조가 디렉터리 데이터에 반영되었는지 확인합니다.

범위 디렉터리 검색: 이 설정이 켜져 있어야 합니다.

감사 로깅: 정책 적용 상태를 조회하려면 감사 로깅이 켜져 있어야 합니다.

주소록 정책 없음: Exchange 주소록 정책이 없는지 확인합니다.

보안 & 준수 모듈 이 있는 PowerShell: PowerShell을 사용하고 보안 및 준수 모듈을 Microsoft 365 테넌트에 연결하여 정보 장벽을 구성할 수 있습니다.

Microsoft Teams의 정보 장벽에 대한 관리자 동의: 다음 절차를 사용하여 Microsoft Teams에서 정보 장벽 정책이 예상대로 작동하도록 합니다.

다음 PowerShell cmdlet을 실행합니다.

# Login with the Azure Resource Manager PowerShell to your tenant: Login-AzureRmAccount # Save the information barrier service app id to a variable: $appId="bcf62038-e005-436d-b970-2a472f8c1982" # Get a service principal in Azure for the app id: $sp=Get-AzureRmADServicePrincipal -ServicePrincipalName $appId # If a service principal could not be retrieved, create a new one: if ($sp -eq $null) { New-AzureRmADServicePrincipal -ApplicationId $appId } # Start the process to grant consent, by running: Start-Process https://login.microsoftonline.com/common/adminconsent?client_id=$appId메시지가 표시되면 Office 365용 회사 또는 학교 계정을 사용하여 로그인합니다.

권한 요청 대화 상자에서 정보를 검토한 다음 동의 를 선택합니다.

1부: 조직의 사용자 분류

이 단계에서 어떤 정보 장벽 정책이 필요한지 결정하고 정의할 세그먼트 목록을 만든 다음 세그먼트를 정의합니다. 사용자를 분할할 때 두 가지 중요한 규칙이 있습니다.

사용자는 한 세그먼트에만 있어야 합니다.

각 세그먼트에는 하나의 정보 장벽만 있어야 합니다.

세그먼트는 특정 디렉터리 특성으로 정의됩니다.

사용자를 세그먼트에 할당하려면 cmdlet New-OrganizationSegment를 UserGroupFilter 매개 변수와 함께 사용합니다.

PowerShell을 열고 보안 및 준수 PowerShell 모듈을 사용하여 테넌트에 연결합니다.

다음 cmdlet을 실행하고 segment-name 을 의미 있는 이름으로 바꾸고 attribute 와 attribute-value 를 모두 세그먼트 구성원을 필터링할 원하는 디렉터리 속성으로 바꿉니다.

New-OrganizationSegment -Name "segment-name" -UserGroupFilter "attribute -eq 'attribute-value'"예를 들어 Department 특성을 사용하여 Sales라는 세그먼트를 정의하려면 다음 명령을 사용합니다.

New-OrganizationSegment -Name "Sales" -UserGroupFilter "Department -eq 'Sales'정의하려는 각 세그먼트에 대해 이 프로세스를 반복합니다.

2부: 정보 장벽 정책 정의

세그먼트를 생성한 후 세그먼트의 통신을 제한하는 정책을 생성할 수 있습니다. 두 가지 유형의 정책이 있습니다.

차단 정책은 세그먼트 간의 통신을 차단합니다.

허용 정책은 세그먼트가 하나의 다른 세그먼트와만 통신하도록 허용합니다.

시나리오 1: 세그먼트 간 통신 차단

세그먼트가 서로 통신하지 못하도록 차단하려면 두 가지 정책, 즉 각 방향에 대한 정책이 필요합니다. 각 정책은 한 방향으로만 통신을 차단합니다. SegmentsBlocked 매개 변수와 함께 New-InformationBarrierPolicy cmdlet을 사용합니다.

New-InformationBarrierPolicy -Name "policyname" -AssignedSegment "segment1name" -SegmentsBlocked "segment2name"

예를 들어 영업 부서와 연구 부서 간의 통신을 차단하려면 다음 명령을 사용합니다.

## Prevent Sales from communicating with Research

New-InformationBarrierPolicy -Name "Sales-Research" -AssignedSegment "Sales" -SegmentsBlocked "Research" -State Inactive

## Prevent Research from communicating with Sales

New-InformationBarrierPolicy -Name "Research-Sales" -AssignedSegment "Research" -SegmentsBlocked "Sales" -State Inactive

시나리오 2: 세그먼트가 다른 세그먼트와 통신하도록 허용

한 세그먼트가 다른 세그먼트와 통신하도록 허용하려면 SegmentsAllowed 매개 변수와 함께 New-InformationBarrierPolicy cmdlet을 사용합니다.

New-InformationBarrierPolicy -Name "policyname" -AssignedSegment "segment1name" -SegmentsAllowed "segment2name","segment1name"

예를 들어 연구 부문이 HR 및 제조 부서와만 통신할 수 있도록 하려면 다음 명령을 사용합니다.

New-InformationBarrierPolicy -Name "Research-HRManufacturing" -AssignedSegment "Research" -SegmentsAllowed "HR","Manufacturing","Research" -State Inactive

3부: 정보 장벽 정책 적용

정보 차단 정책은 활성 상태로 설정한 다음 정책을 적용할 때까지 적용되지 않습니다.

정의된 정책 목록을 보려면

Get-InformationBarrierPolicycmdlet을 사용합니다. 각 정책의 상태 및 ID(GUID)를 기록해 둡니다.정책을 활성 상태로 설정하려면

Identity매개 변수가 있는Set-InformationBarrierPolicycmdlet을 사용하고State매개 변수를Active으로 설정하세요.Set-InformationBarrierPolicy -Identity GUID -State Active다음 cmdlet을 실행하여 테넌트에서 정보 장벽을 시작합니다.

Start-InformationBarrierPoliciesApplication

Start-InformationBarrierPoliciesApplication을 실행한 후 시스템이 정책 적용을 시작할 때까지 30분 동안 기다립니다. 시스템은 사용자별로 정책을 적용합니다. 시스템은 시간당 약 5,000개의 사용자 계정을 처리합니다.

자세한 내용은 다음을 참조하세요.