Microsoft Entra 역할 및 RBAC(역할 기반 액세스 제어) 설명

Microsoft Entra 역할은 Microsoft Entra 리소스를 관리하는 권한을 제어합니다. 예를 들어 사용자 계정을 만들거나 청구 정보를 볼 수 있도록 허용합니다. Microsoft Entra ID는 기본 제공 역할과 사용자 지정 역할을 지원합니다.

역할을 사용하여 액세스를 관리하는 것을 RBAC(역할 기반 액세스 제어)라고 합니다. Microsoft Entra 기본 제공 및 사용자 지정 역할은 Microsoft Entra 역할이 Microsoft Entra 리소스에 대한 액세스를 제어한다는 점에서 RBAC의 한 형태입니다. 이를 Microsoft Entra RBAC라고 합니다.

기본 제공 역할

Microsoft Entra ID에는 고정된 권한 집합이 있는 역할인 많은 기본 제공 역할이 포함되어 있습니다. 가장 일반적인 몇 가지 기본 제공 역할은 다음과 같습니다.

- 전역 관리자: 이 역할을 가진 사용자는 Microsoft Entra의 모든 관리 기능에 액세스할 수 있습니다. Microsoft Entra 테넌트에 등록한 사용자는 자동으로 전역 관리자가 됩니다.

- ‘사용자 관리자’: 이 역할을 가진 사용자는 사용자 및 그룹의 모든 양상을 만들고 관리할 수 있습니다. 이 역할은 지원 티켓을 관리하고 서비스 상태를 모니터링할 수도 있습니다.

- ‘대금 청구 관리자’: 이 역할을 가진 사용자는 구매, 구독 및 지원 티켓 관리, 서비스 상태 모니터링을 수행할 수 있습니다.

모든 기본 제공 역할은 특정 작업을 위해 설계된, 미리 구성된 사용 권한 번들입니다. 기본 제공 역할에 포함된 고정된 사용 권한 집합은 수정할 수 없습니다.

사용자 지정 역할

Microsoft Entra에는 기본 제공 관리자 역할이 많이 있지만 사용자 지정 역할은 액세스 권한을 부여할 때 유연성을 제공합니다. 사용자 지정 역할 정의는 사전 설정 목록에서 선택하는 권한 컬렉션입니다. 선택할 수 있는 사용 권한 목록은 기본 제공 역할에서 사용하는 것과 동일한 사용 권한입니다. 차이점은 사용자 지정 역할에 포함할 사용 권한을 선택할 수 있다는 것입니다.

사용자 지정 Microsoft Entra 역할을 사용하여 권한을 부여하는 과정은 2단계 프로세스입니다. 첫 번째 단계는 미리 설정된 목록에서 추가하는 사용 권한 컬렉션으로 구성된 사용자 지정 역할 정의를 만드는 작업을 포함합니다. 사용자 지정 역할 정의를 만든 후 두 번째 단계는 역할 할당을 만들어 사용자 또는 그룹에 해당 역할을 할당하는 것입니다.

역할 할당은 지정된 범위에서 역할 정의의 사용 권한을 사용자에게 부여합니다. 범위는 역할 멤버가 액세스할 수 있는 Microsoft Entra 리소스 집합을 정의합니다. 조직 전체 범위에서 사용자 지정 역할을 할당할 수 있으며, 이렇게 하면 역할 멤버가 모든 리소스에 대한 역할 권한을 갖습니다. 개체 범위에서 사용자 지정 역할을 할당할 수도 있습니다. 개체 범위의 예로는 단일 애플리케이션이 있습니다. 조직 내 모든 애플리케이션에 대해 동일한 역할을 한 사용자에게 할당한 다음, 범위가 Contoso Expense Reports 앱인 다른 사용자에게 할당할 수 있습니다.

사용자 지정 역할에는 Microsoft Entra ID P1 또는 P2 라이선스가 필요합니다.

사용자에게 필요한 액세스 권한만 부여

사용자에게 작업을 수행하기 위한 최소 권한을 부여하는 것이 모범 사례이며 더 안전합니다. 즉, 누군가가 주로 사용자를 관리하는 경우 전역 관리자가 아닌 사용자 관리자 역할을 할당해야 합니다. 최소 권한을 할당하여 손상된 계정으로 수행할 수 있는 손상을 제한합니다.

Microsoft Entra 역할 범주

Microsoft Entra ID는 Microsoft 365 및 Azure와 같은 Microsoft 온라인 비즈니스 제품을 구독하는 경우 사용할 수 있는 서비스입니다.

사용 가능한 Microsoft 365 서비스에는 Microsoft Entra ID, Exchange, SharePoint, Microsoft Defender, Teams, Intune 등이 포함됩니다.

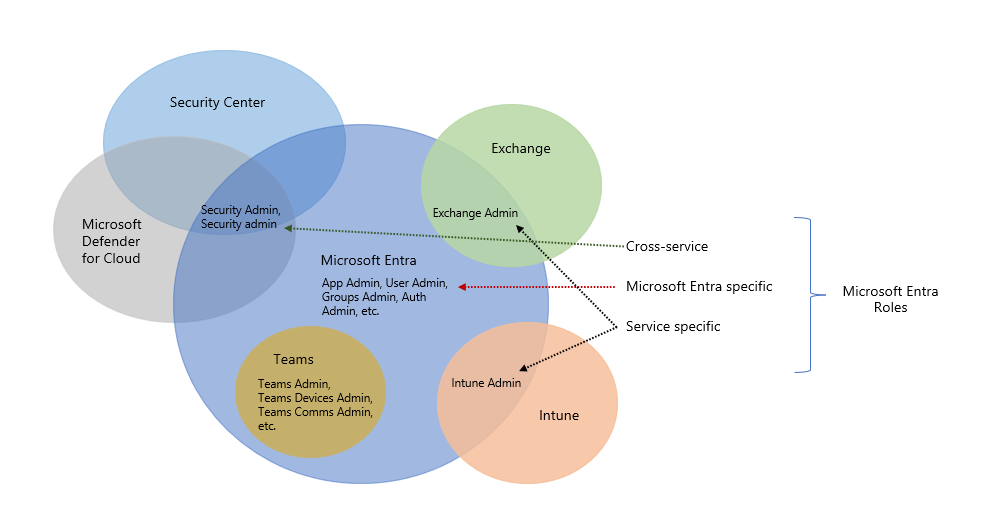

시간이 지남에 따라 Exchange 및 Intune과 같은 일부 Microsoft 365 서비스는 Microsoft Entra 서비스에 Microsoft Entra 리소스에 대한 액세스를 제어하는 Microsoft Entra 역할이 있는 것과 마찬가지로 자체 RBAC(역할 기반 액세스 제어) 시스템을 개발했습니다. Teams 및 SharePoint와 같은 다른 서비스에는 별도의 역할 기반 액세스 제어 시스템이 없으며 관리 액세스를 위해 Microsoft Entra 역할을 사용합니다.

Microsoft 365 서비스에서 ID를 편리하게 관리할 수 있도록 하기 위해 Microsoft Entra ID에 일부 서비스 관련 기본 제공 역할을 추가했습니다. 각 역할은 Microsoft 365 서비스에 대한 관리 액세스 권한을 부여합니다. 즉, Microsoft Entra 기본 제공 역할은 사용할 수 있는 위치가 다릅니다. 세 가지 넓은 범주가 있습니다.

Microsoft Entra 특정 역할: 이 역할은 Microsoft Entra에서만 리소스를 관리할 수 있는 권한을 부여합니다. 예를 들어, 사용자 관리자, 애플리케이션 관리자, 그룹 관리자는 모두 Microsoft Entra ID에 있는 리소스를 관리할 수 있는 권한을 부여합니다.

서비스별 역할: 주요 Microsoft 365 서비스의 경우 Microsoft Entra ID에는 서비스 내의 기능을 관리할 수 있는 권한을 부여하는 기본 제공 서비스별 역할이 포함되어 있습니다. 예를 들어, Microsoft Entra ID에는 각 서비스를 사용하여 기능을 관리할 수 있는 Exchange 관리자, Intune 관리자, SharePoint 관리자 및 Teams 관리자 역할에 대한 기본 제공 역할이 포함됩니다.

교차 서비스 역할: Microsoft Entra ID에는 서비스를 포괄하는 몇 가지 역할이 있습니다. 예를 들어, Microsoft Entra ID에는 Microsoft 365 내의 여러 보안 서비스에 대한 액세스 권한을 부여하는 보안 관리자와 같은 보안 관련 역할이 있습니다. 마찬가지로 준수 관리자 역할은 Microsoft 365 규정 준수 센터, Exchange 등에서 규정 준수 관련 설정을 관리할 수 있는 액세스 권한을 부여합니다.

Microsoft Entra RBAC와 Azure RBAC의 차이점

위에서 설명한 대로 Microsoft Entra 기본 제공 및 사용자 지정 역할은 Microsoft Entra 리소스에 대한 액세스를 제어한다는 점에서 RBAC의 한 형태입니다. 이를 Microsoft Entra RBAC라고 합니다. Microsoft Entra 역할이 Microsoft Entra 리소스에 대한 액세스를 제어할 수 있는 것과 마찬가지로 Azure 역할도 Azure 리소스에 대한 액세스를 제어할 수 있습니다. 이를 Azure RBAC라고 합니다. RBAC의 개념은 Microsoft Entra RBAC와 Azure RBAC 모두에 적용되지만 제어하는 내용은 다릅니다.

- Microsoft Entra RBAC - Microsoft Entra 역할은 사용자, 그룹 및 애플리케이션과 같은 Microsoft Entra 리소스에 대한 액세스를 제어합니다.

- Azure RBAC - Azure 역할은 Azure 리소스 관리를 사용하여 가상 머신 또는 스토리지와 같은 Azure 리소스에 대한 액세스를 제어합니다.

역할 정의 및 역할 할당이 저장되는 데이터 저장소는 서로 다릅니다. 마찬가지로, 액세스 검사가 발생하는 다른 정책 결정 지점이 있습니다.