NSX 네트워크 구성 요소 구성

Azure VMware Solution은 NSX Manager를 사용하여 소프트웨어 정의 네트워크 계층으로 배포됩니다. 네트워킹 환경에는 다음 두 개의 게이트웨이가 있습니다.

- 활성/활성 모드로 구성된 NSX 계층 0 게이트웨이

- 활성/대기 모드로 구성된 NSX 계층 1 게이트웨이

두 게이트웨이 모두 논리 스위치 세그먼트 간 연결을 허용합니다. 또한 이러한 게이트웨이는 동-서 및 북-남 연결을 제공합니다.

NSX Manager 구성 요소 설정

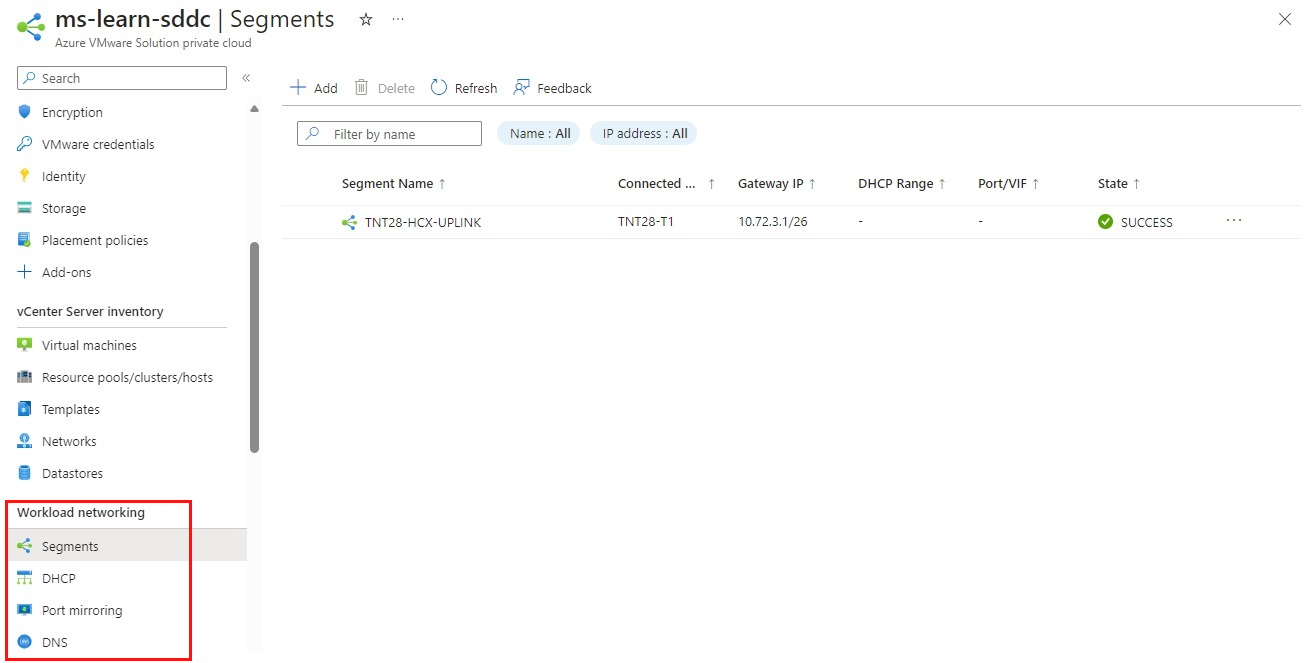

Azure VMware Solution을 배포한 후 Azure Portal의 워크로드 네트워킹에서 NSX 구성 요소가 구성됩니다. 이 포털은 VMware 관리자에게 NSX 작업에 대한 간소화된 보기를 제공하며 NSX Manager에 익숙하지 않은 사용자를 대상으로 설계됩니다. NSX Manager에 익숙하다면 이를 사용하여 고급 네트워크 설정 및 기능을 구성할 수 있습니다.

Azure Portal을 사용하여 NSX 구성 요소를 구성하는 데에는 네 가지 옵션이 있습니다.

- 세그먼트: NSX Manager와 vCenter Server에 표시되는 네트워크 세그먼트를 만듭니다.

- DHCP: DHCP를 사용하는 경우 DHCP 서버나 DHCP 릴레이를 만듭니다.

- 포트 미러링: 네트워크 문제를 해결하는 데 도움이 되도록 포트 미러링을 설정합니다.

- DNS: 확인을 위해 DNS 서버에 DNS 요청을 보내도록 DNS 전달자를 만듭니다.

Azure Portal에서 NSX 네트워크 세그먼트 만들기

Azure VMware 솔루션에서 만들어지거나 마이그레이션된 VM(가상 머신)은 NSX 네트워킹 세그먼트에 연결되어야 합니다. Azure Portal의 Azure VMware Solution 콘솔에서 NSX 세그먼트를 만들 수 있습니다. 이러한 NSX 네트워크 세그먼트는 기본 계층 1 게이트웨이에 연결됩니다. 이러한 세그먼트에 있는 워크로드는 동-서 및 북-남 연결을 갖습니다. 세그먼트가 만들어지면 NSX Manager와 vCenter Server에 표시됩니다.

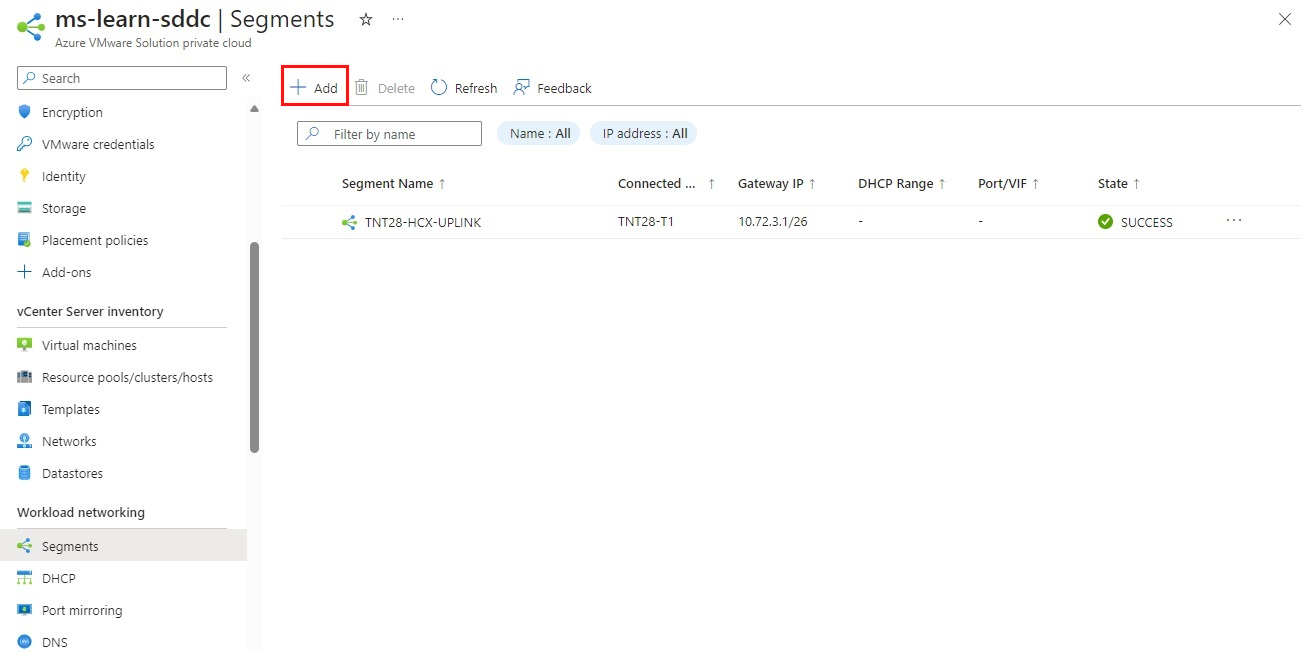

Azure Portal에서 Azure VMware Solution 프라이빗 클라우드를 선택합니다.

워크로드 네트워킹에서 세그먼트>+추가를 선택합니다.

새 논리 네트워킹 세그먼트의 세부 정보를 제공합니다.

필드 값 세그먼트 이름 vCenter Server에 표시되는 논리적 스위치의 이름. 연결된 게이트웨이 이 게이트웨이는 기본적으로 선택되며 읽기 전용입니다. T1 NSX Manager의 Tier-1 게이트웨이 이름. 만들어진 세그먼트는 기본 계층 1 게이트웨이에만 연결됩니다. 이러한 세그먼트의 워크로드는 동-서 및 북-남 연결을 갖습니다. 더 많은 계층 1 게이트웨이는 NSX Manager를 사용해서만 만들 수 있습니다. NSX Manager에서 만든 계층 1 게이트웨이는 Azure VMware Solution 콘솔에 표시되지 않습니다. Type Azure VMware Solution에서 지원되는 오버레이 네트워크 세그먼트. 서브넷 게이트웨이 서브넷 마스크가 있는 논리 스위치의 서브넷 게이트웨이 IP 주소입니다. VM은 논리 스위치에 연결되고, 이 스위치에 연결된 모든 VM은 동일한 서브넷에 속합니다. 또한 이 논리 네트워킹 세그먼트에 연결된 모든 VM은 동일한 네트워킹 세그먼트의 IP 주소를 가져야 합니다. DHCP 범위(선택 사항) 논리 네트워킹 세그먼트의 DHCP 범위입니다. DHCP 서버 또는 DHCP 릴레이는 논리적 네트워킹 세그먼트에서 DHCP를 사용하도록 구성되어야 합니다. 확인을 선택하여 논리 네트워킹 세그먼트를 만들고 계층 1 게이트웨이에 연결합니다. 이제 이 세그먼트가 Azure VMware 솔루션, NSX Manger 및 vCenter Server에서 표시됩니다.

NSX에서 NSX 네트워크 세그먼트 만들기

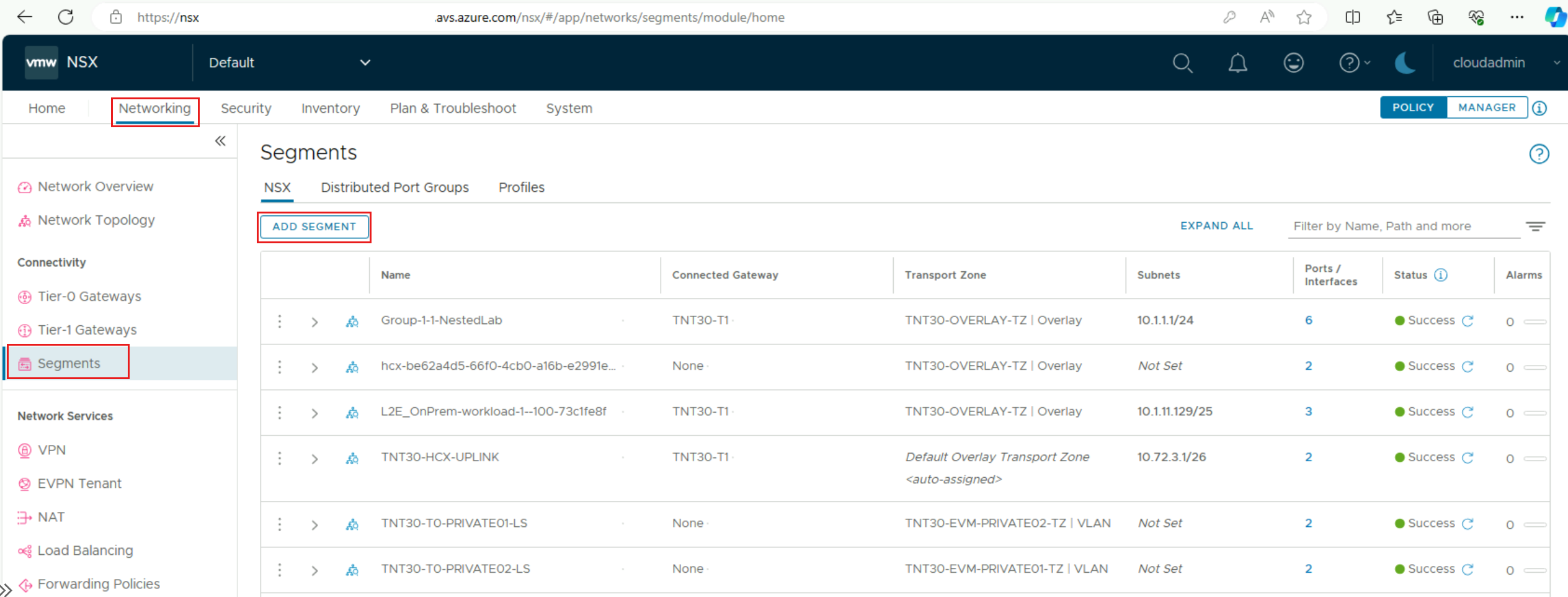

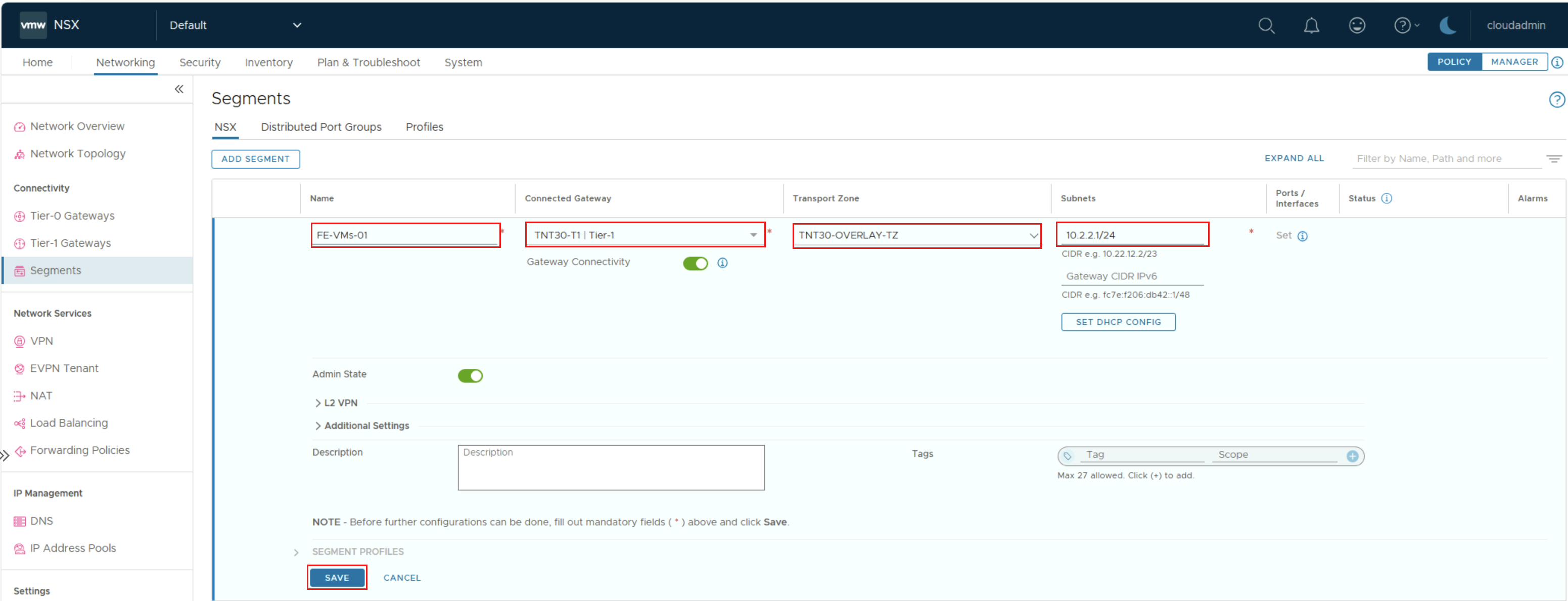

마찬가지로 NSX 콘솔에서 NSX 세그먼트를 만들 수 있습니다. 이러한 NSX 네트워크 세그먼트는 기본 계층 1 게이트웨이에 연결됩니다. 이러한 세그먼트에 있는 워크로드는 동-서 및 북-남 연결을 갖습니다.

Jumpbox VM에서 NSX Manager에 연결합니다. 관리>VMware 자격 증명에서 자격 증명을 가져옵니다.

| 필드 | 값 |

|---|---|

| 세그먼트 이름 | vCenter Server에 표시되는 논리적 스위치의 이름. |

| 연결된 게이트웨이 | NSX Manager의 Tier-1 게이트웨이 이름. 만들어진 세그먼트는 기본 계층 1 게이트웨이에만 연결됩니다. 이러한 세그먼트의 워크로드는 동-서 및 북-남 연결을 갖습니다. NSX Manager를 사용하면 더 많은 계층 1 게이트웨이를 만들 수 있습니다. NSX Manager에서 만든 계층 1 게이트웨이는 Azure VMware Solution 콘솔에 표시되지 않습니다. |

| 전송 영역 | 미리 구성된 오버레이 전송 영역의 이름(TNTxx-OVERLAY-TZ). |

| 서브넷 | CIDR 형식의 서브넷의 IP 주소 범위. IP 주소는 겹치지 않는 RFC1918 주소 블록에 있어야 합니다. 그래야 새 세그먼트의 VM에 대한 연결을 보장합니다. |

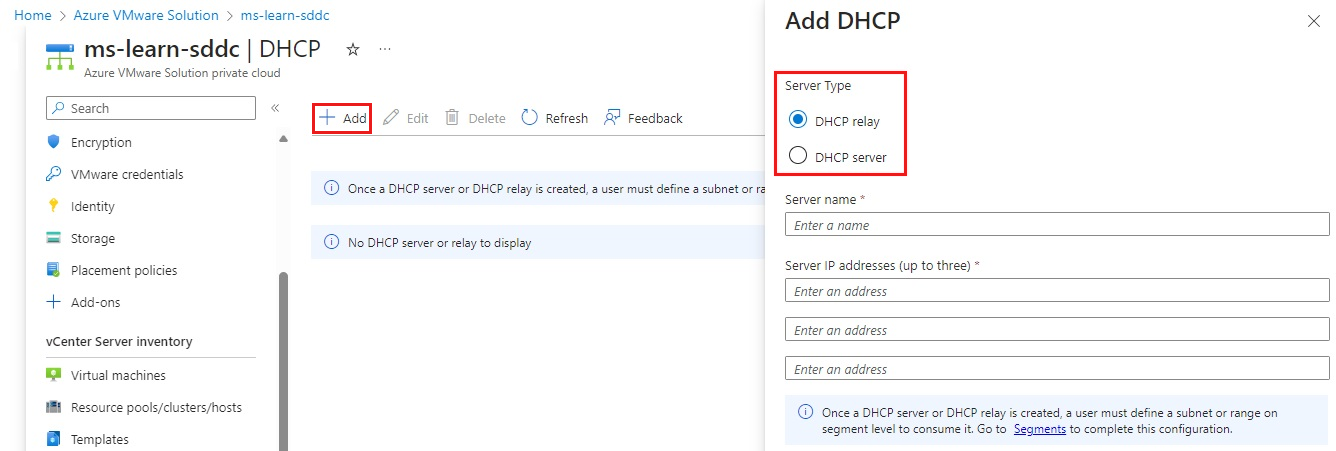

Azure Portal에서 DHCP 서버 또는 DHCP 릴레이 만들기

프라이빗 클라우드 환경에서 실행되는 애플리케이션 및 워크로드에는 조회 및 IP 주소 할당을 위한 이름 확인 및 DHCP 서비스가 필요합니다. NSX에 기본 제공된 DHCP 서비스를 사용하거나 프라이빗 클라우드의 로컬 DHCP 서버를 사용할 수 있습니다.

DHCP 서버 또는 릴레이는 Azure Portal 내의 Azure VMware 솔루션 콘솔에서 직접 구성할 수 있습니다. DHCP 서버 또는 릴레이는 Azure VMware Solution을 배포할 때 생성되는 계층 1 게이트웨이에 연결됩니다. DHCP 범위가 제공되는 모든 세그먼트는 NSX의 DHCP 구성 요소에 포함됩니다. DHCP 서버 또는 DHCP 릴레이를 만든 후 DHCP 서비스를 사용하려면 NSX 세그먼트에 서브넷 또는 범위를 정의해야 합니다.

Azure VMware Solution 프라이빗 클라우드의 워크로드 네트워킹에서 DHCP>+추가를 선택합니다.

DHCP 서버 또는 DHCP 릴레이를 선택합니다.

서버 또는 릴레이의 이름을 제공하고 3개의 IP 주소를 제공합니다. DHCP 릴레이의 경우 IP 주소는 하나만 필요합니다.

이전에 구성된 것과 같은 논리적 세그먼트에 DHCP 범위를 제공하여 DHCP 구성을 완료한 다음, 확인을 선택합니다.

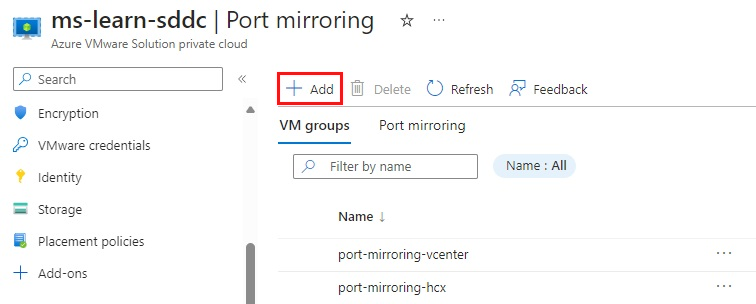

포털에서 포트 미러링 구성

포트 미러링을 구성하여 네트워크 트래픽을 모니터링할 수 있습니다. 포트 미러링에는 네트워크 스위치 포트 간에 각 네트워크 패킷의 복사본을 전달하는 작업이 포함됩니다. 포트 미러링은 미러링된 모든 데이터를 수신하는 포트에 프로토콜 분석기를 배치합니다. 포트 미러링은 원본인 VM(가상 머신)이나 VM 그룹의 트래픽을 분석한 다음 해당 트래픽을 대상으로 전송합니다. 이 기능은 단기적인 문제 해결에만 사용해야 합니다.

Azure VMware Solution 콘솔에서 포트 미러링을 설정하려면 먼저 원본 및 대상 VM 또는 VM 그룹을 만듭니다. 원본 그룹에는 네트워크 트래픽이 미러되는 단일 VM 또는 여러 VM이 있습니다.

Azure VMware Solution 프라이빗 클라우드의 워크로드 네트워킹에서 포트 미러링>VM 그룹>+추가를 선택합니다.

원본 VM 그룹의 이름을 지정하고 VM을 선택한 다음, 확인을 선택합니다.

이전 단계를 반복하여 대상 VM 그룹을 만듭니다.

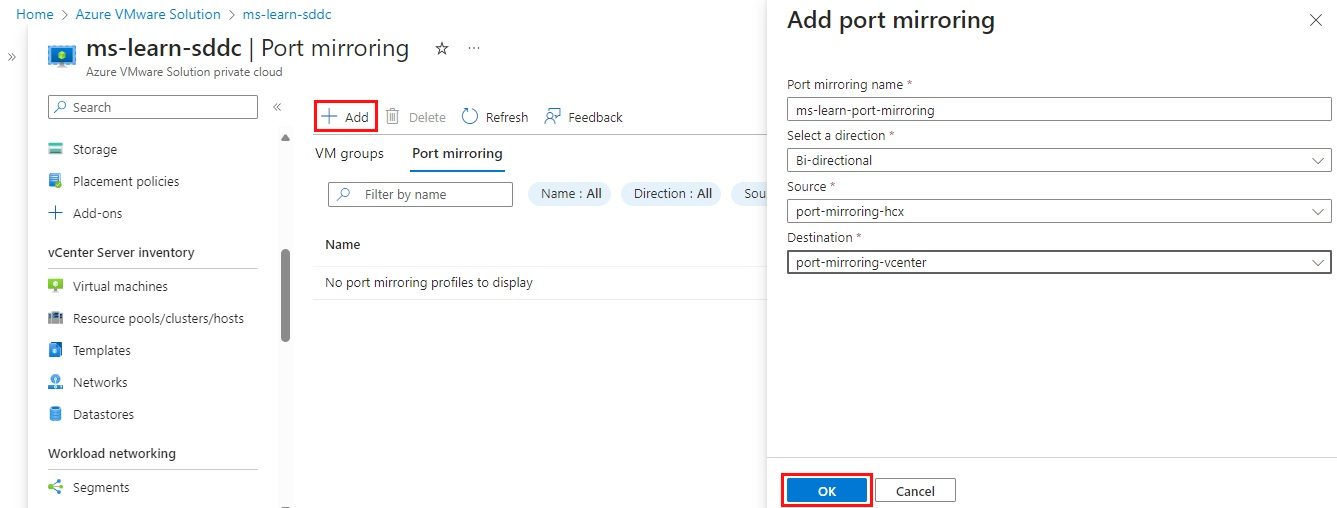

다음으로, 원본 및 대상 VM 그룹의 트래픽 방향을 정의하여 포트 미러링 프로필을 만듭니다.

원본 VM 그룹과 대상 VM 그룹을 모두 만들어야 합니다.

포트 미러링>추가를 선택하고 다음 값을 제공합니다.

필드 값 포트 미러링 이름 프로필의 이름을 제공합니다. 방향 수신, 송신 또는 양방향을 선택합니다. 원본 원본 VM 그룹을 선택합니다. 대상 대상 VM 그룹을 선택합니다. 확인을 선택하여 프로필을 완료합니다. 이제 프로필 및 VM 그룹이 Azure VMware Solution 콘솔에 표시됩니다.

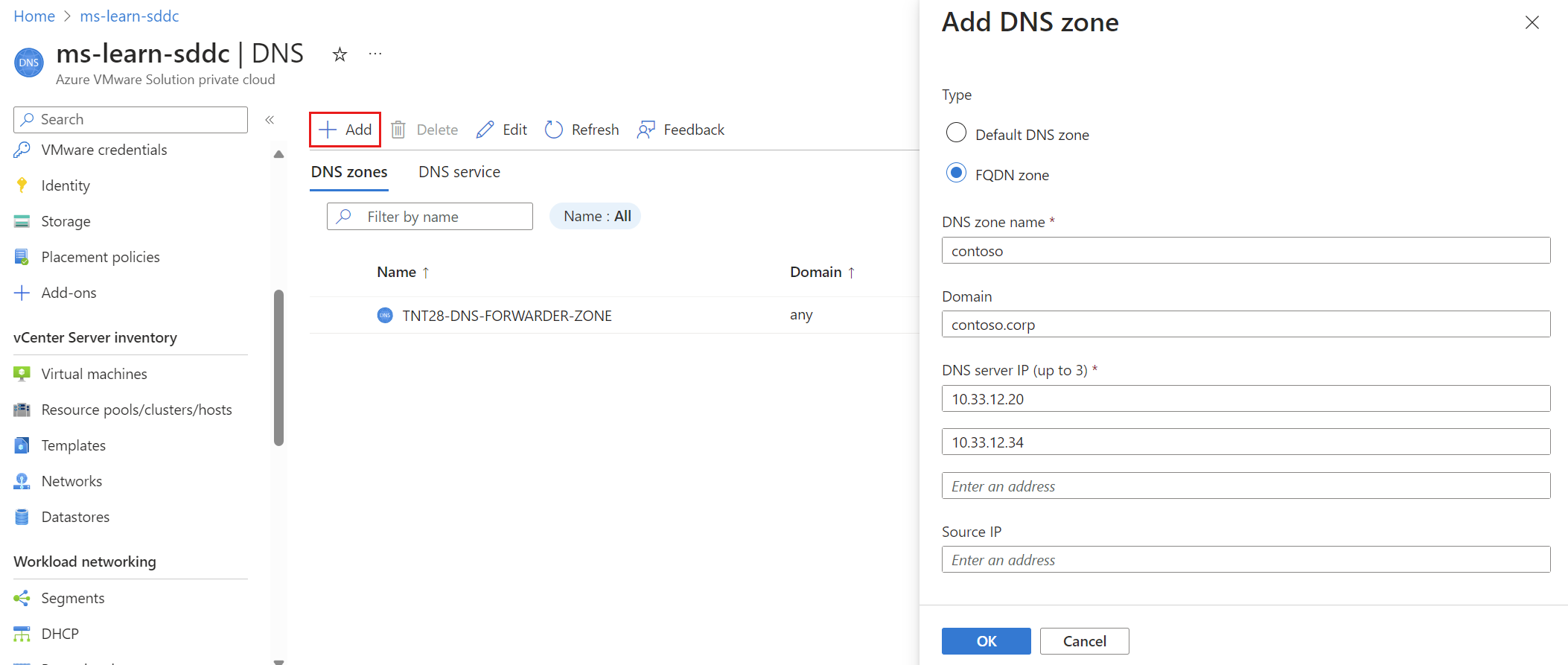

Azure Portal에서 DNS 전달자 구성

이제 DNS 전달자를 구성합니다. 특정 DNS 요청은 확인을 위해 지정된 DNS 서버에 전달됩니다. DNS 전달자는 기본 DNS 영역 및 최대 3개의 FQDN 영역에 연결됩니다.

DNS 서비스와 기본 DNS 영역은 Azure VMware 솔루션 프라이빗 클라우드 배포의 일부로 제공됩니다. 기본 영역은 이름 확인 요청을 기본 Cloudflare 공용 DNS 서버로 전달합니다. 이 DNS 서버는 공용 이름 확인에 도움이 됩니다.

비공개로 호스트된 DNS 서버에서 이름 확인이 필요한 경우 원하는 도메인 이름에 대한 조건부 전달 규칙을 추가하는 것이 좋습니다. 이렇게 하면 특정 도메인 영역에 대한 DNS 요청을 선택된 프라이빗 DNS 서버 집합으로 전달할 수 있습니다. 이 요구 사항을 달성하려면 FQDN 영역을 정의해야 합니다.

추가 전달자 구성:

VMware Solution 프라이빗 클라우드의 워크로드 네트워킹에서 DNS>DNS 영역을 선택한 다음 +추가를 선택합니다.

FQDN 영역을 선택하고 10.0.0.53 형식으로 이름과 최대 3개의 DNS 서버 IP 주소를 입력한 다음 확인을 선택합니다.

DNS 영역 추가는 완료하는 데 몇 분이 걸릴 수 있습니다. 알림에서 진행률을 확인할 수 있습니다. DNS 영역이 만들어지면 알림에 메시지가 표시됩니다.

다른 FQDN 영역과 해당 역방향 조회 영역을 추가하려면 1~3단계를 반복합니다.

DNS 쿼리가 수신되면 DNS 전달자는 쿼리의 도메인 이름을 FQDN DNS 영역의 도메인 이름과 비교합니다. 일치하는 항목이 발견되면 FQDN DNS 영역에 지정된 DNS 서버로 쿼리가 전달됩니다. 일치하는 항목이 발견되지 않으면 기본 DNS 영역에 지정된 DNS 서버로 쿼리가 전달됩니다.

Azure VMware 솔루션 프라이빗 클라우드에 대한 온-프레미스 vSphere 네트워크 연결 확인

Azure ExpressRoute 회로가 NSX 네트워크 세그먼트와 Azure VMware Solution 관리 세그먼트에 연결되는 곳이 에지 라우터에 표시됩니다. 환경은 저마다 다릅니다. 경로를 온-프레미스 네트워크에 다시 전파하도록 허용해야 할 수 있습니다.

일부 환경에는 ExpressRoute 회로를 보호하는 방화벽이 있습니다. 방화벽이 없는 경우 온-프레미스 환경에서 NSX 세그먼트의 VM 또는 Azure VMware Solution vCenter Server를 ping해 봅니다. NSX 세그먼트의 VM에서 리소스가 온-프레미스 vSphere 환경에 도달할 수 있어야 합니다.

NSX 네트워크 세그먼트에 VM 추가

VM을 배포하여 Azure VMware Solution vCenter Server에서 네트워크 연결을 테스트합니다. 이 VM은 네트워크 연결을 확인하는 데 도움이 됩니다.

- 인터넷 연결

- Azure Virtual Network 연결

- 온-프레미스 환경 연결

vSphere 환경에서처럼 VM을 배포합니다.

- 이전에 NSX에서 만든 네트워크 세그먼트 중 하나에 VM을 연결합니다.

- VM이 DHCP 서버에서 네트워크 구성을 받거나, 네트워크 구성을 정적으로 구성할 수 있습니다.

NSX 세그먼트 연결 테스트

이전 단계에서 만든 VM에 로그인하고 연결을 확인합니다.

- 인터넷에서 IP를 ping합니다.

- 웹 브라우저에서 인터넷 사이트로 이동합니다.

- Azure 가상 네트워크에 상주하는 내부 VM을 ping합니다.

각 테스트가 작동하면 이제 Azure VMware Solution이 작동합니다. 이러한 단계를 통과하면 Azure 가상 네트워크 및 인터넷과의 연결이 성공적으로 설정된 것입니다.