온-프레미스 VMware vSphere 환경에 연결

Azure VMware Solution을 배포했으면 성공적인 배포를 위한 다음 단계로 네트워크를 연결합니다. Azure VMware 솔루션 프라이빗 클라우드는 전용 운영 체제 미설치 서버에 배포됩니다. 이러한 서버는 단일 고객에게 할당됩니다. 고객이 Azure 리소스를 사용할 수 있으려면 운영 체제 미설치 서버가 Azure 네트워크 백본에 연결되어야 합니다. Azure VMware Solution이 제공하는 Azure ExpressRoute 회로는 환경과 Azure 서비스의 통신을 지원합니다. 온-프레미스 환경에 연결하려면 ExpressRoute Global Reach 구성과 함께 고객이 제공한 ExpressRoute 회로를 사용합니다.

온-프레미스 VMware vSphere 환경에 ExpressRoute Global Reach 연결을 설정합니다.

Global Reach는 온-프레미스 VMware vSphere 환경을 Azure VMware Solution 프라이빗 클라우드에 연결합니다. Azure VMware Solution ExpressRoute 회로와 온-프레미스 vSphere 환경까지의 기존 또는 새 ExpressRoute 회로 사이에 연결이 설정됩니다.

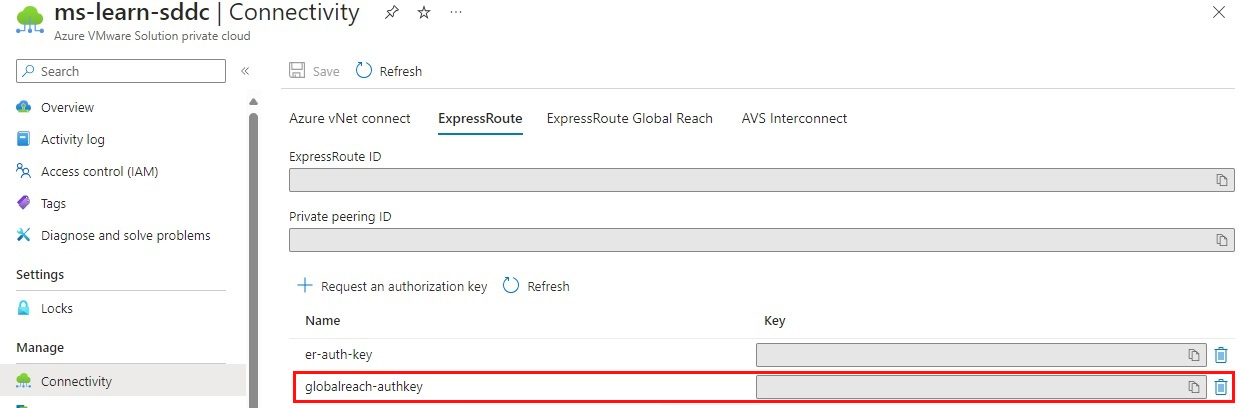

프라이빗 클라우드에서 ExpressRoute Global Reach 인증 키를 만들려면 다음을 수행합니다.

Azure VMware Solution 프라이빗 클라우드 개요에서 관리 아래의 연결>ExpressRoute>인증 키 요청을 선택합니다.

인증 키의 이름을 입력합니다.

만들기를 선택합니다.

프라이빗 클라우드의 인증 키 목록에 새 키가 표시됩니다.

권한 부여 키와 ExpressRoute ID를 사용하여 피어링을 완료합니다.

인증 키를 사용하여 Azure VMware Solution 프라이빗 클라우드를 온-프레미스 환경에 피어링

인증 키가 생성된 후 Azure VMware Solution ExpressRoute 회로를 온-프레미스 회로에 피어링할 수 있습니다. Cloud Shell에서 Azure Portal 또는 Azure CLI를 사용하여 피어링을 구성할 수 있습니다.

이 방법을 사용하려면 피어링을 위한 Azure VMware Solution 프라이빗 클라우드 ExpressRoute 회로의 리소스 ID와 권한 부여 키가 필요합니다.

Azure Portal을 사용하여 피어링 구성

피어링을 위해 Azure Portal을 사용하려면 다음을 수행합니다.

Azure Portal에서 Azure VMware Solution 프라이빗 클라우드를 선택합니다.

프라이빗 클라우드 개요에서 관리 아래의 연결>ExpressRoute Global Reach>추가를 선택합니다.

다음 방법 중 하나를 사용하여 온-프레미스 클라우드 연결을 만듭니다.

- 목록에서 ExpressRoute 회로를 선택합니다.

- 회로 ID를 복사하여 붙여넣습니다.

만들기를 실행합니다.

새 연결은 온-프레미스 클라우드 연결 목록에 표시됩니다.

Azure CLI를 사용하여 피어링 구성

피어링을 위해 Azure CLI를 사용하려면 다음을 수행합니다.

온-프레미스 ExpressRoute 회로에서 사용하는 것과 동일한 구독을 사용하여 Azure Portal에 로그인합니다.

Cloud Shell에서 Azure CLI를 엽니다. 셸을 Bash로 유지합니다.

다음 특정 정보를 수집합니다.

- 리소스 ID

- 인증 키

Azure CLI 명령을 입력하여 인증 키를 만듭니다.

az network express-route auth create --circuit-name <Circuit2Name> -g <Circuit2ResourceGroupName> -n <AuthorizationName>Azure CLI 출력은 다음과 같습니다.

{ "authorizationKey": "<authorizationKey>", "authorizationUseStatus": "Available", "etag": "W/\"cfd15a2f-43a1-4361-9403-6a0be00746ed\"", "id": "/subscriptions/<SubscriptionID>/resourceGroups/<Circuit2ResourceGroupName>/providers/Microsoft.Network/expressRouteCircuits/<Circuit2Name>/authorizations/<AuthorizationName>", "name": "<AuthorizationName>", "provisioningState": "Succeeded", "resourceGroup": "<Circuit2ResourceGroupName>", "type": "Microsoft.Network/expressRouteCircuits/authorizations" }회로를 피어링할 리소스 ID와 인증 키를 적어 둡니다.

첫 번째 회로에 대해 다음 명령을 실행하고 두 번째 회로의 리소스 ID와 인증 키를 전달합니다.

az network express-route peering connection create -g <ResourceGroupName> --circuit-name <Circuit1Name> --peering-name AzurePrivatePeering -n <ConnectionName> --peer-circuit <Circuit2ResourceID> --authorization-key <authorizationKey>

이 작업이 완료되면 2개의 ExpressRoute 회로를 통해 온-프레미스 환경과 Azure VMware Solution 간 연결이 설정됩니다.

다음 단원에서는 Azure Portal에서 NSX 네트워킹 구성 요소를 구성하는 방법을 살펴봅니다. NSX Manager는 Azure VMware Solution용 소프트웨어 방식 네트워킹 계층을 제공합니다.