Front Door 만들기 및 구성

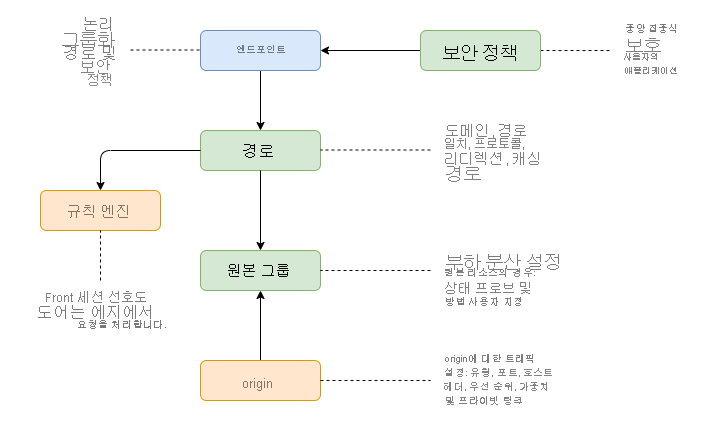

Front Door에는 글로벌 규모에서 고가용성을 유지하면서 웹 애플리케이션에 대한 요청을 가속화하기 위해 결합하는 여러 구성 요소가 있습니다. Front Door 서비스를 구성하는 다양한 구성 요소를 살펴보고, 최종 사용자의 요청을 라우팅하는 데 이 요소들이 어떤 역할을 하는지 알아보겠습니다.

엔드포인트

엔드포인트는 도메인에 연결된 하나 이상의 경로 및 보안 정책의 논리적 그룹화입니다. 표준 또는 프리미엄 계층 프로필은 둘 이상의 엔드포인트를 지원할 수 있습니다.

경로

Front Door 회람 규칙은 각 요청이 Front Door 에지에 도착하면 처리되는 방법을 결정합니다. 경로에는 특정 원본 그룹에 대한 도메인 및 URL 경로를 매핑하기 위한 정보가 포함됩니다. 경로 내에서 원본으로 전달되는 요청에 사용되는 프로토콜을 구성할 수 있습니다. 자주 요청되는 콘텐츠의 빠른 응답을 위해 캐싱을 사용하도록 설정하고 특정 요청 유형을 처리하는 방법에 대한 규칙 집합을 설정할 수도 있습니다.

원본

원본은 Azure Front Door가 캐싱을 사용할 수 없을 때 콘텐츠를 검색하는 애플리케이션 배포입니다. Front Door는 Azure, 온-프레미스, 다른 클라우드에서 호스트되는 원본을 모두 지원합니다. 원본을 정의할 때 형식, 호스트 이름, 호스트 헤더, 인증서 주체 이름 유효성 검사, 우선 순위, 가중치를 지정해야 합니다. 이러한 필드를 정의하면 Front Door에서 들어오는 요청에 응답하는 데 가장 적합한 원본 리소스를 결정하는 데 도움이 됩니다.

원본 그룹

원본 그룹은 애플리케이션에 대해 유사한 트래픽을 수신하는 원본 세트입니다. 애플리케이션의 이 논리적 그룹화는 동일한 지역 또는 여러 지역에 있을 수 있습니다. 기본적으로 요청은 대기 시간이 가장 낮은 원본으로 전송됩니다. 해당 동작은 원본 그룹에서 각 원본의 우선 순위 및 가중치를 수정하여 변경할 수 있습니다. 원본 그룹에서 세션 선호도를 사용하도록 설정하여 동일한 사용자의 모든 요청이 동일한 원본 리소스로 전송되도록 할 수도 있습니다.

규칙 엔진

규칙 집합은 규칙의 조합을 단일 집합으로 그룹화하는 사용자 지정 규칙 엔진입니다. 규칙 집합은 여러 경로와 연결할 수 있습니다. 이러한 규칙은 요청이 원본으로 전달되기 전에 Front Door 에지에서 처리됩니다. 단일 규칙에는 최대 10개의 일치 조건과 5개의 동작이 있을 수 있습니다.

규칙 일치 조건

일치 조건은 요청이 수행해야 하는 특정 유형의 작업을 식별합니다. 규칙에서 여러 일치 조건을 사용하는 경우 AND 논리를 통해 함께 그룹화됩니다.

규칙 집합에서 다음과 같은 유형의 일치 조건을 찾을 수 있습니다.

- 특정 IP 주소, 포트 또는 국가/지역을 기준으로 요청을 필터링합니다.

- 헤더 정보에 의한 필터 요청

- 모바일 디바이스 또는 데스크톱 디바이스에서 요청을 필터링합니다.

- 요청 파일 이름 및 파일 확장명에서 요청을 필터링합니다.

- 호스트 이름, TLS 프로토콜, 요청 URL, 프로토콜, 경로, 쿼리 문자열, 게시물 인수 및 기타 값으로 요청을 필터링합니다.

규칙 동작

동작은 일치 조건과 일치할 때 요청 형식에 적용되는 동작입니다. 다음은 요청이 조건과 일치하면 현재 수행할 수 있는 작업입니다.

- 경로 구성 재정의 - 요청에 사용할 원본 그룹 또는 캐싱 구성을 재정의합니다.

- 요청 헤더 수정 - 원본으로 전송되는 요청의 헤더 값을 추가, 덮어쓰기 또는 삭제합니다.

- 응답 헤더 수정 - 클라이언트로 다시 보내기 전에 응답의 헤더 값을 추가, 덮어쓰기 또는 삭제합니다.

- URL 리디렉션 - 클라이언트를 다른 URL로 리디렉션합니다. Front Door가 응답을 보냅니다.

- URL 다시 쓰기 - 원본으로 전송되는 요청의 경로를 다시 작성합니다.

보안 정책

Front Door는 WAF(Web Application Firewall) 정책 및 규칙을 지원합니다. Front Door 프로필의 보안 정책에는 프로필의 여러 도메인에 사용할 수 있는 여러 WAF 정책이 포함되어 있습니다. WAF 규칙은 SQL 삽입, 교차 사이트 스크립팅, Java 공격 등과 같은 일반적인 악용 및 취약성으로부터 웹 서비스를 방어합니다. 현재 Front Door에서 WAF를 지원하는 기능은 다음과 같습니다.

- 정책 설정 - 사용자 지정 및 관리형 규칙 집합을 사용하여 웹 애플리케이션에 대한 액세스를 제어할 수 있습니다.

- 규칙 관리 - 일반적인 보안 위협에 대한 보호를 쉽게 배포할 수 있는 방법을 제공합니다. Azure에서 규칙 세트를 관리하므로, 규칙이새로운 공격 서명으로부터 보호가 필요할 때 업데이트됩니다.

- 사용자 지정 규칙 - 정의하는 조건에 따라 웹 애플리케이션에 대한 액세스를 제어할 수 있습니다. 사용자 지정 WAF 규칙은 우선 순위 번호, 규칙 유형, 일치 조건, 작업으로 구성됩니다.

- 제외 목록 - WAF 평가에서 특정 요청 특성을 생략하고 나머지 요청이 정상적으로 처리되도록 할 수 있습니다.

- 지역 필터링 - 국가/지역별로 웹 애플리케이션에 대한 액세스를 제한할 수 있습니다.

- 봇 보호 - 좋은 봇을 식별하고 잘못된 봇으로부터 보호하는 봇 규칙을 제공합니다.

- IP 제한 - IP 주소 또는 IP 주소 범위 목록을 지정하여 웹 애플리케이션에 대한 액세스를 제어할 수 있습니다.

- 속도 제한 - 사용자 지정 속도 제한 규칙은 일치하는 조건과 들어오는 요청의 속도에 따라 액세스를 제어합니다.

- 튜닝 - 애플리케이션 및 조직 WAF 요구 사항에 맞게 WAF 규칙을 튜닝할 수 있습니다. 예상할 수 있는 튜닝 기능은 규칙 제외를 정의하고, 사용자 지정 규칙을 만들고, 규칙을 사용하지 않도록 설정하는 것입니다.

- 모니터링 및 로깅 - 모니터링 및 로깅은 Azure Monitor 및 Azure Monitor 로그와의 통합을 통해 제공됩니다.

Front Door 계층

Front Door에는 클래식, 표준, 프리미엄의 세 가지 계층이 있습니다. 각 계층은 사용 가능한 많은 기능과 최적화를 지원합니다. 표준 계층은 콘텐츠 제공이 최적화되고 프리미엄 계층은 보안이 최적화됩니다. 각 계층에 대한 지원 기능의 전체 목록은 다음 표를 참조하세요.

계층 간 기능 비교

| 기능 및 최적화 | Standard | Premium | 클래식 |

|---|---|---|---|

| 정적 파일 배달 | 예 | 네 | 예 |

| 동적 사이트 제공 | 예 | 네 | 예 |

| 사용자 지정 도메인 | 예 - DNS TXT 레코드 기반 도메인 유효성 검사 | 예 - DNS TXT 레코드 기반 도메인 유효성 검사 | 예 - CNAME 기반 유효성 검사 |

| 캐시 관리(제거, 규칙 및 압축) | 예 | 네 | 예 |

| 원본 부하 분산 | 예 | 네 | 예 |

| 경로 기반 라우팅 | 예 | 네 | 예 |

| 규칙 엔진 | 예 | 네 | 예 |

| 서버 변수 | 예 | 네 | 예 |

| 규칙 엔진의 정규식 | 예 | 네 | 아니요 |

| 확장된 메트릭 | 예 | 네 | 예 |

| 고급 분석/기본 제공 보고서 | 예 | 예 - WAF 보고서 포함 | 아니요 |

| 원시 로그 - 액세스 로그 및 WAF 로그 | 예 | 네 | 예 |

| 상태 프로브 로그 | 예 | 네 | 예 |

| 사용자 지정 WAF(Web Application Firewall) 규칙 | 예 | 네 | 예 |

| Microsoft 관리 규칙 집합 | 예 | 예 | 예 - 기본 규칙 집합 1.1 이하만 |

| 봇 보호 | 예 | 네 | 예 |

| 프라이빗 링크 지원 | 예 | 네 | 예 |

| 단순화된 가격(기본 + 사용량) | 예 | 네 | 예 |

| Azure Policy 통합 | 예 | 네 | 예 |

| Azure Advisory 통합 | 예 | 네 | 예 |

프로필 만들기 및 구성

Azure Portal, Azure PowerShell 또는 Azure CLI를 사용하여 Front Door를 만들고 구성할 수 있습니다. Azure CLI의 경우 az afd profile create 명령을 사용하여 새 프로필을 만듭니다. Azure PowerShell을 원하는 경우 New-AzFrontDoor cmdlet을 사용할 수 있습니다. Azure Portal을 사용하여 Front Door 관리자에서 대부분의 작업을 완료할 수 있습니다.

이전에 배포한 자동차 부서 웹 사이트에 대한 Front Door 프로필을 만들고 구성해 보겠습니다.