디바이스 등록 구성 및 관리

모든 형태와 크기의 디바이스가 확산되고 BYOD(Bring-Your-Own-Device)가 확산됨에 따라 IT 전문가는 다소 상반된 두 가지 목표에 직면해 있습니다.

- 최종 사용자가 언제 어디서나 모든 디바이스에서 생산성을 높일 수 있도록 허용

- 조직의 자산 보호

이와 같은 자산을 보호하려면 IT 직원이 먼저 디바이스 ID를 관리해야 합니다. IT 직원은 Microsoft Intune 같은 도구를 통해 디바이스 ID를 기반으로 빌드하여 보안 및 규정 준수의 표준을 충족하는지 확인할 수 있습니다. Microsoft Entra ID를 사용하면 이러한 디바이스를 통해 어디서나 디바이스, 앱 및 서비스에 대한 Single Sign-On을 사용할 수 있습니다.

- 사용자가 필요한 조직 자산에 액세스할 수 있습니다.

- IT 직원은 조직을 보호하는 데 필요한 컨트롤을 얻습니다.

Microsoft Entra 등록 디바이스

Microsoft Entra 등록 디바이스의 목표는 사용자에게 BYOD 또는 모바일 디바이스 시나리오에 대한 지원을 제공하는 것입니다. 이러한 시나리오에서 사용자는 개인 디바이스를 사용하여 조직의 Microsoft Entra ID 제어 리소스에 액세스할 수 있습니다.

| Microsoft Entra 등록됨 | 설명 |

|---|---|

| 정의 | 조직 계정이 디바이스에 로그인하지 않고도 Microsoft Entra ID에 등록됩니다. |

| 기본 대상 그룹 | BYOD(Bring Your Own Device) 및 모바일 디바이스에 적용 가능 |

| 디바이스 소유권 | 사용자 또는 조직 |

| 운영 체제 | Windows 10, Windows 11, iOS, Android 및 macOS |

| 디바이스 로그인 옵션 | 최종 사용자 로컬 자격 증명, 암호, Windows Hello, PIN 생체 인식 |

| 디바이스 관리 | 모바일 디바이스 관리(예: Microsoft Intune) |

| 주요 기능 | SSO에서 클라우드 리소스로, 조건부 액세스 |

Microsoft Entra 등록 디바이스는 Windows 10 디바이스의 Microsoft 계정과 같은 로컬 계정을 사용하여 로그인되지만 조직 리소스에 액세스하기 위해 추가로 연결된 Microsoft Entra 계정도 있습니다. 조직의 리소스에 대한 액세스는 디바이스 ID에 적용된 Microsoft Entra 계정 및 조건부 액세스 정책에 따라 추가로 제한될 수 있습니다.

관리자는 Microsoft Intune과 같은 MDM(모바일 디바이스 관리) 도구를 사용하여 이러한 Microsoft Entra 등록 디바이스를 보호하고 추가로 제어할 수 있습니다. MDM은 스토리지를 암호화하고, 암호 복잡성을 유지하고, 보안 소프트웨어를 업데이트해야 하는 등 조직에서 필요한 구성을 적용하는 수단을 제공합니다.

Microsoft Entra ID 등록은 업무용 애플리케이션에 처음 액세스할 때 또는 Windows 10 설정 메뉴를 이용해 수동으로 등록할 수 있습니다.

등록된 디바이스에 대한 시나리오

조직의 사용자가 홈 PC에서 메일, 보고 시간, 혜택 등록에 대한 도구에 액세스하려고 합니다. 조직에는 Intune 호환 디바이스에서 액세스해야 하는 조건부 액세스 정책을 지원하는 이러한 도구가 있습니다. 사용자는 조직 계정을 추가하고 홈 PC를 Microsoft Entra ID로 등록하며 필수 Intune 정책이 적용되어 사용자에게 리소스에 대한 액세스 권한을 부여합니다.

다른 사용자가 루팅된 개인 Android 휴대폰에서 조직 메일에 액세스하려고 합니다. 회사에서 규정 준수 디바이스가 필요하므로 루팅된 모든 디바이스를 차단하는 Intune 준수 정책을 만들었습니다. 직원이 이 디바이스에서 조직 리소스에 액세스할 수 없습니다.

Microsoft Entra 조인 디바이스

Microsoft Entra 조인은 클라우드 우선 또는 클라우드 전용을 원하는 조직을 위한 것입니다. 모든 조직은 규모나 업종에 관계없이 Microsoft Entra 조인 디바이스를 배포할 수 있습니다. Microsoft Entra 조인을 사용하면 클라우드와 온-프레미스 앱 및 리소스에 모두 액세스할 수 있습니다.

| Microsoft Entra 조인 | 설명 |

|---|---|

| 정의 | 디바이스에 로그인하려면 조직 계정이 필요한 Microsoft Entra ID에만 조인되었습니다. |

| 기본 대상 그룹 | 클라우드 전용 및 하이브리드 조직 모두에 적합합니다. |

| 디바이스 소유권 | 조직 |

| 운영 체제 | Windows 10/11 Home을 제외한 모든 Windows 10 및 11 디바이스 |

| 디바이스 관리 | 모바일 디바이스 관리(예: Microsoft Intune) |

| 주요 기능 | 클라우드 및 온-프레미스 리소스 모두에 대한 SSO, 조건부 액세스, 셀프 서비스 암호 재설정 및 Windows Hello PIN 재설정 |

Microsoft Entra 조인 디바이스는 조직의 Microsoft Entra 계정을 사용하여 로그인됩니다. 조직의 리소스에 대한 액세스는 디바이스 ID에 적용된 Microsoft Entra 계정 및 조건부 액세스 정책에 따라 추가로 제한될 수 있습니다.

관리자는 Microsoft Intune과 같은 MDM(모바일 디바이스 관리) 도구를 사용하거나 Microsoft Endpoint Configuration Manager를 사용하는 공동 관리 시나리오에서 Microsoft Entra 조인 디바이스를 보호하고 추가로 제어할 수 있습니다. 이러한 도구는 스토리지 암호화, 암호 복잡성, 소프트웨어 설치 및 소프트웨어 업데이트를 요구하는 것처럼 조직에 필요한 구성을 적용할 수 있는 수단을 제공합니다. 관리자는 Configuration Manager를 사용하여 Microsoft Entra 조인 디바이스에서 조직 애플리케이션을 사용할 수 있도록 할 수 있습니다.

Microsoft Entra 조인은 OOBE(Out of Box Experience), 대량 등록 또는 Windows Autopilot과 같은 셀프 서비스 옵션을 사용하여 수행할 수 있습니다.

Microsoft Entra 조인 디바이스는 조직의 네트워크에 있을 때 온-프레미스 리소스에 대한 Single Sign-On 액세스를 계속 유지할 수 있습니다. Microsoft Entra 조인 디바이스는 파일, 인쇄 및 기타 애플리케이션과 같은 온-프레미스 서버에 대해 인증을 수행합니다.

조인된 디바이스에 대한 시나리오

Microsoft Entra 조인은 주로 온-프레미스 Windows Server Active Directory 인프라가 없는 조직을 위한 것이지만 다음과 같은 시나리오에서도 확실히 사용할 수 있습니다.

- Microsoft Entra ID 및 Intune과 같은 MDM을 사용하여 클라우드 기반 인프라로 전환하려고 합니다.

- 온-프레미스 도메인 가입을 사용할 수 없습니다. 예를 들어 제어되는 태블릿 및 휴대폰과 같은 모바일 디바이스가 필요한 경우입니다.

- 사용자는 주로 Microsoft 365 또는 Microsoft Entra ID와 통합된 기타 SaaS 앱에 액세스해야 합니다.

- Active Directory 대신 Microsoft Entra ID로 사용자 그룹을 관리하려고 합니다. 예를 들어 이 시나리오는 계절 노동자, 계약자 또는 학생에게 적용할 수 있습니다.

- 제한된 온-프레미스 인프라를 사용하는 원격 지사에서 작업자에게 조인 기능을 제공하려고 합니다.

Windows 10 Home을 제외한 모든 Windows 10 디바이스에 대해 Microsoft Entra 조인 디바이스를 구성할 수 있습니다.

Microsoft Entra 조인 디바이스의 목표는 다음을 간소화하는 것입니다.

- 회사 소유 디바이스의 Windows 배포

- 모든 Windows 디바이스에서 조직의 앱 및 리소스에 액세스

- 회사 소유 디바이스의 클라우드 기반 관리

- 사용자는 Microsoft Entra ID 또는 동기화된 Active Directory 회사 또는 학교 계정을 사용하여 디바이스에 로그인합니다.

Microsoft Entra 조인은 다양한 방법을 사용하여 배포할 수 있습니다.

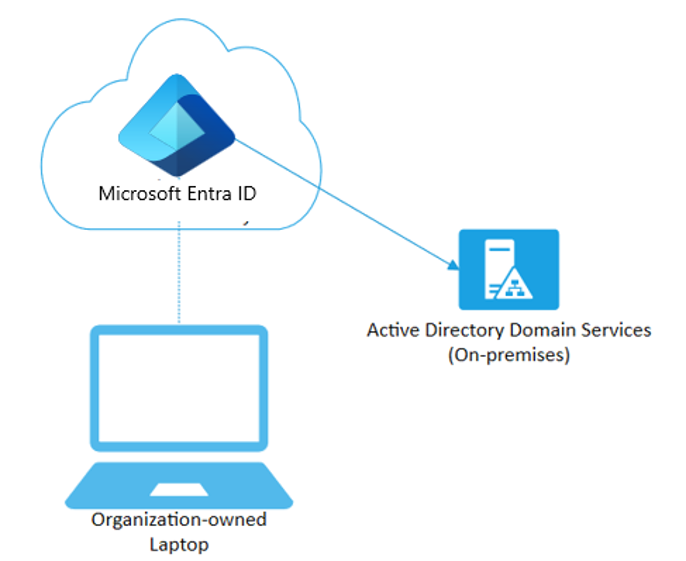

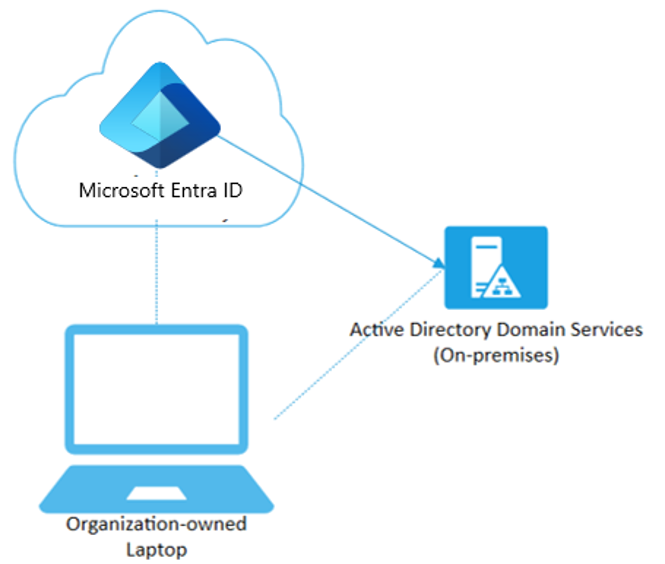

하이브리드 Microsoft Entra 조인 디바이스

10년 이상, 많은 조직은 다음을 가능케 하기 위해 온-프레미스 Active Directory에 도메인 가입을 사용했습니다.

- IT 부서가 중앙 위치에서 회사 소유 디바이스를 관리하도록

- 사용자가 Active Directory 회사 또는 학교 계정으로 자신의 디바이스에 로그인하도록

일반적으로 온-프레미스 공간이 있는 조직은 디바이스를 구성하는 이미징 방법을 사용하며, 종종 Configuration Manager 또는 GP(그룹 정책)를 사용하여 관리합니다.

사용자의 환경에 온-프레미스 AD 공간이 있고 Microsoft Entra ID가 제공하는 기능의 이점도 활용하려는 경우 하이브리드 Microsoft Entra 조인 디바이스를 구현할 수 있습니다. 이러한 디바이스는 온-프레미스 Active Directory에 조인되고 Microsoft Entra 디렉터리에 등록된 디바이스입니다.

| 하이브리드 Microsoft Entra 합류 | 설명 |

|---|---|

| 정의 | 디바이스에 로그인하려면 조직 계정이 필요한 온-프레미스 AD 및 Microsoft Entra ID에 조인됨 |

| 기본 대상 그룹 | 기존 온-프레미스 AD 인프라를 사용하는 하이브리드 조직에 적합합니다. |

| 디바이스 소유권 | 조직 |

| 운영 체제 | Windows 11, 10, 8.1 및 7와 함께 Windows Server 2008/R2, 2012/R2, 2016 및 2019 |

| 디바이스 로그인 옵션 | 암호 또는 비즈니스용 Windows Hello |

| 디바이스 관리 | 그룹 정책, Microsoft Intune을 사용하여 Configuration Manager 독립 실행 또는 공동 관리 |

| 주요 기능 | 클라우드 및 온-프레미스 리소스 모두에 대한 SSO, 조건부 액세스, 셀프 서비스 암호 재설정 및 Windows Hello PIN 재설정 |

조인된 하이브리드 시나리오

다음과 같은 경우 Microsoft Entra 하이브리드 조인 디바이스를 사용합니다.

- Active Directory 컴퓨터 인증을 사용하는 디바이스에 WIN32 앱을 배포했습니다.

- 그룹 정책을 계속 사용하여 디바이스 구성을 관리하려고 합니다.

- 기존 이미징 솔루션을 계속 사용하여 디바이스를 배포하고 구성하려고 합니다.

- Windows 10 외에 하위 수준 Windows 7 및 8.1 디바이스를 지원해야 합니다.

디바이스 쓰기 저장

클라우드 기반 Microsoft Entra ID 구성에서는 디바이스가 Microsoft Entra ID에만 등록됩니다. 온-프레미스 AD에서 디바이스를 볼 수 없습니다. 즉, 클라우드의 조건부 액세스는 설정과 유지관리가 쉽다는 의미입니다. 하지만 이 섹션에서는 Microsoft Entra Connect를 사용한 하이브리드 설정에 대해 설명합니다. 디바이스가 Microsoft Entra ID에만 존재하는 경우 디바이스를 사용하여 온-프레미스 조건부 액세스를 어떻게 수행할 수 있나요? 디바이스 쓰기 저장은 AD에서 Microsoft Entra ID로 등록된 디바이스를 추적하는 데 도움이 됩니다. 컨테이너 “등록된 디바이스”에 디바이스 개체의 복사본이 있습니다.

시나리오: 등록된 디바이스에서 온 경우에만 사용자에게 액세스 권한을 부여하려는 애플리케이션이 있습니다.

클라우드: Microsoft Entra 통합 애플리케이션에 대한 조건부 액세스 정책을 작성하여 디바이스가 Microsoft Entra ID에 조인되어 있는지 여부에 따라 권한을 부여할 수 있습니다.

온-프레미스: 디바이스 쓰기 저장이 없으면 불가능합니다. 애플리케이션이 ADFS(2012 이상)와 통합된 경우 클레임 규칙을 작성하여 디바이스 상태를 확인한 다음 “관리형” 클레임이 있는 경우에만 액세스를 제공할 수 있습니다. 이 클레임을 발급하기 위해 ADFS는 “등록된 디바이스” 컨테이너에서 디바이스 개체를 확인한 다음 그에 따라 클레임을 실행합니다.

WHFB(비즈니스용 Windows Hello)에는 하이브리드 및 페더레이션 시나리오의 함수에 대한 디바이스 쓰기 저장이 필요합니다.