다단계 인증 사용

연습 - MFA(다단계 인증) 사용

MFA(다단계 인증)는 두 번째 확인 방법을 묻는 메시지를 표시하여 소비자 ID를 보호합니다. Microsoft Entra 조건부 액세스는 결정을 내리고 조직 정책을 적용하기 위해 신호를 함께 제공합니다. 식료품 웹 사이트의 경우 MFA를 요청하는 조건부 액세스 정책을 적용합니다. 조건부 액세스 정책은 조건 없이 모든 사용자를 대상으로 합니다.

참고 항목

다단계 인증을 사용하려면 최소한 인증 정책 관리자 디렉터리 역할이 필요합니다.

피드백이 있나요? 여러분의 개념 증명 프로젝트가 어떻게 진행되고 있는지 알려 주세요. 귀하의 의견을 듣고 싶습니다.

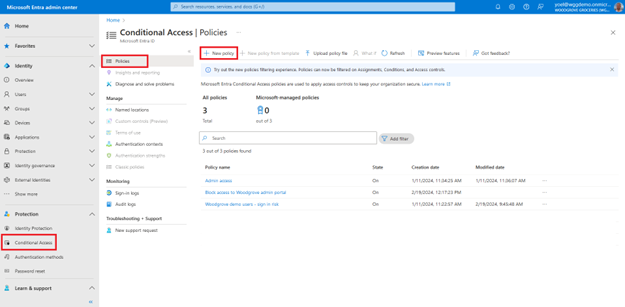

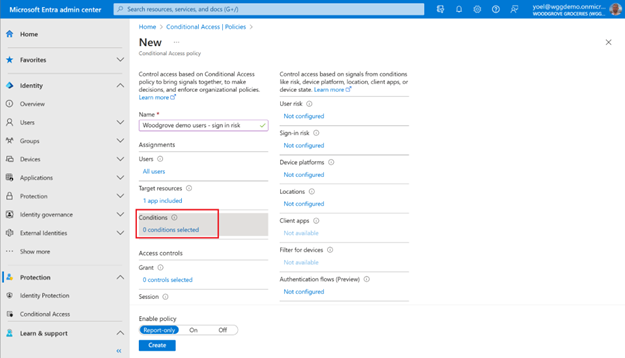

먼저 조건부 액세스 정책을 만들어 애플리케이션을 보호합니다. Microsoft Entra 관리 센터에 로그인하고 보호>조건부 액세스로 이동합니다. 그런 다음 새 정책을 선택합니다.

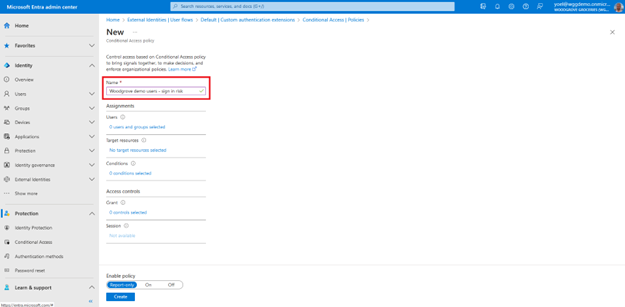

정책에 이름(예: 로그인 위험)을 지정합니다.

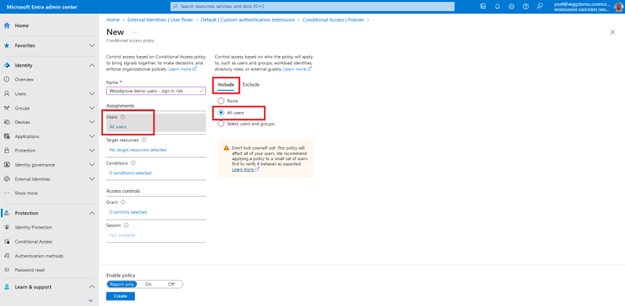

과제에서 사용자 아래의 링크를 선택합니다. 그런 다음, 포함 탭에서 모든 사용자를 선택합니다. 제외 탭에서 조직의 긴급 액세스 또는 비상 계정에 대한 사용자 및 그룹을 선택할 수 있습니다.

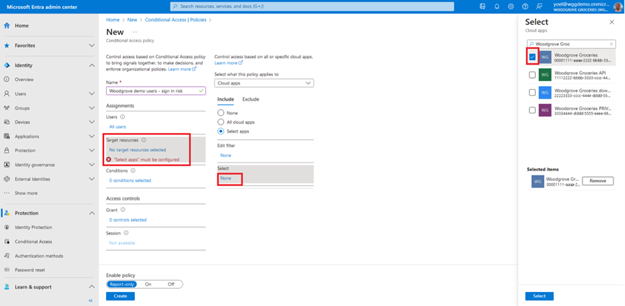

할당에서 대상 리소스를 선택합니다. 그런 다음 포함 탭에서 앱 선택 옵션을 선택하고 선택 단추를 클릭합니다. 앱을 찾아 선택한 다음 선택을 선택합니다.

조건 섹션을 건너뛰고 다음 단계로 이동합니다.

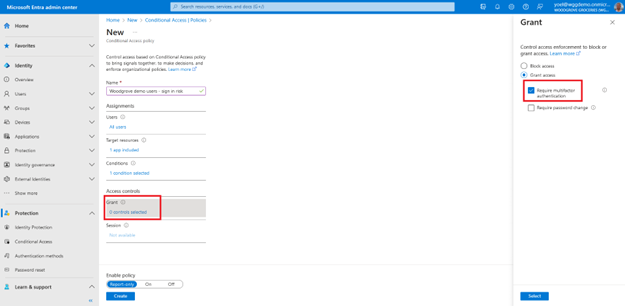

액세스 제어>권한 부여에서 액세스 권한 부여를 선택합니다. 그런 다음, 다단계 인증 필요를 선택합니다. 이 권한 부여 유형을 사용하면 사용자는 이메일, 전화 통화 또는 문자 메시지와 같은 추가 보안 요구 사항을 완료해야 합니다.

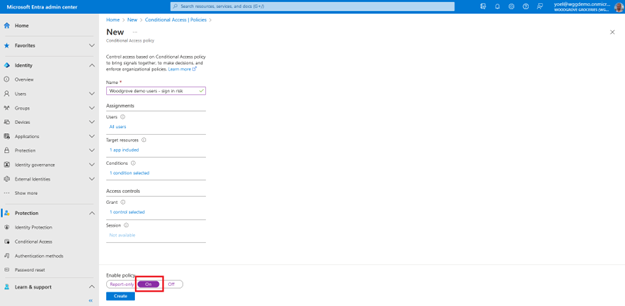

설정을 확인하고 정책 사용을 켜기로 설정합니다. 만들기를 선택하여 프로젝트를 만듭니다.

잘하셨습니다! 사용자가 MFA를 완료해야 하는 조건부 액세스 정책을 만들었습니다. 사용자 환경을 확인하려면 애플리케이션에 로그인합니다.

조건부 액세스 정책 만들기

다음 예제에서는 조건부 액세스 정책을 만듭니다. 이 정책은 테넌트의 전역 관리자를 제외한 모든 사용자에 대한 모든 로그인을 대상으로 합니다. 아래 요청에서 {web-or-mobile-app-ID}를 사용자 고유의 웹 또는 모바일 애플리케이션(개체 ID가 아닌 앱 ID)으로 바꿉니다. 애플리케이션을 더 추가할 수 있습니다.

POST https://graph.microsoft.com/v1.0/identity/conditionalAccess/policies

{

"templateId": null,

"displayName": "Woodgrove demo - sign in risk",

"state": "enabled",

"sessionControls": null,

"conditions": {

"userRiskLevels": [],

"signInRiskLevels": [

"high",

"medium"

],

"clientAppTypes": [

"all"

],

"platforms": null,

"locations": null,

"times": null,

"deviceStates": null,

"devices": null,

"clientApplications": null,

"applications": {

"includeApplications": [

"{web-or-mobile-app-ID}"

],

"excludeApplications": [],

"includeUserActions": [],

"includeAuthenticationContextClassReferences": [],

"applicationFilter": null

},

"users": {

"includeUsers": [

"All"

],

"excludeUsers": [],

"includeGroups": [],

"excludeGroups": [],

"includeRoles": [],

"excludeRoles": [],

"includeGuestsOrExternalUsers": null,

"excludeGuestsOrExternalUsers": null

}

},

"grantControls": {

"operator": "OR",

"builtInControls": [

"mfa"

],

"customAuthenticationFactors": [],

"termsOfUse": [],

"authenticationStrength": null

}

}