Surface Hub에서 비 전역 관리 계정 구성

Windows 10 Team 2020 업데이트에서는 Microsoft Entra 도메인에 가입된 Surface Hub 디바이스의 설정 앱만 관리할 수 있는 권한이 제한된 비 전역 관리자 계정을 구성하는 지원이 도입되었습니다. 이를 통해 IT 관리자는 특히 Surface Hub에 대한 관리자 권한을 scope 전체 Microsoft Entra 도메인에서 원치 않는 액세스의 위험을 줄일 수 있습니다.

중요

사용 권한이 가장 적은 역할을 사용하는 것이 좋습니다. 이렇게 하면 organization 대한 보안을 개선하는 데 도움이 됩니다. 전역 관리자는 기존 역할을 사용할 수 없는 경우 긴급 시나리오로 제한해야 하는 매우 권한 있는 역할입니다.

Windows 10 Team 2020 업데이트 2에는 현재 권장되는 방법인 LocalUsersAndGroups CSP에 대한 지원이 도입되었습니다. RestrictedGroups CSP는 계속 지원되지만 더 이상 사용되지 않습니다.

참고

시작하기 전에 Surface Hub가 Microsoft Entra 조인되고 Intune 자동으로 등록되어 있는지 확인합니다. 그렇지 않은 경우 Surface Hub를 초기화하고 Microsoft Entra ID 사용하여 OOBE(기본 제공) 설정을 완료합니다. Microsoft Entra ID 통해 인증된 계정만 비 전역 관리자 구성을 사용할 수 있습니다.

요약

비 전역 관리 계정을 만드는 프로세스에는 다음 단계가 포함됩니다.

- Intune 지정된 Surface Hub 관리자가 포함된 보안 그룹을 만듭니다.

- PowerShell을 사용하여 Microsoft Entra 그룹의 SID를 가져옵니다.

- Microsoft Entra 그룹 SID를 사용하여 XML 파일을 만듭니다.

- 비 전역 관리자 보안 그룹이 관리하는 Surface Hub 디바이스를 포함하는 보안 그룹을 만듭니다.

- Surface Hub 디바이스가 포함된 보안 그룹을 대상으로 하는 사용자 지정 구성 프로필을 만듭니다.

Microsoft Entra 보안 그룹 만들기

먼저 관리자 계정을 포함하는 보안 그룹을 만듭니다. 그런 다음 Surface Hub 디바이스에 대한 다른 보안 그룹을 만듭니다.

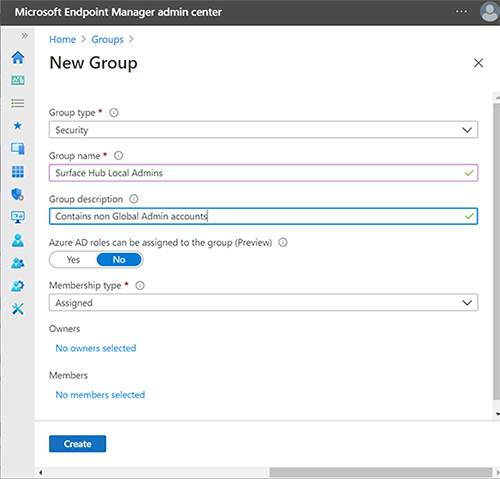

관리 계정에 대한 보안 그룹 만들기

Microsoft Intune 관리 센터를 통해 Intune 로그인하고 그룹>새 그룹을 선택하고 그룹> 유형에서 보안을 선택합니다.

Surface Hub 로컬 관리자와 같은 그룹 이름을 입력하고 만들기를 선택합니다.

그룹을 열고 구성원을 선택한 다음 구성원 추가 를 선택하여 지정된 관리자 계정을 추가합니다. Intune 그룹을 만드는 방법에 대한 자세한 내용은 사용자 및 디바이스를 구성하는 그룹 추가를 참조하세요.

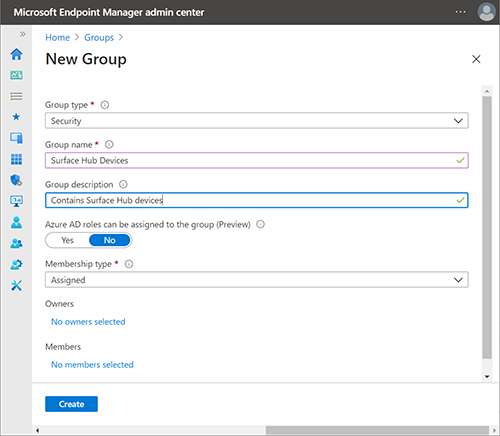

Surface Hub 디바이스에 대한 보안 그룹 만들기

이전 절차를 반복하여 Surface Hub 디바이스와 같은 허브 디바이스에 대한 별도의 보안 그룹을 만듭니다.

PowerShell을 사용하여 Microsoft Entra 그룹 SID 가져오기

관리자 권한으로 PowerShell을 시작하고(관리자 권한으로 실행) 시스템이 PowerShell 스크립트를 실행하도록 구성되어 있는지 확인합니다. 자세한 내용은 실행 정책 정보를 참조하세요.

Microsoft Entra 테넌트에서 로그인합니다.

Connect-AzureAD참고

Azure AD 및 MSOnline PowerShell 모듈은 2024년 3월 30일부터 더 이상 사용되지 않습니다. 자세한 내용은 사용 중단 업데이트를 참조하세요. 이 날짜 이후에는 이러한 모듈에 대한 지원이 Microsoft Graph PowerShell SDK 및 보안 수정에 대한 마이그레이션 지원으로 제한됩니다. 사용되지 않는 모듈은 2025년 3월 30일까지 계속 작동합니다.

Microsoft Entra ID(이전의 Azure AD)와 상호 작용하려면 Microsoft Graph PowerShell로 마이그레이션하는 것이 좋습니다. 일반적인 마이그레이션 질문은 마이그레이션 FAQ를 참조하세요.

버전 1.0에 유의하세요. MSOnline x는 2024년 6월 30일 이후에 중단이 발생할 수 있습니다.

테넌트에서 로그인하면 다음 commandlet을 실행합니다. "Microsoft Entra 그룹의 개체 ID를 입력하세요."라는 메시지가 표시됩니다.

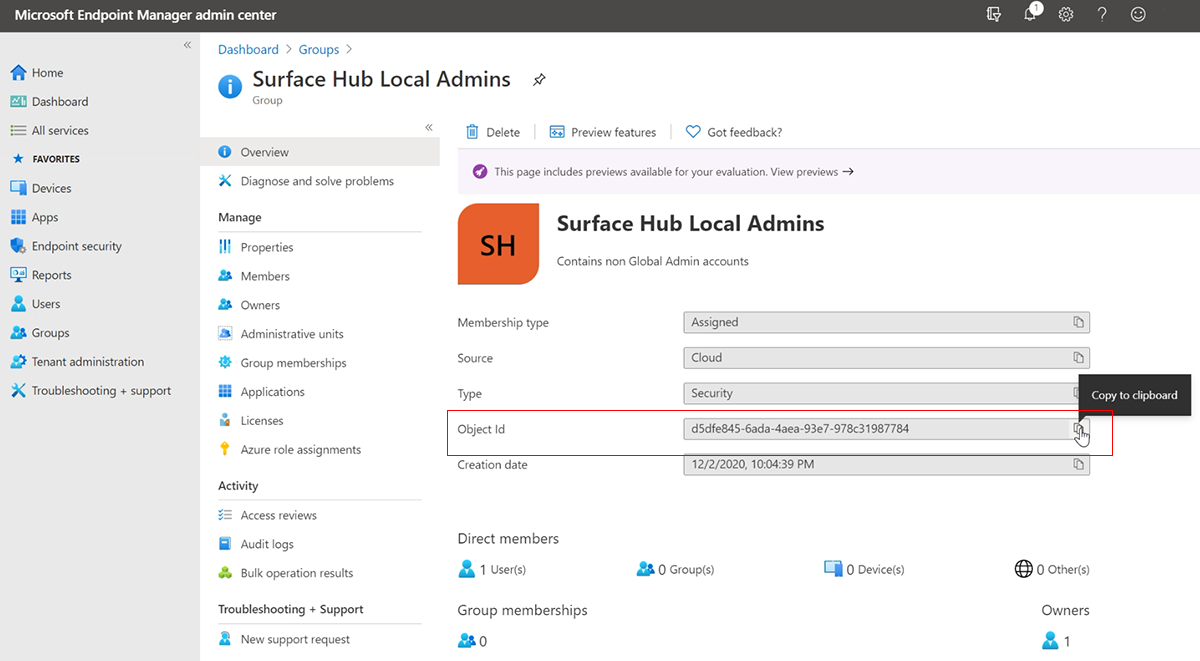

function Convert-ObjectIdToSid { param([String] $ObjectId) $d=[UInt32[]]::new(4);[Buffer]::BlockCopy([Guid]::Parse($ObjectId).ToByteArray(),0,$d,0,16);"S-1-12-1-$d".Replace(' ','-') }Intune 앞에서 만든 그룹을 선택하고 다음 그림과 같이 개체 ID를 복사합니다.

다음 commandlet을 실행하여 보안 그룹의 SID를 가져옵니다.

$AADGroup = Read-Host "Please type the Object ID of your Azure AD Group" $Result = Convert-ObjectIdToSid $AADGroup Write-Host "Your Azure Ad Group SID is" -ForegroundColor Yellow $Result개체 ID를 PowerShell commandlet에 붙여넣고 Enter 키를 누른다음 Microsoft Entra 그룹 SID를 텍스트 편집기에 복사합니다.

Microsoft Entra 그룹 SID를 포함하는 XML 파일 만들기

다음 코드를 텍스트 편집기에 복사합니다.

<GroupConfiguration> <accessgroup desc = "S-1-5-32-544"> <group action = "U" /> <add member = "AzureAD\bob@contoso.com"/> <add member = "S-1-12-1-XXXXXXXXXX-XXXXXXXXXX-XXXXXXXXXX-XXXXXXXXXX"/> </accessgroup> </GroupConfiguration>자리 표시자 SID(S-1-12-1부터 시작)를 Microsoft Entra 그룹 SID로 바꾼 다음 파일을 XML로 저장합니다(예: Microsoft Entra ID-local-admin.xml).

참고

UPN(사용자 계정 이름)을 사용하여 사용자를 직접 추가할 수도 있습니다.

<member name="AzureAD\user@contoso.com" />

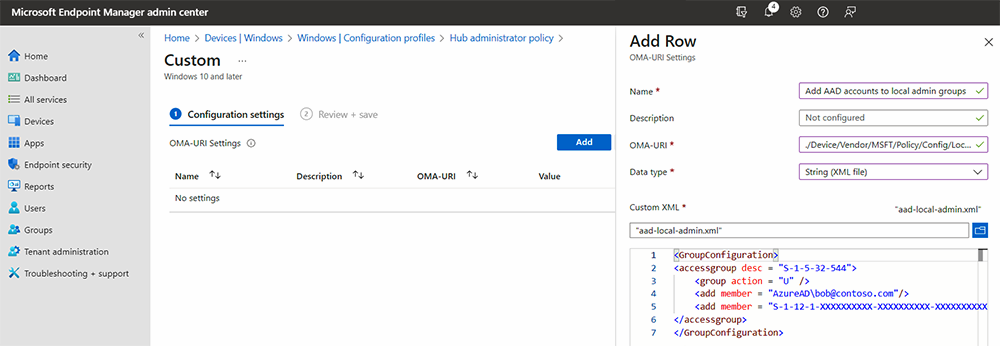

사용자 지정 구성 프로필 만들기

Microsoft Intune 디바이스>구성 프로필프로필 만들기로 > 이동합니다.

플랫폼으로 Windows 10 이상을 선택합니다. 프로필에 대해 템플릿사용자 지정>만들기를> 선택합니다.

이름과 설명을 입력한 다음 , 다음을 선택합니다.

구성 설정>OMA-URI 설정에서 추가를 선택합니다.

이름을 추가하고 다음 OMA-URI를 사용합니다.

./Device/Vendor/MSFT/Policy/Config/LocalUsersAndGroups/Configure참고

RestrictedGroups/ConfigureGroupMembership 정책 설정을 사용하면 로컬 그룹 멤버를 추가하거나 바꿀 수 있습니다. 그러나 전체 그룹을 대체하지 않고는 멤버를 선택적으로 추가하거나 제거할 수 없습니다. Windows 10 Team 2020 업데이트 2의 경우 LocalUsersAndGroups가 권장되는 설정입니다. Surface Hub에 두 정책 설정을 모두 적용하면 지원되지 않으며 예측할 수 없는 결과가 발생할 수 있습니다.

데이터 형식에서 문자열 XML 을 선택하고 이전 단계에서 만든 XML 파일을 열려면 찾습니다.

저장을 선택합니다.

포함할 그룹 선택을 선택하고 이전에 만든 보안 그룹(Surface Hub 디바이스)을 선택합니다. 다음을 선택합니다.

적용 가능성 규칙에서 원하는 경우 규칙을 추가합니다. 그렇지 않으면 다음 을 선택한 다음 만들기를 선택합니다.

OMA-URI 문자열을 사용하는 사용자 지정 구성 프로필에 대한 자세한 내용은 Intune Windows 10 디바이스에 사용자 지정 설정 사용을 참조하세요.

Surface Hub를 관리하는 비 전역 관리자

새로 구성된 Surface Hub 로컬 관리자 보안 그룹의 구성원은 이제 Surface Hub의 설정 앱에 로그인하고 설정을 관리할 수 있습니다.

중요

LocalUsersAndGroups CSP가 적용되는 경우 "U" 작업을 사용하여 명시적으로 구성하지 않는 한 전역 관리자가 설정 앱에 대한 액세스가 제거됩니다.