RaMP 검사 목록 - 모든 액세스 요청에 대한 트러스트의 유효성을 명시적으로 검사합니다.

이 RaMP(빠른 현대화 계획) 검사 목록을 사용하면 ID를 제어 평면으로 사용하고 퍼블릭 및 프라이빗 네트워크 모두에 대한 액세스를 허용하기 전에 사용자 계정 및 디바이스에 대한 신뢰의 유효성을 명시적으로 검사하는 클라우드 애플리케이션 및 모바일 디바이스에 대한 보안 경계를 설정할 수 있습니다.

생산성을 높이려면 직원(사용자)이 다음을 사용할 수 있어야 합니다.

- ID를 확인하기 위한 계정 자격 증명입니다.

- PC, 태블릿 또는 휴대폰과 같은 엔드포인트(디바이스)입니다.

- 사용자가 해당 작업을 수행하도록 제공한 애플리케이션입니다.

- 온-프레미스 또는 클라우드에 있든 관계없이 디바이스와 애플리케이션 간에 트래픽이 흐르는 네트워크입니다.

이러한 각 요소는 공격자의 대상이며 제로 트러스트 "절대 신뢰하지 않으며 항상 확인" 중심 원칙으로 보호되어야 합니다.

이 검사 목록에는 제로 트러스트 사용하여 다음에 대한 모든 액세스 요청에 대한 트러스트의 유효성을 명시적으로 검사하는 것이 포함됩니다.

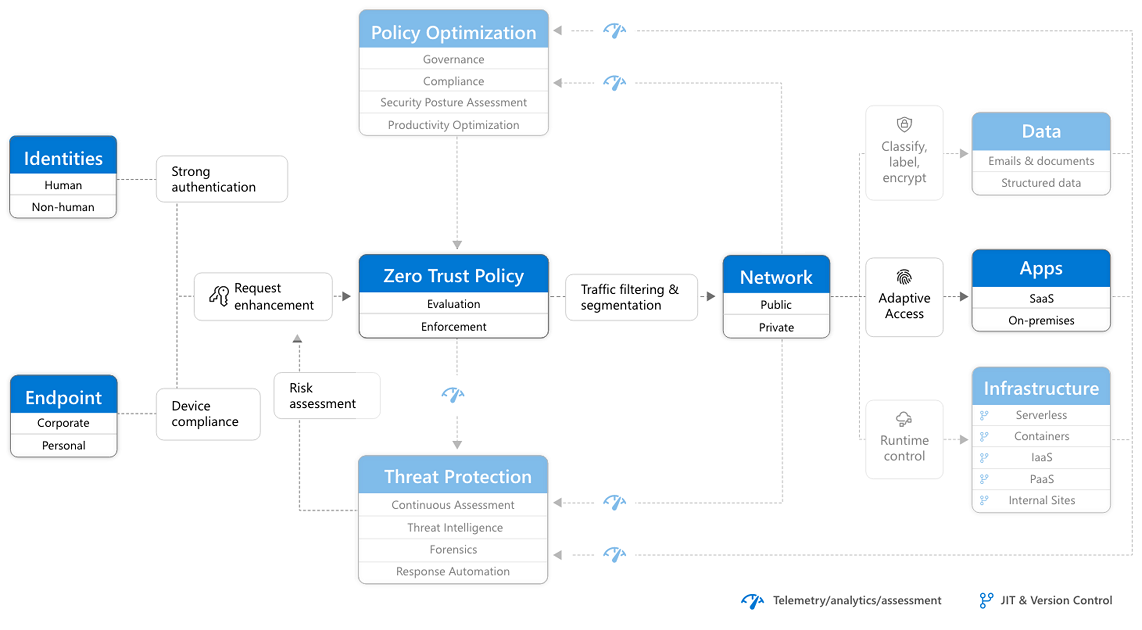

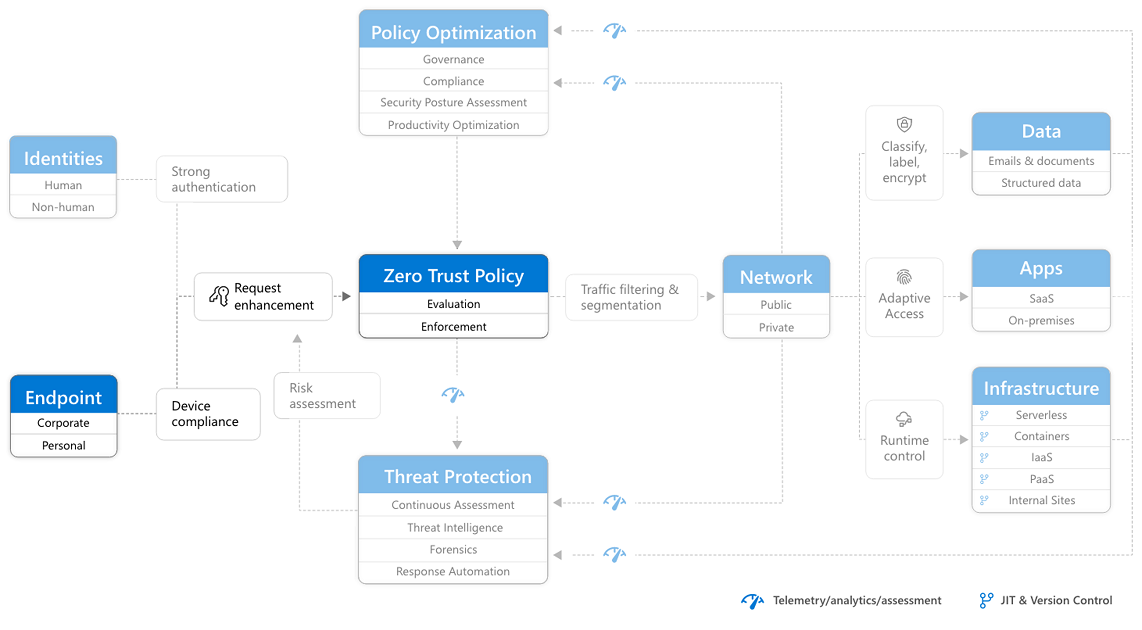

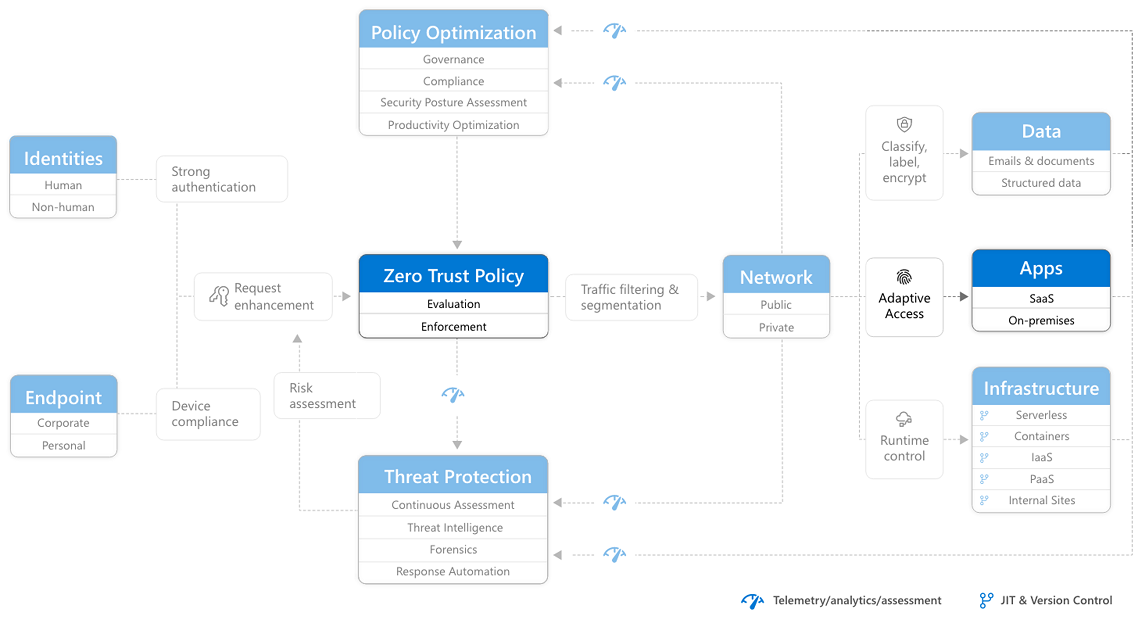

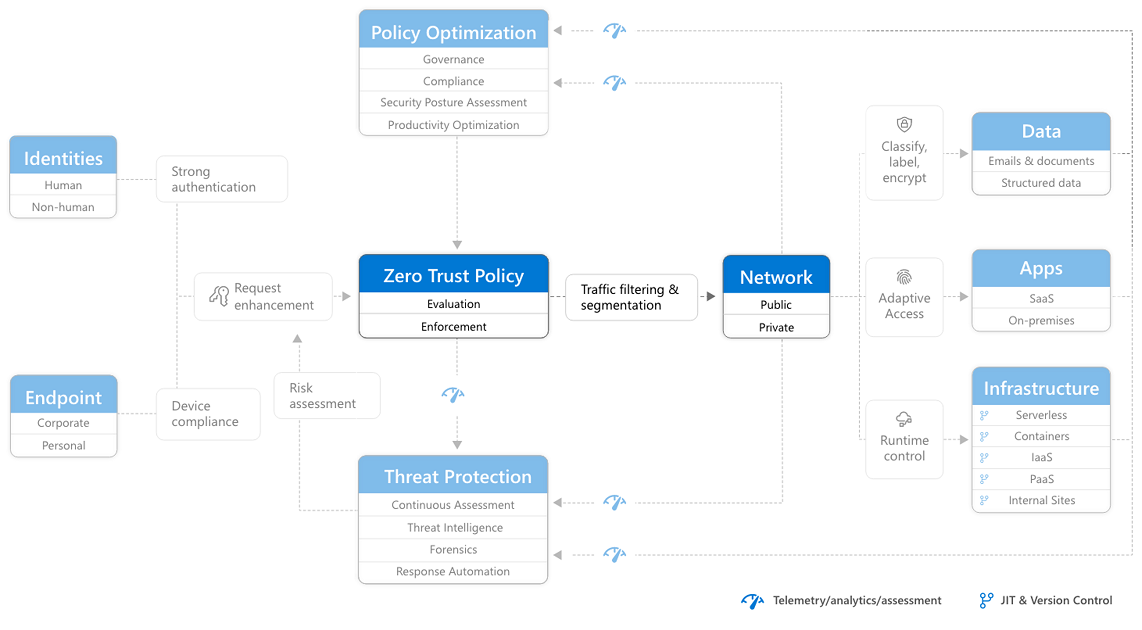

이 작업을 완료한 후에는 제로 트러스트 아키텍처의 이 부분을 빌드합니다.

Identities

수억 명의 사용자를 앱, 디바이스 및 데이터에 매달 연결하는 통합 보안을 갖춘 완전한 ID 및 액세스 관리 솔루션인 Microsoft Entra ID를 사용하여 전체 디지털 자산에서 강력한 인증을 통해 각 ID를 확인하고 보호합니다.

프로그램 및 프로젝트 구성원 책임

이 표에서는 결과를 결정하고 추진하기 위한 스폰서쉽-프로그램 관리-프로젝트 관리 계층 구조 측면에서 사용자 계정의 전반적인 보호에 대해 설명합니다.

| 잠재 고객 | 담당자 | 책임 |

|---|---|---|

| CISO, CIO 또는 ID 보안 디렉터 | 경영진 스폰서쉽 | |

| ID 보안 또는 ID 설계자에서 프로그램 리더 | 결과 및 팀 간 협업 추진 | |

| 보안 설계자 | 구성 및 표준에 대한 조언 | |

| ID 보안 또는 ID 설계자 | 구성 변경 사항 구현 | |

| ID 관리자 | 표준 및 정책 문서 업데이트 | |

| 보안 거버넌스 또는 ID 관리자 | 규정을 준수하도록 모니터링 | |

| 사용자 교육 팀 | 사용자에 대한 지침이 정책 업데이트를 반영하는지 확인 |

배포 목표

이러한 배포 목표를 충족하여 제로 트러스트 권한 있는 ID를 보호합니다.

| 완료 | 배포 목표 | 담당자 | 설명서 |

|---|---|---|---|

| 1. 관리 사용자 계정을 보호하기 위해 보안 권한 있는 액세스를 배포합니다. | IT 구현자 | Microsoft Entra ID에서 하이브리드 및 클라우드 배포를 위한 권한 있는 액세스 보안 | |

| 2. 권한 있는 사용자 계정을 사용하기 위한 시간 제한의 Just-In-Time 승인 프로세스를 위해 Microsoft Entra PIM(Privileged Identity Management)을 배포합니다. | IT 구현자 | Privileged Identity Management 배포 계획 |

이러한 배포 목표를 충족하여 제로 트러스트 사용자 ID를 보호합니다.

| 완료 | 배포 목표 | 담당자 | 설명서 |

|---|---|---|---|

| 1. 자격 증명 재설정 기능을 제공하는 SSPR(셀프 서비스 암호 재설정) 사용 | IT 구현자 | Microsoft Entra 셀프 서비스 암호 재설정 배포 계획 | |

| 2. MFA(다단계 인증)를 사용하도록 설정하고 MFA에 적절한 방법을 선택합니다. | IT 구현자 | Microsoft Entra 다단계 인증 배포 계획 | |

| 3. 사용자가 한 단계에서 SSPR 및 MFA에 등록할 수 있도록 디렉터리에 대한 결합된 사용자 등록 사용 | IT 구현자 | Microsoft Entra ID에서 결합된 보안 정보 등록 사용 | |

| 4. MFA 등록을 요구하도록 조건부 액세스 정책을 구성합니다. | IT 구현자 | 방법: Microsoft Entra 다단계 인증 등록 정책 구성 | |

| 5. 사용자 및 로그인 위험 기반 정책을 사용하도록 설정하여 리소스에 대한 사용자 액세스를 보호합니다. | IT 구현자 | 방법: 위험 정책 구성 및 사용 | |

| 6. 알려진 약한 암호 및 해당 변형을 검색 및 차단하고 조직과 관련된 추가 약한 용어를 차단합니다. | IT 구현자 | Microsoft Entra 암호 보호를 사용하여 잘못된 암호 제거 | |

| 7. Microsoft Defender for Identity를 배포하고 열려 있는 경고를 검토하고 완화합니다(보안 작업과 병행). | 보안 운영 팀 | Microsoft Defender for Identity | |

| 8. 암호 없는 자격 증명을 배포합니다. | IT 구현자 | Microsoft Entra ID에서 암호 없는 인증 배포 계획 |

이제 제로 트러스트 아키텍처의 ID 섹션을 빌드했습니다.

엔드포인트

엔드포인트(디바이스)에 대한 액세스 권한을 부여하기 전에 규정 준수 및 상태를 확인하고 네트워크에 액세스하는 방법을 파악합니다.

프로그램 및 프로젝트 구성원 책임

이 표에서는 결과를 결정하고 추진하기 위한 스폰서쉽/프로그램 관리/프로젝트 관리 계층 구조 측면에서 엔드포인트의 전반적인 보호에 대해 설명합니다.

| 잠재 고객 | 담당자 | 책임 |

|---|---|---|

| CISO, CIO 또는 ID 보안 디렉터 | 경영진 스폰서쉽 | |

| ID 보안 또는 ID 설계자에서 프로그램 리드 | 결과 및 팀 간 협업 추진 | |

| 보안 설계자 | 구성 및 표준에 대한 조언 | |

| ID 보안 또는 인프라 보안 설계자 | 구성 변경 사항 구현 | |

| MDM(모바일 디바이스 관리) 관리자 | 표준 및 정책 문서 업데이트 | |

| 보안 거버넌스 또는 MDM 관리자 | 규정을 준수하도록 모니터링 | |

| 사용자 교육 팀 | 사용자에 대한 지침이 정책 업데이트를 반영하는지 확인 |

배포 목표

이러한 배포 목표를 충족하여 제로 트러스트 사용하여 엔드포인트(디바이스)를 보호합니다.

| 완료 | 배포 목표 | 담당자 | 설명서 |

|---|---|---|---|

| 1. Microsoft Entra ID를 사용하여 디바이스를 등록합니다. | MDM 관리자 | 디바이스 ID | |

| 2. 디바이스를 등록하고 구성 프로필을 만듭니다. | MDM 관리자 | 디바이스 관리 개요 | |

| 3. 엔드포인트용 Defender를 Intune에 연결합니다(보안 작업과 병렬로). | ID 보안 관리자 | Intune에서 엔드포인트용 Microsoft Defender 구성 | |

| 4. 조건부 액세스에 대한 디바이스 준수 및 위험을 모니터링합니다. | ID 보안 관리자 | 준수 정책을 사용하여 Intune으로 관리하는 디바이스에 대한 규칙 설정 | |

| 5. Microsoft Purview 정보 보호 솔루션을 구현하고 조건부 액세스 정책과 통합합니다. | ID 보안 관리자 | 민감도 레이블을 사용하여 콘텐츠 보호 |

이제 제로 트러스트 아키텍처의 엔드포인트 섹션을 빌드했습니다.

앱

앱은 악의적인 사용자가 조직에 침투하는 데 사용되므로 앱이 제로 트러스트 보호를 제공하거나 공격에 대해 강화되는 Microsoft Entra ID 및 Intune과 같은 서비스를 사용하고 있는지 확인해야 합니다.

프로그램 및 프로젝트 구성원 책임

이 표에서는 결과를 결정하고 추진하기 위한 스폰서쉽/프로그램 관리/프로젝트 관리 계층 구조 측면에서 앱에 대한 제로 트러스트 구현에 대해 설명합니다.

| 잠재 고객 | 담당자 | 책임 |

|---|---|---|

| CISO, CIO 또는 애플리케이션 보안 디렉터 | 경영진 스폰서쉽 | |

| 앱 관리의 프로그램 리드 | 결과 및 팀 간 협업 추진 | |

| ID 설계자 | 앱에 대한 Microsoft Entra 구성에 대한 조언 온-프레미스 앱에 대한 인증 표준 업데이트 |

|

| 개발자 설계자 | 사내 온-프레미스 및 클라우드 앱에 대한 구성 및 표준에 대한 조언 | |

| 네트워크 설계자 | VPN 구성 변경 구현 | |

| 클라우드 네트워크 설계자 | Microsoft Entra 애플리케이션 프록시 배포 | |

| 보안 거버넌스 | 규정을 준수하도록 모니터링 |

배포 목표

이러한 배포 목표를 충족하여 Microsoft 클라우드 앱, 타사 SaaS 앱, 사용자 지정 PaaS 앱 및 온-프레미스 앱에 대한 제로 트러스트 보호를 보장합니다.

| 완료 | 앱 또는 앱 사용 유형 | 배포 목표 | 담당자 | 설명서 |

|---|---|---|---|---|

| Microsoft Entra ID에 등록된 타사 SaaS 앱 및 사용자 지정 PaaS 앱 | Microsoft Entra 앱 등록은 Microsoft Entra 인증, 인증 및 앱 동의 정책을 사용합니다. Microsoft Entra 조건부 액세스 정책 및 Intune MAM 및 APP(애플리케이션 보호 정책) 정책을 사용하여 앱 사용을 허용합니다. |

ID 설계자 | Microsoft Entra ID의 애플리케이션 관리 | |

| OAuth를 사용하도록 설정하고 Microsoft Entra ID, Google 및 Salesforce에 등록된 클라우드 앱 | 클라우드용 Microsoft Defender 앱에서 앱 동작 가시성, 정책 적용을 통한 거버넌스, 앱 기반 공격의 검색 및 수정에 앱 거버넌스를 사용합니다. | 보안 엔지니어 | 개요 | |

| Microsoft Entra ID에 등록되지 않은 타사 SaaS 앱 및 사용자 지정 PaaS 앱 | 인증, 인증 및 앱 동의 정책에 대해 Microsoft Entra ID에 등록합니다. Microsoft Entra 조건부 액세스 정책 및 Intune MAM 및 APP 정책을 사용합니다. |

앱 설계자 | 모든 앱을 Microsoft Entra ID와 통합 | |

| 온-프레미스 및 IaaS 기반 서버에서 실행되는 애플리케이션을 포함하는 온-프레미스 애플리케이션에 액세스하는 온-프레미스 사용자 | 앱이 OAuth/OIDC 및 SAML과 같은 최신 인증 프로토콜을 지원하는지 확인합니다. 사용자 로그인을 보호하기 위한 업데이트는 애플리케이션 공급업체에 문의하세요. | ID 설계자 | 공급업체 설명서 참조 | |

| VPN 연결을 통해 온-프레미스 애플리케이션에 액세스하는 원격 사용자 | Microsoft Entra ID를 ID 공급자로 사용할 수 있도록 VPN 어플라이언스 구성 | 네트워크 설계자 | 공급업체 설명서 참조 | |

| VPN 연결을 통해 온-프레미스 웹 애플리케이션에 액세스하는 원격 사용자 | Microsoft Entra 애플리케이션 프록시를 통해 애플리케이션을 게시합니다. 원격 사용자는 애플리케이션 프록시 커넥터를 통해 온-프레미스 웹 서버로 라우팅되는 게시된 개별 애플리케이션에만 액세스하면 됩니다. 연결은 강력한 Microsoft Entra 인증을 활용하며 사용자와 해당 디바이스가 한 번에 단일 애플리케이션에 액세스하도록 제한합니다. 반면, 일반적인 원격 액세스 VPN의 범위는 전체 온-프레미스 네트워크의 모든 위치, 프로토콜 및 포트입니다. |

클라우드 네트워크 설계자 | Microsoft Entra 애플리케이션 프록시를 통해 온-프레미스 애플리케이션에 원격으로 액세스 |

이러한 배포 목표를 완료한 후에는 제로 트러스트 아키텍처의 앱 섹션을 빌드합니다.

네트워크

제로 트러스트 모델은 위반을 가정하고 제어되지 않는 네트워크에서 발생한 것처럼 각 요청을 확인합니다. 공용 네트워크에 대한 일반적인 관행이지만 일반적으로 공용 인터넷에서 방화벽으로 연결된 조직의 내부 네트워크에도 적용됩니다.

제로 트러스트 준수하려면 조직은 온-프레미스 또는 클라우드에서 공용 및 프라이빗 네트워크 모두에서 보안 취약성을 해결하고 명시적으로 확인하고, 최소 권한 액세스를 사용하고, 위반을 가정해야 합니다. 디바이스, 사용자 및 앱은 프라이빗 네트워크에 있으므로 기본적으로 신뢰할 수 없습니다.

프로그램 및 프로젝트 구성원 책임

이 표에서는 결과를 결정하고 추진하기 위한 스폰서쉽/프로그램 관리/프로젝트 관리 계층 구조 측면에서 퍼블릭 및 프라이빗 네트워크에 대한 제로 트러스트 구현에 대해 설명합니다.

| 잠재 고객 | 담당자 | 책임 |

|---|---|---|

| CISO, CIO 또는 네트워크 보안 디렉터 | 경영진 스폰서쉽 | |

| 네트워킹 리더십의 프로그램 리더 | 결과 및 팀 간 협업 추진 | |

| 보안 설계자 | 암호화 및 액세스 정책 구성 및 표준에 대한 조언 | |

| 네트워크 설계자 | 트래픽 필터링 및 네트워크 아키텍처 변경에 대한 조언 | |

| 네트워크 엔지니어 | 디자인 구분 구성 변경 | |

| 네트워크 구현자 | 네트워킹 장비 구성 변경 및 구성 문서 업데이트 | |

| 네트워킹 거버넌스 | 규정을 준수하도록 모니터링 |

배포 목표

이러한 배포 목표를 충족하여 온-프레미스 및 클라우드 기반 트래픽 모두에 대해 퍼블릭 및 프라이빗 네트워크에 대한 제로 트러스트 보호를 보장합니다. 이러한 목표는 병렬로 수행할 수 있습니다.

| 완료 | 배포 목표 | 담당자 | 설명서 |

|---|---|---|---|

| IaaS 구성 요소 간 및 온-프레미스 사용자와 앱 간을 비롯한 모든 트래픽 연결에 대한 암호화가 필요합니다. | 보안 설계자 | Azure IaaS 구성 요소 온-프레미스 Windows 디바이스용 IPsec |

|

| 정책(사용자 또는 디바이스 ID) 또는 트래픽 필터링을 통해 중요한 데이터 및 애플리케이션에 대한 액세스를 제한합니다. | 보안 설계자 또는 네트워크 설계자 | 클라우드용 Defender 앱 조건부 액세스 앱 제어에 대한 액세스 정책 Windows 디바이스용 Windows 방화벽 |

|

| 마이크로 경계 및 마이크로 세분화를 사용하여 수신 및 송신 트래픽 제어를 사용하여 온-프레미스 네트워크 세분화를 배포합니다. | 네트워크 설계자 또는 네트워크 엔지니어 | 온-프레미스 네트워크 및 에지 디바이스 설명서를 참조하세요. | |

| 온-프레미스 트래픽에 대한 실시간 위협 검색을 사용합니다. | SecOps 분석가 | Windows 위협 방지 엔드포인트에 대한 Microsoft Defender |

|

| 마이크로 경계 및 마이크로 세분화를 사용하여 수신 및 송신 트래픽 제어를 사용하여 클라우드 네트워크 세분화를 배포합니다. | 네트워크 설계자 또는 네트워크 엔지니어 | 네트워킹 및 연결에 대한 권장 사항 | |

| 클라우드 트래픽에 대한 실시간 위협 감지를 사용합니다. | 네트워크 설계자 또는 네트워크 엔지니어 | Azure Firewall 위협 인텔리전스 기반 필터링 Azure Firewall Premium IDPS(네트워크 침입 감지 및 방지 시스템) |

이러한 배포 목표를 완료한 후에는 제로 트러스트 아키텍처의 네트워크 섹션을 빌드합니다.

다음 단계

데이터, 규정 준수 및 거버넌스를 사용하여 사용자 액세스 및 생산성 이니셔티브를 계속 진행합니다.