엔드포인트 통합

![]()

엔드포인트는 조직의 리소스 및 애플리케이션에 액세스하는 디바이스입니다. 최신 작업 공간에는 회사 네트워크 내부 및 외부에서 액세스를 요청하는 다양한 디바이스가 포함됩니다.

엔드포인트에 대한 제로 트러스트 솔루션은 디바이스에서 실행되는 애플리케이션을 포함하여 작업 데이터에 액세스하는 디바이스의 보안을 확인하는 것입니다. 파트너는 Microsoft의 엔드포인트 솔루션과 통합하여 디바이스 및 앱 보안을 확인하고, 최소 권한 정책을 적용하고, 위반에 대비할 수 있습니다.

이 지침은 Microsoft 제품과 통합하여 엔드포인트 보안 솔루션을 향상하려는 소프트웨어 공급자 및 기술 파트너를 위한 것입니다.

엔드포인트에 대한 제로 트러스트 통합 가이드

이 통합 가이드에는 다음 제품과 통합하기 위한 지침이 포함되어 있습니다.

- 엔드포인트용 Microsoft Defender - 엔터프라이즈 네트워크에서 지능형 위협을 방지, 탐지, 조사 및 대응할 수 있도록 도와줍니다.

- Microsoft Endpoint Manager - 직원이 사용하는 디바이스와 이러한 디바이스에서 실행되는 애플리케이션을 보호하고 보안을 제공합니다.

- OT(운영 기술) 네트워크 전반에 걸쳐 보안을 제공하는 IoT용 Microsoft Defender.

엔드포인트에 대한 Microsoft Defender

Microsoft Defender For Endpoint는 엔터프라이즈 네트워크가 고급 위협을 방지, 검색, 조사 및 대응하는 데 도움이 되도록 설계된 엔터프라이즈 엔드포인트 보안 플랫폼입니다. 엔드포인트 동작 센서, 클라우드 보안 분석 및 위협 인텔리전스의 조합을 사용합니다.

엔드포인트 용 Defender는 타사 애플리케이션 을 지원하여 플랫폼의 검색, 조사 및 위협 인텔리전스 기능을 향상시킵니다. 또한 파트너는 개방형 프레임워크와 풍부하고 완전한 API 집합을 기반으로 기존 보안 제품을 확장하여 엔드포인트용 Defender와 확장 및 통합을 빌드할 수 있습니다.

엔드포인트용 Microsoft Defender 파트너 기회 및 시나리오 페이지에서는 지원되는 여러 범주의 통합에 대해 설명합니다. 또한 통합 시나리오에 대한 다른 아이디어로는 다음이 포함될 수 있습니다.

- 위협 수정 간소화: 엔드포인트용 Microsoft Defender 경고를 해결하기 위해 즉시 또는 운영자 지원 응답을 수행할 수 있습니다. 파트너는 머신 격리, 파일 격리와 같은 엔드포인트 응답 작업을 활용하여 관리형 엔드포인트에서 IoC를 차단할 수 있습니다.

- 네트워크 액세스 제어와 디바이스 보안 결합: 위험 또는 노출 점수를 사용하여 네트워크 및 애플리케이션 액세스에 대한 정책을 구현하고 적용할 수 있습니다.

엔드포인트용 Defender 솔루션 파트너가 되려면 엔드포인트용 Microsoft Defender 파트너 되기에서 찾은 단계를 수행하고 완료해야 합니다.

Microsoft Endpoint Manager

Microsoft Intune 및 Microsoft Configuration Manager를 포함하고 있는 Microsoft Endpoint Manager는 직원이 사용하는 디바이스와 이러한 디바이스에서 실행되는 애플리케이션을 보호하고 보안을 제공합니다. Endpoint Manager에는 직원이 회사 보안 정책을 충족하는 디바이스의 애플리케이션 및 데이터에 액세스할 수 있도록 하는 디바이스 준수 정책이 포함되어 있습니다. 또한 완전히 관리되는 디바이스와 직원 소유 디바이스 모두에 대한 애플리케이션 기반 보안 제어를 제공하는 애플리케이션 보호 정책이 포함되어 있습니다.

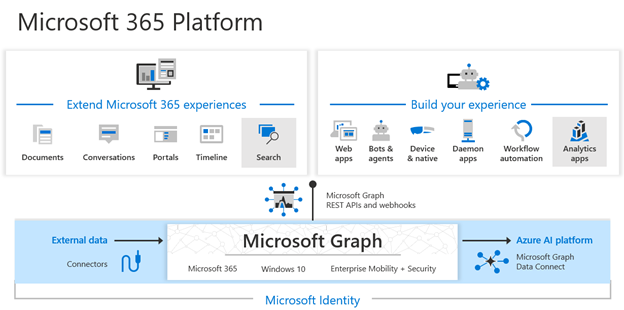

MICROSOFT Endpoint Manager와 통합하기 위해 ISV는 Microsoft Graph 및 Microsoft Endpoint Manager 애플리케이션 관리 SDK를 사용합니다. Endpoint Manager와 Graph API를 통합하면 관리자 콘솔에서 Endpoint Manager(Intune)에 대해 제공하는 것과 동일한 기능을 사용할 수 있습니다. 디바이스 준수 상태, 규정 준수 정책 구성, 애플리케이션 보호 정책 설정 등의 정보는 Graph API를 통해 찾을 수 있습니다. 또한 Endpoint Manager에서 작업을 자동화하여 고객의 제로 트러스트 스토리를 더욱 강화할 수 있습니다. Microsoft Graph에서 Intune 사용에 대한 일반 지침은 Microsoft Graph 설명서 리포지토리에서 찾을 수 있습니다. 여기서는 제로 트러스트 관련된 시나리오에 초점을 맞춥니다.

디바이스가 보안 및 규정 준수 표준을 따르는지 확인

ISV 솔루션은 Endpoint Manager의 디바이스 규정 준수 및 정책 정보를 활용하여 제로 트러스트의 명시적으로 확인 원칙을 지원할 수 있습니다. Endpoint Manager의 사용자 및 디바이스에 대한 규정 준수 데이터를 통해 ISV의 애플리케이션은 애플리케이션 사용과 관련된 디바이스의 위험 상태를 확인할 수 있습니다. ISV는 이러한 확인을 수행하여 서비스를 사용하는 디바이스가 고객의 보안 및 규정 준수 표준 및 정책을 준수하는지 확인합니다.

Microsoft Graph API를 사용하면 ISV가 RESTful API 집합을 통해 Endpoint Manager(Intune)와 통합할 수 있습니다. 이러한 API는 Endpoint Manager 콘솔에서 Intune의 모든 작업, 데이터 및 활동을 보고, 만들고, 관리하고, 배포하고, 보고하는 데 사용하는 것과 동일합니다. 제로 트러스트 이니셔티브를 지원하는 ISV의 관심을 끄는 것은 디바이스 규정 준수 상태를 살펴보고 규정 준수 규칙 및 정책을 구성하는 기능입니다. 제로 트러스트 구성 및 규정 준수를 위해 Microsoft Entra ID 및 Endpoint Manager를 사용하기 위한 Microsoft의 권장 사항을 참조하세요. 제로 트러스트 사용하여 엔드포인트를 보호합니다. Endpoint Manager의 규정 준수 규칙은 Microsoft Entra ID를 통한 디바이스 기반 조건부 액세스 지원을 위한 기본 사항입니다. 또한 ISV는 조건부 액세스 기능 및 API를 확인하여 사용자 및 디바이스 규정 준수 및 조건부 액세스에 대한 시나리오를 완료하는 방법을 이해해야 합니다.

이상적으로 ISV인 애플리케이션은 Microsoft Graph API를 클라우드 애플리케이션으로 연결하고 서비스 간 연결을 설정합니다. 다중 테넌트 애플리케이션은 ISV에게 중앙 집중식 애플리케이션 정의 및 제어를 제공하고, 고객이 테넌트 데이터에 대해 작동하는 ISV 애플리케이션에 개별적으로 동의할 수 있도록 합니다. 단일 또는 다중 테넌트 Microsoft Entra 애플리케이션을 등록하고 만들기 위한 Microsoft Entra ID의 테넌트에 대한 정보를 검토합니다. 애플리케이션의 인증은 Single Sign-On에 Microsoft Entra ID를 활용할 수 있습니다.

애플리케이션을 만든 후에는 Microsoft Graph API를 사용하여 디바이스 및 규정 준수 정보에 액세스해야 합니다. Microsoft Graph 사용에 대한 설명서는 Microsoft Graph 개발자 센터에서 찾을 수 있습니다. Graph API는 데이터 액세스 및 쿼리에 대한 ODATA 표준을 따르는 RESTful API 집합입니다.

디바이스 준수 상태 가져오기

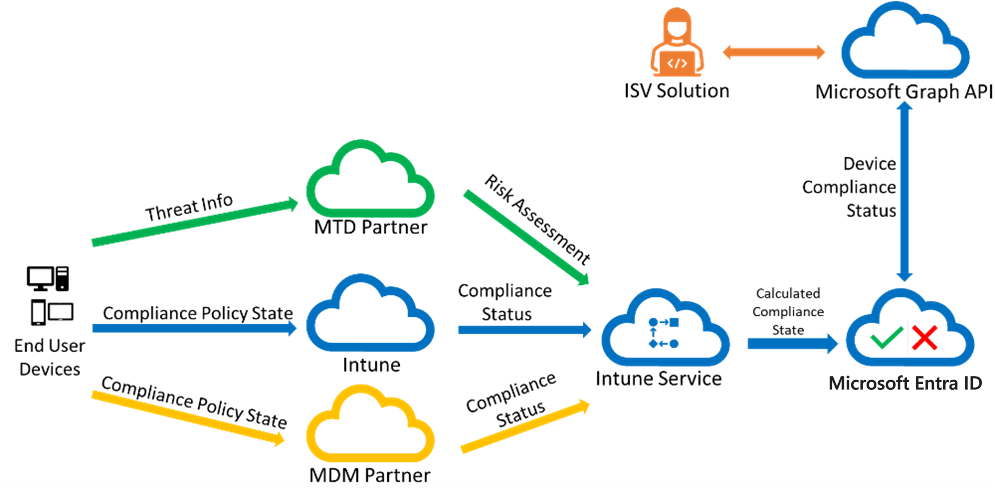

이 다이어그램은 디바이스 준수 정보가 디바이스에서 ISV 솔루션으로 이동하는 방법을 보여 줍니다. 최종 사용자 디바이스는 Intune, MTD(모바일 위협 방어) 파트너 또는 MDM(모바일 디바이스 관리) 규정 준수 파트너로부터 정책을 받습니다. 디바이스에서 규정 준수 정보를 수집하면 Intune은 각 디바이스의 전체 준수 상태를 계산하고 Microsoft Entra ID에 저장합니다. Microsoft Graph API를 사용하면 솔루션에서 디바이스 규정 준수 상태를 읽고 응답하여 제로 트러스트 원칙을 적용할 수 있습니다.

Intune에 등록하면 디바이스 준수 상태를 비롯한 추가 디바이스 세부 정보가 포함된 디바이스 레코드가 Intune에 만들어집니다. Intune은 디바이스 준수 상태를 Microsoft Entra ID로 전달합니다. 여기서 Microsoft Entra ID는 각 디바이스에 규정 준수 상태도 저장합니다. https://graph.microsoft.com/v1.0/deviceManagement/managedDevices에서 GET을 사용하면 테넌트에 대해 등록된 모든 디바이스와 규정 준수 상태를 볼 수 있습니다. 또는 쿼리 https://graph.microsoft.com/v1.0/devices 하여 Microsoft Entra 등록 및 등록된 디바이스 및 해당 준수 상태 목록을 가져올 수 있습니다.

예를 들어 이 요청은 다음과 같습니다.

GET https://graph.microsoft.com/v1.0/users/{usersId}/managedDevices/{managedDeviceId}

다음을 반환합니다.

HTTP/1.1 200 OK

Content-Type: application/json

Content-Length: 5095

{

"value": {

"@odata.type": "#microsoft.graph.managedDevice",

"id": "705c034c-034c-705c-4c03-5c704c035c70",

"userId": "User Id value",

"deviceName": "Device Name value",

"managedDeviceOwnerType": "company",

"enrolledDateTime": "2016-12-31T23:59:43.797191-08:00",

"lastSyncDateTime": "2017-01-01T00:02:49.3205976-08:00",

"complianceState": "compliant",

...

}

규정 준수 정책의 목록, 해당 배포 및 해당 준수 정책에 대한 사용자 및 디바이스의 상태 검색할 수도 있습니다. 준수 정책 정보를 가져오기 위해 Graph를 호출하는 정보는 deviceCompliancePolicy 가져오기 - Microsoft Graph v1.0에서 시작합니다. 디바이스 준수 정책 및 사용 방법에 대한 좋은 배경은 다음과 같습니다 . Microsoft Intune의 디바이스 준수 정책 - Azure.

특정 정책을 식별한 후에는 특정 준수 정책 설정에 대한 디바이스의 상태를 가져오기 위해 쿼리할 수 있습니다. 예를 들어 잠금 시 암호를 요구하도록 규정 준수 정책을 배포했다고 가정하고, 해당 설정의 특정 상태에 대해 Get deviceComplianceSettingState를 쿼리합니다. 디바이스가 암호 잠금 설정을 준수하는지 아니면 비준수인지를 나타냅니다. 고객이 배포한 다른 디바이스 준수 정책에도 동일한 방법을 사용할 수 있습니다.

규정 준수 정보는 Microsoft Entra ID의 조건부 액세스 기능의 기초입니다. Intune은 규정 준수 정책에 따라 디바이스 준수를 결정하고 준수 상태를 Microsoft Entra ID에 씁니다. 그런 다음, 고객은 조건부 액세스 정책을 사용하여 사용자가 비준수 디바이스에서 회사 데이터에 액세스하지 못하도록 차단하는 것을 포함하여 비준수에 대한 작업이 수행되는지 여부를 결정합니다.

디바이스 규정 준수를 조건부 액세스와 통합하는 방법에 대한 자세한 내용은 Microsoft Intune의 디바이스 준수 정책을 참조하세요.

최소 권한 액세스 원칙 준수

또한 Endpoint Manager와 통합된 ISV는 애플리케이션이 최소 권한 액세스를 적용하는 제로 트러스트 원칙을 지원하는지 확인하려고 합니다. Endpoint Manager 통합은 위임된 권한 또는 애플리케이션 권한의 두 가지 중요한 액세스 제어 방법을 지원합니다. ISV의 애플리케이션은 권한 모델 중 하나를 사용해야 합니다. 위임된 권한을 사용하면 애플리케이션에 액세스할 수 있지만 관리자가 해당 자격 증명으로 로그인해야 하는 Endpoint Manager의 특정 개체를 세밀하게 제어할 수 있습니다. 이에 비해 애플리케이션 권한을 통해 ISV의 앱은 특정 개별 개체가 아닌 데이터 및 개체의 클래스에 액세스하거나 제어할 수 있지만 사용자가 로그인할 필요는 없습니다.

애플리케이션을 단일 테넌트 또는 다중 테넌트(기본 설정) 애플리케이션으로 만드는 것 외에도 Endpoint Manager 정보에 액세스하고 Endpoint Manager에 대한 작업을 수행하는 데 필요한 위임된 또는 애플리케이션 권한을 선언해야 합니다. 권한을 사용하는 방법에 대한 자세한 내용은 빠른 시작: 웹 API에 액세스하도록 앱 구성을 참조하세요.

Microsoft Defender for IoT

OT(운영 기술) 네트워크 아키텍처는 독점 프로토콜이 있는 고유한 기술을 사용하여 기존 IT 인프라와 다른 경우가 많습니다. 또한 OT 디바이스에는 연결 및 전원이 제한된 노후화된 플랫폼 또는 특정 안전 요구 사항 및 물리적 공격에 대한 고유한 노출이 있을 수 있습니다.

Microsoft Defender for IoT를 배포하여 OT 네트워크에 제로 트러스트 원칙을 적용하고 트래픽이 사이트 및 영역을 넘을 때 비정상적인 또는 무단 동작에 대한 트래픽을 모니터링합니다. OT 디바이스와 관련된 위협 및 취약성을 감시하여 탐지될 때 위험을 완화합니다.

SOC(보안 운영 센터) 및 조직의 다른 부분에서 Defender for IoT 데이터를 공유하여 작업을 가속화합니다. Microsoft Sentinel 및 Defender for Endpoint와 같은 Microsoft 서비스 또는 SIEM 및 티켓팅 시스템을 포함한 다른 파트너 서비스와 통합합니다. 예시:

Splunk, IBM QRadar 등과 같은 SIEM에 온-프레미스 경고 데이터를 직접 전달합니다. Splunk 및 IBM QRadar는 Defender for IoT에서 클라우드 경고를 전달하는 데 사용할 수 있는 Event Hub 수집도 지원합니다.

ServiceNow의 운영 기술 관리자 와 통합하여 Defender for IoT 데이터를 ServiceNow로 가져오고 프로덕션 프로세스 컨텍스트를 사용하여 위험 기반 작업을 가져옵니다.

자세한 내용은 다음을 참조하세요.