RaMP 검사list - 데이터 보호

이 RaMP(빠른 현대화 계획) 검사 목록은 실수로 인한 액세스와 악의적인 액세스로부터 온-프레미스 및 클라우드 데이터를 보호하는 데 도움이 됩니다.

의도치 않은 액세스는 사용자가 해당 역할과 책임에 따라 보유하지 않아야 하는 데이터에 대한 액세스 권한을 얻는 경우 발생합니다. 그 결과 의도치 않은 데이터 유출, 데이터 폐기 또는 데이터 보안/프라이버시 규정 위반이 발생할 수 있습니다.

악의적인 액세스는 외부 공격자나 악의적인 내부자가 의도적으로 데이터에 액세스하려고 할 때 발생합니다. 악의적인 내부자는 이익을 위해 또는 조직에 피해를 입히기 위해 데이터를 사용할 수 있습니다. 외부 공격자는 가장 중요한 데이터를 삭제, 변경, 유출, 암호화하여 사용자가 랜섬웨어 공격에 노출되게 할 수 있습니다.

두 유형의 공격에 대해 데이터를 식별, 보호하고, 데이터의 폐기나 유출을 방지하고, 비즈니스 목적이 있는 사용자만 데이터에 액세스할 수 있도록 하는 데 필요한 단계를 수행해야 합니다.

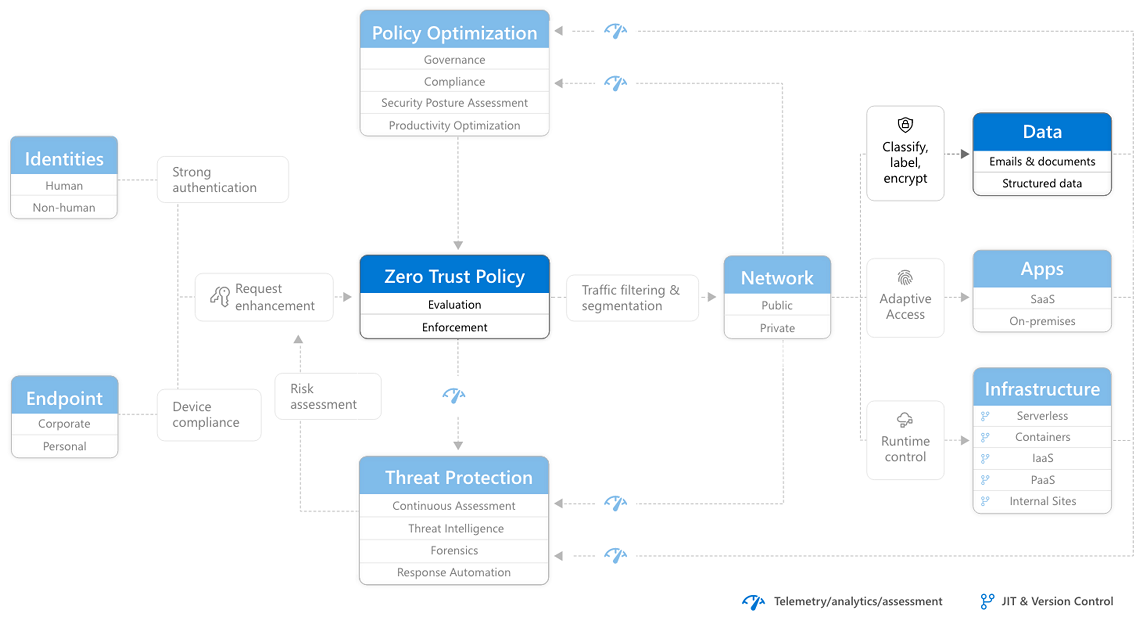

데이터 보호는 “위반 가정” 제로 트러스트 원칙의 일부입니다. 모든 사용자 계정 및 디바이스 보호가 적용되더라도 공격자가 침입하는 경로를 찾고 환경 트래버스를 시작하여 조직에 가장 중요한 데이터를 검색할 수 있다고 가정해야 합니다.

따라서 다음을 수행해야 합니다.

데이터 이해

데이터 환경을 이해하고 클라우드 및 온-프레미스 환경에서 중요한 정보를 식별합니다.

데이터 보호

암호화, 액세스 제한, 시각적 표시 등과 같은 보호 작업에 연결된 민감도 레이블을 적용하여 수명 주기 내내 중요한 데이터를 보호합니다.

데이터 손실 방지

클라우드, 온-프레미스 환경 및 엔드포인트에 일관된 데이터 손실 방지 정책 집합을 적용하여 중요한 데이터를 사용하여 위험한 활동을 모니터링, 방지 및 수정합니다.

최소 권한 액세스 사용

액세스할 수 있는 사용자와 비즈니스 및 생산성 요구 사항을 충족하기 위해 데이터로 수행할 수 있는 작업으로 구성된 최소한의 권한을 적용합니다.

프로그램 및 프로젝트 구성원 책임

이 표에서는 결과를 결정하고 추진하기 위한 스폰서쉽/프로그램 관리/프로젝트 관리 계층 구조 측면에서 조직 데이터의 전반적인 보호에 대해 설명합니다.

| 잠재 고객 | 담당자 | 책임 |

|---|---|---|

| CISO, CIO 또는 데이터 보안 디렉터 | 경영진 스폰서쉽 | |

| 데이터 보안의 프로그램 리더 | 결과 및 팀 간 협업 추진 | |

| 보안 설계자 | 구성 및 표준에 대한 조언 | |

| Microsoft 365 관리 | OneDrive 및 보호된 폴더에 대한 Microsoft 365 테넌트 변경 내용 구현 | |

| 데이터 보안 엔지니어 및/또는 인프라 보안 엔지니어 | 인프라 백업 사용 | |

| 애플리케이션 소유자 | 중요 비즈니스 자산 식별 | |

| 데이터 보안 관리 | 구성 변경 사항 구현 | |

| IT 관리자 | 표준 및 정책 문서 업데이트 | |

| 보안 거버넌스 및/또는 IT 관리 | 규정을 준수하도록 모니터링 | |

| 사용자 교육 팀 | 사용자에 대한 지침이 정책 업데이트를 반영하는지 확인 |

배포 목표

이러한 배포 목표를 충족하여 제로 트러스트 데이터를 보호합니다.

| 완료 | 배포 목표 | 담당자 |

|---|---|---|

| 1. 데이터 파악 | 데이터 보안 설계자 | |

| 2. 데이터 보호 | 데이터 보안 엔지니어 | |

| 3. 데이터 손실 방지 | 데이터 보안 엔지니어 | |

| 4. 최소 권한 액세스 사용 | 데이터 보안 엔지니어 |

1. 데이터 파악

데이터 배포 목표 파악을 충족하려면 다음 구현 단계를 수행합니다.

| 완료 | 구현 단계 | 담당자 | 설명서 |

|---|---|---|---|

| 1. 데이터 분류 수준을 결정합니다. | 데이터 보안 설계자 | 자세한 정보 | |

| 2. 기본 제공 및 사용자 지정 중요한 정보 유형을 결정합니다. | 데이터 보안 설계자 | 자세한 정보 | |

| 3. 미리 학습된 및 사용자 지정 학습 가능 분류자의 사용을 결정합니다. | 데이터 보안 설계자 | 자세한 정보 | |

| 4. 중요한 데이터를 검색하고 분류합니다. | 데이터 보안 설계자 및/또는 데이터 보안 엔지니어 | 자세한 정보 |

2. 데이터 보호

데이터 배포 보호 목표를 충족하려면 다음 구현 단계를 수행합니다.

| 완료 | 구현 단계 | 담당자 | 설명서 |

|---|---|---|---|

| 1. 민감도 레이블의 사용 및 디자인을 결정합니다. | 보안 설계자 | 시작 | |

| 2. Microsoft 365 앱 및 서비스의 항목에 레이블을 지정하고 보호합니다. | 데이터 보안 엔지니어 | 민감도 레이블 관리 | |

| 3. 클라우드용 Microsoft Defender 앱을 사용하도록 설정하고 구성합니다. | 데이터 보안 엔지니어 | 시작 | |

| 4. 클라우드의 데이터 저장소에 있는 중요한 항목을 검색, 레이블 지정 및 보호합니다. | 데이터 보안 엔지니어 | 모범 사례 | |

| 5. 온-프레미스 데이터 저장소에 있는 중요한 항목을 검색, 레이블 지정 및 보호합니다. | 데이터 보안 엔지니어 | 정보 보호 스캐너 | |

| 6. Microsoft Purview 데이터 맵 사용하여 민감도 레이블을 Azure로 확장 | 데이터 보안 엔지니어 | Microsoft Purview 데이터 맵에서 레이블 지정 |

3. 데이터 손실 방지

데이터 손실 방지 배포 목표를 충족하려면 다음 구현 단계를 수행합니다.

| 완료 | 구현 단계 | 담당자 | 설명서 |

|---|---|---|---|

| 1. DLP(데이터 손실 방지) 정책을 디자인하고 만듭니다. | 보안 설계자 | 자세한 정보 | |

| 2. 엔드포인트 데이터 손실 방지를 사용하도록 설정하고 구성합니다. | 데이터 보안 엔지니어 | 자세한 정보 | |

| 3. 클라우드용 Microsoft Defender 앱 조건부 액세스 앱 제어에 대한 액세스 정책을 구성합니다. | 데이터 보안 엔지니어 | 개요 |

4. 최소 권한 액세스 사용

사용자와 관리자가 최소 권한 액세스 배포 목표를 충족하는지 확인하려면 다음 구현 단계를 수행합니다.

| 완료 | 구현 단계 | 담당자 |

|---|---|---|

| 1. 데이터 배포 목표 파악에서 중요하고 중요한 정보의 위치에 대한 사용 권한을 검토합니다. | 데이터 보안 엔지니어 | |

| 2. 공동 작업 및 비즈니스 요구 사항을 충족하는 동안 중요하고 중요한 정보에 대한 최소한의 권한을 구현하고 영향을 받는 사용자에게 알릴 수 있습니다. | 데이터 보안 엔지니어 | |

| 3. 중요하고 중요한 정보에 대한 향후 위치를 만들고 최소한의 권한으로 기본 있도록 직원에 대한 변경 관리를 수행합니다. | 사용자 교육 팀 | |

| 4. 중요하고 중요한 정보에 대한 위치를 감사하고 모니터링하여 광범위한 권한이 부여되지 않도록 합니다. | 데이터 보안 엔지니어 및/또는 보안 거버넌스 관리 |

결과

이러한 배포 목표를 완료한 후에는 제로 트러스트 아키텍처의 데이터 섹션을 작성하게 됩니다.