개요

Microsoft 365 고객 키는 FIPS 140-2 수준 3 규격 솔루션인 관리형 HSM(하드웨어 보안 모듈)에 저장된 RSA 키를 지원합니다. Azure Key Vault Managed HSM은 FIPS 140-2 수준 3 유효성이 검사된 HSM을 사용하여 클라우드 애플리케이션에 대한 암호화 키를 보호할 수 있는 완전 관리형 고가용성 단일 테넌트 표준 규격 클라우드 서비스입니다. 관리형 HSM에 대한 자세한 내용은 개요를 검토 하세요.

관리형 HSM을 사용하여 고객 키 설정

관리형 HSM을 사용하여 고객 키를 설정하려면 나열된 순서대로 이러한 작업을 완료합니다. 이 문서의 나머지 부분에는 각 작업에 대한 자세한 지침이 제공되거나 프로세스의 각 단계에 대한 자세한 정보로 연결됩니다.

중요

관리형 HSM은 클래식 Azure Key Vault 다른 cmdlet 집합을 사용합니다.

리소스 그룹 프로비저닝을 만들고 관리형 HSM을 활성화합니다.

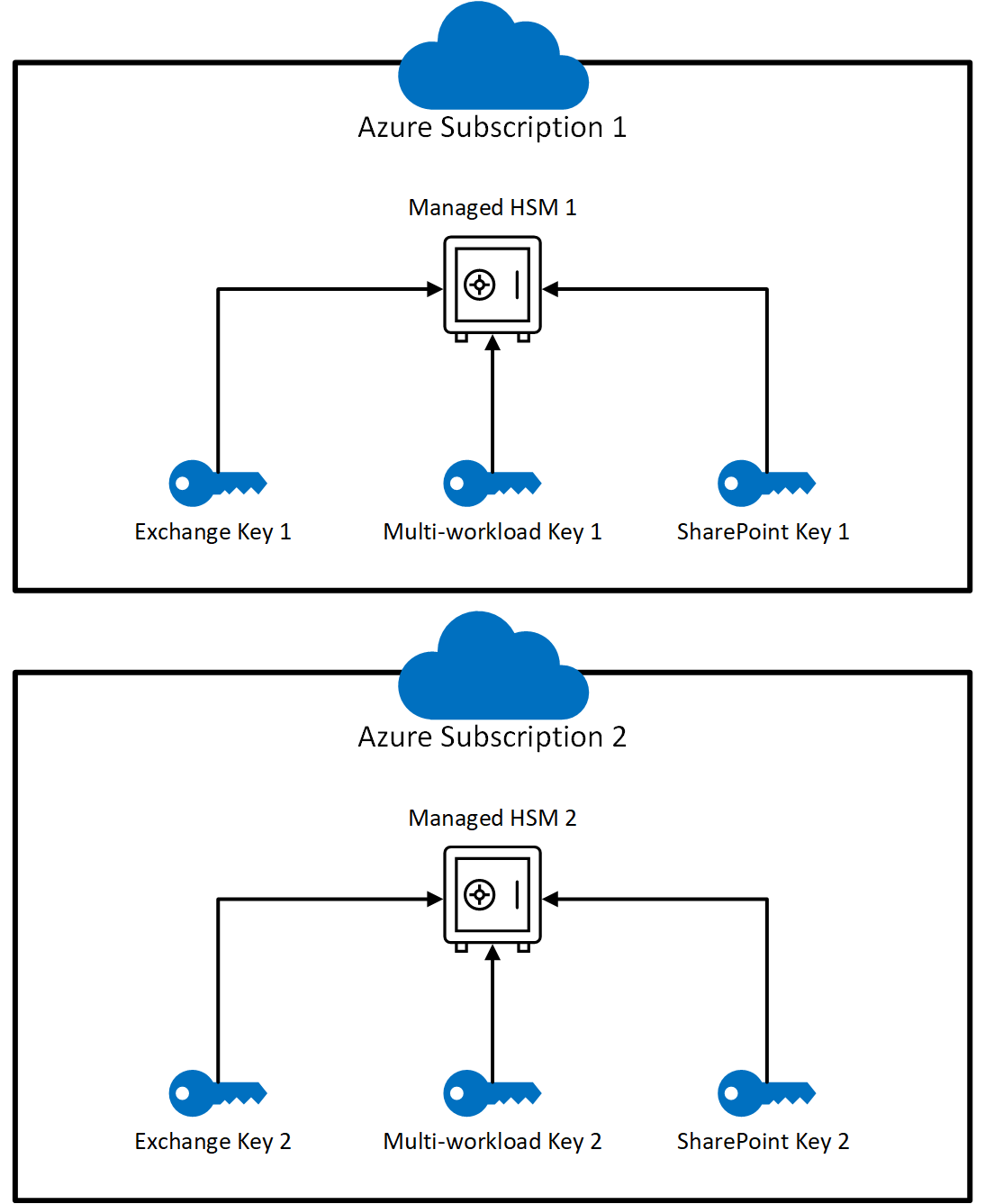

Azure Key Vault 사용하는 경우 고객 키는 일반적으로 각 워크로드에 대해 하나의 쌍인 세 쌍의 Key Vault(총 6개)를 프로비전해야 합니다. 반면 관리형 HSM을 사용하는 경우 사용하는 3개의 워크로드 수에 관계없이 두 개의 인스턴스(구독당 하나씩)만 프로비전해야 합니다.

관리형 HSM 빠른 시작에 있는 지침에 따라 관리형 HSM을 프로비전하고 활성화합니다.

각 관리형 HSM에 권한 할당

관리형 HSM은 액세스 제어에 로컬 RBAC(역할 기반 Access Control)를 사용합니다. 관리되는 HSM에 대해 , unwrapkey및 get 권한을 할당wrapKey하려면 관리형 HSM 암호화 서비스 암호화 사용자 역할을 해당 Microsoft 365 앱에 할당해야 합니다. 자세한 내용은 관리형 HSM 역할 관리를 참조하세요.

Azure Key Vault 역할을 추가할 때 각 Microsoft 365 앱에 대해 다음 이름을 검색합니다.

Exchange의 경우: Office 365 Exchange Online

SharePoint 및 OneDrive의 경우: Office 365 SharePoint Online

다중 워크로드 정책(Exchange, Teams, Microsoft Purview Information Protection):M365DataAtRestEncryption

해당 Microsoft 365 앱이 표시되지 않으면 테넌트에서 앱을 등록했는지 확인합니다.

역할 및 권한 할당에 대한 자세한 내용은 역할 기반 액세스 제어를 사용하여 Azure 구독 리소스에 대한 액세스 관리를 참조하세요.

관리형 HSM에 사용자 역할 할당

관리형 HSM 관리자는 organization 키 자격 증명 모음을 일상적인 관리합니다. 이러한 작업에는 백업, 만들기, 가져오기, 가져오기, 나열 및 복원이 포함됩니다 . 자세한 내용은 사용자 역할 할당을 참조하세요.

각 관리형 HSM에 키 추가

관리형 HSM은 HSM 보호 키만 지원합니다. 관리형 HSM에 대한 키를 만들 때 다른 형식이 아닌 RSA-HSM 키를 만들어야 합니다. 각 자격 증명 모음 또는 관리형 HSM에 키를 추가하는 지침은 Add-AzKeyVaultKey를 참조하세요.

온-프레미스에서 키를 만들고 HSM으로 가져오는 자세한 단계는 Azure Key Vault 대한 HSM 보호 키를 생성하고 전송하는 방법을 참조하세요. Azure 지침을 사용하여 각 관리형 HSM에서 키를 만듭니다.

관리형 HSM 키의 만료 데이터 확인

키에 대한 만료 날짜가 설정되지 않았는지 확인하려면 Get-AzKeyVaultKey cmdlet을 실행합니다.

Get-AzKeyVaultKey -HsmName <HSM name>

고객 키는 만료된 키를 사용할 수 없습니다. 만료된 키로 시도한 작업이 실패하고 서비스 중단이 발생할 수 있습니다.

주의

고객 키와 함께 사용되는 키에는 만료 날짜가 없는 것이 좋습니다.

일단 설정된 만료 날짜는 제거할 수 없지만 다른 날짜로 변경할 수 있습니다. 만료 날짜가 있는 키를 사용해야 하는 경우 만료 값을 12/31/9999로 변경하고 레거시 온보딩 프로세스를 사용합니다. 만료 날짜가 12/31/9999 이외의 날짜로 설정된 키는 Microsoft 365 유효성 검사에 실패합니다. 고객 키 온보딩 서비스는 만료 날짜가 없는 키만 허용합니다.

12/31/9999 이외의 값으로 설정된 만료 날짜를 변경하려면 Update-AzKeyVaultKey cmdlet을 실행합니다.

Update-AzKeyVaultKey -HsmName <HSM name> -Name <key name> -Expires (Get-Date -Date "12/31/9999")

관리형 HSM 키 백업

관리형 HSM 키를 백업하려면 Backup-AzKeyVaultKey를 참조하세요.

각 관리형 HSM 키에 대한 URI 가져오기

관리형 HSM을 설정하고 키를 추가한 후에는 다음 명령을 실행하여 각 관리형 HSM에서 키에 대한 URI를 가져옵니다. 나중에 각 DEP를 만들고 할당할 때 이러한 URI를 사용하므로 이 정보를 안전한 장소에 저장합니다. 각 관리형 HSM에 대해 이 명령을 한 번 실행합니다.

Azure PowerShell:

(Get-AzKeyVaultKey -HsmName <HSM name>).Id

레거시 방법을 사용하여 고객 키에 온보딩

구독을 설정하는 모든 단계, 관리형 HSM 및 키가 완료되면 레거시 방법을 사용하여 고객 키에 온보딩을 참조하세요.

다음 단계

이 문서의 단계를 완료하면 DEP를 만들고 할당할 준비가 된 것입니다. 자세한 내용은 고객 키 관리를 참조하세요.