파트너 획득 크레딧 문제 해결 가이드

적절한 역할: 사용자 관리 관리자 | 관리 에이전트 | 청구 관리자 | 판매 에이전트

일반적인 시나리오 문제 해결

Azure의 새로운 상거래 환경에서 파트너는 관리되는 서비스에 대한 PEC(파트너 획득 크레딧)를 통해 할인을 받을 수 있습니다. 적격 권한이 있는 파트너에게만 PEC가 부여됩니다. PEC 자격 요건, 계산 방법 및 지급 방법을 알아보세요.

이 문서에서는 PEC가 부여되지 않은 경우 기본 문제 해결 지침을 제공합니다.

필수 조건

액세스 또는 누락된 정보와 같은 PEC에 문제가 있는 경우 먼저 다음 항목을 확인합니다.

참고 항목

간접 공급자 및 직접 청구 파트너만 PEC를 받을 수 있습니다.

G(새로운 상거래 환경) 송장 및 재구성 파일을 보고 있는지 확인합니다. Azure 플랜 및 PEC는 D(레거시) 청구서 또는 다시 요청 파일에 표시되지 않습니다.

Microsoft AI Cloud 파트너 프로그램 계약이 활성 상태인지 확인합니다.

제품이 해당되는지 확인합니다. (레거시 Azure 제품, Azure Reserved Instances, Azure Savings Plans, Azure SPOT VM 및 타사 제품은 적합하지 않습니다.)

사용자(또는 Azure 플랜에서 레코드 재판매인으로 설정된 간접 재판매인)에게 구독/리소스 그룹/리소스에 대한 AOBO(Behalf)나 Azure RBAC(Azure 역할 기반 액세스 제어) 역할이 유효한지 확인합니다. 또는 다음과 같습니다.

- Azure Lighthouse를 사용하는 경우 PartnerID가 하나 이상의 사용자 계정과 연결되어 있는지 확인합니다. 또한 해당 고객의 구독/리소스 그룹에 대한 액세스 권한이 있는지 확인합니다.

- Azure RBAC 연결을 사용하는 경우 사용자에게 각 고객 테넌트 컨텍스트에서 설정된 PEC 및 Azure RBAC에 적합한 역할이 있는지 확인합니다.

고객이 AOBO 권한을 제거했는지 확인합니다. 권한은 Azure 계획이 프로비전될 때 기본적으로 설정되었습니다. 제거된 경우 고객의 CSP(Azure 클라우드 솔루션 공급자) 구독에 대한 관리자 권한 복원을 참조하세요.

하루 종일 관리자 액세스 권한이 있는지 확인합니다.

조정 파일에서 올바른 열을 검토하고 있는지 확인합니다. 자세한 내용은 Azure 플랜 청구: 청구서 조정 파일 정보를 참조하세요.

다중 파트너 시나리오

PEC의 경우 거래 파트너가 사용 가능한 사용 권한 옵션을 설정해야 합니다. 간접 모델의 경우 공급자, 재판매인 또는 둘 다일 수 있습니다.

다른 파트너는 추가 AOBO 또는 기타 권한을 설정하고 Azure RBAC 권한이 있는 사용자에 대해 추가 Azure RBAC를 설정해도 거래 파트너의 PEC에는 영향을 주지 않습니다.

다음 데이블을 참조하세요. MPN1은 간접 공급자이고 MPN2는 레코드 재판매인으로 트랜잭션에 연결된 간접 재판매인이며 MPN3은 다른 CSP 파트너(직접 또는 다른 간접 재판매인)입니다.

| 거래 파트너(BillTo) | Azure RBAC(PEC 적격 역할이 있는 사용자 또는 Lighthouse의 경우) | AOBO(PEC 적격 역할) | PEC |

|---|---|---|---|

| MPN1 | MPN1 | 해당 없음 | 예 |

| MPN1 | 해당 없음 | MPN1 | 예 |

| MPN1 | MPN2 | 해당 없음 | 예 |

| MPN1 | 해당 없음 | MPN2 | 예 |

| MPN1 | MPN3 | MPN1 | 예 |

| MPN1 | MPN1 | MPN3 | 예 |

| MPN1 | MPN1 | MPN2 | 예 |

| MPN1 | MPN2 | MPN1 | 예 |

| MPN1 | MPN2 | MPN3 | 예 |

| MPN1 | MPN3 | MPN2 | 예 |

| MPN1 | MPN3 | 해당 없음 | 아니요 |

| MPN1 | 해당 없음 | MPN3 | 아니요 |

| MPN1 | 해당 없음 | 해당 없음 | 아니요 |

| MPN1 | MPN3 | MPN3 | 아니요 |

Azure 구독 전송

파트너가 Azure 구독을 다른 파트너 간에 전송하는 경우 이 전송에 대한 권한이 변경되지 않습니다.

따라서 이전 "거래 파트너"에 대한 사용 권한이 설정된 상태에서 전송 전에 AOBO 또는 다른 권한 모델을 사용한 경우 이전 파트너에 대한 사용 권한은 전송 후에도 이전 파트너를 가리킵니다. 그러나 이제 다른 파트너가 "거래 파트너"가 됩니다.

Azure 구독 전송의 경우 새 대상 파트너가 전송 전에 Azure RBAC와 같은 권한을 추가하는 것이 좋습니다. 전송될 때까지 이전 파트너의 PEC에 영향을 주지 않고 안전하게 수행할 수 있습니다.

PartnerID 업데이트

파트너 센터를 사용하면 CSP 등록과 연결된 PartnerID를 변경할 수 있습니다. PartnerID를 동일한 Microsoft AI Cloud 파트너 프로그램 글로벌 조직 내의 다른 Microsoft AI Cloud 파트너 프로그램 위치 ID로 업데이트(동일한 Microsoft AI Cloud 파트너 프로그램 글로벌 ID 아래의 다른 Microsoft AI 클라우드 파트너 프로그램 위치 ID)는 PEC에 영향을 주지 않습니다.

그러나 PartnerID가 다른 Microsoft AI Cloud 파트너 프로그램 조직의 위치 ID로 변경되면 PEC가 영향을 받을 수 있습니다. 이 경우 PEC가 누락된 것으로 확인되면 지원에 문의하는 것이 좋습니다(최근에 CSP 등록을 다른 Microsoft AI Cloud 파트너 프로그램 조직에 다시 매핑했음을 언급).

AOBO 권한을 확인하는 방법

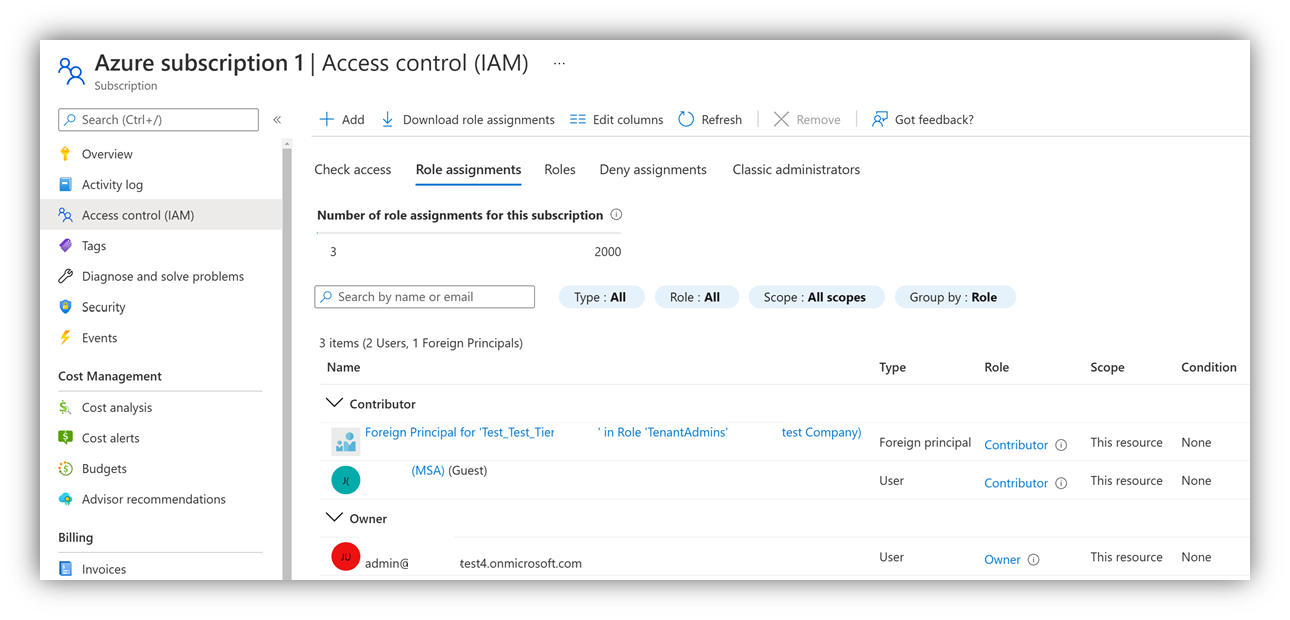

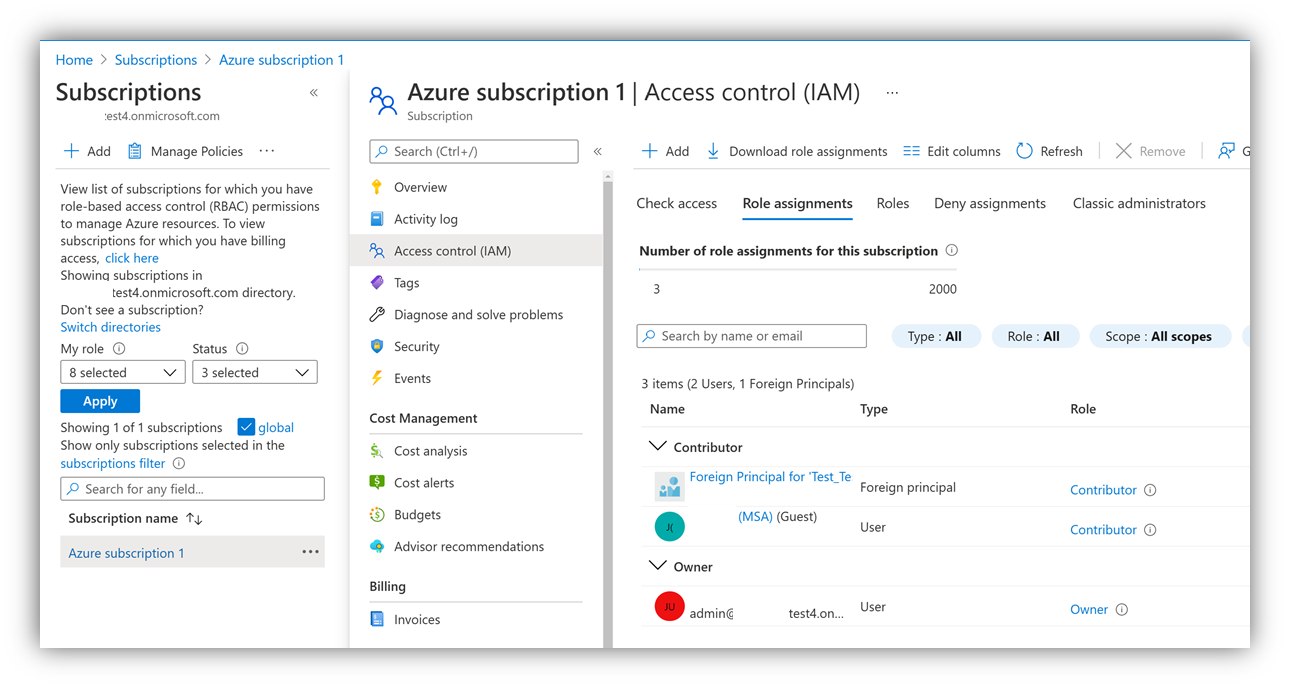

파트너가 고객에 대한 Azure 플랜 구독을 만들 때 AOBO는 "외래 보안 주체" 형식으로 설정됩니다. 외주 보안 주체는 Azure 구독에 대한 소유자 권한을 상속합니다. AOBO 권한은 CSP 파트너 센터 테넌트(관리 에이전트)의 특정 그룹이 해당 권한을 상속 한다는 것을 의미합니다.

Azure Portal에서 볼 수 있듯이 외국 보안 주체는 특정 파트너 테넌트에 매핑되는 그룹에 대한 세부 정보를 포함하지 않습니다.

Azure Portal에서 외래 주체를 보면 "'Contoso'의 외래 보안 주체..."와 같은 파트너 이름이 표시되지만 "Contoso"는 파트너의 Microsoft Entra 테넌트의 표시 이름일 뿐이며 고유하지 않습니다.

AZ PowerShell 또는 Azure CLI를 사용하여 AOBO가 올바르게 설정되었는지 100% 확실하게 확인하여 올바른 CSP 테넌트에서 올바른 그룹을 가리켜야 합니다.

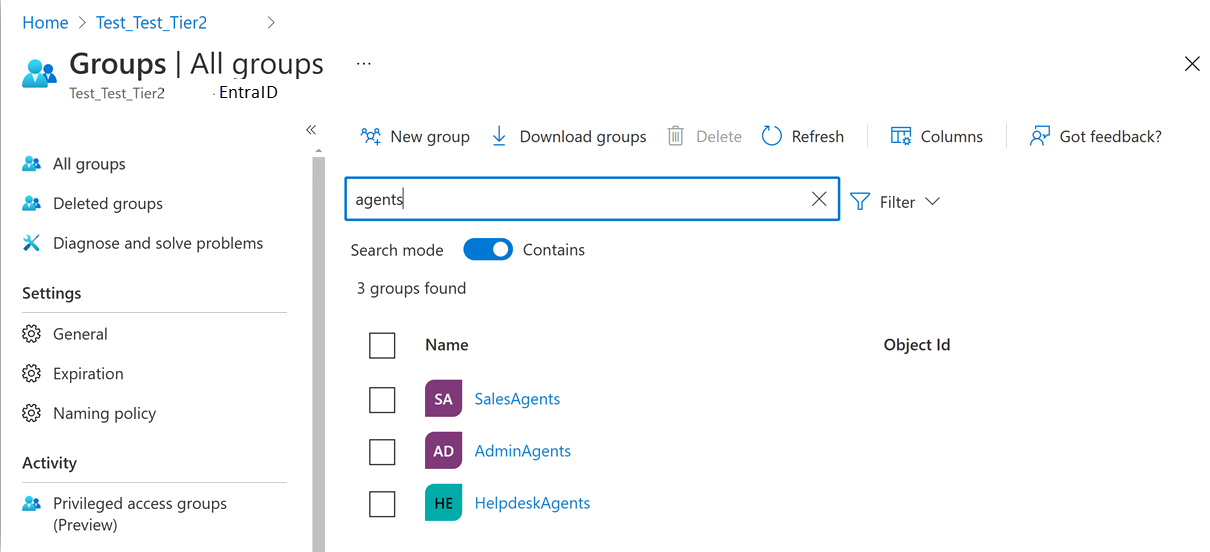

1단계 - 거래 파트너의 에이전트 그룹의 objectID 식별

- Azure Portal을 통해 파트너는 자신의 테넌트에서 Azure Portal에 로그인하고 Microsoft Entra ID > 그룹에서 해당 그룹을 검색할 수 있습니다. ObjectID는 그룹 이름의 오른쪽에 표시됩니다.

- PowerShell을 통해: PowerShell을 시작합니다( 로컬 PowerShell 또는 Azure Cloud Shell).

Azure Cloud Shell을 사용하기 전에 스토리지 계정을 설정해야 합니다. 이 계정은 테넌트 컨텍스트에서 사용할 수 있는 Azure 구독에서 월별 비용이 적습니다. 다음 단계 후에 공유를 삭제할 수 있습니다.

참고 항목

Azure AD와 MSOnline PowerShell 모듈은 2024년 3월 30일부터 더 이상 사용되지 않습니다. 자세히 알아보려면 사용 중단 업데이트를 참조하세요. 이 날짜 이후에는 이러한 모듈에 대한 지원이 Microsoft Graph PowerShell SDK 및 보안 수정 사항에 대한 마이그레이션 지원으로 제한됩니다. 사용되지 않는 모듈은 2025년 3월 30일까지 계속 작동합니다.

Microsoft Graph PowerShell로 마이그레이션하여 Microsoft Entra ID(이전의 Azure AD)와 상호 작용하는 것이 좋습니다. 일반적인 마이그레이션 관련 질문은 마이그레이션 FAQ를 참조하세요. 참고: MSOnline 버전 1.0.x는 2024년 6월 30일 이후 중단될 수 있습니다.

다음 모듈을 설치하고 최신 버전으로 업데이트했는지 확인합니다.

- AzureAD 모듈

- AZ PowerShell 모듈 (Cloud Shell에는 필요하지 않음)

필요한 경우 PowerShell 창에서 다음 cmdlets 을 사용하여 이러한 모듈을 설치합니다.

Install-Module -Name AzureAD -Force

Install-Module -Name Az -AllowClobber -Force

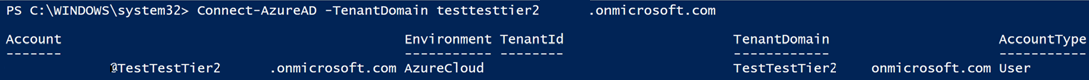

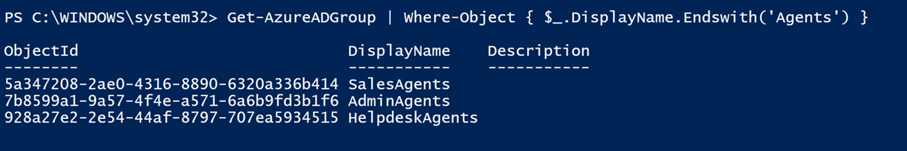

먼저 파트너 센터 사용자 계정으로 파트너 센터 테넌트에 연결하고 AdminAgents 및 HelpdeskAgents 그룹의 objectID를 가져옵니다.

Connect-AzureAD -TenantDomain CSPtenantname.onmicrosoft.com

파트너 센터 자격 증명으로 로그인합니다.

에이전트 그룹에 대한 정보를 쿼리합니다.

Get-AzureADGroup | Where-Object { $_.DisplayName.Endswith('Agents') }

ObjectID 그룹의 이름은 다음과 함께 표시됩니다.

참고 항목

결과가 표시되지 않으면 파트너 센터 계정에 연결했는지 확인합니다.

참고 항목

간접 재판매인은 SalesAgents 그룹을 볼 수 없습니다. 각 고객 테넌트에서 AOBO는 동일한 ID를 사용하므로 이 단계는 한 번만 수행해야 합니다.

2단계 - ObjectID와 외세의 보안 주체가 사용하는 개체 ID 비교

테넌트 도메인 이름이 아닌 테넌트 매개 변수의 값으로 TenantID를 사용하는 것이 중요합니다. 즉, 파트너 센터 사용자 계정과 같은 여러 디렉터리/테넌트에 대한 액세스 권한이 있거나 여러 테넌트에 게스트로 추가되었습니다.

따라서 지정된 고객에 대한 TenantID가 필요합니다.

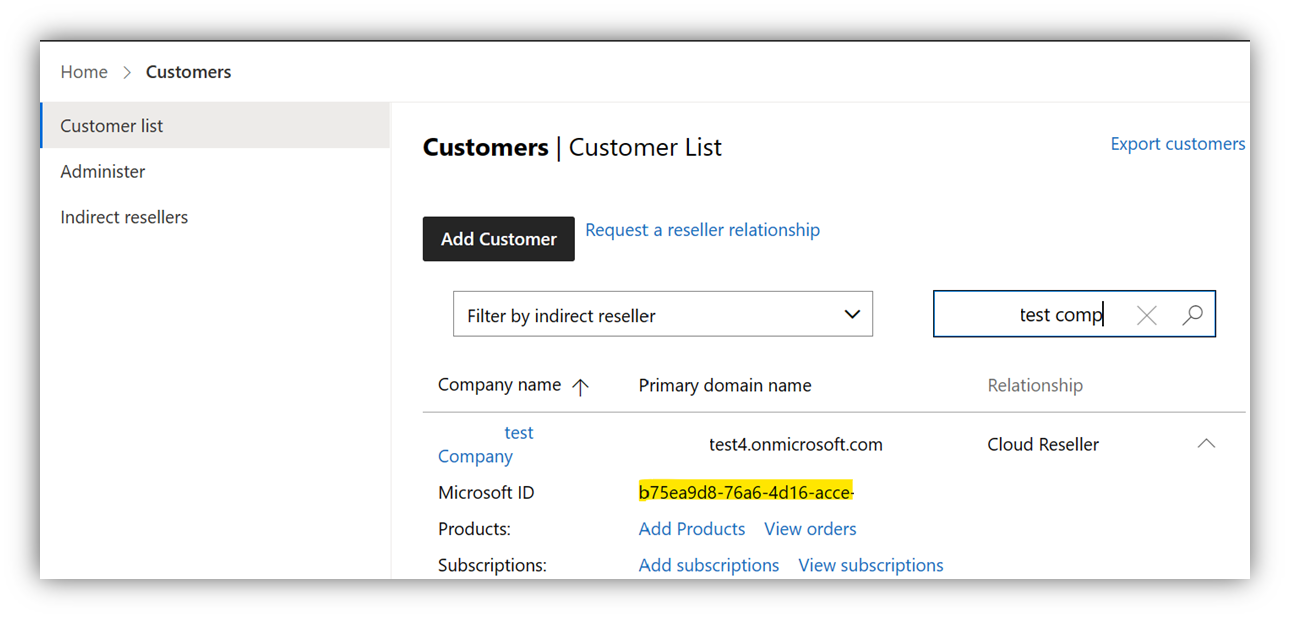

Azure Portal을 통해: 파트너 센터의 고객 목록에서 TenantID를 쉽게 가져올 수 있습니다. tenantID는 "Microsoft ID"라는 레이블이 지정됩니다.

PowerShell을 통해: 유효한 자격 증명을 사용하여 고객의 Azure 구독에 연결합니다. 자격 증명에는 고객 테넌트 Azure 구독 및 AzureAD를 읽을 수 있는 권한이 있어야 합니다.

Connect-AzAccount -Tenant $CustomerTenantID- 고객 Azure 구독의 외국 주체에 대한 역할 할당을 읽습니다.

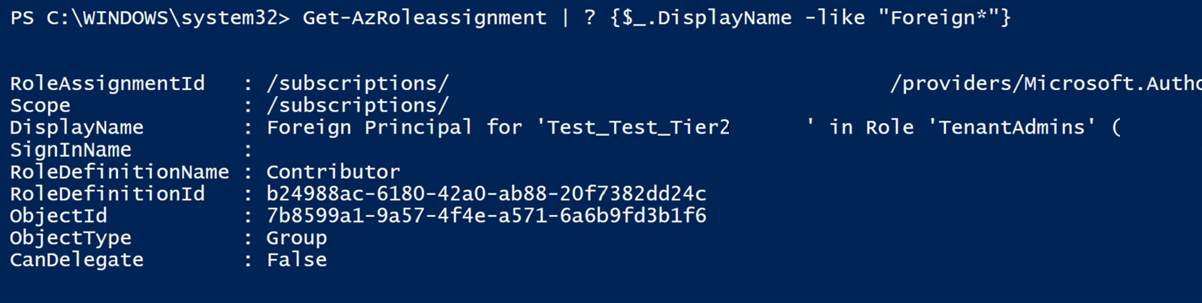

Get-AzRoleassignment | ? {$_.DisplayName -like "Foreign*"}

- 결과 ObjectID는 1단계에서 식별된 AdminAgent 또는 HelpDeskAgent 그룹의 ObjectID와 일치해야 합니다.

요약

AOBO를 통해 PEC를 수신하려면 모든 측면이 일치해야 합니다.

- 고객의 Azure 구독에는 적격 Azure RBAC 역할 할당이 있는 외국 주체가 있습니다.

- 외부 보안 주체에서 사용하는 그룹의 ObjectID는 파트너 테넌트에서 AdminAgent 또는 HelpdeskAgent 그룹의 ObjectID를 참조합니다.

- "파트너 테넌트"는 직접 청구 파트너 테넌트입니다. 간접 모델에서 간접 공급자 또는 간접 재판매인 파트너 테넌트입니다.

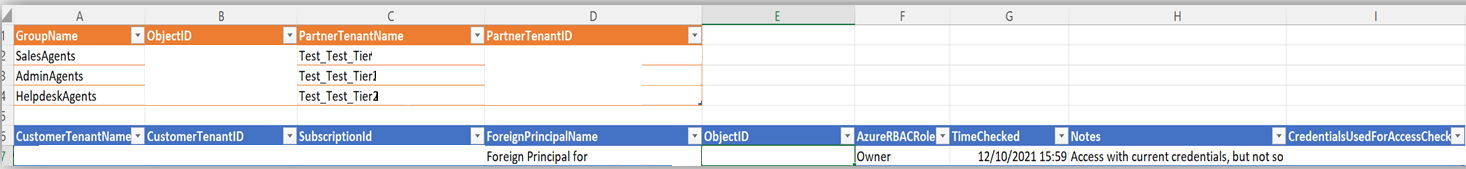

샘플 스크립트

이 섹션에는 여러 구독에서 정보를 수집하고 에 저장하는 데 도움이 되는 샘플 스크립트가 포함되어 있습니다. CSV 파일. 이러한 스크립트는 예제로 사용되며 지원 없이 있는 그대로 제공됩니다. 스크립트는 설치를 수정하지 않지만 철저히 테스트해야 하며 구체적인 파트너/고객 시나리오에 사용자 지정이 필요할 수 있습니다.

- 단일 고객에 대한 AOBO 세부 정보 나열: 이 예제에서는 Microsoft Entra ID 및 Azure PowerShell 모듈을 사용합니다.

### Install-Module -Name AzureAD -Force ###

### Install-Module -Name Az -AllowClobber -Force ###

### Variables ####

$CSVname = "c:tempAOBOchecker.csv"

$CustomertenantId = ""

### Get Agent-Groups Object IDs and write to CSV - This step needs to be done with a Partner Center User ###

Connect-AzureAD -TenantDomain $PartnerTenantDomain

$Headers = "GroupName`tObjectID`tPartnerTenantName`tPartnerTenantID" >>$CSVname

$PartnerTenant = Get-AzureADTenantDetail

$groups = Get-AzureADGroup | Where-Object { $_.DisplayName.Endswith('Agents') }

ForEach ($Group in $Groups)

{

$NewLine = $Group.DisplayName + "`t" + $Group.ObjectID + "`t" + $PartnerTenant.DisplayName + "`t" + $PartnerTenant.ObjectID

$NewLine >>$CSVname

}

### Get list of Azure Subscriptions for a customer, get list of Foreign Principals and add them to the same CSV ###

Clear-AzContext -Scope CurrentUser -Force

Connect-AzAccount -Tenant $CustomertenantId

$CustomerTenant = Get-AzureADTenantDetail

$CustomerTenantSubscriptions = Get-AzSubscription -TenantId $CustomertenantId

ForEach ($Subscription in $CustomerTenantSubscriptions)

{

$Roles = Get-AzRoleassignment -Scope /subscriptions/$Subscription | ? {$_.DisplayName -like "Foreign*"}

ForEach ($Role in $Roles)

{

$NewLine = $CustomerTenant.Domain + "`t" + $CustomerTenant.CustomerId + "`t" + $Subscription.Id + "`t" + $Role.DisplayName + "`t" + $Role.ObjectID + "`t" + $Role.RoleDefinitionName

$NewLine >>$CSVname

}

}

- 여러 고객에 대한 AOBO 세부 정보 나열: 이 코드는 설명 용도로만 사용됩니다.

- CSP 고객 및 모든 외국 보안 주체의 모든 구독 목록을 가져와서 일치하지 않는지 확인합니다. 이 코드를 사용하여 지원을 위한 정보를 수집할 수도 있습니다.

- 판매된 Azure 구독(Azure 플랜 자격)과 현재 자격 증명으로 액세스할 수 있는 구독을 확인합니다.

- 간접 재판매인의 경우 이 스크립트도 작동합니다. 그러나 모든 구독은 이 판매 기록의 파트너인 경우에도 "판매되지 않음"이라는 메모를 갖게 됩니다.

### Note - below examples use interactive login experience and aren't suitable for production use ###

### See https://learn.microsoft.com/partner-center/develop/enable-secure-app-model#powershell for info on how to authenticate to each customer tenant silently using secure app model ###

### Below examples use AzureAD, AZ and Partner Center PowerShell modules ###

### Install-Module -Name AzureAD -Force ###

### Install-Module -Name Az -AllowClobber -Force ###

### Install-Module -Name PartnerCenter -Force ###

### Variables ####

$PartnertenantDomain = "xyz.onmicrosoft.com"

$PartnerTenantID = ""

$CSVname = "c:tempAOBOchecker.csv"

### Get Agent-Groups Object IDs and write to CSV ###

Connect-AzureAD -TenantDomain $PartnerTenantDomain

$Headers = "GroupName`tObjectID`tPartnerTenantName`tPartnerTenantID" >>$CSVname

$PartnerTenant = Get-AzureADTenantDetail

$groups = Get-AzureADGroup | Where-Object { $_.DisplayName.Endswith('Agents') }

ForEach ($Group in $Groups)

{

$NewLine = $Group.DisplayName + "`t" + $Group.ObjectID + "`t" + $PartnerTenant.DisplayName + "`t" + $PartnerTenant.ObjectID

$NewLine >>$CSVname

}

### Get list of CSP Customers, get List of Azure Subscriptions, get list of Foreign Principals and add them to the same CSV ###

Connect-PartnerCenter -TenantID $PartnertenantID

$Customers = Get-PartnerCustomer

$Headers = "`r`nCustomerTenantName`tCustomerTenantID`tSubscriptionId`tForeignPrincipalName`tObjectID`tAzureRBACRole`tTimeChecked`tNotes`tCredentialsUsedForAccessCheck" >>$CSVname

Foreach ($customer in $Customers)

{

$AzurePlanId = Get-PartnerCustomerSubscription -CustomerId $Customer.CustomerId | ? {$_.OfferName -eq "Azure Plan"}

if ($AzurePlanID -eq $null)

{

Write-Host "Customer $($Customer.Name) does not have Azure Plan"

}

else

{

$AzurePlanSubscriptionsSold = Get-PartnerCustomerAzurePlanEntitlement -CustomerId $Customer.CustomerId -SubscriptionId $AzurePlanId.SubscriptionId

}

Clear-AzContext -Scope CurrentUser -Force

Connect-AzAccount -Tenant $Customer.CustomerId

$CurrentUser = Get-azcontext

$CustomerTenantSubscriptionsAccessible = Get-AzSubscription -TenantId $Customer.CustomerId

$SoldAndAccessibleSubscriptions = $AzurePlanSubscriptionsSold | Where {$CustomerTenantSubscriptionsAccessible -Contains $_}

$SoldButNotAccessibleSubscriptions = $AzurePlanSubscriptionsSold | Where {$CustomerTenantSubscriptionsAccessible -notcontains $_}

$NotSoldButAccessibleSubscriptions = $CustomerTenantSubscriptionsAccessible | Where {$AzurePlanSubscriptionsSold -notcontains $_}

ForEach ($Subscription in $SoldAndAccessibleSubscriptions)

{

$Roles = Get-AzRoleassignment -Scope /subscriptions/$Subscription | ? {$_.DisplayName -like "Foreign*"}

ForEach ($Role in $Roles)

{

$CurrentTime = Get-Date -format "dd-MMM-yyyy HH:mm:ss"

$NewLine = $Customer.Domain + "`t" + $Customer.CustomerId + "`t" + $Subscription.Id + "`t" + $Role.DisplayName + "`t" + $Role.ObjectID + "`t" + $Role.RoleDefinitionName + "`t" + $CurrentTime + "`t" + "Access with current credentials and sold as CSP Partner" + "`t" + $CurrentUser.Account.Id

$NewLine >>$CSVname

}

}

ForEach ($Subscription in $SoldButNotAccessibleSubscriptions)

{

$CurrentTime = Get-Date -format "dd-MMM-yyyy HH:mm:ss"

$NewLine = $Customer.Domain + "`t" + $Customer.CustomerId + "`t" + "N/A" + "`t" + "N/A" + "`t" + "N/A" + "`t" + "N/A" + "`t" + $CurrentTime + "`t" + "Sold via CSP, but no access with current credentials" + "`t" + $CurrentUser.Account.Id

$NewLine >>$CSVname

}

ForEach ($Subscription in $NotSoldButAccessibleSubscriptions)

{

$Roles = Get-AzRoleassignment -Scope /subscriptions/$Subscription | ? {$_.DisplayName -like "Foreign*"}

ForEach ($Role in $Roles)

{

$CurrentTime = Get-Date -format "dd-MMM-yyyy HH:mm:ss"

$NewLine = $Customer.Domain + "`t" + $Customer.CustomerId + "`t" + $Subscription.Id + "`t" + $Role.DisplayName + "`t" + $Role.ObjectID + "`t" + $Role.RoleDefinitionName + "`t" + $CurrentTime + "`t" + "Access with current credentials, but not sold as CSP Partner" + "`t" + $CurrentUser.Account.Id

$NewLine >>$CSVname

}

}

}

Azure Lighthouse 권한 및 Azure PAL을 확인하는 방법

AOBO 와 마찬가지로 Azure Lighthouse 는 (파트너) 관리 테넌트의 사용자 그룹이 고객의 Azure 구독에서 위임된 권한을 상속할 수 있도록 허용합니다. 차이점은 AOBO보다 그룹 및 사용 권한 수준에 대한 보다 세분화된 정의를 허용한다는 것입니다.

이 권한 모델의 경우 Azure Portal UI를 사용하여 올바르게 설정되었는지 확인하는 것이 더 쉽습니다. 파트너만 Azure Lighthouse 설정이 올바른지 완전한 확인을 제공할 수 있습니다.

다음 단계에서는 Azure RBAC 역할 권한이 영구적으로 위임된 고객 및 그룹을 식별하는 방법을 설명합니다. 그런 다음 Azure RBAC 연결이 있는 사용자가 해당 그룹의 구성원인지 확인할 수 있습니다.

1단계 - 고객에 대한 Lighthouse 위임 확인

해당 위임이 PEC 적격 Azure RBAC 역할을 사용하고 있는지 확인합니다.

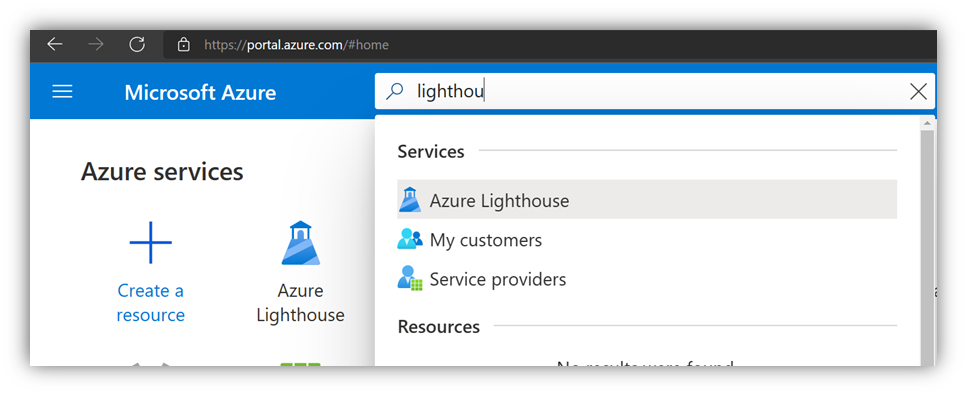

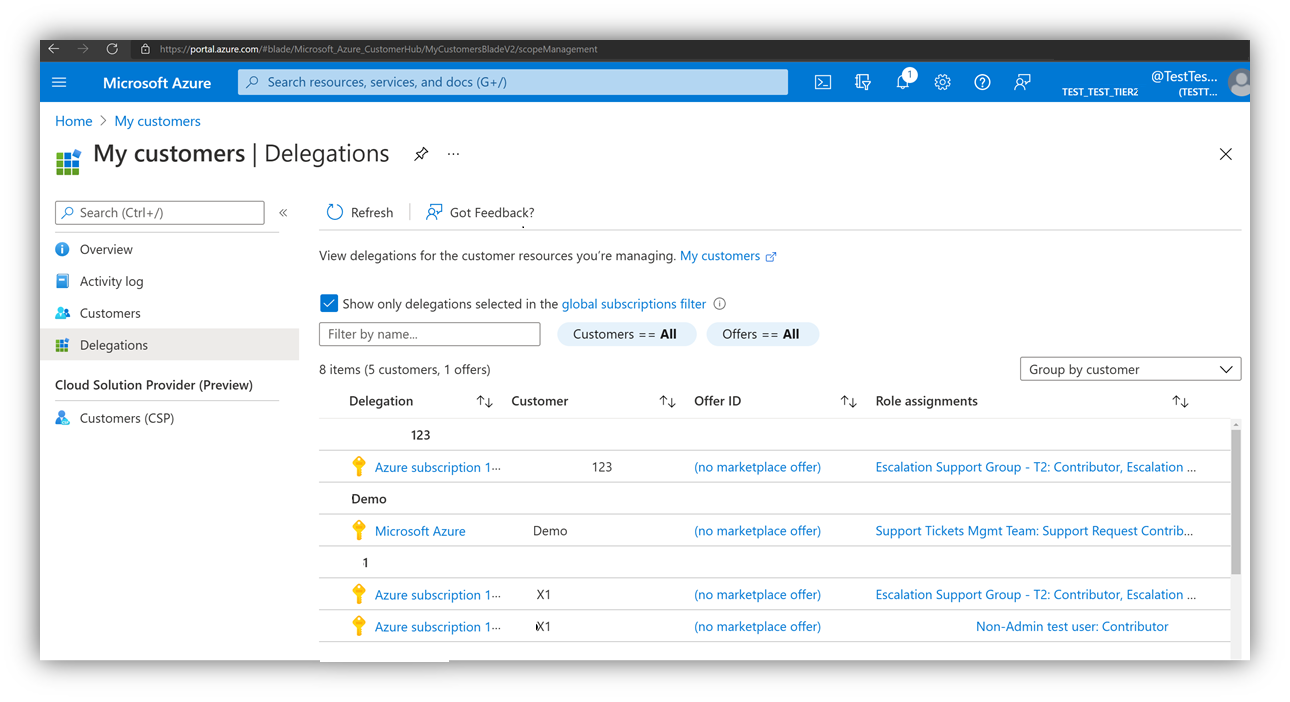

파트너의 관리 테넌트의 사용자와 함께 Azure Portal을 엽니다. 그런 다음 " 등대"를 검색하고 내 고객을 선택합니다.

고객 개요 내에서 왼쪽에서 위임을 선택합니다. 이렇게 하면 위임된 액세스가 제공된 리소스(구독 또는 리소스 그룹) 목록이 열립니다.

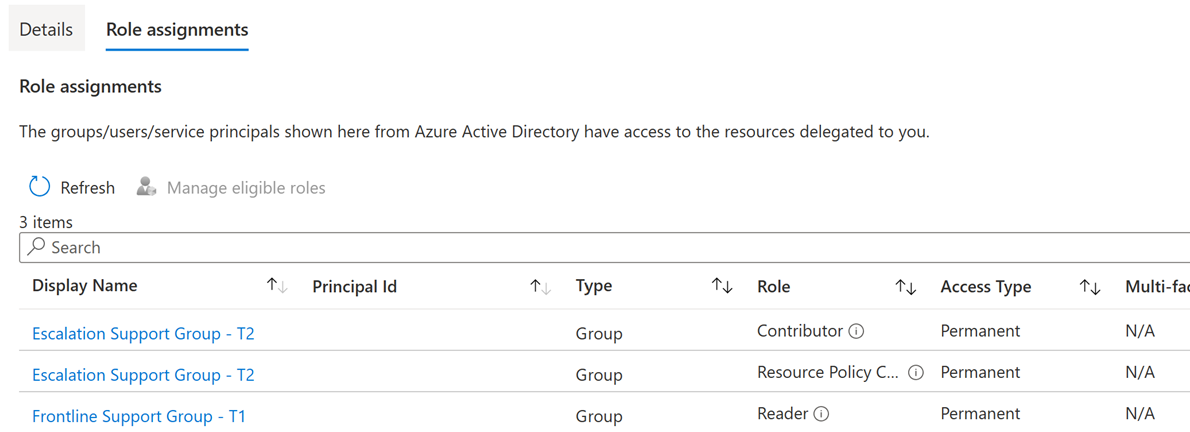

"역할 할당" 아래의 오른쪽 열에서 위임을 열어 파트너/관리 테넌트에서 각 종류의 사용 권한을 상속하는 사용자 그룹을 확인합니다("역할" 열 참조). 이러한 권한이 영구적인지도 확인할 수 있습니다("액세스 유형" 열 참조).

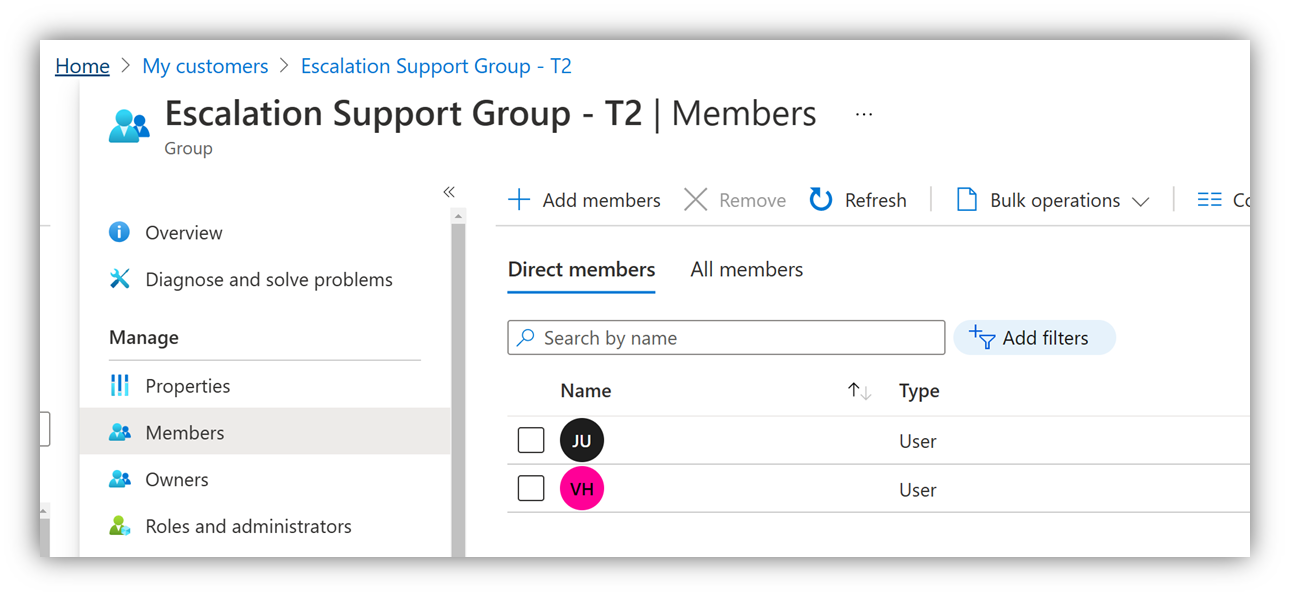

2단계 – 그룹 멤버 자격 확인

그룹의 표시 이름을 선택합니다. 이렇게 하면 그룹 세부 정보가 열립니다. "멤버"를 선택하여 Azure RBAC가 설정되고 해당 그룹의 구성원인 사용자를 제어합니다.

3단계 - 사용자가 Azure PAL을 설정했는지 확인

Azure PAL을 설정한 사용자만 Azure PAL 할당을 확인할 수 있습니다. 다른 관리자 사용자는 그렇게 할 수 없습니다. UI 또는 PowerShell을 통해 Azure PAL이 설정되었는지 확인하는 방법에 대한 자세한 내용은 Azure 계정을 PartnerID에 연결하여 고객에게 PAL(파트너 관리자 링크)을 설명하는 어떻게 할까요? 참조하세요.

참고 항목

Azure PAL은 이 Azure 구독의 거래 파트너인 동일한 Microsoft AI Cloud 파트너 프로그램 조직의 일부인 PartnerID를 사용해야 합니다. 간접 모델에서 공급자의 PartnerID 또는 이 판매에 연결된 특정 재판매인이 될 수 있습니다.

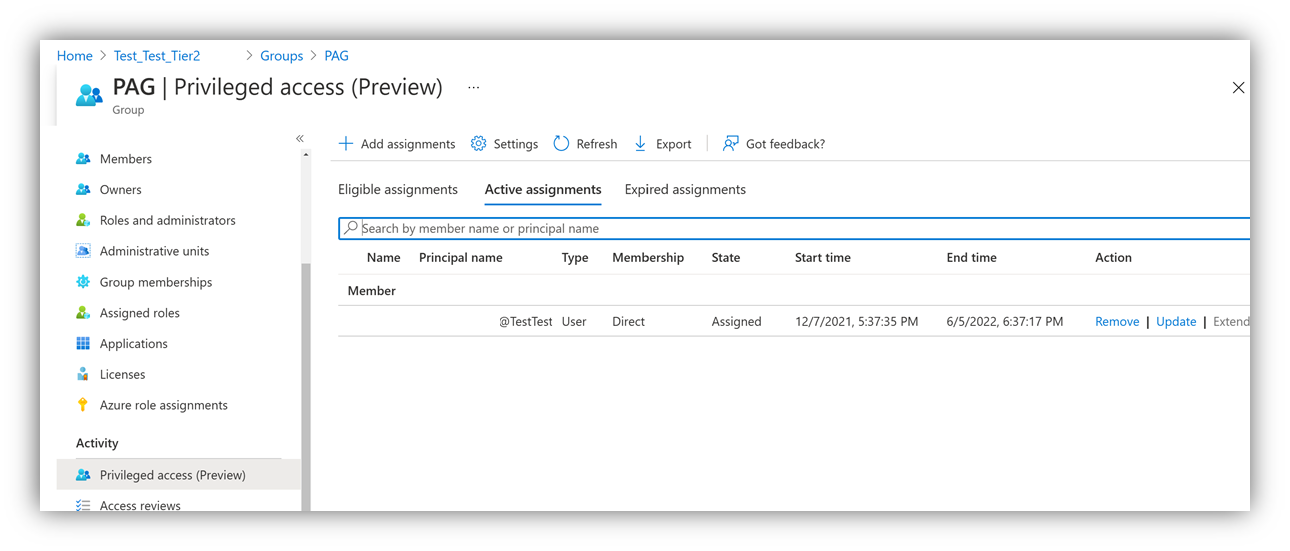

4단계 - 시간 제한 그룹 할당 확인

그룹 멤버 자격은 영구적이지 않을 수 있으므로 그룹이 권한 있는 액세스 관리를 사용하도록 설정되었는지 확인합니다. 그룹 설정의 "활동" 아래 왼쪽에 있는 "권한 있는 액세스" 위치를 확인합니다. true이면 사용자에게 활성 할당과 이 할당의 시간 프레임이 있는지 확인합니다.

참고 항목

할당 "종료 시간"은 사용자가 그룹에서 자동으로 제거되는 경우이므로 Azure RBAC를 설정한 사용자의 경우 PEC가 손실됩니다. 마찬가지로 PEC는 할당 "시작 시간" 후에만 부여됩니다.

개별 사용자 할당 및 Azure PAL을 확인하는 방법

경우에 따라 Azure 구독에 대한 권한이 있는 개별 사용자 계정으로 작업하는 것이 더 적합할 수 있습니다. 이러한 계정은 게스트 사용자 계정(모든 테넌트에서 온) 또는 고객 테넌트 또는 서비스 주체에서 만든 사용자 계정일 수 있습니다.

개별 사용자 계정을 PEC를 획득하기 위한 수단으로 사용하는 경우 확인에는 사용자에 대한 Azure 구독 관리에서 할당된 권한을 검토하고 사용자가 Azure RBAC를 올바르게 설정했는지 확인하는 것만 포함됩니다. 서비스 주체를 사용하는 경우 PowerShell을 통해 Azure RBAC를 확인해야 합니다.

1단계 - Azure 구독 관리에서 권한 검토

Azure Portal을 엽니다. 해당 구독에 대한 읽기 권한이 있는 Azure RBAC 역할이 있는 사용자로 로그인했는지 확인합니다.

검색 창에서 "구독"을 검색하여 구독 세부 정보를 엽니다.

구독 세부 정보에서 "액세스 제어(IAM)"로 이동합니다. 그런 다음, "역할 할당"을 선택하여 구독 수준에서 액세스 권한이 있는 사용자를 검토하고 "역할" 열에 PEC 적격 Azure RBAC 역할이 표시되는 경우를 검토합니다. 리소스 그룹 수준에서 사용 권한이 설정된 경우 리소스 그룹 내에서도 동일한 "액세스 제어(IAM)" 보기를 사용할 수 있습니다.

참고 항목

Azure RBAC가 설정된 사용자의 그룹 멤버 자격도 확인해야 하는 사용자 그룹에 권한을 부여할 수도 있습니다.

2단계 - 사용 권한이 영구적이고 거부 할당이 적용되지 않는지 확인

사용자에게 액세스 권한이 있는 것처럼 보일 수 있지만 해당 권한은 여전히 일시적이거나 거부 할당을 통해 차단될 수 있습니다.

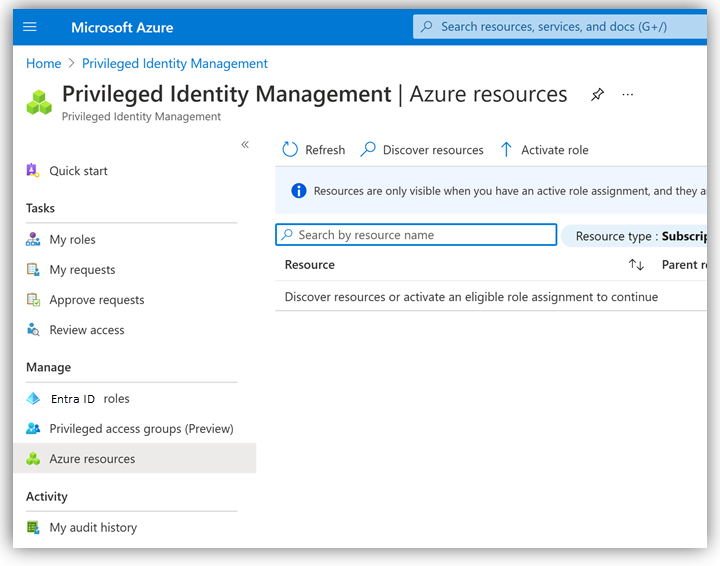

PIM(Privileged Identity Management) Azure RBAC 역할 할당을 사용하는 것은 시간이 제한될 수 있습니다. 사용 권한이 있는 사용자가 표시될 수 있지만 짧은 시간 동안만 존재할 수 있습니다. Azure RBAC 역할 할당이 영구적인지 확인하려면 Azure Portal에서 PIM 관리를 확인합니다. 특히 구독의 Azure 리소스가 PIM 정책에 의해 관리되는 위치와 사용자에게 정책이 적용되는지 확인합니다.

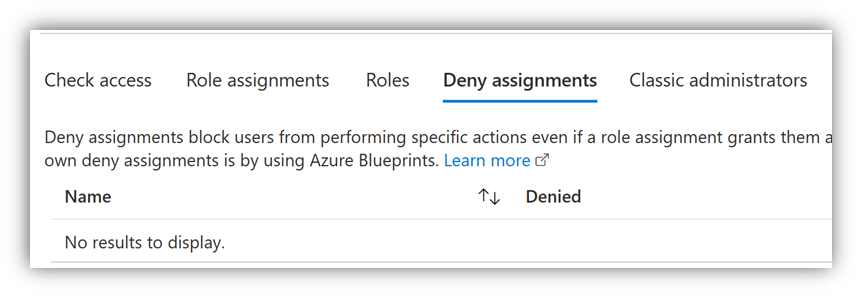

또한 사용 권한 목록에는 구독에 대한 사용 권한이 사용자에게 표시될 수 있지만 여전히 사용자가 액세스하지 못하도록 차단하는 거부 할당이 있을 수 있습니다. "액세스 제어(IAM)"에서 거부 할당 탭을 선택하여 거부 할당이 적용되는지 확인합니다.

참고 항목

완전성을 위해 파트너는 리소스 그룹에 구독 내에 거부 할당이 없는지 확인해야 합니다.

3단계 - 사용자가 Azure PAL을 설정했는지 확인

Azure PAL을 설정한 사용자만 Azure PAL 할당을 확인할 수 있습니다. 다른 관리자 사용자는 그렇게 할 수 없습니다. 사용자가 Azure PAL이 설정 되었는지 확인하는 방법에 대한 자세한 내용은 Azure 계정을 PartnerID에 연결하세요.

참고 항목

Azure PAL은 이 Azure 구독의 거래 파트너인 동일한 Microsoft AI Cloud 파트너 프로그램 조직의 일부인 PartnerID를 사용해야 합니다. 간접 모델에서 공급자의 PartnerID 또는 이 판매에 연결된 재판매인의 PartnerID일 수 있습니다.