5단계 - PRIV 및 CORP 포리스트 간에 트러스트 설정

contoso.local과 같은 각 CORP 도메인에 대해 PRIV 및 CONTOSO 도메인 컨트롤러는 트러스트에 구속되어야 합니다. 이렇게 하면 PRIV 도메인의 사용자가 CORP 도메인의 리소스에 액세스할 수 있습니다.

각 도메인 컨트롤러를 상대 도메인 컨트롤러에 연결

트러스트를 설정하기 전에, 다른 도메인 컨트롤러/DNS 서버의 IP 주소를 기반으로 상대방 도메인 컨트롤러의 DNS 이름 확인을 위해 각 도메인 컨트롤러가 구성되어야 합니다.

도메인 컨트롤러 또는 MIM 소프트웨어가 설치된 서버를 가상 컴퓨터로 배포한 경우 해당 컴퓨터에 도메인 명명 서비스를 제공하는 다른 DNS 서버가 없는지 확인합니다.

- 가상 컴퓨터에 공용 네트워크에 연결된 네트워크 인터페이스를 포함하여 여러 개의 네트워크 인터페이스가 있는 경우 일시적으로 연결을 사용하지 않도록 설정하거나 Windows 네트워크 인터페이스 설정을 재정의해야 할 수 있습니다. DHCP에서 제공하는 DNS 서버 주소를 가상 컴퓨터에서 사용하지 않는지 확인해야 합니다.

각 기존 CORP 도메인 컨트롤러가 PRIV 포리스트에 이름을 라우팅할 수 있는지 확인합니다. CORPDC와 같이 PRIV 포리스트 외부의 각 도메인 컨트롤러에서 PowerShell을 시작하고 다음 명령을 입력합니다.

nslookup -qt=ns priv.contoso.local.PRIV 도메인에 대한 이름 서버 레코드가 올바른 IP 주소와 함께 출력에 표시되는지 확인합니다.

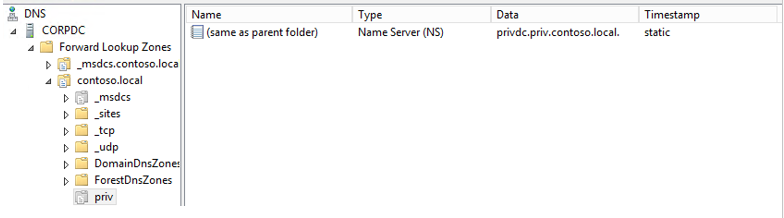

도메인 컨트롤러가 PRIV 도메인을 라우팅할 수 없는 경우 DNS 관리자(시작>애플리케이션 도구>DNS에 있음)를 사용하여 PRIVDC의 IP 주소로 PRIV 도메인의 DNS 이름을 전달하도록 구성합니다. 우수한 도메인(예: contoso.local)인 경우 CORPDC>정방향 조회 영역>contoso.local과 같은 이 도메인 컨트롤러 및 해당 도메인에 대한 노드를 확장하고 priv 이라는 키가 NS(이름 서버) 형식으로 있는지 확인합니다.

PAMSRV에 트러스트 설정

PAMSRV에서 각 도메인(예: CORPDC)과 단방향 트러스트를 설정하여 CORP 도메인 컨트롤러가 PRIV 포리스트를 트러스트하도록 합니다.

PRIV 도메인 관리자(PRIV\Administrator)로 PAMSRV에 로그인합니다.

PowerShell을 시작합니다.

각 기존 포리스트에 대해 다음 PowerShell 명령을 입력합니다. 메시지가 표시되면 CORP 도메인 관리자에 대한 자격 증명(CONTOSO\Administrator)을 입력합니다.

$ca = get-credential New-PAMTrust -SourceForest "contoso.local" -Credentials $ca기존 포리스트의 각 도메인에 대해 다음 명령을 입력합니다.

netdom trust contoso.local /domain:priv.contoso.local /enablesidhistory:yes /usero:contoso\administrator /passwordo:Pass@word1 netdom trust contoso.local /domain:priv.contoso.local /quarantine:no /usero:contoso\administrator /passwordo:Pass@word1 netdom trust contoso.local /domain:priv.contoso.local /enablepimtrust:yes /usero:contoso\administrator /passwordo:Pass@word1

기존 Active Directory 포리스트에 대한 읽기 액세스 권한 부여

각 기존 포리스트에 대해 PRIV 관리자 및 모니터링 서비스에 의한 AD의 읽기 권한을 사용하도록 설정합니다.

해당 포리스트(Contoso\Administrator)에서 최상위 도메인의 도메인 관리자로 기존 CORP 포리스트 도메인 컨트롤러(CORPDC)에 로그인합니다.

Active Directory 사용자 및 컴퓨터를 시작합니다.

contoso.local 도메인을 마우스 오른쪽 단추로 클릭하고 제어 위임을 선택합니다.

선택한 사용자 및 그룹 탭에서 추가를 클릭합니다.

사용자, 컴퓨터 또는 그룹 선택 창에서 위치를 클릭하고 위치를 priv.contoso.local로 변경합니다. 개체 이름에 Domain Admins를 입력하고 이름 확인을 클릭합니다. 팝업이 표시되면 사용자 이름 priv\administrator 및 암호를 입력합니다.

Domain Admins 뒤에 "; MIMMonitor"를 추가합니다. Domain Admins 및 MIMMonitor 이름에 밑줄이 표시되면 확인을 클릭하고 다음을 클릭합니다.

일반 작업 목록에서 모든 사용자 정보 읽기를 선택한 후 다음과 마침을 차례로 클릭합니다.

Active Directory 사용자 및 컴퓨터를 닫습니다.

PowerShell 창을 엽니다.

netdom을 사용하여 SID 기록은 사용하도록 설정되고 SID 필터링은 사용하지 않도록 설정되었는지 확인합니다. 유형:netdom trust contoso.local /quarantine:no /domain priv.contoso.local netdom trust /enablesidhistory:yes /domain priv.contoso.local출력에 이 트러스트에 대해 SID 기록을 사용하도록 설정하는 중입니다. 또는 이 트러스트에 대해 SID 기록을 이미 사용할 수 있습니다.가 나타나야 합니다.

또한 출력은 SID 필터링이 이 트러스트에 대해 사용하도록 설정되어 있지 않음을 나타내야 합니다. 자세한 내용은 SID 필터 격리 사용 안 함을 참조하세요.

모니터링 및 구성 요소 서비스 시작

PRIV 도메인 관리자(PRIV\Administrator)로 PAMSRV에 로그인합니다.

PowerShell을 시작합니다.

다음 PowerShell 명령을 입력합니다.

net start "PAM Component service" net start "PAM Monitoring service"

다음 단계에서는 PAM으로 그룹을 이동합니다.