데이터 손실 방지 예제 - 에이전트에서 사용자 인증 요구

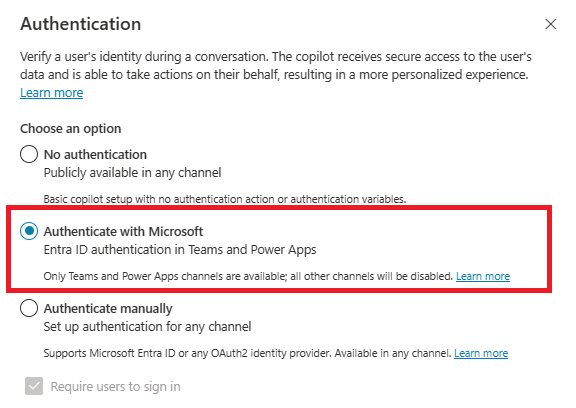

새 에이전트 를 만들 때 Microsoft 인증으로 인증 옵션은 기본적으로 설정됩니다. 에이전트는 수동 설정 없이 Microsoft Entra ID 인증을 자동으로 사용하며 Teams에서만 에이전트와 채팅할 수 있습니다. 그러나 조직의 에이전트 제작자는 인증 없음 인증 옵션을 선택하여 링크가 있는 모든 사용자가 에이전트와 채팅할 수 있도록 허용할 수 있습니다.

DLP(데이터 손실 방지) 정책을 사용하여 에이전트 작성자가 인증을 위해 구성되지 않은 에이전트를 구성하고 게시하지 못하도록 차단하여 데이터 반출을 방지할 수 있습니다.

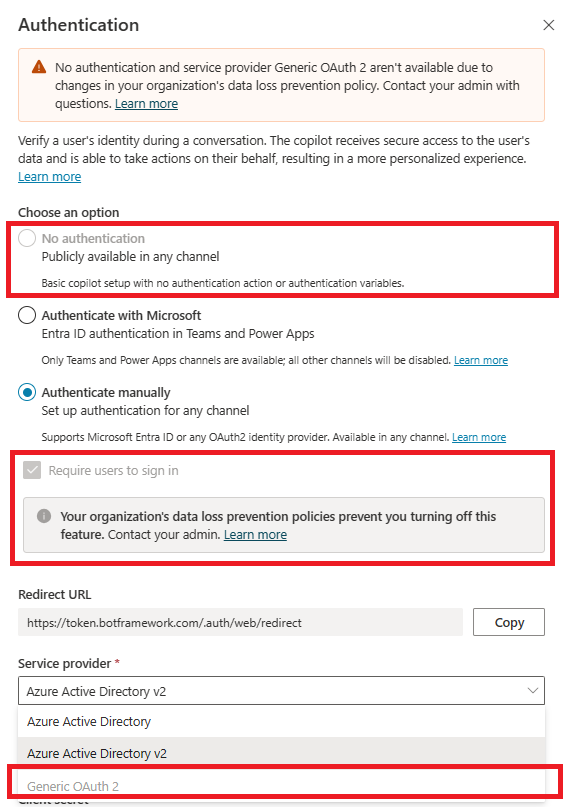

강제 DLP 정책이 이 커넥터에 적용되는 경우 에이전트 제작자는 Copilot Studio에서 Microsoft를 통한 인증 또는 수동으로 인증을 사용하여 사용자 인증을 구성해야 합니다.

다른 DLP 관련 커넥터에 대한 자세한 내용은 에이전트를 위한 데이터 손실 방지 정책 구성을 참조하세요.

Power Platform 관리 센터에서 인증을 요구하도록 DLP 구성

정책 선택 또는 생성

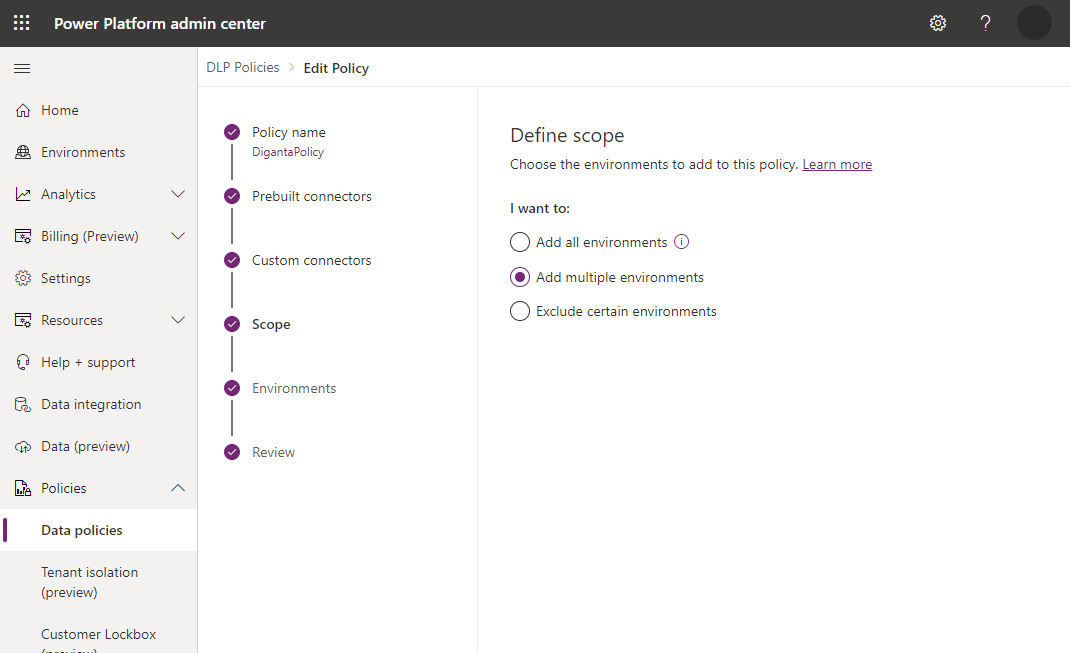

Power Platform 관리 센터의 정책에서 데이터 정책을 선택합니다.

새 정책을 생성하거나 편집할 기존 정책을 선택합니다.

새 정책을 생성하려면 새 정책을 선택합니다.

편집할 기존 정책을 선택하려면 정책을 선택하고 정책 편집을 선택합니다.

정책 이름을 입력하고 다음을 선택합니다. 나중에 이름을 변경할 수 있습니다.

환경 선택

정책에 추가할 하나 이상의 환경을 선택합니다.

+ 정책에 추가를 선택합니다.

다음을 선택합니다.

커넥터 추가

검색창을 이용하여 Copilot Studio에서 Microsoft Entra ID 인증 없이 채팅 커넥터를 검색하세요.

커넥터의 추가 작업 아이콘(⋮)을 선택한 다음 차단을 선택합니다.

다음을 선택합니다.

테넌트 관리자이거나 여러 환경의 환경 관리자인 경우 범위 단계가 표시됩니다. DLP 정책이 적용되는 환경을 하나 이상 선택하세요.

노트

정책에 테넌트 범위가 있는 경우 DLP 정책이 모든 에이전트에 적용됩니다.

정책을 검토한 다음 정책 업데이트를 선택하여 DLP 변경 사항을 적용합니다.

Copilot Studio에서 정책 시행 확인

Copilot Studio 웹 앱에서 이 커넥터가 DLP 정책에서 사용 중임을 확인할 수 있습니다.

먼저 DLP 정책이 적용되는 환경에서 에이전트를 엽니다.

정책이 시행되면 세부 정보 버튼이 있는 오류 배너가 표시됩니다. 채널 페이지에서 오류 링크를 확장하고 다운로드 버튼을 선택하여 세부 정보를 확인하세요. 세부 정보 파일에 각 위반 사항을 설명하는 행이 나타납니다.

에이전트 작성자는 DLP 다운로드 스프레드시트 세부 정보를 관리자에게 문의하여 DLP 정책을 적절하게 업데이트할 수 있습니다. 또는 에이전트 제작자는 인증 구성 페이지에서 에이전트 인증을 Microsoft로 인증 또는 수동으로 인증(Azure Active Directory 또는 Azure Active Directory v2)로 업데이트할 수 있습니다. Copilot Studio에서 사용자 인증 구성을 참조하세요.

Microsoft Entra ID 인증을 사용하지 않는 경우 인증 옵션을 선택할 수 없습니다.