Microsoft Entra ID로 사용자 인증 구성

에이전트에 인증을 추가하면 사용자가 로그인할 수 있으므로 에이전트에 제한된 리소스 또는 정보에 대한 액세스 권한을 부여할 수 있습니다.

이 도움말에서는 Microsoft Entra ID를 서비스 제공업체로 구성하는 방법을 다룹니다. 다른 서비스 제공자와 일반적인 사용자 인증에 대해 알아보려면 Copilot Studio에서 사용자 인증 구성을 참조하세요.

테넌트 관리 권한이 있는 경우 API 권한을 구성할 수 있습니다. 그렇지 않으면 테넌트 관리자에게 이 작업을 수행하도록 요청해야 합니다.

사전 요구 사항

Azure Portal에서 처음 몇 단계를 완료하고 Copilot Studio에서 마지막 두 단계를 완료합니다.

앱 등록 만들기

에이전트와 동일한 테넌트의 관리자 계정을 사용하여 Azure 포털에 로그인합니다.

앱 등록으로 이동합니다.

새 등록을 선택하고 등록의 이름을 입력합니다. 기존 앱 등록을 변경하지 마세요.

나중에 에이전트의 이름을 사용하는 것이 도움이 될 수 있습니다. 예를 들어 에이전트의 이름이 "Contoso Sales help"인 경우 앱 등록 이름을 "ContosoSalesReg"로 지정할 수 있습니다.

지원되는 계정 유형에서 모든 조직 테넌트의 계정(모든 Microsoft Entra ID 디렉터리 - 멀티테넌트) 및 개인 Microsoft 계정(예: Skype, Xbox)의 계정을 선택합니다.

지금은 리디렉션 URI을 비워둡니다. 다음 단계에서 해당 정보를 입력합니다.

등록을 선택합니다.

등록이 완료되면, 개요로 이동합니다.

애플리케이션(클라이언트) ID을 복사하여 임시 파일에 붙여 넣습니다. 이후 단계에서 필요합니다.

리디렉션 URL 추가

관리에서 인증을 선택합니다.

플랫폼 구성에서 플랫폼 추가를 선택한 후 Web을 선택합니다.

리디렉션 URI에

https://token.botframework.com/.auth/web/redirect를 입력하고 구성을 선택합니다.이 작업을 수행하면 플랫폼 구성 페이지로 돌아갑니다.

웹 플랫폼의 리디렉션 URI에서 URI 추가를 선택합니다.

https://europe.token.botframework.com/.auth/web/redirect를 입력하고 저장을 선택하세요.참고

Copilot Studio의 인증 구성 창에 리디렉션 URL

https://unitedstates.token.botframework.com/.auth/web/redirect가 표시될 수 있습니다. 해당 URL을 사용하면 인증이 실패합니다. 대신 URI를 사용하세요.암시적 허용 및 하이브리드 흐름 섹션에서 액세스 토큰(암시적 흐름에 사용됨)과 ID 토큰(암시적 및 하이브리드 흐름에 사용됨)을 모두 선택합니다.

저장을 선택합니다.

클라이언트 암호 생성

관리 아래의 인증서 및 비밀을 선택합니다.

클라이언트 암호 섹션에서 새 클라이언트 암호를 선택합니다.

(선택 사항) 설명을 입력합니다. 비워두면 하나가 제공됩니다.

만료 기간을 선택합니다. 에이전트의 수명과 관련된 가장 짧은 기간을 선택합니다.

추가를 선택하여 암호를 만듭니다.

비밀의 값을 안전한 임시 파일에 저장합니다. 나중에 에이전트의 인증을 구성할 때 필요합니다.

팁

클라이언트 암호 값을 복사하기 전에 페이지를 떠나지 마세요. 그렇게 하면 값이 난독화되며 새 클라이언트 암호를 생성해야 합니다.

수동 인증 구성

Copilot Studio에서 에이전트의 설정으로 이동해서 보안을 선택하세요.

인증을 선택합니다.

수동으로 인증을 선택합니다.

사용자가 로그인해야 함을 켠 상태로 둡니다.

속성에 대해 다음 값을 입력합니다.

서비스 공급자: Azure Active Directory v2를 선택합니다.

클라이언트 ID: Azure Portal에서 이전에 복사한 애플리케이션(클라이언트) ID를 입력합니다.

클라이언트 암호: 이전에 Azure Portal에서 생성한 클라이언트 암호를 입력합니다.

범위:

profile openid를 입력합니다.

저장을 선택하여 구성을 완료합니다.

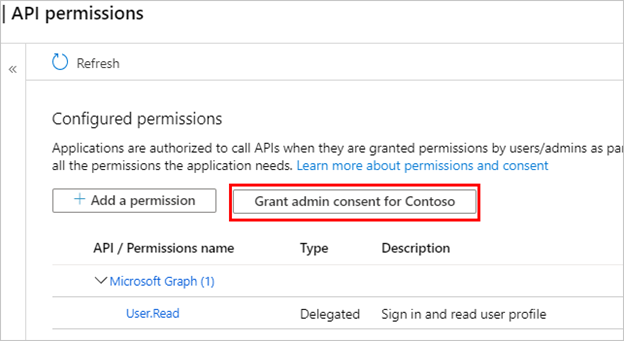

API 권한 구성

API 권한으로 이동합니다.

<테넌트 이름>에 대한 관리자 동의 부여를 선택한 다음 예를 선택합니다. 버튼을 사용할 수 없는 경우 테넌트 관리자에게 입력을 요청해야 할 수 있습니다.

중요

사용자가 각 애플리케이션에 동의할 필요가 없도록, 최소한 애플리케이션 관리자 또는 클라우드 애플리케이션 관리자 역할이 할당된 사람이 애플리케이션 등록에 대해 테넌트 전체 동의를 부여할 수 있습니다.

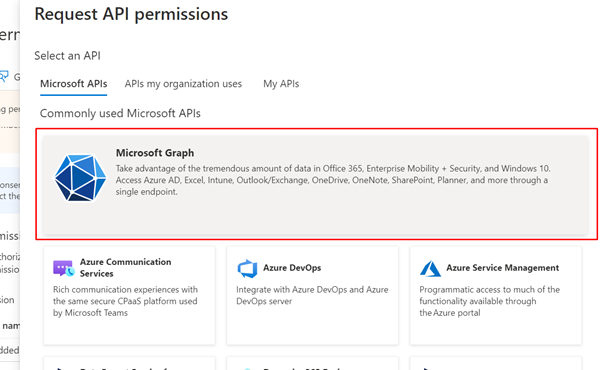

권한 추가를 선택한 다음 Microsoft Graph를 선택합니다.

위임된 권한을 선택합니다.

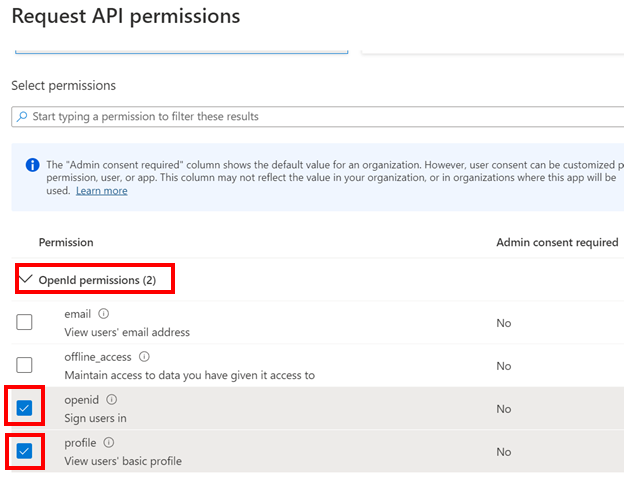

OpenId 권한을 확장하고 openid 및 프로필을 켭니다.

권한 추가를 선택합니다.

에이전트에 대한 사용자 지정 범위 정의

범위를 사용하여 사용자 및 관리자 역할과 액세스 권한을 결정할 수 있습니다. 이후 단계에서 만드는 캔버스 앱 등록에 대한 사용자 지정 범위를 만듭니다.

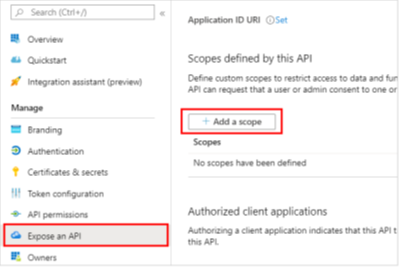

API 노출로 이동하여 범위 추가를 선택합니다.

다음과 같이 속성을 설정합니다. 다른 속성은 비워 둘 수 있습니다.

Property 값 범위 이름 Test.Read와 같이 환경에 적합한 이름을 입력하세요.동의할 수 있는 사람은 누구인가요? 관리자 및 사용자 선택 관리자 동의 표시 이름 Test.Read와 같이 환경에 적합한 이름을 입력하세요.관리자 동의 설명 Allows the app to sign the user in.입력시 활성화 선택 범위 추가를 선택합니다.

Copilot Studio의 인증 구성

Copilot Studio의 설정에서 보안>인증을 선택합니다.

수동으로 인증을 선택합니다.

사용자가 로그인해야 함을 켠 상태로 둡니다.

서비스 공급자를 선택하고 필요한 값을 제공합니다. Copilot Studio에서 수동 인증 구성을 참조하세요.

저장을 선택합니다.

팁

토큰 교환 URL은 OBO(On-Behalf-Of) 토큰을 요청된 액세스 토큰으로 교환하는 데 사용됩니다. 자세한 내용은 Microsoft Entra ID로 Single Sign-On 구성을 참조하세요.

참고

범위에는 사용 사례에 따라 profile openid와 다음이 포함되어야 합니다:

- SharePoint용

Sites.Read.All Files.Read.All - Graph 연결용

ExternalItem.Read.All - 프롬프트 노드 및 Dataverse 구조화된 데이터용

https://[OrgURL]/user_impersonation - 예를 들어, Dataverse 구조 데이터 또는 프롬프트 노드의 범위는

profile openid Sites.Read.All Files.Read.All https://myorg123.com/user_impersonation여야 합니다

에이전트 테스트

에이전트를 게시합니다.

에이전트 테스트 창에서 에이전트에 메시지를 보냅니다.

에이전트가 응답하면 로그인 을 선택합니다.

로그인을 요청하는 새 브라우저 탭이 열립니다.

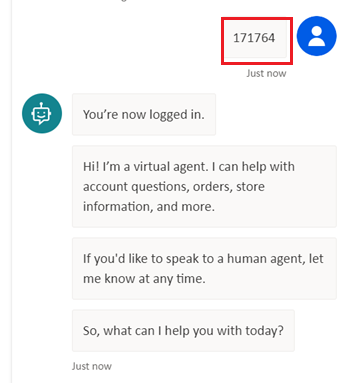

로그인한 후 표시된 유효성 검사 코드를 복사하세요.

에이전트 채팅에 코드를 붙여넣어 로그인 절차를 완료하세요.