3단계. 높은 데이터 보호 적용

권장 앱 보호 설정

수준 3 엔터프라이즈 높은 데이터 보호에 대한 Intune 앱 보호를 만들고 적용할 때 다음과 같은 권장 앱 보호 설정을 사용합니다.

수준 3 엔터프라이즈 높은 데이터 보호

수준 3은 크고 정교한 보안 조직이 있는 조직 또는 악의적 사용자가 고유하게 대상으로 지정할 특정 사용자 및 그룹의 표준으로 권장되는 데이터 보호 구성입니다. 이러한 조직은 일반적으로 자금이 잘 조달되고 정교한 악의적 사용자의 표적이 되며, 따라서 설명된 추가 제약 조건 및 제어가 장점이 있습니다. 이 구성은 추가 데이터 전송 시나리오를 제한하고, PIN 구성의 복잡성을 증가시키고, 모바일 위협 탐지를 추가하여 수준 2의 구성을 확장합니다.

중요

수준 3에 적용되는 정책 설정에는 수준 2에 권장되는 모든 정책 설정이 포함되지만 수준 2보다 더 많은 컨트롤과 보다 정교한 구성을 구현하기 위해 추가되거나 변경된 아래 설정만 나열됩니다. 이러한 정책 설정은 사용자 또는 애플리케이션에 잠재적으로 상당한 영향을 미칠 수 있으며, 대상 조직이 직면한 위험에 상응하는 수준의 보안을 적용할 수 있습니다.

데이터 보호

| 설정 | 설정 설명 | 값 | 플랫폼 | 참고 |

|---|---|---|---|---|

| 데이터 전송 | 전자 통신 데이터 전송 | 모든 정책 관리 전화 걸기 앱 | Android | 관리자는 특정 전화 걸 기 앱을 선택하고 Dialer 앱 패키지 ID 및 전화 걸기 앱 이름 값을 제공하여 앱 보호 정책을 지원하지 않는 다이얼러 앱을 사용하도록 이 설정을 구성할 수도 있습니다. |

| 데이터 전송 | 전자 통신 데이터 전송 | 특정 전화 걸기 앱 | iOS/iPadOS | |

| 데이터 전송 | 전화 걸기 앱 URL 구성표 | replace_with_dialer_app_url_scheme | iOS/iPadOS | iOS/iPadOS에서 이 값은 사용 중인 사용자 지정 전화 걸기 앱의 URL 구성표로 바꿔야 합니다. URL 체계를 알 수 없는 경우 앱 개발자에게 문의하여 자세한 내용을 확인하세요. URL 체계에 대한 자세한 내용은 앱에 대한 사용자 지정 URL 체계 정의를 참조하세요. |

| 데이터 전송 | 다른 앱의 데이터 받기 | 정책 관리 앱 | iOS/iPadOS, Android | |

| 데이터 전송 | 조직 문서에 데이터 열기 | 차단 | iOS/iPadOS, Android | |

| 데이터 전송 | 사용자가 선택한 서비스에서 데이터를 열 수 있도록 허용 | 비즈니스용 OneDrive, SharePoint, 카메라, 사진 라이브러리 | iOS/iPadOS, Android | 관련 정보는 Android 앱 보호 정책 설정 및 iOS 앱 보호 정책 설정을 참조하세요. |

| 데이터 전송 | 타사 키보드 | 차단 | iOS/iPadOS | iOS/iPadOS에서는 모든 타사 키보드가 앱 내에서 작동하지 않도록 차단합니다. |

| 데이터 전송 | 승인된 키보드 | 필수 | Android | |

| 데이터 전송 | 승인할 키보드 선택 | 키보드 추가/제거 | Android | Android에서는 배포된 Android 디바이스를 기반으로 키보드를 선택해야 합니다. |

| 기능 | 조직 데이터 인쇄 | 차단 | iOS/iPadOS, Android, Windows |

액세스 요구 사항

| 설정 | 값 | 플랫폼 |

|---|---|---|

| 단순 PIN | 차단 | iOS/iPadOS, Android |

| 최소 PIN 길이 선택 | 6 | iOS/iPadOS, Android |

| 지정 일 수가 지나면 PIN 다시 설정 | 예 | iOS/iPadOS, Android |

| 일 수 | 365 | iOS/iPadOS, Android |

| 클래스 3 생체 인식(Android 9.0 이상) | 필수 | Android |

| 생체 인식 업데이트 후 PIN을 사용하여 생체 인식 재정의 | 필수 | Android |

조건부 실행

| 설정 | 설정 설명 | 값/작업 | 플랫폼 | 참고 |

|---|---|---|---|---|

| 디바이스 조건 | 디바이스 잠금 필요 | 높음/차단 액세스 | Android | 이 설정은 Android 디바이스에 최소 암호 요구 사항을 충족하는 디바이스 암호를 갖도록 합니다. |

| 디바이스 조건 | 허용된 최대 디바이스 위협 수준 | 보안/액세스 차단 | Windows | |

| 디바이스 조건 | 탈옥/루팅된 디바이스 | N/A/데이터 초기화 | iOS/iPadOS, Android | |

| 디바이스 조건 | 허용되는 최대 위협 수준 | 보안/액세스 차단 | iOS/iPadOS, Android | 등록되지 않은 디바이스는 Mobile Threat Defense를 사용하여 위협을 검사할 수 있습니다. 자세한 내용은 등록되지 않은 디바이스에 대한 Mobile Threat Defense를 참조하세요. 디바이스가 등록된 경우 등록된 디바이스에 대해 Mobile Threat Defense를 배포하기 위해 이 설정을 건너뛸 수 있습니다. 자세한 내용은 등록된 디바이스를 위한 Mobile Threat Defense를 참조하세요. |

| 디바이스 조건 | 최대 OS 버전 |

형식: Major.Minor 예: 11.0 /액세스 차단 |

Android | Microsoft는 운영 체제의 베타 또는 지원되지 않는 버전이 사용되지 않도록 최대 Android 주 버전을 구성하는 것이 좋습니다. Android의 최신 권장 사항에 대한 Android Enterprise 권장 요구 사항을 참조하세요. |

| 디바이스 조건 | 최대 OS 버전 |

형식: Major.Minor.Build 예: 15.0 / 액세스 차단 |

iOS/iPadOS | Microsoft는 베타 또는 지원되지 않는 버전의 운영 체제가 사용되지 않도록 최대 iOS/iPadOS 주 버전을 구성하는 것이 좋습니다. Apple의 최신 권장 사항은 Apple 보안 업데이트를 참조하세요. |

| 디바이스 조건 | 최대 OS 버전 |

형식: Major.Minor 예: 22631. / 액세스 차단 |

Windows | Microsoft는 운영 체제의 베타 또는 지원되지 않는 버전이 사용되지 않도록 최대 Windows 주 버전을 구성하는 것이 좋습니다. |

| 디바이스 조건 | Samsung Knox 디바이스 증명 | 데이터 초기화 | Android | 디바이스가 Samsung의 Knox 하드웨어 기반 디바이스 상태 확인을 충족하지 않는 경우 조직 데이터가 제거되도록 Samsung Knox 디바이스 증명 설정을 데이터 초기 화로 구성하는 것이 좋습니다. 이 설정은 Intune 서비스에 대한 모든 Intune MAM 클라이언트 응답이 정상 디바이스에서 전송되었는지 확인합니다. 이 설정은 대상으로 지정된 모든 디바이스에 적용됩니다. 이 설정을 Samsung 디바이스에만 적용하려면 "관리되는 앱" 할당 필터를 사용할 수 있습니다. 할당 필터에 대한 자세한 내용은 Microsoft Intune 앱, 정책 및 프로필을 할당할 때 필터 사용을 참조하세요. |

| 앱 조건 | 오프라인 유예 기간 | 30/액세스 차단(일) | iOS/iPadOS, Android, Windows |

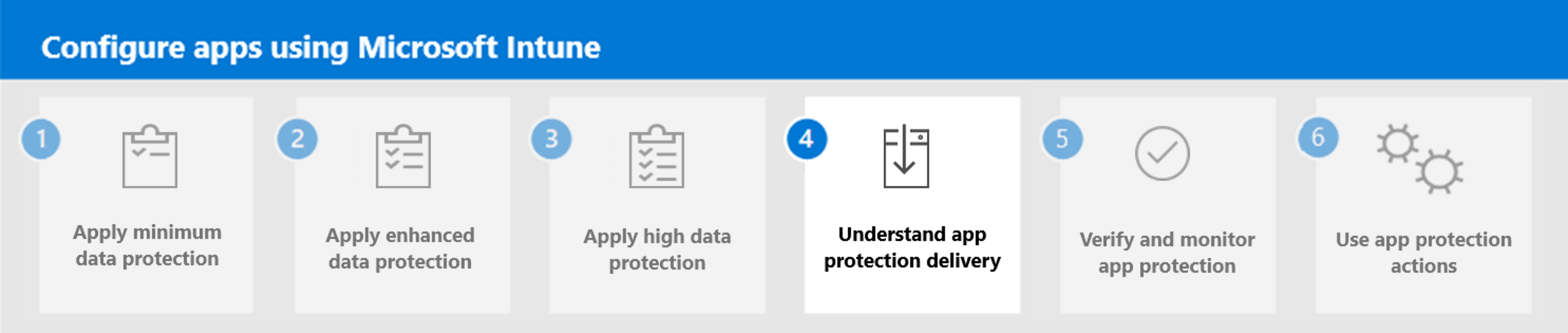

다음 단계

4단계를 계속 진행하여 Microsoft Intune 앱 보호 제공을 이해합니다.