1단계. 엔터프라이즈 기본 데이터 보호 적용

필수 조건을 따르고, organization 지원해야 하는 플랫폼을 결정하고, 각 지원 플랫폼에 사용할 수 있는 다양한 앱 데이터 보호 범주를 이해하고, 앱 보호 프레임워크를 적용하기 전에 필요한 단계를 완료하면 앱 보호 정책을 추가할 준비가 된 것입니다.

수준 1은 엔터프라이즈 모바일 디바이스에 대한 최소 데이터 보호 구성입니다. 이 구성은 PIN이 회사 또는 학교 데이터에 액세스하도록 요구하고, 회사 또는 학교 계정 데이터를 암호화하고, 학교 또는 회사 데이터를 선택적으로 초기화할 수 있는 기능을 제공하여 기본 Exchange Online 디바이스 액세스 정책의 필요성을 대체합니다. 그러나 Exchange Online 디바이스 액세스 정책과 달리 아래 앱 보호 정책 설정은 정책에서 선택한 모든 앱에 적용되므로 모바일 메시징 시나리오 외에 데이터 액세스가 보호됩니다.

수준 1의 정책은 사용자에게 미치는 영향을 최소화하면서 합리적인 데이터 액세스 수준을 적용하고 Microsoft Intune 내에서 앱 보호 정책을 만들 때 기본 데이터 보호 및 액세스 요구 사항 설정을 미러.

권장 앱 보호 설정

수준 1 엔터프라이즈 기본 데이터 보호에 대한 Intune 앱 보호를 만들고 적용할 때 다음 권장 앱 보호 설정을 사용합니다.

수준 1 엔터프라이즈 기본 데이터 보호

수준 1은 엔터프라이즈 모바일 디바이스에 대한 최소 데이터 보호 구성입니다. 이 구성은 PIN이 회사 또는 학교 데이터에 액세스하도록 요구하고, 회사 또는 학교 계정 데이터를 암호화하고, 학교 또는 회사 데이터를 선택적으로 초기화할 수 있는 기능을 제공하여 기본 Exchange Online 디바이스 액세스 정책의 필요성을 대체합니다. 그러나 Exchange Online 디바이스 액세스 정책과 달리 아래 앱 보호 정책 설정은 정책에서 선택한 모든 앱에 적용되므로 모바일 메시징 시나리오 외에 데이터 액세스가 보호됩니다.

수준 1의 정책은 사용자에게 미치는 영향을 최소화하면서 합리적인 데이터 액세스 수준을 적용하고 Microsoft Intune 내에서 앱 보호 정책을 만들 때 기본 데이터 보호 및 액세스 요구 사항 설정을 미러.

데이터 보호

| 설정 | 설정 설명 | 값 | 플랫폼 |

|---|---|---|---|

| 데이터 전송 | 조직 데이터를 백업하는 중... | 허용 | iOS/iPadOS, Android |

| 데이터 전송 | 다른 앱으로 조직 데이터 보내기 | 모든 앱 | iOS/iPadOS, Android |

| 데이터 전송 | 조직 데이터를 다음으로 보내기 | 모든 대상 | Windows |

| 데이터 전송 | 다른 앱의 데이터 받기 | 모든 앱 | iOS/iPadOS, Android |

| 데이터 전송 | 에서 데이터 받기 | 모든 원본 | Windows |

| 데이터 전송 | 앱 간 잘라내기, 복사 및 붙여넣기 제한 | 모든 앱 | iOS/iPadOS, Android |

| 데이터 전송 | 에 대한 잘라내기, 복사 및 붙여넣기 허용 | 모든 대상 및 원본 | Windows |

| 데이터 전송 | 타사 키보드 | 허용 | iOS/iPadOS |

| 데이터 전송 | 승인된 키보드 | 필요하지 않음 | Android |

| 데이터 전송 | 화면 캡처 및 Google Assistant | 허용 | Android |

| 암호화 | 조직 데이터 암호화 | 필수 | iOS/iPadOS, Android |

| 암호화 | 등록된 디바이스에서 조직 데이터 암호화 | 필수 | Android |

| 기능 | 네이티브 연락처 앱과 앱 동기화 | 허용 | iOS/iPadOS, Android |

| 기능 | 조직 데이터 인쇄 | 허용 | iOS/iPadOS, Android, Windows |

| 기능 | 다른 앱을 사용한 웹 콘텐츠 전송 제한 | 모든 앱 | iOS/iPadOS, Android |

| 기능 | 조직 데이터 알림 | 허용 | iOS/iPadOS, Android |

액세스 요구 사항

| 설정 | 값 | 플랫폼 | 참고 |

|---|---|---|---|

| 액세스용 PIN | 필수 | iOS/iPadOS, Android | |

| PIN 형식 | 숫자 | iOS/iPadOS, Android | |

| 단순 PIN | 허용 | iOS/iPadOS, Android | |

| 최소 PIN 길이 선택 | 4 | iOS/iPadOS, Android | |

| 액세스용 PIN 대신 터치 ID(iOS 8+/iPadOS) | 허용 | iOS/iPadOS | |

| 시간 제한 후 PIN을 사용하여 생체 인식 재정의 | 필수 | iOS/iPadOS, Android | |

| 시간 제한(작업 시간(분) | 1440 | iOS/iPadOS, Android | |

| 액세스용 PIN 대신 Face ID(iOS 11+/iPadOS) | 허용 | iOS/iPadOS | |

| 액세스를 위한 PIN 대신 생체 인식 | 허용 | iOS/iPadOS, Android | |

| 지정 일 수가 지나면 PIN 다시 설정 | 아니오 | iOS/iPadOS, Android | |

| 유지 관리할 이전 PIN 값 수 선택 | 0 | Android | |

| 디바이스 PIN이 설정된 경우 앱 PIN | 필수 | iOS/iPadOS, Android | 디바이스가 Intune 등록된 경우 관리자는 디바이스 준수 정책을 통해 강력한 디바이스 PIN을 적용하는 경우 이를 "필수 아님"으로 설정하는 것을 고려할 수 있습니다. |

| 액세스를 위한 회사 또는 학교 계정 자격 증명 | 필요하지 않음 | iOS/iPadOS, Android | |

| 비활성인 시간(분)이 지난 후에 액세스 요구 사항 다시 확인 | 30 | iOS/iPadOS, Android |

조건부 실행

| 설정 | 설정 설명 | 값/작업 | 플랫폼 | 참고 |

|---|---|---|---|---|

| 앱 조건 | 최대 PIN 시도 횟수 | 5/ PIN 다시 설정 | iOS/iPadOS, Android | |

| 앱 조건 | 오프라인 유예 기간 | 10080/액세스 차단(분) | iOS/iPadOS, Android, Windows | |

| 앱 조건 | 오프라인 유예 기간 | 90/데이터 초기화(일) | iOS/iPadOS, Android, Windows | |

| 디바이스 조건 | 탈옥/루팅된 디바이스 | 해당/A/액세스 차단 | iOS/iPadOS, Android | |

| 디바이스 조건 | SafetyNet 디바이스 증명 | 기본 무결성 및 인증된 디바이스/액세스 차단 | Android | 이 설정은 최종 사용자 디바이스에서 Google Play의 디바이스 무결성 검사 구성합니다. 기본 무결성으로 디바이스의 무결성을 검증합니다. 변조 흔적이 있는 루팅된 디바이스, 에뮬레이터, 가상 디바이스 및 디바이스는 기본 무결성을 실패합니다. 기본 무결성 및 인증된 디바이스는 Google 서비스로 디바이스의 호환성을 검증합니다. Google의 인증을 받은 수정되지 않은 디바이스만이 이 검사를 통과할 수 있습니다. |

| 디바이스 조건 | 앱에서 위협 검사 필요 | 해당/A/액세스 차단 | Android | 이 설정은 최종 사용자 디바이스에 Google의 앱 확인 검사를 사용하도록 합니다. 구성된 경우 최종 사용자는 Android 디바이스에서 Google의 앱 검사를 켤 때까지 액세스가 차단됩니다. |

| 디바이스 조건 | 허용된 최대 디바이스 위협 수준 | 낮은 액세스/차단 | Windows | |

| 디바이스 조건 | 디바이스 잠금 필요 | 낮음/경고 | Android | 이 설정은 Android 디바이스에 최소 암호 요구 사항을 충족하는 디바이스 암호를 갖도록 합니다. |

참고

Windows 조건부 시작 설정은 상태 검사로 레이블이 지정됩니다.

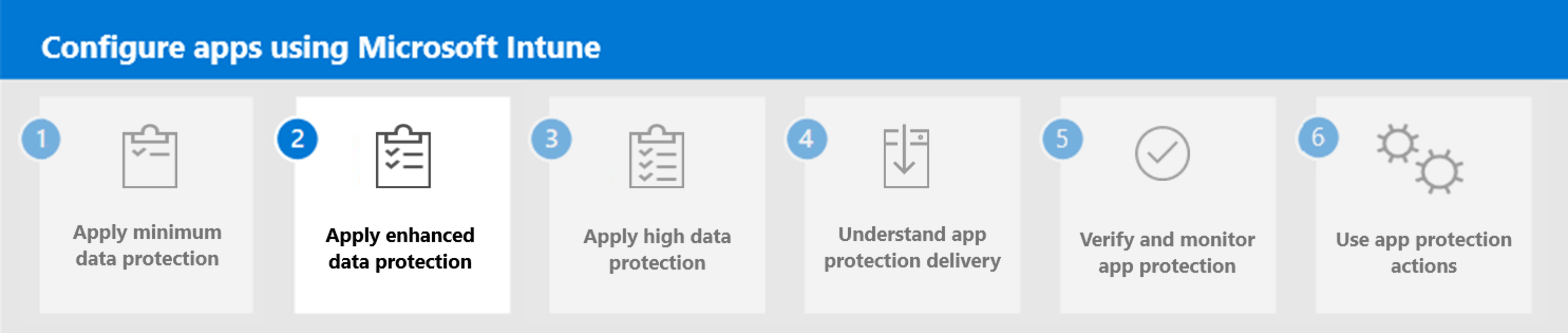

다음 단계

2단계를 계속 진행하여 Microsoft Intune 향상된 데이터 보호를 적용합니다.