관리자 계정 보호

관리자 계정에는 상승된 권한이 있으므로 사이버 공격의 중요한 대상입니다. 이 문서에서는 다음에 대해 설명합니다.

- 비상 사태에 대해 다른 관리자 계정을 설정하는 방법.

- 긴급 관리자 계정을 만드는 방법.

- 자신의 사용자 계정을 만드는 방법.

- 관리자 계정을 보호하는 방법.

- 추가 권장 사항 및 다음 단계.

Microsoft 365에 등록하고 정보를 입력하면 자동으로 전역 관리자(전역 관리자라고도 함)가 됩니다. 전역 관리자는 Microsoft 관리 센터(https://admin.microsoft.com)의 사용자 계정 및 기타 모든 설정을 최종적으로 제어할 수 있지만 다양한 수준의 액세스 권한을 가진 다양한 종류의 관리자 계정이 있습니다. 각 유형의 관리자 역할에 대한 다양한 액세스 수준에 대한 정보는 관리자 역할 정보를 참조하세요.

다른 관리자 계정 만들기

Microsoft 365 관리에만 관리자 계정을 사용하세요. 관리자는 정기적으로 Microsoft 365 앱 사용하기 위해 별도의 사용자 계정을 가지고 있어야 하며, 계정 및 디바이스를 관리하는 데 필요한 경우에만 관리 계정을 사용하고 다른 관리자 기능을 작업하는 동안에만 관리 계정을 사용해야 합니다. 추가 라이선스 비용을 지불할 필요가 없도록 관리자 계정에서 Microsoft 365 라이선스를 제거하는 것도 좋은 생각입니다.

신뢰할 수 있는 다른 직원에게 관리자 액세스 권한을 부여하기 위해 하나 이상의 다른 전역 관리자 계정을 설정하려고 합니다. 사용자 관리를 위해 별도의 관리자 계정을 만들 수도 있습니다(이 역할을 사용자 관리 관리자라고 함). 자세한 내용은 관리자 역할 정보를 참조하세요.

중요

관리자 계정 집합을 설정하는 것이 좋습니다. 하지만 organization 대한 전역 관리자 수를 제한해야 합니다. 또한 작업을 수행하는 데 필요한 데이터 및 작업에만 액세스 권한을 부여하는 최소 권한 액세스 개념을 준수하는 것이 좋습니다. 최소 권한 원칙에 대해 자세히 알아보기

더 많은 관리자 계정을 만들려면 다음을 수행합니다.

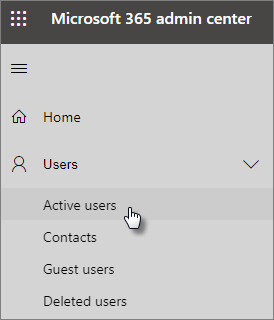

Microsoft 365 관리 센터 왼쪽 탐색 창에서 사용자>활성 사용자를 선택합니다.

활성 사용자 페이지에서 페이지 상단의 사용자 추가를 선택합니다.

사용자 추가 패널에서 이름 및 사용자 이름 정보와 같은 기본 정보를 입력합니다.

제품 라이선스 정보를 입력하고 설정합니다.

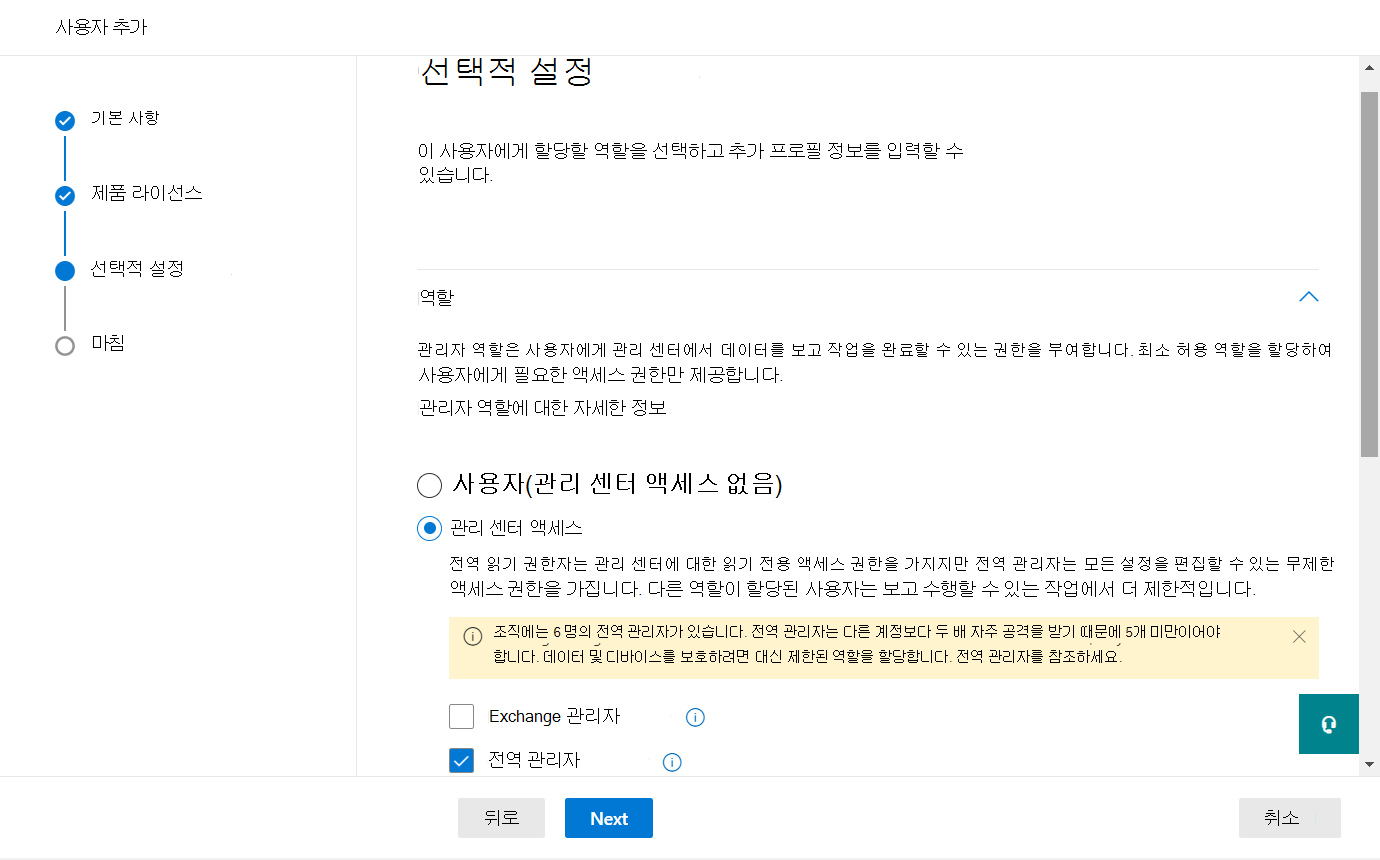

선택적 설정에서 적절한 경우 관리 센터 액세스 추가를 포함하여 사용자의 역할을 정의합니다.

설정을 완료하고 검토한 다음 추가 완료를 선택하여 세부 정보를 확인합니다.

긴급 관리자 계정 만들기

또한 실수로 자신을 잠그지 않도록 다단계 인증(MFA)이 설정되지 않은 백업 계정을 만들어야 합니다(예: 두 번째 확인 형식으로 사용하는 전화를 분실한 경우). 이 계정의 암호는 구 또는 16자 이상이어야 합니다. 이 긴급 관리자 계정은 종종 “비상(break-glass) 계정"이라고 합니다.

자신을 위한 사용자 계정 만들기

관리자인 경우 메일 확인과 같은 일반 작업을 수행하려면 사용자 계정이 필요합니다. 어느 것이 어느 것인지 알 수 있도록 계정 이름을 지정하세요. 예를 들어 관리자 자격 증명은 Alice.Chavez@Contoso.org 유사할 수 있으며 일반 사용자 계정은 Alice@Contoso.com 유사할 수 있습니다.

새 사용자 계정을 만들려면 다음을 수행합니다.

Microsoft 365 관리 센터 이동한 다음 왼쪽 탐색 창에서 사용자>활성 사용자를 선택합니다.

활성 사용자 페이지 상단에서 사용자 추가를 선택하고 사용자 추가 패널에서 이름과 기타 정보를 입력합니다.

제품 라이선스 섹션에서 Microsoft 365 Business Premium(관리 액세스 권한 없음) 확인란을 선택합니다.

선택적 설정 섹션에서 사용자(관리 센터 액세스 권한 없음)에 대해 선택된 기본 라디오 버튼을 그대로 둡니다.

설정을 완료하고 검토한 다음 추가 완료를 선택하여 세부 정보를 확인합니다.

관리자 계정 보호

모든 관리자 계정을 보호하려면 다음 권장 사항을 따르세요.

모든 관리자 계정이 암호 없는 인증(예: Windows Hello 또는 인증자 앱) 또는 MFA를 사용하도록 요구합니다. 암호 없는 인증이 중요한 이유에 대해 자세히 알아보려면 Microsoft 보안 백서: 암호 없는 보호를 참조하세요.

관리자에 대한 사용자 지정 권한을 사용하지 마세요. 특정 사용자에게 권한을 부여하는 대신 Microsoft Entra ID 역할을 통해 권한을 할당합니다. 그리고 당면한 작업을 수행하는 데 필요한 데이터 및 작업에만 액세스 권한을 부여합니다. Microsoft Entra ID 최소 권한 역할에 대해 알아봅니다.

가능한 경우 기본 제공 역할을 사용하여 권한을 할당합니다. Azure RBAC(역할 기반 액세스 제어)에는 사용할 수 있는 몇 가지 기본 제공 역할이 있습니다. Microsoft Entra 기본 제공 역할에 대해 자세히 알아보세요.

추가 권장 사항

관리자 계정을 사용하기 전에 개인 이메일 계정을 포함하여 관련 없는 모든 브라우저 세션 및 앱을 닫으세요. 비공개 또는 시크릿 브라우저 창에서도 사용할 수 있습니다.

관리 작업을 완료한 후에는 브라우저 세션에서 로그아웃해야 합니다.