Intune에서 SCEP 인증서 프로필 만들기 및 할당

SCEP(단순 인증서 등록 프로토콜) 인증서를 지원하도록 인프라를 구성한 후에는 Intune에서 SCEP 인증서 프로필을 만들고 사용자 및 디바이스에 할당할 수 있습니다.

디바이스가 SCEP 인증서 프로필을 사용하려면 신뢰할 수 있는 루트 CA(인증 기관)를 신뢰해야 합니다. 루트 CA에 대한 신뢰는 SCEP 인증서 프로필을 수신하는 동일한 그룹에 신뢰할 수 있는 인증서 프로필을 배포함으로써 가장 잘 설정됩니다. 신뢰할 수 있는 인증서 프로필은 신뢰할 수 있는 루트 CA 인증서를 프로비전합니다.

Android Enterprise를 실행하는 디바이스에서 SCEP가 인증서를 사용하여 프로비저닝하려면 PIN이 필요할 수 있습니다. 자세한 내용은 Android Enterprise에 대한 PIN 요구 사항을 참조하세요.

중요

Android 디바이스 관리자 관리는 더 이상 사용되지 않으며 GMS(Google Mobile Services)에 액세스할 수 있는 디바이스에서 더 이상 사용할 수 없습니다. 현재 디바이스 관리자 관리를 사용하는 경우 다른 Android 관리 옵션으로 전환하는 것이 좋습니다. 지원 및 도움말 설명서는 Android 15 이하를 실행하는 GMS가 없는 일부 디바이스에서 계속 사용할 수 있습니다. 자세한 내용은 GMS 디바이스에서 Android 디바이스 관리자에 대한 지원 종료를 참조하세요.

참고

Android 11부터는 신뢰할 수 있는 인증서 프로필은 Android 디바이스 관리자로 등록된 디바이스에 신뢰할 수 있는 루트 인증서를 더 이상 설치할 수 없습니다. Samsung Knox에는 이 제한이 적용되지 않습니다.

이 제한에 대한 자세한 내용은 Android 디바이스 관리자를 위한 신뢰할 수 있는 인증서 프로필을 참조하세요.

중요

2022년 10월 22일에 Microsoft Intune은 Windows 8.1을 실행하는 디바이스에 대한 지원을 종료했습니다. 이러한 디바이스에 대한 기술 지원 및 자동 업데이트는 사용할 수 없습니다.

현재 Windows 8.1 사용하는 경우 Windows 10/11 디바이스로 이동합니다. Microsoft Intune에는 Windows 10/11 클라이언트 디바이스를 관리하는 기본 제공 보안 및 디바이스 기능이 있습니다.

팁

SCEP 인증서 프로필은 Windows 10 Enterprise 다중 세션 원격 데스크톱에 대해 지원됩니다.

인증서 커넥터 업데이트: KB5014754 대한 강력한 매핑 요구 사항

적용 대상:

- Windows 10

- Windows 11

- Android

- iOS

- macOS

KDC(키 배포 센터)를 사용하려면 인증서 기반 인증을 위해 사용자 또는 디바이스 개체를 Active Directory에 강력하게 매핑해야 합니다. 즉, 인증서의 SAN(주체 대체 이름)에는 Active Directory의 사용자 또는 디바이스 SID에 매핑되는 SID(보안 식별자) 확장이 포함되어야 합니다. 사용자 또는 디바이스가 Active Directory에서 인증서를 사용하여 인증하는 경우 KDC는 SID를 확인하여 인증서가 올바른 사용자 또는 디바이스에 매핑되고 발급되었는지 확인합니다. 매핑 요구 사항은 인증서 스푸핑으로부터 보호하고 KDC에 대한 인증서 기반 인증이 계속 작동하도록 합니다.

Microsoft Intune 배포하고 KDC에 대한 인증서 기반 인증에 사용되는 모든 인증서에 강력한 매핑이 필요합니다. 강력한 매핑 솔루션은 모든 플랫폼의 사용자 인증서에 적용할 수 있습니다. 디바이스 인증서의 경우 Microsoft Entra 하이브리드 조인 Windows 디바이스에만 적용됩니다. 이러한 시나리오의 인증서가 전체 적용 모드 날짜까지 강력한 매핑 요구 사항을 충족하지 않으면 인증이 거부됩니다.

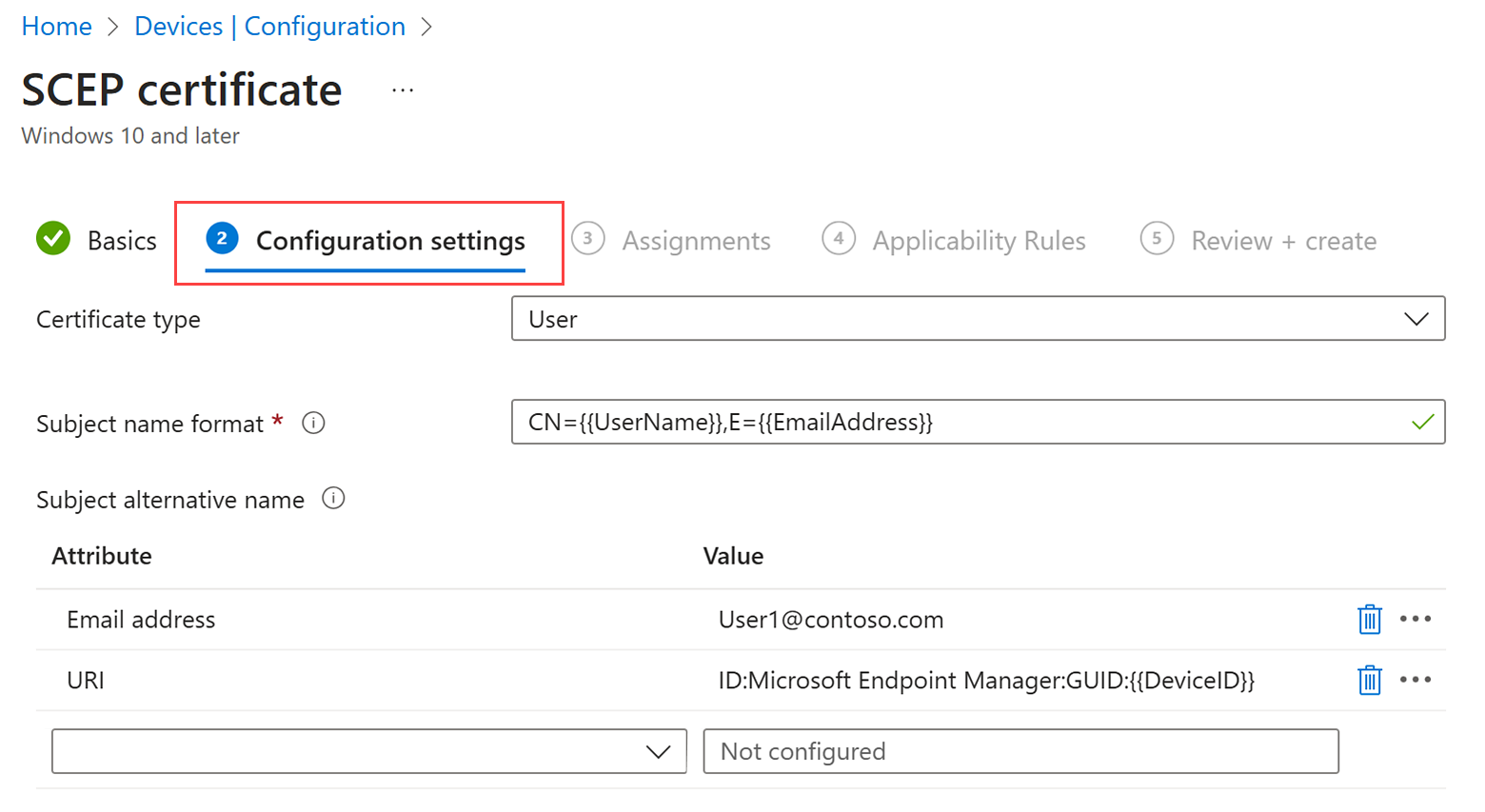

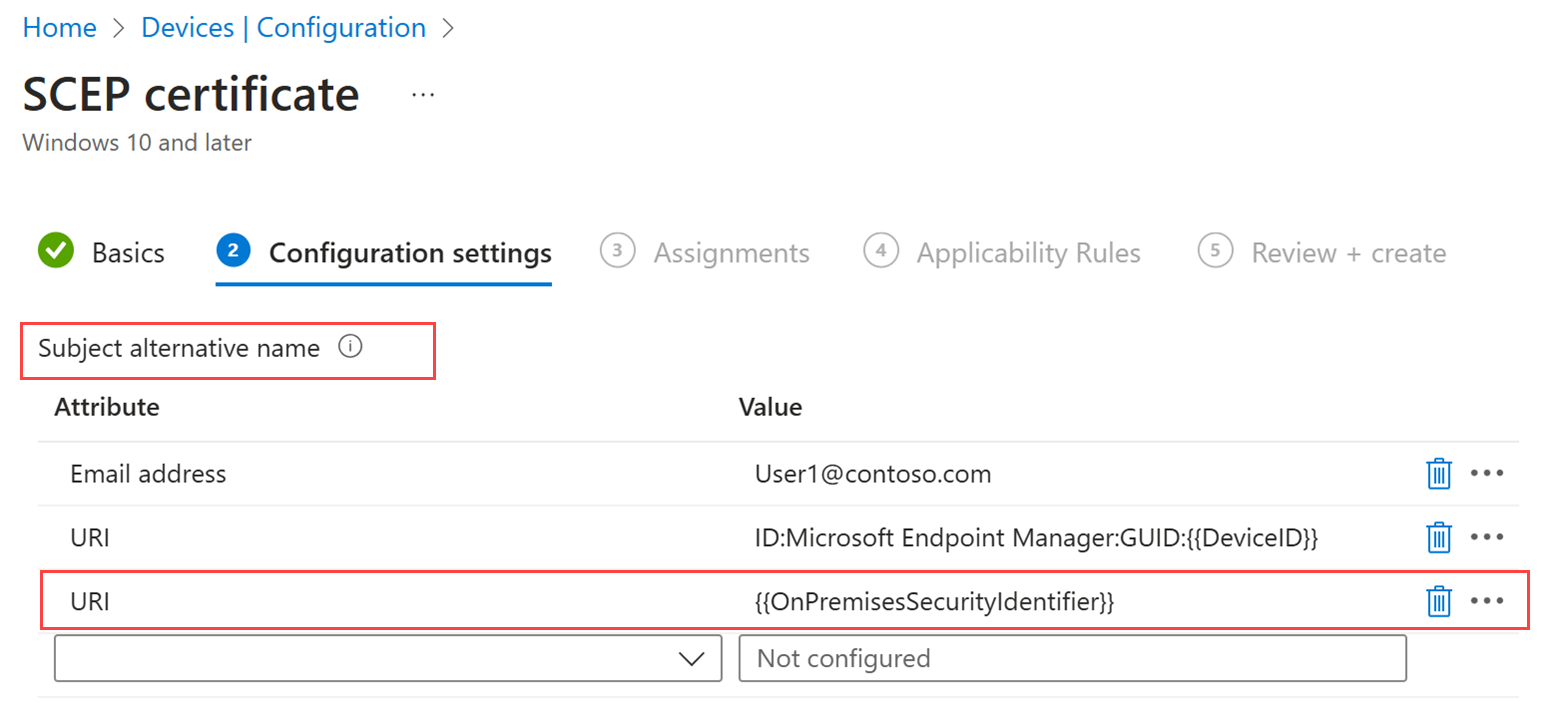

Intune 통해 제공되는 SCEP 인증서에 대한 강력한 매핑 솔루션을 구현하려면 SCEP 프로필의 OnpremisesSecurityIdentifier SAN에 변수를 추가해야 합니다.

이 변수는 URI 특성의 일부여야 합니다. 새 SCEP 프로필을 만들거나 기존 프로필을 편집하여 URI 특성을 추가할 수 있습니다.

인증서 프로필에 URI 특성 및 값을 추가한 후 Microsoft Intune 태그와 확인된 SID를 사용하여 SAN 특성을 추가합니다. 서식 예제: tag:microsoft.com,2022-09-14:sid:<value> 이 시점에서 인증서 프로필은 강력한 매핑 요구 사항을 충족합니다.

SCEP 프로필이 강력한 매핑 요구 사항을 충족하는지 확인하려면 Microsoft Intune 관리 센터에서 SCEP 인증서 프로필을 만들거나 새 SAN 특성 및 값으로 기존 프로필을 수정합니다. 필수 조건으로 사용자와 디바이스를 Active Directory에서 Microsoft Entra ID 동기화해야 합니다. 자세한 내용은 Microsoft Entra Domain Services 관리되는 도메인에서 개체 및 자격 증명을 동기화하는 방법을 참조하세요.

강력한 매핑에 대한 KDC의 요구 사항 및 적용 날짜에 대한 자세한 내용은 KB5014754: Windows 도메인 컨트롤러의 인증서 기반 인증 변경 내용을 참조하세요 .

SCEP 인증서 프로필 만들기

Microsoft Intune 관리 센터에 로그인합니다.

디바이스관리 디바이스>>구성>만들기를 선택하고 이동합니다.

다음 속성을 입력합니다.

플랫폼: 디바이스 플랫폼을 선택합니다.

프로필: SCEP 인증서를 선택합니다. 또는 템플릿>SCEP 인증서를 선택합니다.

Android Enterprise의 경우 프로필 유형은 완전 관리형, 전용, 회사 소유 회사 프로필 및 개인 소유 회사 프로필의 두 범주로 구분됩니다. 관리하는 디바이스에 대해 올바른 SCEP 인증서 프로필을 선택해야 합니다.

‘완전 관리형, 전용 및 회사 소유 회사 프로필’ 프로필의 SCEP 인증서 프로필에는 다음과 같은 제한 사항이 있습니다.

- 모니터링에서 디바이스 소유자 SCEP 인증서 프로필에는 인증서 보고를 사용할 수 없습니다.

- Intune 사용하여 디바이스 소유자에 대한 SCEP 인증서 프로필에서 프로비전된 인증서를 해지할 수 없습니다. 외부 프로세스를 통해 또는 인증 기관에서 직접 해지를 관리할 수 있습니다.

- Android Enterprise 전용 디바이스에서는 SCEP 인증서 프로필이 Wi-Fi 네트워크 구성, VPN 및 인증에 대해 지원됩니다. Android Enterprise 전용 디바이스의 SCEP 인증서 프로필은 앱 인증에서 지원되지 않습니다.

Android(AOSP)의 경우 다음과 같은 제한 사항이 적용됩니다.

- 모니터링에서 디바이스 소유자 SCEP 인증서 프로필에는 인증서 보고를 사용할 수 없습니다.

- Intune 사용하여 디바이스 소유자에 대한 SCEP 인증서 프로필에서 프로비전된 인증서를 해지할 수 없습니다. 외부 프로세스를 통해 또는 인증 기관에서 직접 해지를 관리할 수 있습니다.

- SCEP 인증서 프로필은 Wi-Fi 네트워크 구성에 대해 지원됩니다. VPN 구성 프로필 지원을 사용할 수 없습니다. 향후 업데이트에는 VPN 구성 프로필에 대한 지원이 포함될 수 있습니다.

- 다음 변수는 Android(AOSP) SCEP 인증서 프로필에서 사용할 수 없습니다. 이러한 변수에 대한 지원은 향후 업데이트에서 제공됩니다.

- onPremisesSamAccountName

- OnPrem_Distinguished_Name

- 부서

참고

디바이스 소유자는 회사 소유 디바이스와 동일합니다. 다음은 디바이스 소유자로 간주됩니다.

- Android Enterprise - 완전 관리형, 전용 및 Corporate-Owned 회사 프로필

- Android AOSP

- 사용자 선호도

- 사용자 없는

만들기를 선택합니다.

기본에서 다음 속성을 입력합니다.

- 이름: 프로필에 대한 설명이 포함된 이름을 입력합니다. 나중에 쉽게 식별할 수 있도록 프로필 이름을 지정합니다. 예를 들어 전체 회사에 대한 SCEP 프로필은 좋은 프로필 이름입니다.

- 설명: 설정에 대한 설명을 입력합니다. 이 설정은 선택 사항이지만 권장됩니다.

다음을 선택합니다.

구성 설정에서 다음 구성을 완료합니다.

배포 채널: 프로필을 배포할 방법을 선택합니다. 또한 이 설정은 연결된 인증서가 저장되는 키체인 결정하므로 적절한 채널을 선택하는 것이 중요합니다.

사용자 인증서가 있는 프로필에서 항상 사용자 배포 채널을 선택합니다. 사용자 채널은 사용자 키체인 인증서를 저장합니다. 항상 디바이스 인증서가 있는 프로필에서 디바이스 배포 채널을 선택합니다. 디바이스 채널은 시스템 키체인 인증서를 저장합니다.

프로필을 배포한 후에는 배포 채널을 편집할 수 없습니다. 다른 채널을 선택하려면 새 프로필을 만들어야 합니다.

인증서 종류:

(적용 대상: Android, Android Enterprise, Android(AOSP), iOS/iPadOS, macOS, Windows 8.1 및 Windows 10/11)

인증서 프로필을 사용하는 방법에 따라 형식을 선택합니다.

사용자: 사용자 인증서는 인증서의 주체 및 SAN에 사용자 및 장치 속성을 모두 포함할 수 있습니다.

디바이스: 디바이스 인증서는 인증서의 주체 및 SAN에 디바이스 특성만 포함할 수 있습니다.

키오스크와 같은 사용자가 없는 디바이스 또는 Windows 디바이스에 대해 디바이스를 사용합니다. Windows 디바이스에서 인증서는 로컬 컴퓨터 인증서 저장소에 배치됩니다.

macOS의 경우 이 프로필이 디바이스 배포 채널을 사용하도록 구성된 경우 사용자 또는 디바이스를 선택할 수 있습니다. 프로필이 사용자 배포 채널을 사용하도록 구성된 경우 사용자만 선택할 수 있습니다.

참고

SCEP에서 프로비전된 인증서 스토리지:

macOS - SCEP를 사용하여 프로비전하는 인증서는 사용자 배포 채널을 선택하지 않는 한 항상 디바이스의 시스템 키체인(시스템 저장소 또는 디바이스 키체인라고도 함)에 배치됩니다.

‘Android’ - 디바이스에 ‘VPN 및 앱’ 인증서 저장소와 ‘Wi-Fi’ 인증서 저장소가 모두 있습니다. Intune은 항상 디바이스에 있는 VPN 및 앱 저장소에 SCEP 인증서를 저장합니다. VPN 및 앱 스토어를 사용하면 다른 앱에서도 인증서를 사용할 수 있습니다.

그러나 SCEP 인증서가 Wi-Fi 프로필에도 연결되어 있으면 Intune은 Wi-Fi 저장소에도 인증서를 설치합니다.

VPN 앱에 대해 구성된 경우 사용자에게 올바른 인증서를 선택하라는 메시지가 표시됩니다. 완전 관리(또는 BYOD 시나리오)에 대한 자동 인증서 승인은 지원되지 않습니다. 모든 것이 올바르게 설정되면 대화 상자에서 올바른 인증서가 이미 미리 선택되어 있어야 합니다.

주체 이름 형식:

인증서 요청 시 주체 이름을 자동으로 만드는 방법을 Intune에 알려 주는 텍스트를 입력합니다. 주체 이름 형식에 대한 옵션은 사용자 또는 디바이스 중에서 선택하는 인증서 유형에 따라 달라집니다.

팁

주체 이름 길이가 64자를 초과하는 경우 내부 인증 기관에서 이름 길이 적용을 사용하지 않도록 설정해야 할 수도 있습니다. 자세한 내용은 DN 길이 적용 사용 안 함을 참조하세요.

참고

결과 CSR(인증서 서명 요청)의 주체 이름에 다음 문자 중 하나가 이스케이프된 문자(백슬래시 \에 의해 진행됨)로 포함된 경우 SCEP를 사용하여 인증서를 가져오는 알려진 문제가 있습니다.

- +

- ;

- ,

- =

참고

Android 12부터 Android는 더 이상 개인 소유 회사 프로필 디바이스에 대해 다음 하드웨어 식별자 사용을 지원하지 않습니다.

- 일련 번호

- IMEI

- MEID

주체 이름 또는 SAN에서 이러한 변수를 사용하는 개인 소유 회사 프로필 디바이스에 대한 인증서 프로필을 Intune 디바이스가 Intune 등록할 때 Android 12 이상을 실행하는 디바이스에서 인증서를 프로비전하지 못합니다. Android 12로 업그레이드하기 전에 등록된 디바이스는 Intune에서 이전에 디바이스 하드웨어 식별자를 얻은 한 인증서를 받을 수 있습니다.

Android 12에 도입된 이 변경 사항 및 기타 변경 사항에 대한 자세한 내용은 Microsoft Endpoint Manager에 대한 Android Day Zero 지원 블로그 게시물을 참조하세요.

사용자 인증서 유형

텍스트 상자를 사용하여 정적 텍스트 및 변수를 포함한 사용자 지정 주체 이름 형식을 입력합니다. 일반 이름(CN) 및 이메일(E)의 두 가지 변수 옵션이 지원됩니다.

이메일(E)은 일반적으로 {{EmailAddress}} 변수로 설정됩니다. 예: E={{EmailAddress}}

일반 이름(CN)은 다음 변수 중 하나로 설정할 수 있습니다.

- CN={{UserName}}: janedoe와 같은 사용자의 사용자 이름입니다.

- CN={{UserPrincipalName}}: 사용자의 사용자 계정 이름(예: janedoe@contoso.com)입니다.

- CN={{AAD_Device_ID}}: Microsoft Entra ID 디바이스를 등록할 때 할당된 ID입니다. 이 ID는 일반적으로 Microsoft Entra ID 인증하는 데 사용됩니다.

- CN={{DeviceId}}: Intune에서 디바이스를 등록할 때 할당된 ID입니다.

참고

Windows 디바이스에서 제목 이름에 {{DeviceId}}을(를) 사용하지 마십시오. 특정 인스턴스에서 이 주체 이름으로 생성된 인증서로 인해 Intune 동기화가 실패합니다.

CN={{SERIALNUMBER}}: 일반적으로 제조업체에서 장치를 식별하는 데 사용하는 고유한 일련 번호(SN)입니다.

CN={{IMEINumber}}: 휴대전화를 식별하는 데 사용되는 IMEI(International Mobile Equipment Identity) 고유 번호입니다.

CN={{OnPrem_Distinguished_Name}}: 쉼표로 구분된 상대적인 고유 이름 시퀀스(예: CN=Jane Doe,OU=UserAccounts,DC=corp,DC=contoso,DC=com.

{{OnPrem_Distinguished_Name}} 변수를 사용하려면 다음을 수행합니다.

- Microsoft Entra ID 연결 Microsoft Entra 사용하여 onpremisesdistinguishedname 사용자 특성을 동기화해야 합니다.

- CN 값에 쉼표가 포함된 경우 주체 이름 형식은 따옴표로 묶어야 합니다. 예를 들면 다음과 같습니다. CN="{{OnPrem_Distinguished_Name}}"

CN={{OnPremisesSamAccountName}}: 관리자는 Microsoft Entra Connect를 사용하여 active Directory의 samAccountName 특성을 onPremisesSamAccountName이라는 특성으로 Microsoft Entra ID 동기화할 수 있습니다. Intune에서는 해당 변수를 인증서의 제목에 있는 인증 발급 요청의 일부로 대체할 수 있습니다. samAccountName 특성은 이전 버전의 Windows(Windows 2000 이전)에서 클라이언트 및 서버를 지원하는 데 사용되는 사용자 로그인 이름입니다. 사용자 로그인 이름 형식은 DomainName\testUser 또는 testUser입니다.

{{OnPremisesSamAccountName}} 변수를 사용하려면 Microsoft Entra ID 연결 Microsoft Entra 사용하여 OnPremisesSamAccountName 사용자 특성을 동기화해야 합니다.

다음 디바이스 인증서 유형 섹션에 나열된 모든 디바이스 변수는 사용자 인증서 주체 이름에도 사용할 수 있습니다.

이러한 변수와 정적 텍스트 문자열 중 하나 이상을 조합하여 CN={{UserName}},E={{EmailAddress}},OU=모바일,O=금융 그룹,L=레드몬드,ST=워싱턴,C=미국과 같은 사용자 지정 제목 이름 형식을 만들 수 있습니다.

이 예제에는 CN 및 E 변수를 사용하는 주체 이름 형식과 조직 구성 단위, 조직, 위치, 상태 및 국가 값에 해당하는 문자열이 포함됩니다. CertStrToName 함수에서는 이 함수와 지원되는 문자열을 보여 줍니다.

Android Enterprise 전용으로 등록된 장치와 같이 사용자 연결이 없는 장치에는 사용자 속성이 지원되지 않습니다. 예를 들어 주체 또는 SAN에서 CN={{UserPrincipalName}} 을 사용하는 프로필은 디바이스에 사용자가 없을 때 사용자 계정 이름을 가져올 수 없습니다.

디바이스 인증서 유형

주체 이름 형식에 대한 형식 옵션은 다음 변수를 포함합니다.

- {{AAD_Device_ID}} 또는 {{AzureADDeviceId}} - 변수를 사용하여 Microsoft Entra ID 디바이스를 식별할 수 있습니다.

- {{DeviceId}} - Intune 장치 ID

- {{Device_Serial}}

- {{Device_IMEI}}

- {{SerialNumber}}

- {{IMEINumber}}

- {{WiFiMacAddress}}

- {{IMEI}}

- {{DeviceName}}

- {{FullyQualifiedDomainName}}(Windows 및 도메인에 가입된 디바이스에만 적용됨)

- {{MEID}}

텍스트 상자에서 이러한 변수와 정적 텍스트를 지정할 수 있습니다. 예를 들어, Device1이라는 디바이스의 일반 이름을 CN={{DeviceName}}Device1으로 추가할 수 있습니다.

중요

- 변수를 지정하는 경우 오류를 방지하기 위해 예제에 표시된 대로 변수 이름을 이중 중괄호 {{ }}로 묶습니다.

- IMEI, SerialNumber 및 FullyQualifiedDomainName과 같이 디바이스 인증서의 주체 또는 SAN에 사용되는 디바이스 속성은 디바이스에 대해 액세스 권한이 있는 사람이 스푸핑할 수 있는 속성입니다.

- 디바이스는 해당 디바이스에 설치할 해당 프로필의 인증서 프로필에 지정된 모든 변수를 지원해야 합니다. 예를 들어, SCEP 프로필의 주체 이름에 {{IMEI}}가 사용되며 IMEI 번호가 없는 디바이스에 할당된 경우 프로필을 설치하지 못합니다.

주체 대체 이름:

인증서 요청에서 SAN(주체 대체 이름)을 구성합니다. 둘 이상의 주체 대체 이름을 입력할 수 있습니다. 텍스트 값은 특성의 변수 및 정적 텍스트를 포함할 수 있습니다.참고

다음 Android Enterprise 프로필은 SAN에 대한 {{UserName}} 변수 사용을 지원하지 않습니다.

- 완전 관리형, 전용 및 Corporate-Owned 회사 프로필

사용 가능한 SAN 특성 중에서 선택합니다.

- 전자 메일 주소

- UPN(사용자 계정 이름)

- DNS

- URI(Uniform Resource Identifier)

선택한 인증서 유형에 따라 SAN 변수가 결정됩니다.

참고

Android 12부터 Android는 더 이상 개인 소유 회사 프로필 디바이스에 대해 다음 하드웨어 식별자 사용을 지원하지 않습니다.

- 일련 번호

- IMEI

- MEID

주체 이름 또는 SAN에서 이러한 변수를 사용하는 개인 소유 회사 프로필 디바이스에 대한 인증서 프로필을 Intune 디바이스가 Intune 등록할 때 Android 12 이상을 실행하는 디바이스에서 인증서를 프로비전하지 못합니다. Android 12로 업그레이드하기 전에 등록된 디바이스는 Intune에서 이전에 디바이스 하드웨어 식별자를 얻은 한 인증서를 받을 수 있습니다.

Android 12에 도입된 이 변경 사항 및 기타 변경 사항에 대한 자세한 내용은 Microsoft Endpoint Manager에 대한 Android Day Zero 지원 블로그 게시물을 참조하세요.

사용자 인증서 유형

사용자 인증서 유형을 사용하면 주체 이름 섹션에서 위에서 설명한 사용자 또는 디바이스 인증서 변수를 사용할 수 있습니다.

예를 들어 사용자 인증서 유형에는 주체 대체 이름에 UPN(사용자 계정 이름)이 포함될 수 있습니다. 클라이언트 인증서가 네트워크 정책 서버에 대한 인증에 사용되는 경우 주체 대체 이름을 UPN으로 설정합니다.

Microsoft Intune 인증서 기반 인증에 대한 KDC(키 배포 센터) 강력한 매핑 요구 사항을 준수하는 변수인 OnPremisesSecurityIdentifier도 지원합니다. KDC를 사용하여 인증하는 사용자 인증서에 변수를 추가해야 합니다. {{OnPremisesSecurityIdentifier}}로 서식이 지정된 변수를 Microsoft Intune 관리 센터의 새 프로필과 기존 프로필에 추가할 수 있습니다. 이 변수는 macOS, iOS 및 Windows 10/11용 사용자 인증서에서 지원되며 URI 특성에서만 작동합니다.

디바이스 인증서 유형

디바이스 인증서 유형을 사용하면 주체 이름에 대한 디바이스 인증서 유형 섹션에 설명된 변수를 사용할 수 있습니다.

특성 값을 지정하려면 변수 이름을 중괄호로 묶고 해당 변수에 대한 텍스트를 입력합니다. 예를 들어, DNS 특성 값 {{AzureADDeviceId}}.domain.com을 추가할 수 있습니다. 여기서 .domain.com은 텍스트입니다. User1이라는 사용자의 경우 Email 주소가 {{FullyQualifiedDomainName}}User1@Contoso.com으로 표시될 수 있습니다.

이러한 변수와 정적 텍스트 문자열 중 하나 이상의 조합을 사용하여 {{UserName}}-Home과 같은 사용자 지정 주체 대체 이름 형식을 만들 수 있습니다.

Microsoft Intune 인증서 기반 인증에 대한 KDC(키 배포 센터) 강력한 매핑 요구 사항을 준수하는 변수인 OnPremisesSecurityIdentifier도 지원합니다. KDC를 사용하여 인증하는 디바이스 인증서에 변수를 추가해야 합니다. {{OnPremisesSecurityIdentifier}}로 서식이 지정된 변수를 Microsoft Intune 관리 센터의 새 프로필과 기존 프로필에 추가할 수 있습니다. 이 변수는 Microsoft Entra 하이브리드 조인 디바이스에 대한 디바이스 인증서에서 지원되며 URI 특성에서만 작동합니다.

중요

- 디바이스 인증서 변수를 사용할 때 변수 이름을 이중 중괄호 {{ }}로 묶습니다.

- 변수 뒤에 오는 텍스트에는 중괄호 { }, 파이프 기호 | 및 세미콜론 ;을 사용하지 마세요.

- IMEI, SerialNumber 및 FullyQualifiedDomainName과 같이 디바이스 인증서의 주체 또는 SAN에 사용되는 디바이스 속성은 디바이스에 대해 액세스 권한이 있는 사람이 스푸핑할 수 있는 속성입니다.

- 디바이스는 해당 디바이스에 설치할 해당 프로필의 인증서 프로필에 지정된 모든 변수를 지원해야 합니다. 예를 들어, SCEP 프로필의 SAN에 {{IMEI}}가 사용되며 IMEI 번호가 없는 디바이스에 할당된 경우 프로필을 설치하지 못합니다.

인증서 유효 기간:

인증서 템플릿에서 유효 기간보다 작은 값은 입력할 수 있지만 높은 값은 입력할 수 없습니다. Intune 관리 센터 내에서 설정할 수 있는 사용자 지정 값을 지원하도록 인증서 템플릿을 구성한 경우 이 설정을 사용하여 인증서가 만료되기 전까지 남은 시간을 지정합니다.

Intune은 최대 24개월의 유효 기간을 지원합니다.

예를 들어 인증서 템플릿의 인증서 유효 기간이 2년이면 값을 1년으로 입력할 수는 있어도 5년으로는 입력할 수 없습니다. 또한 이 값은 발급 CA 인증서의 남은 유효 기간보다 작아야 합니다.

5일 이상의 유효 기간을 사용하도록 계획합니다. 유효 기간이 5일 미만인 경우 인증서가 거의 만료되거나 만료된 상태로 들어갈 가능성이 높기 때문에 디바이스의 MDM 에이전트가 인증서를 설치하기 전에 거부하게 될 수 있습니다.

KSP(키 스토리지 공급자):

(적용 대상: Windows 8.1 및 Windows 10/11)

인증서에 대한 키를 저장할 위치를 지정합니다. 다음 값 중에서 선택합니다.

- 있는 경우 TPM(신뢰할 수 있는 플랫폼 모듈) KSP에 등록, 그렇지 않으면 소프트웨어 KSP에 등록

- TPM(신뢰할 수 있는 플랫폼 모듈) KSP에 등록, 그러지 않으면 실패

- 비즈니스용 Windows Hello에 등록, 그러지 않으면 실패(Windows 10 이상)

- 소프트웨어 KSP에 등록

키 사용:

다음과 같이 인증서에 대한 키 사용 옵션을 선택합니다.

- 디지털 서명: 디지털 서명으로 키를 보호하는 경우에만 키 교환을 허용합니다.

- 키 암호화: 키가 암호화된 경우에만 키 교환을 허용합니다.

키 크기(비트):

키에 포함된 비트 수를 선택합니다.

구성되지 않음

1024

2048

4096 - 다음 플랫폼에 대해 4096의 키 크기가 지원됩니다.

- Android(모두)

- iOS/iPadOS 14 이상

- macOS 11 이상

- Windows(모두)

참고

Windows 디바이스의 경우 4096비트 키 스토리지는 KSP( 소프트웨어 키 스토리지 공급자 )에서만 지원됩니다. 다음은 이 크기의 키 저장을 지원하지 않습니다.

- 하드웨어 TPM(신뢰할 수 있는 플랫폼 모듈)입니다. 해결 방법으로 키 스토리지에 소프트웨어 KSP를 사용할 수 있습니다.

- 비즈니스용 Windows Hello. 현재 비즈니스용 Windows Hello 대한 해결 방법은 없습니다.

해시 알고리즘:

(Android, Android(AOSP), Android 엔터프라이즈, Windows 8.1 및 Windows 10/11에 적용됨)

이 인증서와 함께 사용할 수 있는 해시 알고리즘 유형 중 하나를 선택합니다. 연결 디바이스에서 지원되는 가장 강력한 보안 수준을 선택합니다.

참고: Android AOSP 및 Android Enterprise 디바이스는 지원되는 가장 강력한 알고리즘을 선택합니다. SHA-1은 무시되고 SHA-2는 대신 사용됩니다.

루트 인증서:

이전에 구성한 후 이 SCEP 인증서 프로필의 해당 사용자 및 디바이스에 할당한 신뢰할 수 있는 인증서 프로필을 선택합니다. 신뢰할 수 있는 인증서 프로필은 신뢰할 수 있는 루트 CA 인증서를 사용하여 사용자 및 디바이스를 프로비저닝하는 데 사용됩니다. 신뢰할 수 있는 인증서 프로필에 대한 내용은 Intune에서 인증을 위해 인증서 사용의 신뢰할 수 있는 루트 CA 인증서 내보내기 및 신뢰할 수 있는 인증서 프로필 만들기를 참조하세요.

참고

루트 인증 기관 및 발급 인증 기관 같은 여러 수준의 PKI 인프라가 있는 경우 발급 인증 기관을 검증하는 최상위 수준의 신뢰할 수 있는 루트 인증서 프로필을 선택합니다.

확장 키 사용:

인증서의 용도에 대한 값을 추가합니다. 대부분의 경우 인증서는 사용자 또는 디바이스가 서버에 인증할 수 있도록 클라이언트 인증이 필요합니다. 필요에 따라 다른 키 사용을 추가할 수 있습니다.

갱신 임계값(%):

디바이스에서 인증서 갱신을 요청하기 전까지 남은 인증서 수명을 백분율로 입력합니다. 예를 들어 20을 입력하면 인증서가 80% 만료될 때 인증서 갱신이 시도됩니다. 갱신 시도는 갱신이 완료될 때까지 계속됩니다. 갱신되면 새 인증서가 생성되어 새 퍼블릭/프라이빗 키 쌍이 생성됩니다.

참고

iOS/iPadOS 및 macOS의 갱신 동작: 인증서는 갱신 임계값 단계에서만 갱신할 수 있습니다. 또한 Intune 동기화하는 동안 디바이스의 잠금을 해제해야 합니다. 갱신에 실패하면 만료된 인증서가 디바이스에 유지되고 Intune 더 이상 갱신을 트리거하지 않습니다. 또한 Intune 만료된 인증서를 다시 배포하는 옵션을 제공하지 않습니다. 만료된 인증서를 제거하고 새 인증서를 요청하려면 영향을 받는 디바이스를 SCEP 프로필에서 일시적으로 제외해야 합니다.

SCEP 서버 URL:

SCEP를 통해 인증서를 발급하는 NDES 서버의 URL을 하나 이상 입력합니다. 예를 들어

https://ndes.contoso.com/certsrv/mscep/mscep.dll와 같이 입력합니다.인터넷의 디바이스에서 인증서를 가져올 수 있도록 하려면 회사 네트워크 외부의 NDES URL을 지정해야 합니다.

URL은 HTTP 또는 HTTPS일 수 있습니다. 하지만 다음 디바이스를 지원하려면 SCEP 서버 URL에서 HTTPS를 사용해야 합니다.- Android 장치 관리자

- Android Enterprise 디바이스 소유자

- Android Enterprise 회사 소유 회사 프로필

- Android Enterprise 개인 소유 회사 프로필

필요에 따라 부하 분산을 위해 다른 SCEP URL을 추가할 수 있습니다. 디바이스는 NDES 서버에 대한 3개의 개별 호출을 수행합니다. 첫 번째 호출은 서버 기능을 가져오기 위한 것이고, 다음 호출은 공개 키를 가져오기 위한 것이며, 그 다음은 서명 요청을 제출하기 위한 것입니다. 여러 URL을 사용하는 경우 부하 분산으로 인해 NDES Server에 대한 후속 호출에 다른 URL이 사용될 수 있습니다. 동일한 요청 중에 후속 호출을 위해 다른 서버에 연결되면 요청이 실패합니다.

NDES 서버 URL을 관리하는 동작은 디바이스 플랫폼에 따라 다릅니다.

- Android: 장치는 SCEP 정책에서 수신된 URL 목록을 무작위로 선택한 다음 액세스 가능한 NDES 서버를 찾을 때까지 목록을 통해 작동합니다. 그런 다음 장치는 전체 프로세스에서 동일한 URL과 서버를 계속 사용합니다. 장치가 NDES 서버에 액세스할 수 없으면 프로세스가 실패합니다.

- iOS/iPadOS: Intune은 URL을 무작위로 지정하고 단일 URL을 장치에 제공합니다. 장치가 NDES 서버에 액세스할 수 없으면 SCEP 요청이 실패합니다.

- Windows: NDES URL 목록은 무작위로 지정된 다음 Windows 장치로 전달되며, 사용 가능한 항목을 찾을 때까지 수신된 순서대로 시도합니다. 장치가 NDES 서버에 액세스할 수 없으면 프로세스가 실패합니다.

NDES 서버를 세 번 호출하는 동안 디바이스가 동일한 NDES 서버에 연결하지 못하면 SCEP 요청이 실패합니다. 예를 들어, 부하 분산 솔루션이 NDES 서버에 대한 두 번째 또는 세 번째 호출에 대해 서로 다른 URL을 제공하거나 NDES의 가상화된 URL을 기반으로 하는 다른 실제 NDES 서버를 제공하는 경우 이 문제가 발생할 수 있습니다. 실패한 요청 후에 디바이스는 NDES URL(또는 iOS/iPadOS의 경우 단일 URL)의 무작위 목록으로 시작하여 다음 정책 주기에 다시 프로세스를 시도합니다.

이 단계는 완전 관리형, 전용 및 Corporate-Owned 회사 프로필에 대한 Android Enterprise 디바이스 프로필에만 적용됩니다.

앱에서 인증서 액세스를 구성하여 애플리케이션에 인증서 액세스 권한을 부여하는 방법을 관리합니다. 다음 중에서 선택합니다.

- 앱에 대한 사용자 승인 필요(기본값) – 사용자는 모든 애플리케이션에서 인증서 사용을 승인해야 합니다.

- 특정 앱에 대해 자동으로 부여(다른 앱에 대한 사용자 승인 필요) – 이 옵션을 사용하여 앱 추가를 선택한 다음, 사용자 상호 작용 없이 인증서를 자동으로 사용하는 하나 이상의 앱을 선택합니다.

다음을 선택합니다.

할당에서 프로필을 수신할 사용자 또는 그룹을 선택합니다. 프로필 할당에 대한 자세한 내용은 사용자 및 장치 프로필 할당을 참조하세요.

다음을 선택합니다.

(Windows 10/11만 해당) 적용 가능성 규칙에서 이 프로필의 할당을 구체화하는 적용 가능성 규칙을 지정합니다. 디바이스의 OS 에디션 또는 버전에 따라 프로필을 할당하거나 할당하지 않도록 선택할 수 있습니다.

자세한 내용은 Microsoft Intune에서 디바이스 프로필 만들기에서 적용 가능성 규칙을 참조하세요.

검토 + 만들기에서 설정을 검토합니다. 만들기를 선택하면 변경 사항이 저장되고 프로필이 할당됩니다. 정책은 프로필 목록에도 표시됩니다.

이스케이프된 특수 문자를 사용하여 인증서 서명 요청 방지

다음 특수 문자 중 하나 이상이 이스케이프 문자로 들어 있는 CN(주체 이름)이 포함된 SCEP 및 PKCS 인증서 요청에 대해 알려진 문제가 있습니다. 주체 이름에 특수 문자 중 하나를 이스케이프 문자로 포함하면 CSR의 주체 이름이 올바르지 않게 됩니다. 잘못된 주체 이름으로 인해 Intune SCEP 챌린지 유효성 검사가 실패하고 인증서가 발급되지 않습니다.

특수 문자는 다음과 같습니다.

- +

- ,

- ;

- =

주체 이름에 특수 문자 중 하나가 포함된 경우 다음 옵션 중 하나를 사용하여 이 제한 사항을 해결합니다.

- 특수 문자를 포함하는 CN 값을 따옴표로 캡슐화합니다.

- CN 값에서 특수 문자를 제거합니다.

예를 들어, 테스트 사용자(TestCompany, LLC)로 표시되는 주체 이름이 있습니다. CN에서 TestCompany와 LLC 사이에 쉼표가 포함되면 문제가 발생합니다. 전체 CN을 따옴표로 묶거나 하거나 TestCompany와 LLC 사이에서 쉼표를 제거하여 이러한 문제를 방지할 수 있습니다.

- 따옴표 추가: CN="사용자 테스트(TestCompany, LLC)",OU=UserAccounts,DC=corp,DC=contoso,DC=com

- 쉼표 제거: CN=테스트 사용자(TestCompany LLC),OU=UserAccounts,DC=corp,DC=contoso,DC=com

그러나 백슬래시 문자를 사용하여 쉼표를 이스케이프하려는 시도는 CRP 로그에 오류와 함께 실패합니다.

- 이스케이프된 쉼표: CN=테스트 사용자(TestCompany\, LLC),OU=UserAccounts,DC=corp,DC=contoso,DC=com

이 오류는 다음 오류와 유사합니다.

Subject Name in CSR CN="Test User (TESTCOMPANY\, LLC),OU=UserAccounts,DC=corp,DC=contoso,DC=com" and challenge CN=Test User (TESTCOMPANY\, LLC),OU=UserAccounts,DC=corp,DC=contoso,DC=com do not match

Exception: System.ArgumentException: Subject Name in CSR and challenge do not match

at Microsoft.ConfigurationManager.CertRegPoint.ChallengeValidation.ValidationPhase3(PKCSDecodedObject pkcsObj, CertEnrollChallenge challenge, String templateName, Int32 skipSANCheck)

Exception: at Microsoft.ConfigurationManager.CertRegPoint.ChallengeValidation.ValidationPhase3(PKCSDecodedObject pkcsObj, CertEnrollChallenge challenge, String templateName, Int32 skipSANCheck)

at Microsoft.ConfigurationManager.CertRegPoint.Controllers.CertificateController.VerifyRequest(VerifyChallengeParams value

인증서 프로필 할당

다른 용도로 디바이스 프로필을 배포하는 것과 동일한 방식으로 SCEP 인증서 프로필을 할당합니다.

중요

디바이스가 SCEP 인증서 프로필을 사용하려면 SCEP 인증서 프로필을 프로비저닝하는 신뢰할 수 있는 인증서 프로필과 신뢰할 수 있는 루트 CA 인증서를 수신했어야 합니다. 신뢰할 수 있는 루트 인증서 프로필과 SCEP 인증서 프로필을 동일한 그룹에 할당하는 것이 좋습니다.

계속하기 전에 다음 사항을 고려하세요.

SCEP 인증서 프로필을 그룹에 할당하면 신뢰할 수 있는 루트 CA 인증서 파일(신뢰할 수 있는 인증서 프로필에 지정)이 디바이스에 설치됩니다. 디바이스는 SCEP 인증서 프로필을 사용하여 해당 신뢰할 수 있는 루트 CA 인증서의 인증서 요청을 만듭니다.

SCEP 인증서 프로필은 인증서 프로필을 만들 때 지정한 플랫폼을 실행하는 디바이스에만 설치됩니다.

사용자 컬렉션 또는 디바이스 컬렉션에 인증서 프로필을 할당할 수 있습니다.

디바이스를 등록한 후 인증서를 디바이스에 빠르게 게시하려면 인증서 프로필을 디바이스 그룹이 아닌 사용자 그룹에 할당합니다. 디바이스 그룹에 프로필을 할당하는 경우에는 디바이스에서 정책을 수신하기 전에 전체 디바이스 등록을 수행해야 합니다.

Intune 및 Configuration Manager의 공동 관리를 사용하는 경우 Configuration Manager에서 리소스 액세스 정책의 워크로드 슬라이더 설정을 Intune 또는 파일럿 Intune으로 설정합니다. 이렇게 설정하면 Windows 10/11 클라이언트가 인증서 요청 프로세스를 시작할 수 있습니다.

참고

- iOS/iPadOS 및 macOS 디바이스에서 SCEP 인증서 프로필 또는 PKCS 인증서 프로필이 Wi-Fi 또는 VPN 프로필과 같은 추가 프로필과 연결된 경우 디바이스는 이러한 각 추가 프로필에 대한 인증서를 받습니다. 이로 인해 디바이스에 SCEP 또는 PKCS 인증서 요청에서 배달된 여러 인증서가 있습니다.

- SCEP에서 제공하는 각각의 인증서는 고유합니다. PKCS에서 제공하는 인증서는 동일한 인증서이지만 각 프로필 인스턴스가 관리 프로필에서 별도의 줄로 표시되므로 다르게 표시됩니다.

- iOS 13 및 macOS 10.15에서는 Apple에서 고려해야 할 추가 보안 요구 사항이 있습니다 .