Microsoft Intune Android Enterprise 디바이스에서 VPN 및 앱별 VPN 정책 사용

VPN(가상 사설망)을 사용하면 사용자가 집, 호텔, 카페 등을 포함하여 원격으로 organization 리소스에 액세스할 수 있습니다. Microsoft Intune 앱 구성 정책을 사용하여 Android Enterprise 디바이스에서 VPN 클라이언트 앱을 구성할 수 있습니다. 그런 다음 VPN 구성을 사용하여 이 정책을 organization 디바이스에 배포합니다.

특정 앱에서 사용하는 VPN 정책을 만들 수도 있습니다. 이 기능을 앱별 VPN이라고 합니다. 앱이 활성화되면 VPN에 연결하고 VPN을 통해 리소스에 액세스할 수 있습니다. 앱이 활성화되지 않으면 VPN이 사용되지 않습니다.

이 기능은 다음에 적용됩니다.

- Android Enterprise

VPN 클라이언트 앱에 대한 앱 구성 정책을 빌드하는 방법에는 두 가지가 있습니다.

- 구성 디자이너

- JSON 데이터

이 문서에서는 두 옵션을 모두 사용하여 앱별 VPN 및 VPN 앱 구성 정책을 만드는 방법을 보여줍니다.

참고

대부분의 VPN 클라이언트 구성 매개 변수는 비슷합니다. 그러나 각 앱에는 고유한 키와 옵션이 있습니다. 질문이 있는 경우 VPN 공급업체에 문의하세요.

시작하기 전에

Android는 앱이 열릴 때 VPN 클라이언트 연결을 자동으로 트리거하지 않습니다. VPN 연결을 수동으로 시작해야 합니다. 또는 Always-On VPN을 사용하여 연결을 시작할 수 있습니다.

다음 VPN 클라이언트는 Intune 앱 구성 정책을 지원합니다.

- Cisco AnyConnect

- Citrix SSO

- F5 Access

- Palo Alto Networks GlobalProtect

- Pulse Secure

- SonicWall Mobile Connect

Intune VPN 정책을 만들 때 구성할 다른 키를 선택합니다. 이러한 키 이름은 다른 VPN 클라이언트 앱에 따라 다릅니다. 따라서 사용자 환경의 키 이름은 이 문서의 예제와 다를 수 있습니다.

구성 디자이너 및 JSON 데이터는 인증서 기반 인증을 성공적으로 사용할 수 있습니다. VPN 인증에 클라이언트 인증서가 필요한 경우 VPN 정책을 만들기 전에 인증서 프로필을 만듭니다. VPN 앱 구성 정책은 인증서 프로필의 값을 사용합니다.

Android Enterprise 개인 소유 회사 프로필 디바이스는 SCEP 및 PKCS 인증서를 지원합니다. Android Enterprise 완전 관리형, 전용 및 회사 소유 회사 프로필 디바이스는 SCEP 인증서만 지원합니다. 자세한 내용은 Microsoft Intune에서 인증에 인증서 사용을 참조하세요.

앱별 VPN 개요

앱별 VPN을 만들고 테스트할 때 기본 흐름에는 다음 단계가 포함됩니다.

- VPN 클라이언트 애플리케이션을 선택합니다. 시작하기 전에 (이 문서에서) 지원되는 앱을 나열합니다.

- VPN 연결을 사용할 앱의 애플리케이션 패키지 ID를 가져옵니다. 앱 패키지 ID 가져오기 (이 문서)에서는 방법을 보여 줍니다.

- 인증서를 사용하여 VPN 연결을 인증하는 경우 VPN 정책을 배포하기 전에 인증서 프로필을 만들고 배포합니다. 인증서 프로필이 성공적으로 배포되었는지 확인합니다. 자세한 내용은 Microsoft Intune에서 인증에 인증서 사용을 참조하세요.

- VPN 클라이언트 애플리케이션을 추가하여 Intune 사용자 및 디바이스에 앱을 배포합니다.

- VPN 앱 구성 정책을 만듭니다. 정책에서 앱 패키지 ID 및 인증서 정보를 사용합니다.

- 새 VPN 정책을 배포합니다.

- VPN 클라이언트 앱이 VPN 서버에 성공적으로 연결되었는지 확인합니다.

- 앱이 활성 상태이면 앱의 트래픽이 VPN을 통과하는지 확인합니다.

앱 패키지 ID 가져오기

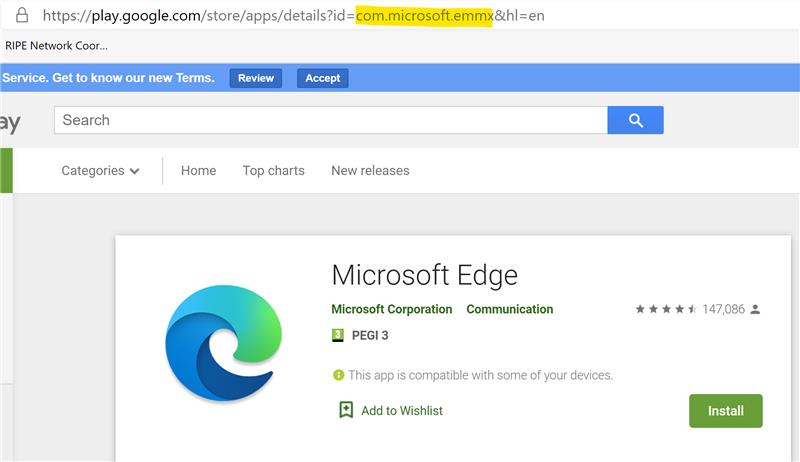

VPN을 사용할 각 애플리케이션의 패키지 ID를 가져옵니다. 공개적으로 사용 가능한 애플리케이션의 경우 Google Play 스토어에서 앱 패키지 ID를 가져올 수 있습니다. 각 애플리케이션에 대해 표시되는 URL에는 패키지 ID가 포함됩니다.

다음 예제에서 Microsoft Edge 브라우저 앱의 패키지 ID는 입니다 com.microsoft.emmx. 패키지 ID는 URL의 일부입니다.

LOB(기간 업무) 앱의 경우 공급업체 또는 애플리케이션 개발자로부터 패키지 ID를 가져옵니다.

인증서

이 문서에서는 VPN 연결이 인증서 기반 인증을 사용한다고 가정합니다. 또한 클라이언트가 성공적으로 인증하는 데 필요한 체인의 모든 인증서를 성공적으로 배포했다고 가정합니다. 일반적으로 이 인증서 체인에는 클라이언트 인증서, 중간 인증서 및 루트 인증서가 포함됩니다.

인증서에 대한 자세한 내용은 Microsoft Intune 인증에 인증서 사용을 참조하세요.

클라이언트 인증 인증서 프로필이 배포되면 인증서 프로필에 인증서 토큰이 만들어집니다. 이 토큰은 VPN 앱 구성 정책을 만드는 데 사용됩니다.

앱 구성 정책을 만드는 데 익숙하지 않은 경우 관리되는 Android Enterprise 디바이스에 대한 앱 구성 정책 추가를 참조하세요.

구성 Designer 사용

Microsoft Intune 관리 센터에 로그인합니다.

앱>앱 구성 정책>관리형 디바이스추가>를 선택합니다.

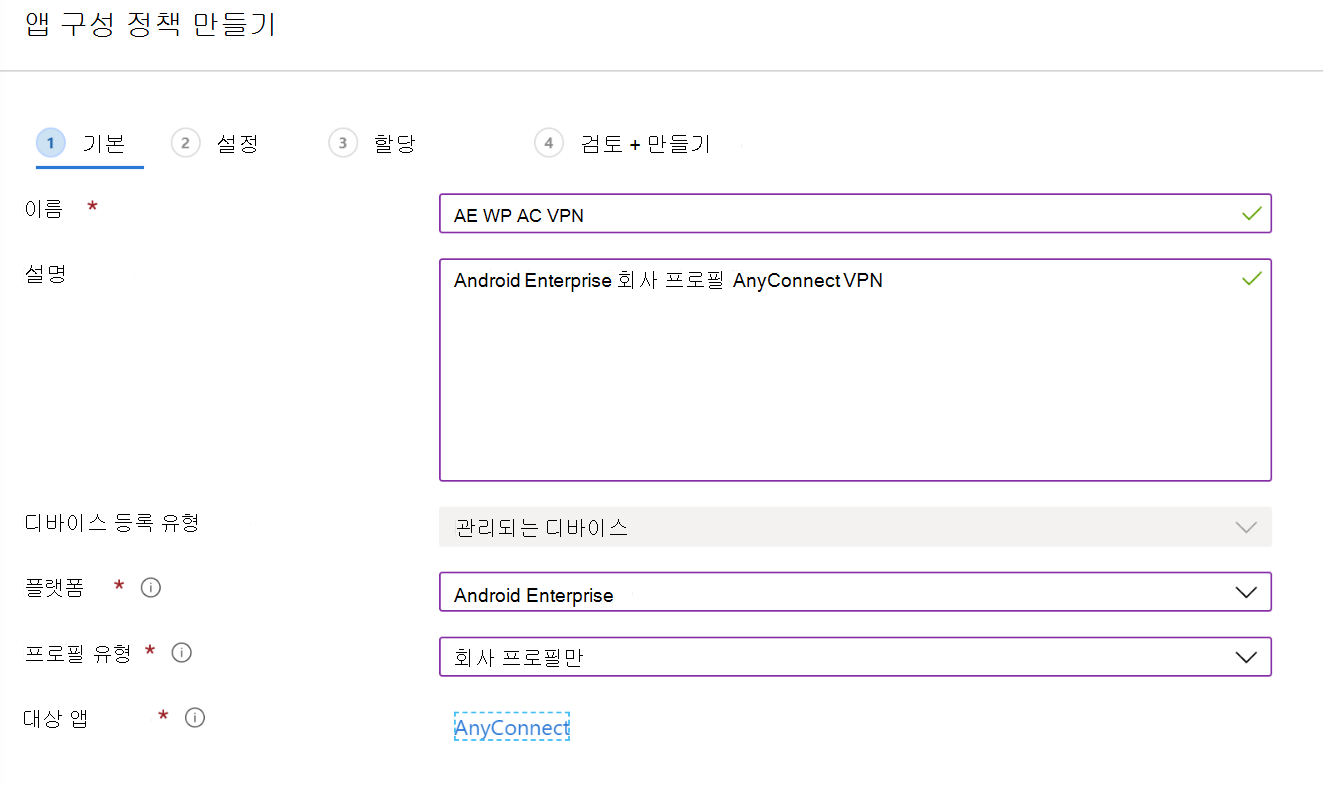

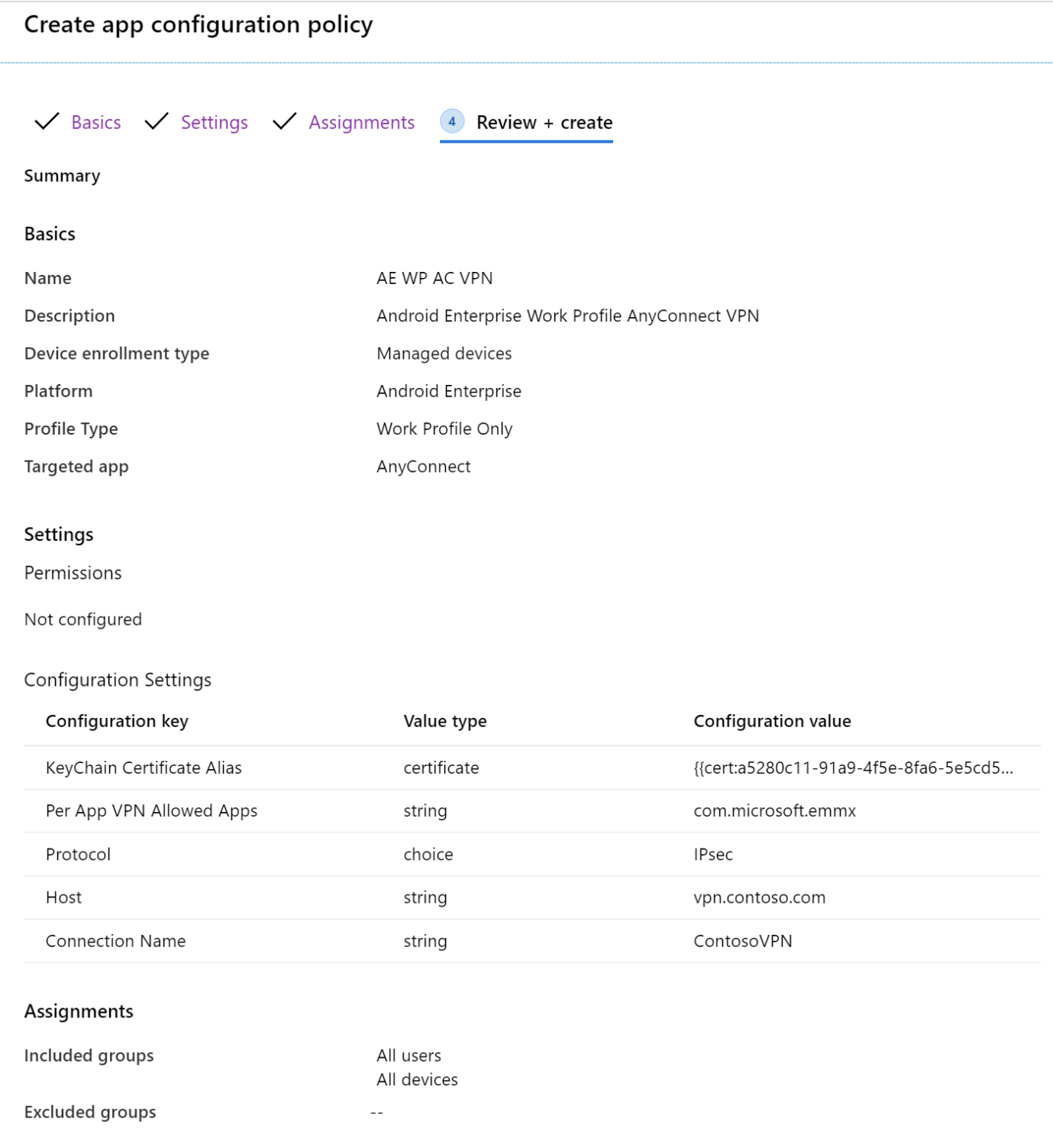

기본에서 다음 속성을 입력합니다.

이름: 정책에 대한 설명이 포함된 이름을 입력합니다. 나중에 쉽게 식별할 수 있도록 정책 이름을 지정합니다. 예를 들어 좋은 정책 이름은 앱 구성 정책: Android Enterprise 회사 프로필 디바이스에 대한 Cisco AnyConnect VPN 정책입니다.

설명: 정책에 대한 설명을 입력합니다. 이 설정은 선택 사항이지만 권장됩니다.

플랫폼: Android Enterprise를 선택합니다.

프로필 유형: 옵션:

- 모든 프로필 유형: 이 옵션은 사용자 이름 및 암호 인증을 지원합니다. 인증서 기반 인증을 사용하는 경우 이 옵션을 사용하지 마세요.

- 완전 관리형, 전용 및 Corporate-Owned 회사 프로필 전용: 이 옵션은 인증서 기반 인증, 사용자 이름 및 암호 인증을 지원합니다.

- 개인 소유 회사 프로필만 해당: 이 옵션은 인증서 기반 인증 및 사용자 이름 및 암호 인증을 지원합니다.

대상 앱: 이전에 추가한 VPN 클라이언트 앱을 선택합니다. 다음 예제에서는 Cisco AnyConnect VPN 클라이언트 앱이 사용됩니다.

다음을 선택합니다.

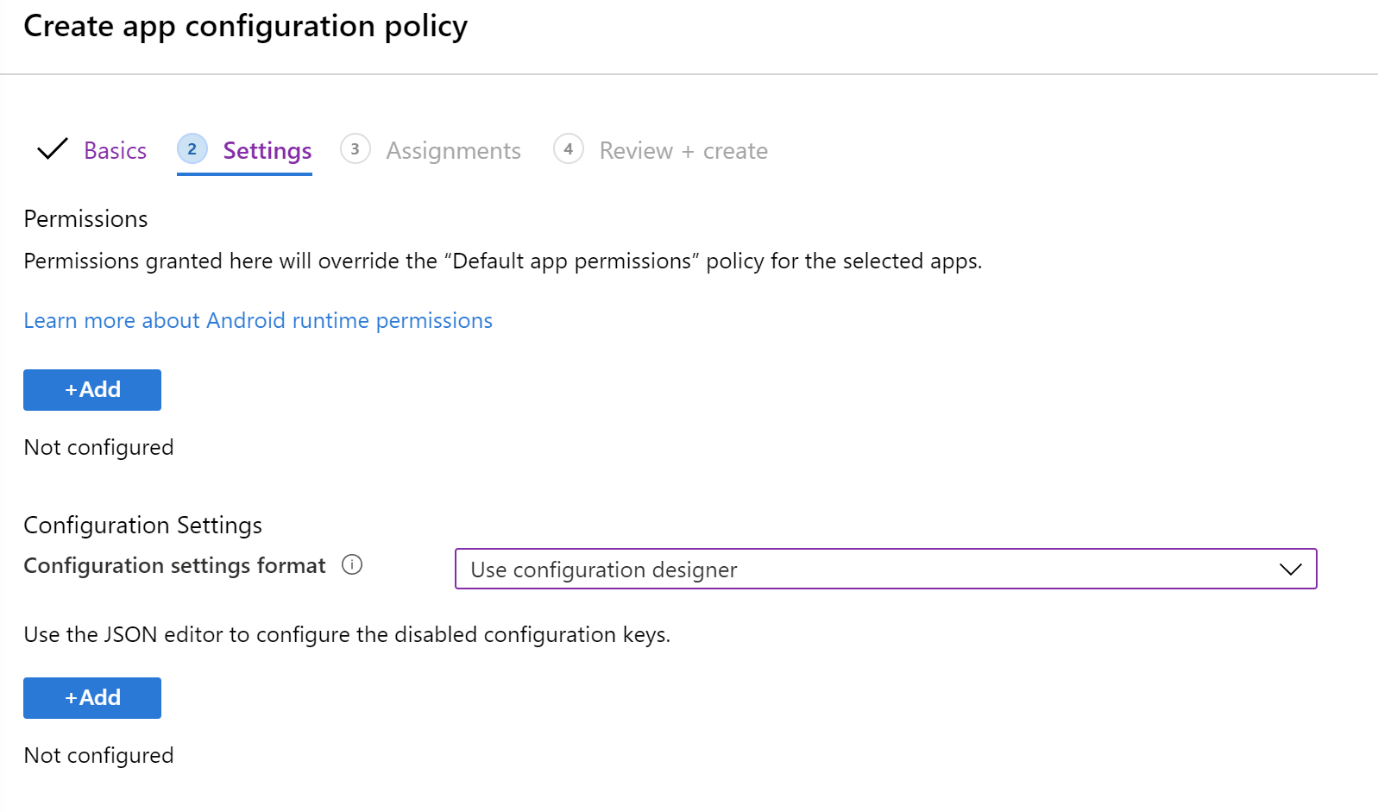

설정에서 다음 속성을 입력합니다.

구성 설정 형식: 구성 디자이너 사용을 선택합니다.

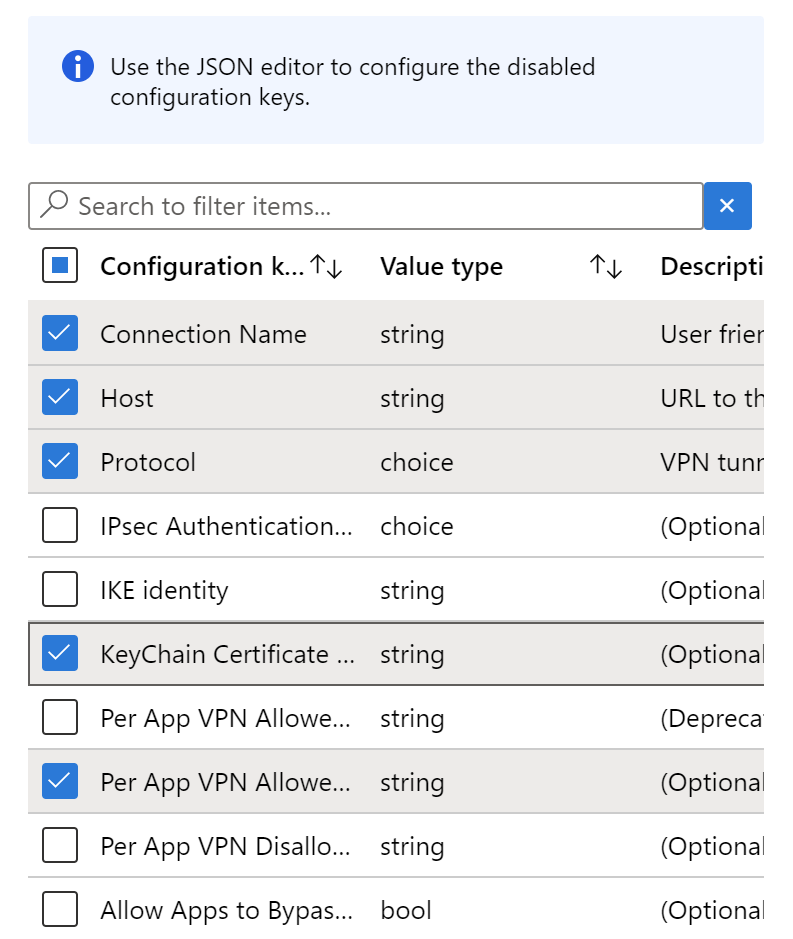

추가: 구성 키 목록을 표시합니다. 구성 확인에 필요한 모든 구성 > 키를 선택합니다.

다음 예제에서는 인증서 기반 인증 및 앱별 VPN을 포함하여 AnyConnect VPN에 대한 최소 목록을 선택했습니다.

구성 값: 선택한 구성 키의 값을 입력합니다. 키 이름은 사용 중인 VPN 클라이언트 앱에 따라 달라집니다. 예제에서 선택한 키:

앱별 VPN 허용 앱: 이전에 수집한 애플리케이션 패키지 ID를 입력합니다. 예시:

KeyChain 인증서 별칭 (선택 사항): 값 형식 을 문자열 에서 인증서로 변경합니다. VPN 인증에 사용할 클라이언트 인증서 프로필을 선택합니다. 예시:

프로토콜: VPN의 SSL 또는 IPsec 터널 프로토콜을 선택합니다.

연결 이름: VPN 연결에 대한 사용자 식별 이름을 입력합니다. 사용자는 디바이스에서 이 연결 이름을 볼 수 있습니다. 예를 들어

ContosoVPN을(를) 입력합니다.호스트: 헤드 엔드 라우터의 호스트 이름 URL을 입력합니다. 예를 들어

vpn.contoso.com을(를) 입력합니다.

다음을 선택합니다.

할당에서 VPN 앱 구성 정책을 할당할 그룹을 선택합니다.

다음을 선택합니다.

검토 + 만들기에서 설정을 검토합니다. 만들기를 선택하면 변경 내용이 저장되고 정책이 그룹에 배포됩니다. 정책은 앱 구성 정책 목록에도 표시됩니다.

JSON 사용

구성 디자이너에 사용된 필수 VPN 설정이 없거나 모르는 경우 이 옵션을 사용합니다. 도움이 필요한 경우 VPN 공급업체에 문의하세요.

인증서 토큰 가져오기

이 단계에서는 임시 정책을 만듭니다. 정책은 저장되지 않습니다. 의도는 인증서 토큰을 복사하는 것입니다. JSON(다음 섹션)을 사용하여 VPN 정책을 만들 때 이 토큰을 사용합니다.

Microsoft Intune 관리 센터에서 앱>앱 구성 정책>추가>관리 디바이스를 선택합니다.

기본에서 다음 속성을 입력합니다.

- 이름: 이름을 입력합니다. 이 정책은 일시적이고 저장되지 않습니다.

- 플랫폼: Android Enterprise를 선택합니다.

- 프로필 유형: 개인 소유 회사 프로필만을 선택합니다.

- 대상 앱: 이전에 추가한 VPN 클라이언트 앱을 선택합니다.

다음을 선택합니다.

설정에서 다음 속성을 입력합니다.

구성 설정 형식: 구성 디자이너 사용을 선택합니다.

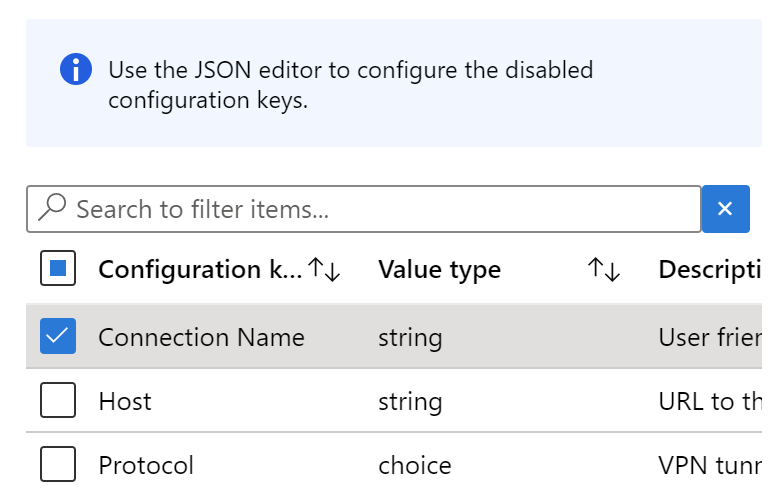

추가: 구성 키 목록을 표시합니다. 값 형식의 문자열이 있는 키를 선택합니다. 확인을 선택합니다.

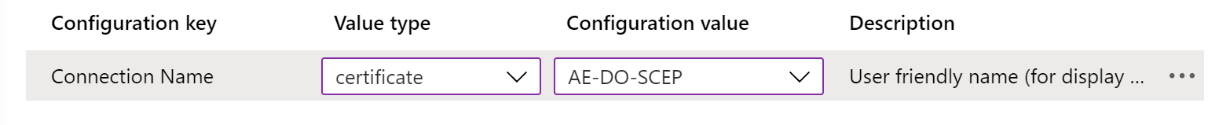

값 형식을 문자열에서 인증서로 변경합니다. 이 단계에서는 VPN을 인증하는 올바른 클라이언트 인증서 프로필을 선택할 수 있습니다.

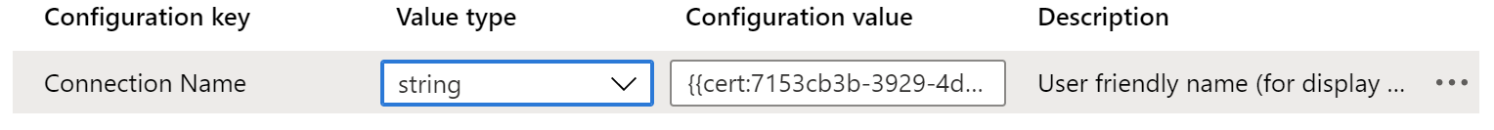

값 형식을 즉시 다시 문자열로 변경합니다. 구성 값이 토큰

{{cert:GUID}}으로 변경됩니다.

이 인증서 토큰을 복사하여 텍스트 편집기와 같은 다른 파일에 붙여넣습니다.

이 정책을 삭제합니다. 저장하지 마세요. 유일한 목적은 인증서 토큰을 복사하여 붙여넣는 것입니다.

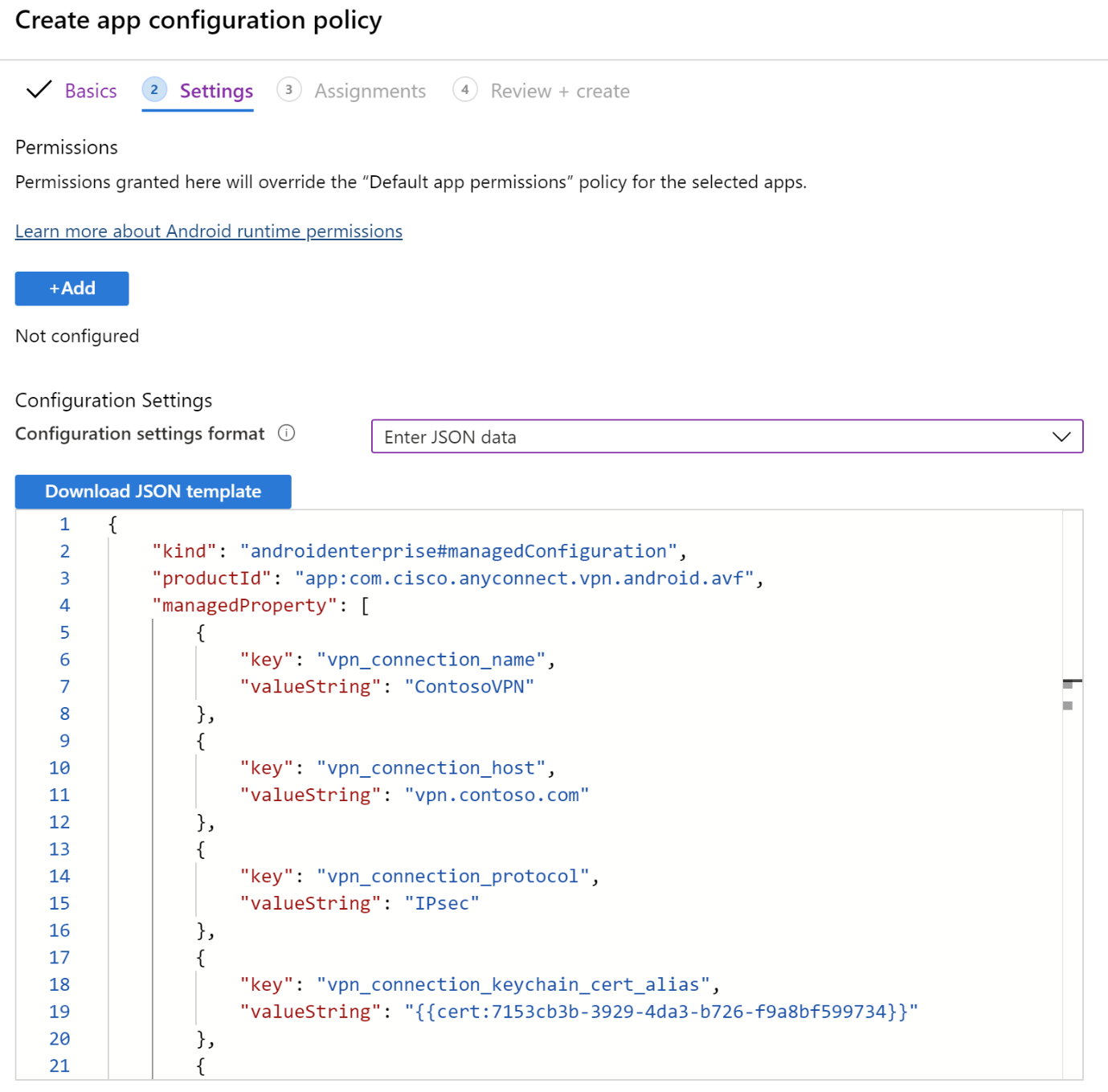

JSON을 사용하여 VPN 정책 만들기

Microsoft Intune 관리 센터에서 앱>앱 구성 정책>추가>관리 디바이스를 선택합니다.

기본에서 다음 속성을 입력합니다.

- 이름: 정책에 대한 설명이 포함된 이름을 입력합니다. 나중에 쉽게 식별할 수 있도록 정책 이름을 지정합니다. 예를 들어 좋은 정책 이름은 앱 구성 정책: 전체 회사의 Android Enterprise 회사 프로필 디바이스에 대한 JSON Cisco AnyConnect VPN 정책입니다.

- 설명: 정책에 대한 설명을 입력합니다. 이 설정은 선택 사항이지만 권장됩니다.

- 플랫폼: Android Enterprise를 선택합니다.

-

프로필 유형: 옵션:

- 모든 프로필 유형: 이 옵션은 사용자 이름 및 암호 인증을 지원합니다. 인증서 기반 인증을 사용하는 경우 이 옵션을 사용하지 마세요.

- 완전 관리형, 전용 및 Corporate-Owned 회사 프로필만 해당: 이 옵션은 인증서 기반 인증, 사용자 이름 및 암호 인증을 지원합니다.

- 개인 소유 회사 프로필만 해당: 이 옵션은 인증서 기반 인증 및 사용자 이름 및 암호 인증을 지원합니다.

- 대상 앱: 이전에 추가한 VPN 클라이언트 앱을 선택합니다.

다음을 선택합니다.

설정에서 다음 속성을 입력합니다.

- 구성 설정 형식: JSON 데이터 입력을 선택합니다. JSON을 직접 편집할 수 있습니다.

- JSON 템플릿 다운로드: 이 옵션을 사용하여 외부 편집기에서 템플릿을 다운로드하고 업데이트합니다. 스마트 따옴표를 사용하는 텍스트 편집기가 잘못된 JSON을 만들 수 있으므로 주의해야 합니다.

구성에 필요한 값을 입력한 후 또는

STRING_VALUE가 있는"STRING_VALUE"모든 설정을 제거합니다.

다음을 선택합니다.

할당에서 VPN 앱 구성 정책을 할당할 그룹을 선택합니다.

다음을 선택합니다.

검토 + 만들기에서 설정을 검토합니다. 만들기를 선택하면 변경 내용이 저장되고 정책이 그룹에 배포됩니다. 정책은 앱 구성 정책 목록에도 표시됩니다.

F5 Access VPN에 대한 JSON 예제

{

"kind": "androidenterprise#managedConfiguration",

"productId": "app:com.f5.edge.client_ics",

"managedProperty": [

{

"key": "disallowUserConfig",

"valueBool": false

},

{

"key": "vpnConfigurations",

"valueBundleArray": [

{

"managedProperty": [

{

"key": "name",

"valueString": "MyCorpVPN"

},

{

"key": "server",

"valueString": "vpn.contoso.com"

},

{

"key": "weblogonMode",

"valueBool": false

},

{

"key": "fipsMode",

"valueBool": false

},

{

"key": "clientCertKeychainAlias",

"valueString": "{{cert:77333880-14e9-0aa0-9b2c-a1bc6b913829}}"

},

{

"key": "allowedApps",

"valueString": "com.microsoft.emmx"

},

{

"key": "mdmAssignedId",

"valueString": ""

},

{

"key": "mdmInstanceId",

"valueString": ""

},

{

"key": "mdmDeviceUniqueId",

"valueString": ""

},

{

"key": "mdmDeviceWifiMacAddress",

"valueString": ""

},

{

"key": "mdmDeviceSerialNumber",

"valueString": ""

},

{

"key": "allowBypass",

"valueBool": false

}

]

}

]

}

]

}