IIS 8.0 중앙 집중식 SSL 인증서 지원: SSL 확장성 및 관리 효율성

작성자: 숀 이건

호환성

| 버전 | 주의 |

|---|---|

| IIS 8.0 | 중앙 집중식 SSL 인증서 지원은 IIS 8.0에서 도입되었습니다. |

| IIS 7.5 | 중앙 집중식 SSL 인증서 지원은 IIS 7.5에서 지원되지 않았습니다. |

| IIS 7.0 | 중앙 집중식 SSL 인증서 지원은 IIS 7.0에서 지원되지 않았습니다. |

문제

더 많은 전자 상거래 사이트가 줄을 서고 더 많은 기업이 중요한 문서를 줄에 저장하고 공유함에 따라 보안 사이트를 호스트하고 확장하는 기능이 점점 더 중요해지고 있습니다. 또한 클라우드 호스팅 및 탄력적 확장성으로 서버 용량을 동적으로 추가하고 제거해야 합니다. Windows Server 2012 이전에는 보안 사이트를 호스트할 때 몇 가지 문제가 있습니다.

- SSL 확장성: 공유 호스팅과 같은 다중 테넌트 환경에서는 Windows Server에서 호스트할 수 있는 보안 사이트 수에 제한이 있어 사이트 밀도가 낮습니다.

- SSL 관리 효율성: 인증서는 각 Windows Server에 로컬로 저장됩니다. 따라서 각 Windows Server에서 개별적으로 관리해야 합니다. 인증서 갱신과 같은 간단한 작업은 모든 서버에서 반복해야 합니다. 또한 수천 개의 인증서를 가져와야 하는 경우 새 Windows Server를 추가하는 데 몇 시간이 걸릴 수 있습니다.

솔루션

Windows Server 2012에서 중앙 집중식 SSL 인증서 지원 기능을 사용하면 서버 관리자가 파일 공유에서 인증서를 중앙에서 저장하고 액세스할 수 있습니다. Windows Server 2008에서 도입된 공유 구성 기능과 마찬가지로 서버 팜의 Windows Server는 요청 시 파일 공유에서 인증서를 로드하도록 구성할 수 있습니다.

이 기능을 사용하면 SSL 바인딩의 관리 환경이 훨씬 간소화됩니다. SSL의 경우 인증서의 DNS 이름과 CN 이름이 일치해야 합니다. 비슷한 계약을 인증서의 파일 이름으로 더 확장할 수 있습니다. 예를 들어 www.contoso.com 파일 이름과 www.contoso.com.pfx함께 인증서를 사용합니다. 이 계약을 통해 IIS 8.0은 이 기능을 사용하는 보안 사이트 수에 관계없이 하나의 SSL 바인딩만 가질 수 있습니다. 해당 인증서는 요청된 웹 사이트의 SNI 값 또는 호스트 이름과 인증서의 파일 이름과 일치시켜 유추됩니다.

단계별 지침

필수 조건

IIS 8.0은 중앙 집중식 SSL 인증서 기능을 사용하여 Windows Server 2012에 설치됩니다. 이 기능은 IIS의 선택적 구성 요소이며 기본 설치의 일부로 설치되지 않습니다.

이 기능을 설치하려면 서버 관리자 보안 노드에서 중앙 집중식 SSL 인증서 지원을 선택해야 합니다.

NULL 암호를 사용하는 샘플 인증서입니다. (또는 하나의 전역 암호가 있는 샘플 인증서가 있을 수 있습니다.)

- 인증서에는 CN_name.pfx(즉,

www.contoso.com.pfx)의 명명 규칙이 있어야 합니다. - 인증서가 wildchar 인증서인 경우 "_"를 wildchar로 사용합니다. (즉,

_.contoso.com.pfx). - 인증서에 여러 CN 이름이 있는 경우 개별 파일로 이름을 지정해야 합니다. (즉,

www.contoso1.com.pfx,www.contoso2.com.pfx등)

- 인증서에는 CN_name.pfx(즉,

두 개의 파일 공유: 하나는 공유 구성용이고 다른 하나는 중앙 집중식 SSL 인증서에 대한 공유입니다.

- IIS 서버가 공유 구성을 사용하고 있습니다.

- 샘플 인증서는 중앙 집중식 SSL 인증서에 대한 파일 공유에 복사되었습니다.

\windows\system32\drivers\etc\hosts가 샘플 사이트 및 인증서에 사용하도록 수정되었습니다. 예를 들어 인증서의 CN 이름이 centralCert0이면 호스트 파일에 다음이 포함되어야 합니다.

127.0.0.1 centralCert0

알려진 버그에 대한 해결 방법

현재 이 기능에 대한 알려진 버그가 없습니다.

중앙 집중식 SSL 인증서 지원 기능 구성

IIS 관리자를 엽니다.

왼쪽 탐색 창에서 서버 노드를 선택합니다.

관리에서 중앙 집중식 인증서를 두 번 클릭합니다.

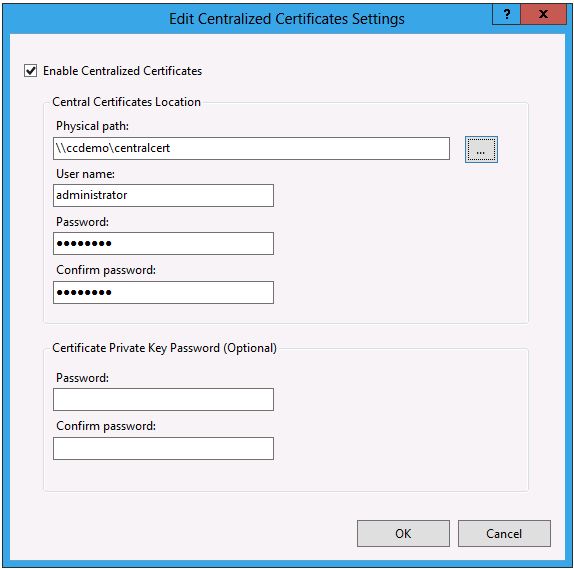

작업 창에서 기능 설정 편집을 선택합니다.

다음 정보를 입력합니다.

중앙 집중식 인증서 사용: 선택됨

물리적 경로: 예를 들면 다음과 같습니다.

\\ccdemo\centralcert- 인증서가 있는 파일 공유에 대한 UNC 경로입니다.

사용자 이름: 파일 공유에 대한 읽기 권한이 있는 사용자 계정을 지정합니다.

암호/암호 확인

인증서 프라이빗 키 암호:

스테이지 범주는 선택 사항입니다. 인증서에 암호가 없으면 비워 둡니다.

인증서에 전역 암호가 하나 있는 경우 여기에 해당 암호를 입력합니다.

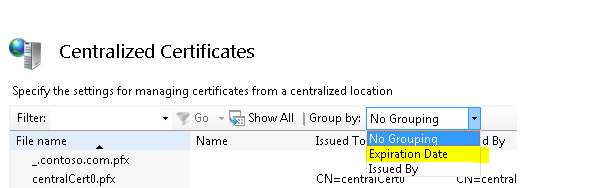

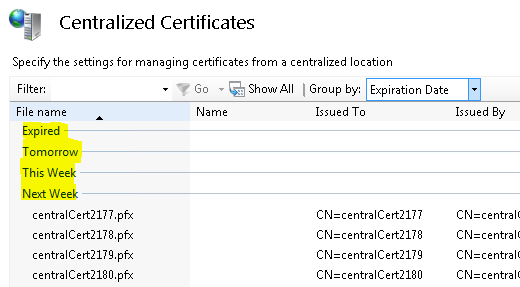

이제 중앙 집중식 SSL 인증서 지원 기능을 사용할 준비가 되었습니다. IIS 관리자는 인증서를 읽고 인증서에 대한 가장 관련성이 높은 정보를 채웁니다. 이 정보는 성능 향상을 위해 캐시됩니다.

다음과 같은 인증서를 쉽게 볼 수 있는지 확인합니다.

만료됨

내일 만료

이번 주 만료

다음 주 만료

다음 달 만료

나중에

보안 웹 사이트 만들기

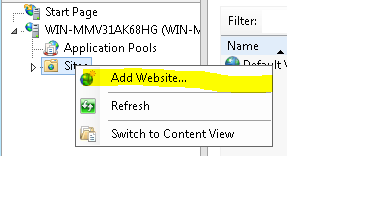

IIS 관리자를 엽니다.

왼쪽 탐색 창에서 사이트를 선택합니다.

웹 사이트 추가를 선택합니다.

모든 사이트를 만들 때와 마찬가지로 정보를 입력합니다.

사이트 이름: centralCert0

실제 경로:

c:\inetpub\wwwroot형식: https

호스트 이름: centralcert0

- SSL에 대해 호스트 이름을 지정할 수 있는 Windows Server 2012의 새로운 기능입니다.

- 이 구성의 실제 값은 사용 중인 샘플 인증서에 따라 달라집니다.

서버 이름 표시 필요: 선택되지 않음

- 선택한 경우 서버 이름 표시 필요를 선택할 수도 있습니다. 중앙 집중식 인증서 저장소는 SNI를 사용할 필요가 없지만 SNI를 사용할 때 제대로 작동합니다.

- 개발자 미리 보기 릴리스에서는 중앙 집중식 인증서 저장소에서도 SNI를 사용해야 했습니다. 이 제한은 베타 릴리스부터 제거되었습니다.

중앙 집중식 인증서 저장소 사용: 선택됨

- 사용할 특정 해당 인증서를 선택할 필요가 없습니다.

- 명명 계약을 사용하면 해당 인증서가 자동으로 선택됩니다. 이 예제에서 IIS는 중앙 SSL 인증서 파일 공유에서 centralcert0.pfx를 읽으려고 시도합니다.

사이트가 만들어졌는지 확인합니다.

모두 끝났습니다. 보안 사이트는 중앙 집중식 SSL 인증서 지원을 사용하여 만들어졌습니다. 관리 환경은 공유 구성 및 기존 SSL 바인딩과 매우 유사합니다. 차이점은 다음과 같습니다.

- 인증서는 파일 공유에 중앙에 저장됩니다.

- 호스트 이름은 SSL 사이트에 대해 지정할 수 있습니다.

- SSL 바인딩은 명시적으로 1 대 1로 관리되지 않습니다.

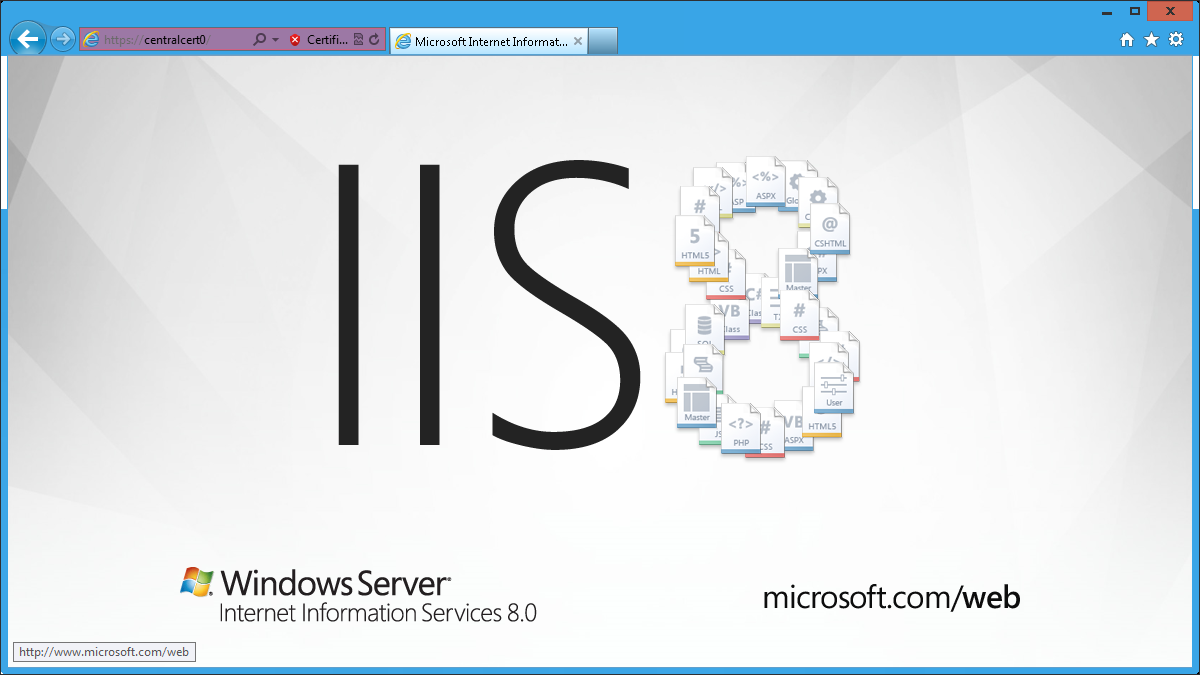

보안 사이트 테스트

브라우저를 열고 https://centralcert0/로 이동합니다. 필수 구성 요소의 일부로 이 요청을 localhost로 라우팅하도록 호스트 파일을 수정해야 합니다.

또한 새 SSL 바인딩 형식을 보려면 관리자 권한 명령줄 창에 다음을 입력합니다.

netsh http show sslcert

SSL 바인딩은 *:443 값을 가진 hostname:port입니다. 또한 인증서의 파일 이름 계약에 따라 요청 시 해당 인증서가 로드되므로 이 바인딩과 연결된 인증서 해시가 없습니다.

시나리오

다음 시나리오를 배포해 보세요.

중앙 집중식 SSL 인증서 지원은 다중 테넌트 환경에 맞게 크기를 조정하도록 설계되었습니다. 이 기능을 사용하여 수천 개의 보안 사이트를 구성해 보세요.

수천 개의 인증서를 사용하여 관리자 권한 명령줄 창에서 다음 명령을 실행합니다. 보안 사이트 수에 관계없이 바인딩은 하나만 있습니다.

netsh http show sslcert이 서버 팜에 새 서버를 추가해 봅니다. 공유 구성 및 중앙 집중식 SSL 인증서 지원 기능을 사용하여 이제 3단계 프로세스입니다.

공유 구성을 사용하도록 새 서버를 구성합니다.

중앙 집중식 SSL 인증서 지원을 사용하도록 새 서버를 구성합니다.

SSL 바인딩을 만듭니다. 관리자 권한 명령줄 창 하나를 입력합니다.

add sslcert hostnameport=*:443 appid={00112233-4455-6677-8899-AABBCCDDEFF}

이전 버전의 Windows Server와 달리 Windows Server 2012의 인증서는 주문형 메모리에 로드됩니다. 중앙 집중식 SSL 인증서 지원 기능을 사용하여 수천 개의 보안 사이트를 구성한 후 보안 사이트 중 하나에 GET 요청을 보내고 메모리 사용량을 관찰합니다. 그것은 무시할 수 있습니다. 이전 버전의 Windows Server에서 수백 개의 보안 사이트가 구성된 경우 하나의 GET 요청만 보내면 Windows Server에서 모든 인증서를 로드하여 메모리 사용량이 높아지고 확장성이 더욱 제한됩니다.

SNI, 기존 및 중앙 집중식 SSL 인증서 지원을 사용하여 보안 사이트를 만듭니다. 공존하도록 설계되었습니다.

요약

Windows Server 2012에서 중앙 집중식 SSL 인증서 기능을 살펴보는 데 성공했습니다.