Exchange Server Windows 확장 보호 구성

개요

Windows 확장 보호 는 Windows Server의 기존 인증을 향상시키고 인증 릴레이 또는 MitM(Man-in-the-middle) 공격을 완화합니다. 이 완화는 주로 TLS 연결에 사용되는 을 통해 지정된 채널 바인딩 정보를 통해 Channel Binding Token (CBT) 구현되는 보안 정보를 사용하여 수행됩니다.

확장된 보호는 Exchange Server 2019 CU14 이상을 설치할 때 기본적으로 사용하도록 설정됩니다. 자세한 내용은 릴리스됨: 2024 H1 Exchange Server 대한 누적 업데이트를 참조하세요.

이전 버전의 Exchange Server(예: Exchange Server 2016)에서는 일부 또는 모든 Exchange 서버에서 ExchangeExtendedProtectionManagement.ps1 스크립트의 도움을 받아 확장 보호를 사용하도록 설정할 수 있습니다.

이 설명서에 사용된 용어

가상 디렉터리 또는 vDir

Exchange Server , 및 Outlook on the WebAutoDiscover 서비스와 같은 Exchange ActiveSync웹 애플리케이션에 대한 액세스를 허용하는 데 사용됩니다. 관리자가 인증, 보안 및 보고 설정을 비롯한 여러 가상 디렉터리 설정을 구성할 수 있습니다. 확장된 보호는 이러한 인증 설정 중 하나입니다.

확장된 보호 설정

또는 CBT를 확인하기 위한 동작을 제어합니다Channel Binding Tokens. 이 설정에 대한 가능한 값은 다음 표에 나와 있습니다.

| 값 | 설명 |

|---|---|

| 없음 | IIS가 CBT 검사를 수행하지 않도록 지정합니다. |

| 허용 | CBT 검사가 사용하도록 설정되어 있지만 필수는 아님을 지정합니다. 이 설정은 확장된 보호를 지원하는 클라이언트와의 보안 통신을 허용하고 확장된 보호를 사용할 수 없는 클라이언트를 계속 지원합니다. |

| 필수 | 이 값은 CBT 검사가 필요하게 지정합니다. 이 설정은 확장된 보호를 지원하지 않는 클라이언트를 차단합니다. |

SSL 플래그

클라이언트가 클라이언트 인증서를 사용하여 특정 방식으로 IIS 가상 디렉터리에 연결되도록 하려면 SSL 설정 구성이 필요합니다. 확장된 보호를 사용하도록 설정하기 위해 필요한 SSL 플래그는 및 SSL128입니다SSL.

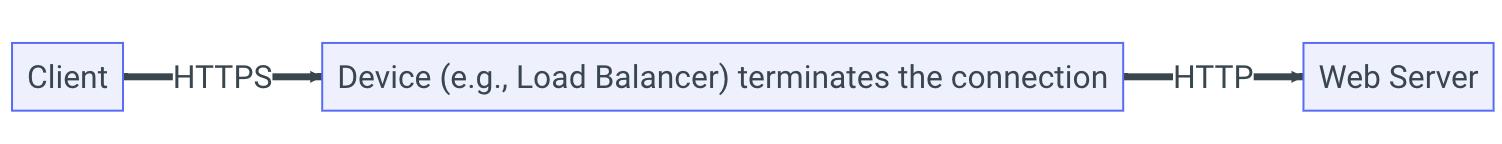

SSL 오프로드

클라이언트와 Exchange Server 사이의 디바이스에서 연결을 종료한 다음, 암호화되지 않은 연결을 사용하여 Exchange Server 연결합니다.

SSL 브리징

네트워크 가장자리에 있는 디바이스가 SSL 트래픽의 암호를 해독한 다음 웹 서버로 보내기 전에 다시 암호화하는 프로세스를 설명합니다.

최신 하이브리드 또는 하이브리드 에이전트

이는 Exchange 하이브리드 기능을 사용하도록 클래식 하이브리드(예: 방화벽을 통한 인바운드 네트워크 연결)에 대한 구성 요구 사항 중 일부를 제거하는 Exchange 하이브리드를 구성하는 방법의 이름입니다. 이 기능에 대한 자세한 내용은 여기를 참조 하세요.

공용 폴더

공유 액세스를 위해 설계되었으며 심층 계층의 콘텐츠를 더 쉽게 탐색할 수 있도록 합니다. 공용 폴더에 대한 자세한 내용은 여기를 참조 하세요.

Exchange Server 확장 보호를 사용하도록 설정하기 위한 필수 구성 요소

팁

확장된 보호를 활성화해야 하는 Exchange 서버에서 모든 필수 구성 요소가 충족되는지 여부를 검사 위해 Exchange Server 상태 검사 스크립트를 실행하는 것이 좋습니다.

확장된 보호를 지원하는 Exchange 서버 버전

확장된 보호는 2022년 8월 Exchange Server SU(보안 업데이트) 릴리스부터 Exchange Server 2013, 2016 및 2019에서 지원됩니다.

organization Exchange Server 2016 또는 Exchange Server 2019가 설치된 경우 2021년 9월 분기별 Exchange 누적 업데이트 또는 2022 H1 누적 업데이트를 실행해야 합니다. 확장된 보호 구성을 계속하기 전에 2022년 8월 이상 보안 업데이트가 설치 되어 있어야 합니다 .

organization Exchange Server 2013이 설치된 경우 2022년 8월 이상 보안 업데이트가 설치된 CU23에 Exchange Server 있어야 합니다.

경고

2013년 Exchange Server 2023년 4월 11일에 지원이 종료되었습니다.

Outlook Anywhere 구성 요구 사항

에 대한 Outlook Anywhere SSL 오프로드는 기본적으로 사용하도록 설정되며 확장된 보호를 사용하도록 설정하기 전에 사용하지 않도록 설정해야 합니다 .

예제 3에 설명된 대로 단계를 수행합니다.

중요

Exchange Server 2019 CU14 이상 설치 관리자는 자동으로 SSL 오프로드를 Outlook Anywhere 사용하지 않도록 설정합니다. 이는 기본 appraoch에서 사용하도록 설정된 확장 보호의 일부입니다.

NTLM 버전 요구 사항

NTLMv1 는 약하며 MitM(Man-in-the-middle) 공격에 대한 보호를 제공하지 않습니다.

그것은 취약한 것으로 간주되어야하며 더 이상 사용되지 않아야합니다.

NTLMv1 확장된 보호와 함께 사용할 수 없습니다. 대신 클라이언트를 사용하도록 NTLMv1 적용하고 Exchange 서버에서 NTLMv2 확장된 보호를 사용하도록 설정한 경우 이 구성은 Exchange 서버에 대해 성공적으로 인증할 방법 없이 클라이언트 쪽에서 암호 프롬프트로 이어집니다.

참고

보안을 강화하려면 문제가 발생하는지 여부에 관계없이 이 설정을 검토하고 구성하는 것이 좋습니다.

확장된 보호를 사용하도록 설정하면 클라이언트에 암호 프롬프트가 표시되는 경우 클라이언트와 Exchange Server 쪽에서 다음 레지스트리 키와 값을 검사 합니다.

레지스트리 키: HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Lsa

레지스트리 값: LmCompatibilityLevel

을 값5Send NTLMv2 response only. Refuse LM & NTLM()으로 설정하는 것이 좋습니다. 적어도 이 인 값 3Send NTLMv2 response only으로 설정해야 합니다.

값을 삭제하면 운영 체제에서 시스템 기본값을 적용합니다. Windows Server 2008 R2 이상에서는 로 설정된 것처럼 처리합니다 3.

설정을 중앙에서 관리하려면 그룹 정책 사용하여 이 작업을 수행할 수 있습니다.

정책 위치: Computer Configuration\Windows Settings\Security Settings\Local Policies\Security Options

추가 정보: 네트워크 보안: LAN 관리자 인증 수준

TLS 요구 사항

확장 보호를 사용하도록 설정하기 전에 모든 TLS 구성이 모든 Exchange 서버에서 일관되도록 해야 합니다. 예를 들어 서버 중 하나가 를 사용하는 TLS 1.2경우 organization 모든 서버가 를 사용하여 TLS 1.2구성되어 있는지 확인해야 합니다. 서버 간 TLS 버전 사용의 변형으로 인해 클라이언트 또는 서버 간 연결이 실패할 수 있습니다.

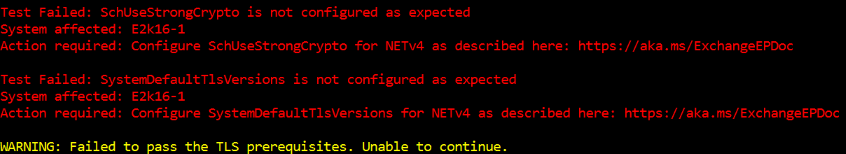

이 요구 사항 외에도 레지스트리 값은 SchUseStrongCrypto organization 내의 모든 Exchange 서버에서 의 1 값으로 설정해야 합니다.

이 값이 명시적으로 로 설정1되지 않은 경우 이 키의 기본값은 Exchange Server 이진 파일에서 사용 중인 .NET 버전에 따라 또는 1 로 0 해석될 수 있으며 서버 간 통신에 연결 문제가 발생할 수 있습니다. 특히 다른 버전의 Exchange Server(예: Exchange Server 2016 및 Exchange Server 2019)가 사용 중인 경우에 발생할 수 있습니다.

레지스트리 값에도 SystemDefaultTlsVersions 동일하게 적용되며, 이 값 1도 명시적으로 로 설정해야 합니다.

이러한 레지스트리 값이 예상대로 구성되지 않은 경우 이 잘못된 구성으로 인해 서버에서 서버 또는 클라이언트와 서버 통신 간의 TLS 불일치가 발생하여 연결 문제가 발생할 수 있습니다.

Exchange 서버에서 필요한 TLS 설정을 구성하려면 이 Exchange Server TLS 구성 모범 사례 가이드를 참조하세요.

타사 소프트웨어 호환성

확장 보호를 사용하도록 설정하기 전에 Exchange Server 환경 내의 모든 타사 제품에 대한 테스트를 수행하여 올바르게 작동하는지 확인해야 합니다. 확장된 보호가 지원되는지 확실하지 않은 경우 공급업체에 문의하여 확인해야 합니다.

예를 들어 클라이언트 컴퓨터를 보호하기 위해 로컬 프록시 서버를 통해 연결을 보내는 바이러스 백신 솔루션을 확인했습니다. 이러한 시나리오는 Exchange 서버와의 통신을 방지하고 확장된 보호에 의해 차단되는 MitM(Man-in-the-middle) 연결로 간주되므로 사용하지 않도록 설정해야 합니다.

확장된 보호를 사용할 때 클라이언트 연결에 영향을 줄 수 있는 시나리오

SSL 오프로드 시나리오

확장된 보호는 SSL 오프로드를 사용하는 환경에서 지원되지 않습니다 . SSL 오프로드 중에 SSL을 종료하면 확장된 보호가 실패합니다. Exchange 환경에서 확장된 보호를 사용하도록 설정하려면 Load Balancer와 함께 SSL 오프로드를 사용하지 않아야 합니다 .

SSL 브리징 시나리오

확장된 보호는 특정 조건에서 SSL 브리징을 사용하는 환경에서 지원 됩니다. SSL 브리징을 사용하여 Exchange 환경에서 확장된 보호를 사용하도록 설정하려면 Exchange 및 Load Balancer에서 동일한 SSL 인증서를 사용해야 합니다. 다른 인증서를 사용하면 확장 보호 채널 바인딩 토큰 검사 실패하고 결과적으로 클라이언트가 Exchange 서버에 연결하지 못하게 됩니다.

확장된 보호 및 공용 폴더 시나리오

다음 섹션에서는 확장된 보호를 사용할 때 오류가 발생할 수 있는 공용 폴더 시나리오에 대해 설명합니다.

공존 환경에서 공용 폴더가 있는 Exchange Server 2013 서버에서는 확장된 보호를 사용할 수 없습니다.

Exchange Server 2013에서 확장된 보호를 사용하도록 설정하려면 Exchange Server 2013에 호스트되는 공용 폴더가 없는지 확인합니다. Exchange Server 2016 또는 Exchange Server 2019와 Exchange Server 2013이 공존하는 경우 확장된 보호를 사용하도록 설정하기 전에 공용 폴더를 Exchange Server 2016 또는 Exchange Server 2019로 마이그레이션해야 합니다. 확장 보호를 사용하도록 설정하고 Exchange Server 2013에 공용 폴더가 있으면 최종 사용자에게 더 이상 표시되지 않습니다.

경고

2013년 Exchange Server 2023년 4월 11일에 지원이 종료되었습니다.

공용 폴더 계층 구조를 호스트하는 Exchange Server 2016 CU22 또는 Exchange Server 2019 CU11 이상에서는 확장된 보호를 사용하도록 설정할 수 없습니다.

Exchange Server 2016 CU22 또는 Exchange Server 2019 CU11 이상이 포함된 환경이 있고 공용 폴더를 사용하는 경우 확장된 보호를 사용하도록 설정하기 전에 공용 폴더 계층 구조를 호스트하는 서버의 버전을 확인해야 합니다.

공용 폴더 계층 구조를 호스트하는 서버가 최신 보안 업데이트 설치된 Exchange Server 2016 CU23 또는 Exchange Server 2019 CU12 이상으로 업그레이드되었는지 확인합니다. Exchange 서버를 지원되는 버전으로 업그레이드할 수 없는 경우 공용 폴더 계층 구조를 필요한 버전을 실행하는 Exchange Server 이동합니다.

다음 표를 사용하여 명확하게 설명할 수 있습니다.

| Exchange 버전 | CU 설치됨 | SU 설치됨 | PF 사서함 호스트 | EP가 지원되는가요? |

|---|---|---|---|---|

| Exchange 2013 | CU23 | 2022년 8월(이상) | 아니오 | 예 |

| Exchange 2016 | CU22 | 2022년 8월(이상) | 계층 사서함 없음 | 예 |

| Exchange 2016 | CU23(2022 H1) 이상 | 2022년 8월(이상) | 모두 | 예 |

| Exchange 2019 | CU11 | 2022년 8월(이상) | 계층 사서함 없음 | 예 |

| Exchange 2019 | CU12(2022 H1) 이상 | 2022년 8월(이상) | 모두 | 예 |

| 다른 모든 버전 | 기타 CU | 다른 모든 SU | 모두 | 아니오 |

확장된 보호 및 최신 하이브리드 구성

다음 섹션에서는 확장된 보호를 사용할 때 오류가 발생할 수 있는 최신 하이브리드 시나리오에 Exchange Server 설명합니다.

하이브리드 에이전트를 사용하여 게시된 Exchange 서버에서 확장된 보호를 완전히 구성할 수 없습니다.

최신 하이브리드 구성에서 Exchange 서버는 Exchange Online 호출을 Exchange 서버에 프록시하는 하이브리드 에이전트를 통해 게시됩니다.

하이브리드 에이전트를 통해 게시된 Exchange Server에서 확장된 보호를 사용하도록 설정하면 사서함 이동 및 약속 있음/없음 호출과 같은 하이브리드 기능이 제대로 수행되지 않을 경우 중단될 수 있습니다. 따라서 하이브리드 에이전트의 도움으로 게시되는 모든 Exchange 서버를 식별하고 Front-End EWS 가상 디렉터리에서 확장된 보호를 사용하도록 설정하지 않는 것이 중요합니다.

하이브리드 에이전트를 사용하여 게시된 Exchange 서버 식별

하이브리드 에이전트를 통해 게시된 서버 목록이 없는 경우 다음 단계를 사용하여 식별할 수 있습니다. 클래식 Exchange Server 하이브리드 배포를 실행하는 경우에는 이러한 단계가 필요하지 않습니다.

- 하이브리드 에이전트가 설치된 컴퓨터에 로그인하고 하이브리드 에이전트의 PowerShell 모듈 을 엽니다. 를 실행

Get-HybridApplication하여 하이브리드 에이전트에서TargetUri사용하는 를 식별합니다. - 매개 변수는

TargetUri하이브리드 에이전트에서 사용하도록 구성된 Exchange 서버의 Fqdn을 제공합니다.- Fqdn을 사용하여 Exchange 서버 ID를 추론하고 Exchange 서버 이름을 기록해 둡다.

- 에서

TargetUriLoad Balancer URL을 사용하는 경우 역할이 설치되어 있고 Load Balancer URL 뒤에 도달할 수 있는 모든 Exchange 서버를Client Access식별해야 합니다.

중요

하이브리드 에이전트를 통해 게시된 Exchange Server의 Front-End EWS 가상 디렉터리에서 확장된 보호를 사용하도록 설정해서는 안 됩니다.

하이브리드 에이전트를 통해 게시된 Exchange 서버를 보호하려면 다음 단계를 사용하는 것이 좋습니다.

참고

다음 시나리오에서는 하이브리드 에이전트가 Exchange Server 실행되지 않는 서버에 설치됩니다. 또한 이 서버는 프로덕션 Exchange 서버와 다른 네트워크 세그먼트에 있습니다.

- 하이브리드 에이전트를 통해 게시된 Exchange 서버의 경우 하이브리드 에이전트가 설치된 컴퓨터에서만 연결을 허용하도록 방화벽에서 인바운드 연결을 제한해야 합니다. 이는 Exchange 서버에서 Exchange Online 아웃바운드 통신에 영향을 주지 않습니다.

- 하이브리드 에이전트를 통해 게시된 Exchange 서버에서 사서함을 호스트해서는 안 됩니다. 기존 사서함을 다른 사서함 서버로 마이그레이션해야 합니다.

확장된 보호 사용

확장된 보호는 Exchange Server 2019 CU14 이상 설정 중에 자동으로 사용하도록 설정됩니다. 확장 보호를 지원하는 이전 버전의 Exchange Server Microsoft에서 제공하는 스크립트(권장)를 통해 또는 IIS 관리자를 통해 수동으로 사용하도록 설정할 수 있습니다.

확장 보호를 올바르게 구성하려면 organization 모든 Exchange 서버(Edge 전송 서버 제외)의 각 가상 디렉터리를 및 sslFlags의 Extended Protection 지정된 값으로 설정해야 합니다.

다음 표에는 지원되는 버전의 Exchange Server 각 가상 디렉터리에 필요한 설정이 요약되어 있습니다.

| IIS 웹 사이트 | 가상 디렉터리 | 권장 값 | 권장 sslFlags |

|---|---|---|---|

Default Website |

API |

Required |

Ssl,Ssl128 |

Default Website |

AutoDiscover |

Off |

Ssl,Ssl128 |

Default Website |

ECP |

Required |

Ssl,Ssl128 |

Default Website |

EWS |

Accept (UI) / Allow (스크립트) |

Ssl,Ssl128 |

Default Website |

MAPI |

Required |

Ssl,Ssl128 |

Default Website |

Microsoft-Server-ActiveSync |

Accept (UI) / Allow (스크립트) |

Ssl,Ssl128 |

Default Website |

Microsoft-Server-ActiveSync/Proxy |

Accept (UI) / Allow (스크립트) |

Ssl,Ssl128 |

Default Website |

OAB |

Accept (UI) / Allow (스크립트) |

Ssl,Ssl128 |

Default Website |

OWA |

Required |

Ssl,Ssl128 |

Default Website |

PowerShell |

Off |

SslNegotiateCert |

Default Website |

RPC |

Required |

Ssl,Ssl128 |

Exchange Backend |

API |

Required |

Ssl,Ssl128 |

Exchange Backend |

AutoDiscover |

Off |

Ssl,Ssl128 |

Exchange Backend |

ECP |

Required |

Ssl,Ssl128 |

Exchange Backend |

EWS |

Required |

Ssl,Ssl128 |

Exchange Backend |

Microsoft-Server-ActiveSync |

Required |

Ssl,Ssl128 |

Exchange Backend |

Microsoft-Server-ActiveSync/Proxy |

Required |

Ssl,Ssl128 |

Exchange Backend |

OAB |

Required |

Ssl,Ssl128 |

Exchange Backend |

OWA |

Required |

Ssl,Ssl128 |

Exchange Backend |

PowerShell |

Required |

Ssl,SslNegotiateCert,Ssl128 |

Exchange Backend |

RPC |

Required |

Ssl,Ssl128 |

Exchange Backend |

PushNotifications |

Required |

Ssl,Ssl128 |

Exchange Backend |

RPCWithCert |

Required |

Ssl,Ssl128 |

Exchange Backend |

MAPI/emsmdb |

Required |

Ssl,Ssl128 |

Exchange Backend |

MAPI/nspi |

Required |

Ssl,Ssl128 |

참고

초기 릴리스 후에 대신 로 업데이트하고 대신 로 OffRequired업데이트 RequiredDefault Website/OABAccept/Allow 했습니다.Default Website/PowerShell 로 변경 Default Website/OAB 된 이유는 Mac용 Outlook 클라이언트가 더 이상 설정으로 OAB를 다운로드할 수 없기 때문 Required 입니다. 의 변경 Default Website/PowerShell 은 Exchange Server 기본 구성이 PowerShell Front-End 가상 디렉터리에 대한 NTLM 인증을 사용하는 연결을 허용하지 않으므로 확장된 보호를 적용할 수 없기 때문입니다.

Microsoft CSS(고객 서비스 및 지원)에서 명시적으로 조언하지 않는 한 가상 디렉터리를 수정 Default Website/PowerShell 하는 것은 지원되지 않습니다.

Exchange Server 2019 CU14 이상 설치 관리자를 사용하여 확장된 보호 사용

Exchange Server 2019 CU14 이상에서는 Exchange Server 2019 CU(누적 업데이트) 설치 관리자가 설치가 실행되는 사서함 서버에서 확장된 보호를 자동으로 사용하도록 설정합니다. 이는 새 설치 또는 기존 Exchange Server 설치를 최신 버전으로 업그레이드할 때 발생합니다.

무인 설정 모드에서 기본적으로 사용하도록 설정된 확장된 보호를 제어하는 데 사용할 수 있는 두 가지 새로운 매개 변수가 있습니다.

매개 변수를 사용하여 확장 보호(/DoNotEnableEP)의 자동 활성화를 건너뛰거나 Front-End EWS 가상 디렉터리(/DoNotEnableEP_FEEWS)에서 확장 보호를 사용하도록 설정하지 않을 수 있습니다.

경고

확장 보호를 사용하지 않도록 설정하면 서버가 알려진 Exchange Server 취약성에 취약해지고 알 수 없는 위협에 대한 보호가 약화됩니다. 이 기능을 사용하도록 설정하는 것이 좋습니다.

확장된 보호 CU 설치 관리자 구성 시나리오

이 섹션에서는 Exchange Server 2019 CU14 이상 CU(누적 업데이트) 설치 관리자의 도움을 받아 Exchange Server 확장 보호를 구성하는 가장 일반적인 시나리오를 제공합니다.

Exchange 서버가 올바르게 구성되어 있고 Exchange Server 확장 보호를 사용하도록 설정하기 위한 필수 구성 요소 섹션에 설명된 대로 요구 사항을 충족하는지 확인합니다.

시나리오 1: Exchange Server 2019에서 확장된 보호 사용

참석 모드 또는 무인 모드에서 Exchange Server 2019 CU14 이상 설정을 실행합니다. 설치 관리자는 실행된 서버 설치의 일부로 확장된 보호를 구성합니다.

시나리오 2: 하이브리드 에이전트를 통해 게시된 Exchange Server 2019에서 확장된 보호 사용

하이브리드 에이전트를 사용하여 게시된 Exchange 서버 식별 섹션에 설명된 단계에 따라 하이브리드 에이전트를 통해 게시되는 Exchange 서버를 식별합니다.

매개 변수를 사용하여 /DoNotEnableEP_FEEWS 무인 모드에서 Exchange Server 2019 CU14 이상 설정을 실행합니다. Front-End EWS 가상 디렉터리에서 확장된 보호를 사용하도록 설정하는 것은 건너뜁니다.

<Virtual DVD drive letter>:\Setup.exe /IAcceptExchangeServerLicenseTerms_DiagnosticDataON /Mode:Upgrade /DoNotEnableEP_FEEWS

시나리오 3: 2019 CU14 이상 설정을 Exchange Server 확장된 보호 사용 건너뛰기

매개 변수를 사용하여 /DoNotEnableEP 무인 모드에서 Exchange Server 2019 CU14 이상 설정을 실행합니다. 확장된 보호를 사용하도록 설정하는 것은 건너뜁니다.

<Virtual DVD drive letter>:\Setup.exe /IAcceptExchangeServerLicenseTerms_DiagnosticDataON /Mode:Upgrade /DoNotEnableEP

경고

확장된 보호를 사용하지 않도록 설정하면 서버가 알려진 Exchange 취약성에 취약해지고 알 수 없는 위협에 대한 보호가 약화됩니다. 이 기능을 켜는 것이 좋습니다.

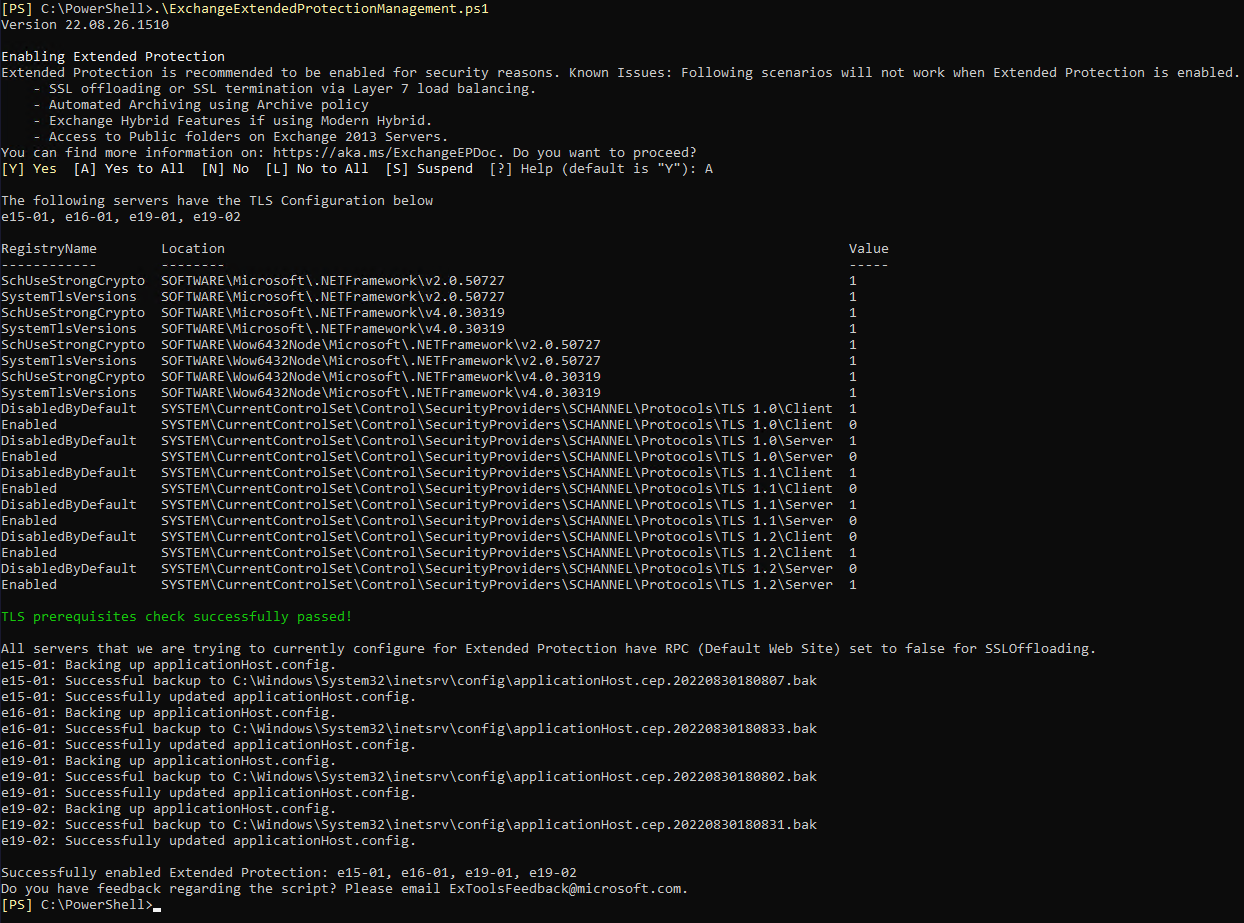

PowerShell 스크립트를 사용하여 확장된 보호 사용

ExchangeExtendedProtectionManagement.ps1 스크립트를 사용하여 Exchange 서버의 일부 또는 전부에서 확장된 보호를 한 번에 사용하도록 설정할 수 있습니다.

중요

Exchange Server 환경 내에서 확장된 보호를 사용하도록 설정하려면 모든 Exchange 서버를 많이 변경해야 합니다. IIS 관리자를 통해 수동으로 변경하는 대신 Microsoft에서 제공하는 스크립트를 사용하는 것이 좋습니다.

확장된 보호를 구성하려면 스크립트를 실행하기 전에 최신 버전의 스크립트를 다운로드해야 합니다.

EMS(Exchange Management Shell)가 설치된 환경의 특정 Exchange Server 스크립트를 실행할 수 있습니다.

PowerShell 스크립트를 사용하여 확장된 보호를 구성할 수 있는 권한

스크립트를 실행하는 사용자는 역할 그룹의 멤버 Organization Management 여야 합니다. 스크립트는 관리자 권한 EMS(Exchange Management Shell)에서 실행되어야 합니다.

확장된 보호 스크립트 구성 시나리오

이 섹션에서 는ExchangeExtendedProtectionManagement.ps1 PowerShell 스크립트의 도움을 받아 Exchange Server 확장 보호를 구성하는 가장 일반적인 시나리오를 제공합니다.

자세한 예제 및 스크립트 매개 변수에 대한 설명은 스크립트 설명서를 참조하세요.

시나리오 1: 모든 Exchange Server 확장된 보호 사용

다음과 같이 스크립트를 실행하여 organization 내의 모든 Exchange 서버에서 확장된 보호를 사용하도록 설정합니다.

.\ExchangeExtendedProtectionManagement.ps1

스크립트는 확장된 보호를 사용하도록 설정하기 위해 모든 Exchange 서버가 필요한 최소 CU 및 SU 버전에 있는지 확인하기 위해 여러 검사를 수행합니다. 또한 모든 Exchange 서버가 동일한 TLS 구성을 사용하고 있는지 확인합니다.

필수 구성 요소 검사가 통과된 후 스크립트는 확장된 보호를 사용하도록 설정하고 scope 모든 Exchange 서버의 모든 가상 디렉터리에 필요한 SSL 플래그를 추가합니다. Exchange 서버가 요구 사항을 완전히 충족하지 않는 경우(예: 일관되지 않은 TLS 구성이 검색된 경우) 중지됩니다.

시나리오 2: 최신 하이브리드 구성을 실행할 때 확장된 보호 구성

최신 하이브리드 구성이 있는 경우 최신 하이브리드 에이전트를 사용하여 게시된 Exchange Server의 Front-End EWS 가상 디렉터리에서 확장된 보호를 사용하도록 설정하는 것을 건너뛰어야 합니다.

이 구성은 매개 변수를 사용하여 수행할 수 있습니다.ExcludeVirtualDirectories

.\ExchangeExtendedProtectionManagement.ps1 -ExchangeServerNames MHServer1, MHServer2 -ExcludeVirtualDirectories "EWSFrontEnd"

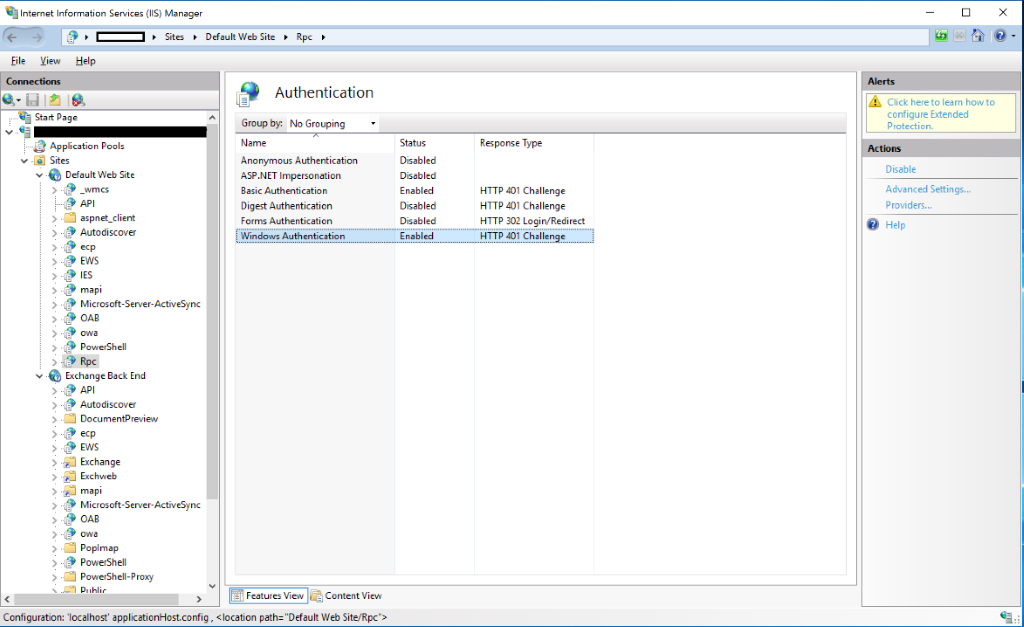

IIS 관리자를 사용하여 확장된 보호 사용

스크립트를 사용하지 않고 사용자 환경에서 확장 보호를 수동으로 사용하도록 설정하려면 다음 단계를 사용할 수 있습니다.

참고

확장 보호를 수동으로 사용하도록 설정하는 경우 위의 표에 설명된 대로 Exchange 서버의 모든 가상 디렉터리에 확장 보호가 구성되어 있는지 확인합니다.

확장된 보호를 가상 디렉터리에서 필수 또는 수락으로 설정

-

IIS Manager (INetMgr.exe)확장된 보호를 구성하려는 Exchange 서버에서 를 시작합니다. - 로 이동하여

Sites또는 중 하나를Default Web Site선택합니다.Exchange Back End - 구성할 가상 디렉터리를 선택합니다.

- 고르다

Authentication - 가 사용하도록 설정된 경우

Windows AuthenticationWindows Authentication - 오른쪽에서 를 선택하고

Advanced Settings, 여는 창에서 확장된 보호 드롭다운에서 적절한 값을 선택합니다.

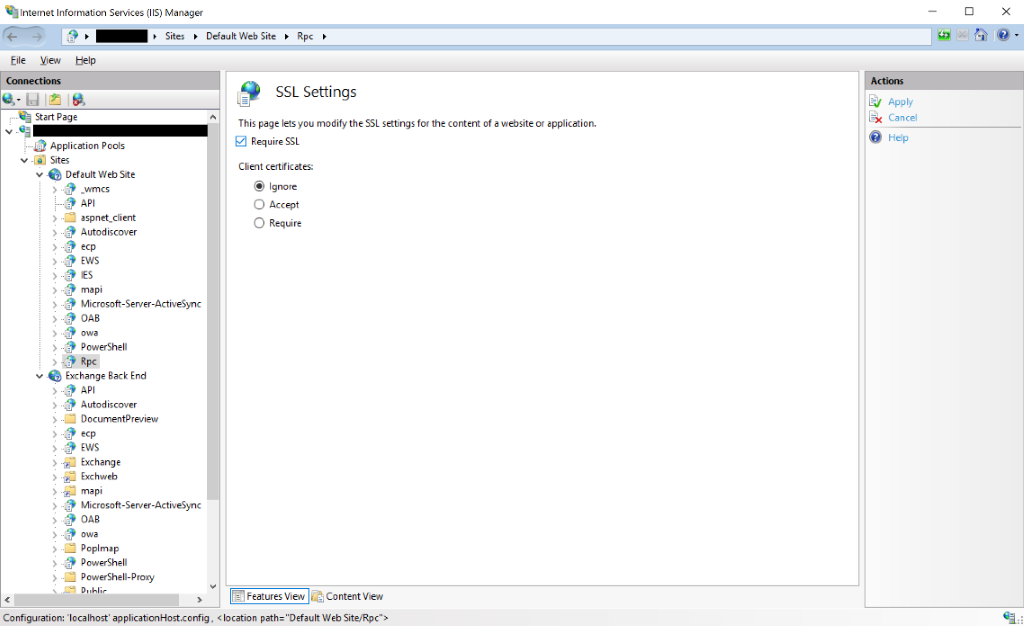

가상 디렉터리에 필요한 SSL 설정

- 가상 디렉터리를 클릭하여 홈페이지를 엽니다.

- 고르다

SSL Settings -

Require SSL설정을 확인하여 가상 디렉터리에 대해 이Require SSL사용하도록 설정되어 있는지 확인합니다. - 클릭하여

Apply새 설정을 확인합니다.

확장된 보호 사용 안 림

ExchangeExtendedProtectionManagement.ps1 PowerShell 스크립트를 사용하여 확장된 보호를 사용하지 않도록 설정할 수 있습니다.

경고

확장된 보호를 사용하지 않도록 설정하면 서버가 알려진 Exchange 취약성에 취약해지고 알 수 없는 위협에 대한 보호가 약화됩니다. 이 기능을 사용하도록 설정하는 것이 좋습니다.

다음 명령은 모든 현재 구성 위치에서 값을 로 설정하여 온라인 상태인 모든 Exchange Server에 대해 확장된 보호 구성을 None사용하지 않도록 설정합니다.

.\ExchangeExtendedProtectionManagement.ps1 -DisableExtendedProtection

확장된 보호를 사용하지 않도록 설정해야 하는 서버의 하위 집합을 지정할 수도 있습니다.

.\ExchangeExtendedProtectionManagement.ps1 -DisableExtendedProtection -ExchangeServerNames ExchServer1, ExchServer2

문제 해결

이 섹션에는 확장 보호에 존재하는 알려진 문제가 포함되어 있으며 알려진 오류 시나리오에 대한 몇 가지 문제 해결 팁이 나열되어 있습니다.

확장 보호의 알려진 문제

Exchange Server 확장 보호에 대해 이전에 보고된 모든 문제가 해결되었습니다. 최신 수정 사항 및 개선 사항을 활용하려면 organization 실행하는 Exchange 버전에 대한 최신 Exchange Server 업데이트를 설치하는 것이 좋습니다.

문제: Exchange Server 2019 CU14 무인 모드 설정에서 /PrepareSchema, /PrepareDomain 또는 /PrepareAllDomains를 실행할 때 확장된 보호가 활성화되었음을 보여 줍니다.

이는 안전하게 무시될 수 있는 Exchange Server 2019 CU14의 알려진 문제입니다. 확장된 보호는 를 /PrepareDomain 실행/PrepareSchema하거나 /PrepareAllDomainsExchange Server 위한 Active Directory 및 도메인 준비 설명서에 설명된 대로 환경을 준비할 때 사용하도록 설정되지 않습니다.

문제: Outlook 클라이언트를 사용하여 공용 폴더에 대한 사용 권한을 변경하면 '수정된 권한을 변경할 수 없습니다.' 오류와 함께 실패합니다.

이 문제는 권한을 변경하려는 공용 폴더가 주 공용 폴더 사서함이 다른 서버에 있는 동안 보조 공용 폴더 사서함에서 호스트되는 경우에 발생합니다.

이 문제는 최신 Exchange Server 업데이트로 해결되었습니다. 이 KB에 설명된 대로 지침에 따라 수정을 사용하도록 설정합니다.

문제: Outlook 클라이언트를 사용하여 공용 폴더를 만들면 '공용 폴더를 만들 수 없습니다. 오류와 함께 실패합니다. 이 개체에 대해 이 작업을 수행할 수 있는 충분한 권한이 없습니다. 폴더 연락처 또는 시스템 관리자를 참조하세요.'

이 문제는 권한을 변경하려는 공용 폴더가 주 공용 폴더 사서함이 다른 서버에 있는 동안 보조 공용 폴더 사서함에서 호스트되는 경우에 발생합니다.

이 문제는 최신 Exchange Server 업데이트로 해결되었습니다.

이 KB에 설명된 대로 지침에 따라 수정을 사용하도록 설정합니다. 이 KB에 설명된 문제를 해결하기 위해 사용 안 함으로 설정된 PublicFolderHierarchyHandlerEnabler 전역 재정의가 구현된 경우에는 이 수정이 작동하지 않습니다.

확장 보호 구성 스크립트 실행 중 경고 및 오류

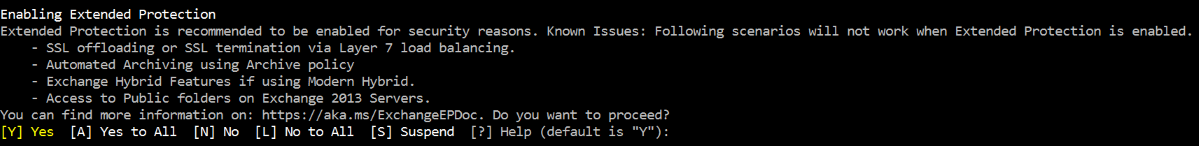

스크립트는 알려진 문제에 대한 경고를 표시하고 확인을 요청합니다.

관리자가 확장된 보호를 사용하도록 설정하여 기존 Exchange Server 함수가 중단되는 시나리오로 실행되지 않도록 하기 위해 스크립트는 알려진 문제가 있는 시나리오 목록을 제공합니다. 확장 보호를 사용하도록 설정하기 전에 이 목록을 주의 깊게 읽고 평가합니다. 를 눌러

Y확장된 보호를 계속 켤 수 있습니다.필수 구성 요소 검사 실패했기 때문에 스크립트에서 확장된 보호를 사용하도록 설정하지 않습니다.

확장된 보호를 지원하는 빌드를 실행하는 Exchange 서버가 없습니다.

확장 보호를 지원하는 빌드를 실행하는 organization Exchange 서버가 없는 경우 스크립트는 지원되지 않는 서버에서 확장된 보호를 사용하도록 설정하여 서버 간 통신이 실패하지 않도록 합니다.

이 경우를 resolve 모든 Exchange 서버를 최신 CU 및 SU로 업데이트하고 스크립트를 다시 실행하여 확장된 보호를 사용하도록 설정합니다.

TLS 불일치가 검색되었습니다.

scope 모든 Exchange 서버에서 유효하고 일관된 TLS 구성이 필요합니다. scope 모든 서버의 TLS 설정이 동일하지 않으면 확장된 보호를 사용하도록 설정하면 사서함 서버에 대한 클라이언트 연결이 중단됩니다.

자세한 내용은 Exchange Server TLS 구성 모범 사례를 참조하세요.

일부 Exchange 서버는 사용할 수 없음/연결할 수 없습니다.

스크립트는 scope 있는 모든 Exchange 서버에 대해 여러 테스트를 수행합니다. 이러한 서버 중 하나 이상에 연결할 수 없는 경우 스크립트는 이러한 컴퓨터에서 필요한 구성 작업을 수행할 수 없으므로 제외합니다.

서버가 오프라인인 경우 다시 온라인 상태가 되는 즉시 확장된 보호를 구성해야 합니다. 다른 이유로 서버에 연결할 수 없는 경우 서버 자체에서 스크립트를 실행하여 확장된 보호를 사용하도록 설정해야 합니다.

사용자는 하나 이상의 클라이언트를 통해 사서함에 액세스할 수 없습니다.

확장 보호를 사용하도록 설정한 후 일부 또는 모든 클라이언트가 사용자에게 인증 오류를 제공하기 시작할 수 있는 여러 가지 이유가 있을 수 있습니다.

사용자는 Windows용 Outlook, Mac용 Outlook, Outlook Mobile 또는 네이티브 iOS 전자 메일 클라이언트를 사용하여 사서함에 영구적으로 또는 산발적으로 액세스할 수 없습니다.

Exchange organization TLS 구성이 동일하지 않은 경우(예: 확장된 보호를 사용하도록 설정한 후 Exchange 서버 중 하나에서 TLS 구성이 변경됨) 이 잘못된 구성으로 인해 클라이언트 연결이 실패할 수 있습니다. 이 문제를 resolve 모든 Exchange 서버에서 TLS를 올바르게 구성하는 지침을 검사 스크립트를 사용하여 확장된 보호를 다시 구성합니다.

SSL 오프로드가 사용되는지 확인합니다. SSL을 종료하면 SSL 오프로드가 맨인더 중간으로 간주되므로 확장 보호 채널 바인딩 토큰 검사 실패합니다. 이 토큰은 확장된 보호에 의해 방지됩니다. 이 문제를 resolve SSL 오프로드를 사용하지 않도록 설정하고 스크립트를 사용하여 확장된 보호를 다시 사용하도록 설정합니다.

사용자는 Windows 및 OWA용 Outlook을 사용하여 전자 메일에 액세스할 수 있지만 Mac용 Outlook, Outlook Mobile 또는 iOS 네이티브 전자 메일 클라이언트와 같은 비 Windows 클라이언트를 통해서도 액세스할 수 없습니다. 이는 EWS 및/또는 Exchange ActiveSync 대한 확장 보호 설정이 하나 또는 모든 Front-End 서버에서 로

Required설정된 경우에 발생할 수 있습니다.이 문제를 resolve 매개 변수를 사용하여 스크립트를

ExchangeServerNames실행하고ExchangeExtendedProtectionManagement.ps1잘못된 확장 보호 설정이 있는 Exchange 서버의 이름을 전달합니다. 매개 변수 없이 스크립트를 실행하여 검사 모든 서버에 대해 확장된 보호를 다시 구성할 수도 있습니다.또는 를 사용하고

IIS Manager (INetMgr.exe)해당 가상 디렉터리에 대한 확장된 보호 설정을 표에 설명된 대로 적절한 값으로 변경할 수도 있습니다. 스크립트는 올바른 값을 확인하고 값이 예상대로 설정되지 않은 경우 자동으로 재구성을 수행할 때 사용하는 것이 좋습니다.

사용자는 NTLM SSO를 사용하고 확장 보호를 사용하도록 설정한 경우 macOS 또는 iOS에서 Apple Safari 브라우저를 사용하여 OWA 또는 ECP에 액세스할 수 없습니다.

macOS 플랫폼의 사용자의 경우 확장된 보호 지원을 통해 웹 브라우저를 활용하는 것이 좋습니다. 권장 사항은 Microsoft Edge(Chromium)입니다.

iOS 플랫폼의 사용자의 경우 확장된 보호가 지원되는 웹 브라우저가 없습니다.

두 플랫폼에서 작동하는 솔루션은 OWA 및 ECP에 대한 하이브리드 최신 인증을 구성하거나 웹용 Outlook AD FS 클레임 기반 인증을 사용하는 것입니다.

위의 단계를 수행한 후에도 일부 클라이언트가 여전히 예상대로 작동하지 않는 경우 확장된 보호를 일시적으로 롤백하고 지원 사례를 열어 Microsoft에 문제를 보고할 수 있습니다. 확장 보호 사용 안 함에 설명된 대로 단계를 수행합니다.

하이브리드 약속 있음/없음 또는 사서함 마이그레이션이 작동하지 않음

최신 하이브리드를 사용하는 경우 확장 보호를 사용하도록 설정하면 이 문서에 설명된 대로 구성이 수행되지 않은 경우 약속 있음/없음 및 사서함 마이그레이션과 같은 하이브리드 기능이 작동을 중지할 수 있습니다. 이 문제를 resolve 하이브리드 에이전트를 사용하여 게시된 하이브리드 서버를 식별하고이러한 서버의 Front-End EWS 가상 디렉터리에서 확장된 보호를 사용하지 않도록 설정합니다.

공용 폴더가 더 이상 표시/액세스할 수 없음

확장된 보호를 사용할 때 공용 폴더 연결에 영향을 줄 수 있는 두 가지 문제가 있습니다. 이 문서의 확장된 보호 및 공용 폴더 섹션에 설명된 대로 지침을 따라야 합니다.

FAQ

질문: 이전 CU(누적 업데이트)에 이미 설치된 경우 2022년 8월 SU(보안 업데이트)를 설치해야 합니까?

대답: 예, 최신 CU 빌드로 업데이트하는 경우 2022년 8월 SU를 다시 설치해야 합니다(예: Exchange Server 2019 CU11에서 2019 CU12로 Exchange Server).

기억하다: 즉시 업데이트를 수행하려는 경우(CU + SU 설치를 의미함) 확장된 보호를 끌 필요가 없습니다. SU를 즉시 설치하지 않고 CU를 유지하려는 경우 CU 빌드로 확장 보호를 사용하지 않도록 설정해야 합니다(SU가 설치되지 않음)는 확장된 보호를 지원하지 않으므로 클라이언트 연결 문제가 발생할 수 있습니다.

질문: 웹용 Outlook(OWA)에 AD FS(Active Directory Federation Services)를 사용하는 환경에서 확장된 보호를 사용하도록 설정해도 안전한가요?

대답: 예, 확장된 보호는 OWA를 사용한 AD FS 클레임 기반 인증에 영향을 주지 않습니다.

질문: HMA(하이브리드 최신 인증)를 사용하는 환경에서 Windows 확장 보호를 사용하도록 설정해도 안전한가요?

대답: 예, HMA는 이 변경의 영향을 받지 않습니다. 확장된 보호는 HMA를 더 향상하지는 않지만 하이브리드 최신 인증을 지원하지 않는 애플리케이션에는 Windows 인증 계속 사용할 수 있습니다. 이를 고려할 때 Exchange 온-프레미스 서비스가 여전히 있는 모든 환경에서 확장된 보호를 사용하도록 설정하는 것이 좋습니다.

질문: 확장 보호는 하이브리드 최신 인증 또는 Microsoft Teams 통합에 영향을 주나요?

대답: 확장된 보호는 Microsoft Teams 통합 또는 하이브리드 최신 인증에 영향을 주지 않습니다.

질문: HTTP 400 상태 코드로 확장 보호를 사용하도록 설정한 후 OWA/ECP에 액세스할 수 없습니다. 내 OWA/ECP는 Entra 애플리케이션 프록시 통해 게시됩니다. 이를 resolve 위해 무엇을 할 수 있나요?

대답: Entra 애플리케이션 프록시 통해 Exchange OWA/ECP 게시는 지원되지 않으므로 확장 보호 표준에서 지원되는 네트워크 토폴로지를 통해 OWA/ECP를 게시해야 합니다.

질문: MitM 공격을 방지하는 것이 중요하다는 것을 이해하지만 자체 인증서를 사용하여 중간에 자체 디바이스를 사용할 수 있나요?

대답: 디바이스가 Exchange 서버와 동일한 인증서를 사용하는 경우 사용할 수 있습니다.