Log Analytics를 사용하여 Microsoft Entra 활동 로그 분석

Microsoft Entra 활동 로그를 Azure Monitor 로그와 통합한 후 Log Analytics 및 Azure Monitor 로그의 기능을 사용하여 환경에 대한 인사이트를 얻을 수 있습니다.

Microsoft Defender for Cloud에서 게시한 보안 로그와 Microsoft Entra 로그인 로그를 비교합니다.

Azure Application Insights의 애플리케이션 성능 데이터를 서로 연결하여 애플리케이션의 로그인 페이지에서 성능 병목 현상을 해결합니다.

Identity Protection 위험 사용자 및 위험 검색 로그를 분석하여 환경에서 위협을 검색합니다.

이 문서에서는 Log Analytics 작업 영역에서 Microsoft Entra 활동 로그를 분석하는 방법을 설명합니다.

필수 조건

Log Analytics를 사용하여 활동 로그를 분석하려면 다음이 필요합니다.

- 연결된 Microsoft Entra ID P1 또는 P2 라이선스가 있는 작업 중인 Microsoft Entra 테넌트입니다.

- Log Analytics 작업 영역 및 해당 작업 영역에 대한 액세스

- Azure Monitor 및 Microsoft Entra ID에 대한 적절한 역할

Log Analytics 작업 영역

Log Analytics 작업 영역을 만들어야 합니다. Log Analytics 작업 영역에 대한 액세스를 결정하는 여러 요인이 있습니다. 작업 영역 및 데이터 송신 리소스에 적절한 역할이 필요합니다.

자세한 내용은 Log Analytics 작업 영역에 대한 액세스 관리를 참조하세요.

Azure Monitor 역할

Azure Monitor는 모니터링 데이터를 보고 모니터링 설정을 편집하기 위한 두 가지 기본 제공 역할을 제공합니다. Azure RBAC(역할 기반 액세스 제어)도 유사한 액세스 권한을 부여하는 두 가지 Log Analytics 기본 제공 역할을 제공합니다.

보기:

- Monitoring Reader

- Log Analytics 독자

설정 보기 및 수정:

- Monitoring Contributor

- Log Analytics 참가자

Azure Monitor의 기본 제공 역할에 대한 자세한 내용은 Azure Monitor의 역할, 권한, 보안을 참조하세요.

Log Analytics 역할에 대한 자세한 내용은 Azure 기본 제공 역할을 참조하세요.

Microsoft Entra 역할

읽기 전용 액세스를 사용하면 통합 문서 내에서 Microsoft Entra ID 로그 데이터를 보거나, Log Analytics에서 데이터를 쿼리하거나, Microsoft Entra 관리 센터에서 로그를 읽을 수 있습니다. 업데이트 액세스는 진단 설정을 만들고 편집하여 Microsoft Entra 데이터를 Log Analytics 작업 영역으로 보내는 기능을 추가합니다.

읽기:

- 보고서 구독자

- 보안 읽기 권한자

- 전역 읽기 권한자

업데이트:

- 보안 관리자

Microsoft Entra 기본 제공 역할에 대한 자세한 내용은 Microsoft Entra 기본 제공 역할을 참조하세요.

Log Analytics 액세스

Microsoft Entra ID Log Analytics를 보려면 이미 Microsoft Entra ID에서 Log Analytics 작업 영역으로 활동 로그를 보내야 합니다. 이 프로세스는 Azure Monitor와 활동 로그를 통합하는 방법 문서에서 다룹니다.

Microsoft Entra 관리 센터에 보고서 읽기 권한자 이상의 권한으로 로그인합니다.

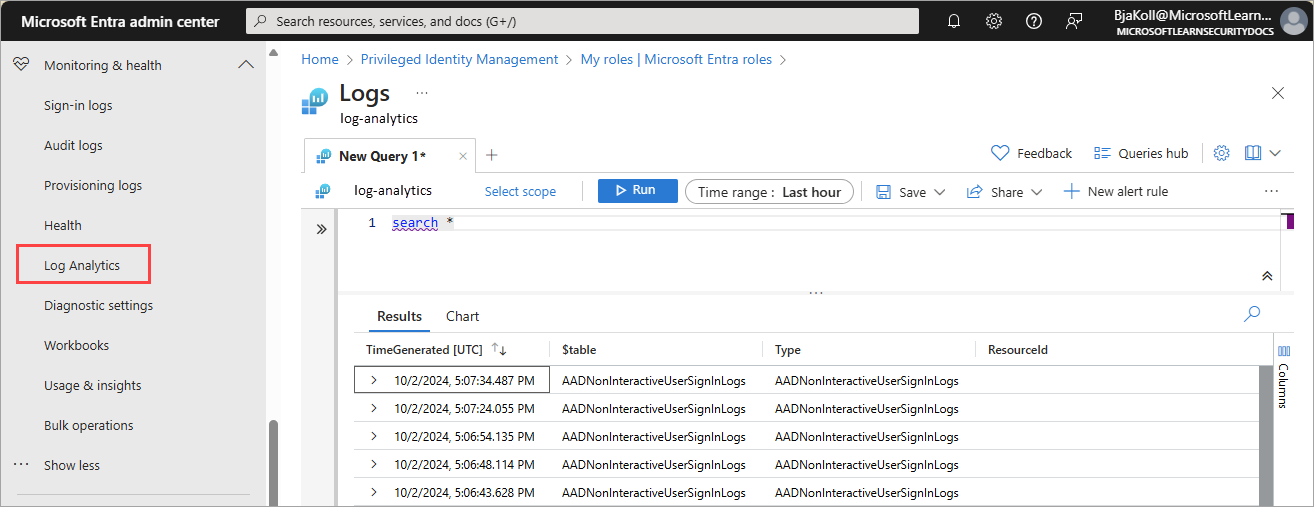

ID>모니터링 및 상태>로그 분석으로 이동합니다. 기본 검색 쿼리가 실행됩니다.

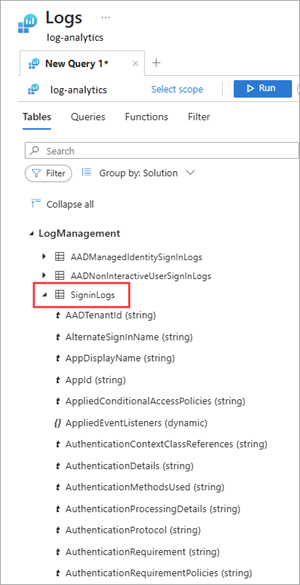

로그 관련 쿼리 목록을 보려면 LogManagement 범주를 확장합니다.

설명 및 기타 유용한 세부 정보를 보려면 쿼리 이름을 선택하거나 마우스를 가리킵니다.

스키마를 보려면 목록에서 쿼리를 확장합니다.

활동 로그 쿼리

Log Analytics 작업 영역으로 라우팅되는 활동 로그에 대해 쿼리를 실행할 수 있습니다. 예를 들어 지난주에 가장 많이 로그인한 애플리케이션 목록을 가져오려면 다음 쿼리를 입력하고 실행 단추를 선택합니다.

SigninLogs

| where CreatedDateTime >= ago(7d)

| summarize signInCount = count() by AppDisplayName

| sort by signInCount desc

위험한 로그인 이벤트를 찾으려면 다음 쿼리를 사용합니다.

SigninLogs

| where RiskState contains "atRisk"

지난주에 대한 상위 감사 이벤트를 가져오려면 다음 쿼리를 사용합니다.

AuditLogs

| where TimeGenerated >= ago(7d)

| summarize auditCount = count() by OperationName

| sort by auditCount desc

작업별로 일별 프로비저닝 이벤트 수를 요약하려면:

AADProvisioningLogs

| where TimeGenerated > ago(7d)

| summarize count() by Action, bin(TimeGenerated, 1d)

100개의 프로비저닝 이벤트를 선택하고, 주요 속성을 추출합니다.

AADProvisioningLogs

| extend SourceIdentity = parse_json(SourceIdentity)

| extend TargetIdentity = parse_json(TargetIdentity)

| extend ServicePrincipal = parse_json(ServicePrincipal)

| where tostring(SourceIdentity.identityType) == "Group"

| project tostring(ServicePrincipal.Id), tostring(ServicePrincipal.Name), ModifiedProperties, JobId, Id, CycleId, ChangeId, Action, SourceIdentity.identityType, SourceIdentity.details, TargetIdentity.identityType, TargetIdentity.details, ProvisioningSteps

| take 100