Azure 리소스 또는 다른 리소스에 관리 ID 액세스 권한 할당

Azure 리소스에 대한 관리 ID는 Microsoft Entra ID의 기능입니다. Azure 리소스에 대한 관리 ID를 지원하는 각 Azure 서비스는 자체 타임라인을 따릅니다. 시작하기 전에 리소스의 관리 ID 가용성 상태와 알려진 문제를 검토하세요.

이 문서에서는 Azure VM(가상 머신)의 관리 ID 액세스 권한을 Azure Storage 계정에 제공하는 방법을 보여 줍니다. 관리 ID를 사용하여 Azure 리소스를 구성하면 모든 보안 주체와 마찬가지로 다른 리소스에 관리 ID 액세스 권한을 제공할 수 있습니다.

필수 조건

- Azure 가상 머신 또는 Azure 가상 머신 확장 집합과 같은 Azure 리소스에서 관리 ID를 사용하도록 설정했는지 확인합니다. Azure 리소스용 관리 ID에 대한 자세한 내용은 Azure 리소스용 관리 ID란?을 참조하세요.

- 시스템 할당 ID와 사용자 할당 관리 ID의 차이점을 검토합니다.

- 아직 Azure 계정이 없으면 계속하기 전에 평가판 계정에 등록해야 합니다.

Azure RBAC를 사용하여 Azure Portal을 통해 다른 리소스에 관리 ID 액세스 권한 할당

팁

이 문서의 단계는 시작하는 포털에 따라 약간 다를 수도 있습니다.

Important

아래에 설명된 단계는 Azure RBAC를 사용하여 서비스에 대한 액세스 권한을 부여하는 방법을 보여 줍니다. 액세스 권한을 부여하는 방법에 대한 특정 서비스 설명서를 확인합니다. 예를 들어, 지침은 Azure Data Explorer를 확인합니다. 일부 Azure 서비스는 데이터 평면에서 Azure RBAC를 채택하는 과정에 있습니다.

관리 ID를 구성한 Azure 구독과 연결된 계정을 사용하여 Azure Portal에 로그인합니다.

액세스 제어를 수정하려는 리소스로 이동합니다. 이 예제에서는 스토리지 계정에 대한 Azure VM(가상 머신) 액세스 권한을 부여한 다음 스토리지 계정으로 이동할 수 있습니다.

액세스 제어(IAM) 를 선택합니다.

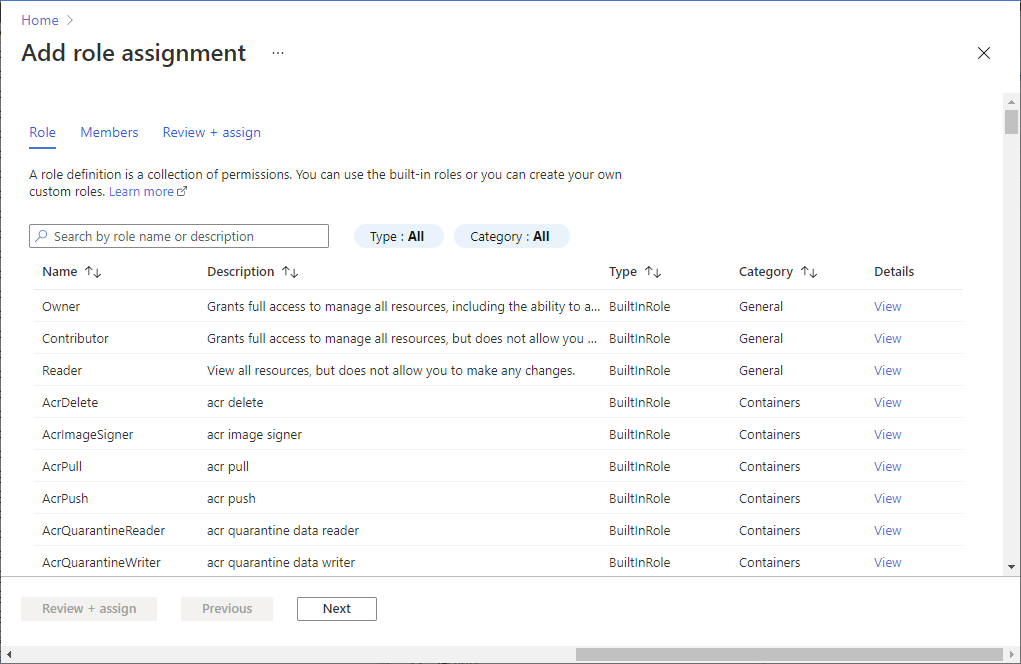

추가>역할 할당 추가를 선택하여 역할 할당 추가 페이지를 엽니다.

역할 및 관리 ID를 선택합니다. 세부 단계에 대해서는 Azure Portal을 사용하여 Azure 역할 할당을 참조하세요.

Azure RBAC를 사용하여 CLI로 다른 리소스에 관리 ID 액세스 권한 할당

Azure Cloud Shell에서 Bash 환경을 사용합니다. 자세한 내용은 Azure Cloud Shell의 Bash에 대한 빠른 시작을 참조하세요.

CLI 참조 명령을 로컬에서 실행하려면 Azure CLI를 설치합니다. Windows 또는 macOS에서 실행 중인 경우 Docker 컨테이너에서 Azure CLI를 실행하는 것이 좋습니다. 자세한 내용은 Docker 컨테이너에서 Azure CLI를 실행하는 방법을 참조하세요.

로컬 설치를 사용하는 경우 az login 명령을 사용하여 Azure CLI에 로그인합니다. 인증 프로세스를 완료하려면 터미널에 표시되는 단계를 수행합니다. 다른 로그인 옵션은 Azure CLI를 사용하여 로그인을 참조하세요.

메시지가 표시되면 처음 사용할 때 Azure CLI 확장을 설치합니다. 확장에 대한 자세한 내용은 Azure CLI에서 확장 사용을 참조하세요.

az version을 실행하여 설치된 버전과 종속 라이브러리를 찾습니다. 최신 버전으로 업그레이드하려면 az upgrade를 실행합니다.

이 예제에서는 스토리지 계정에 Azure VM(가상 머신) 관리 액세스 권한을 부여합니다. 먼저 az resource list를 사용하여 myVM이라는 VM에 대한 서비스 주체를 가져옵니다.

spID=$(az resource list -n myVM --query [*].identity.principalId --out tsv)Azure VM(가상 머신) 확장 집합의 경우 "DevTestVMSS"라는 VM 집합에 대한 서비스 사용자를 가져오는 것을 제외하고는 명령이 동일합니다.

spID=$(az resource list -n DevTestVMSS --query [*].identity.principalId --out tsv)서비스 사용자 ID를 가져오면 az role assignment create를 사용하여 가상 머신 또는 가상 머신 확장 집합 읽기 권한자 액세스 권한을 "myStorageAcct"라는 스토리지 계정에 부여합니다.

az role assignment create --assignee $spID --role 'Reader' --scope /subscriptions/<mySubscriptionID>/resourceGroups/<myResourceGroup>/providers/Microsoft.Storage/storageAccounts/myStorageAcct

Azure RBAC를 사용하여 PowerShell로 다른 리소스에 관리 ID 액세스 권한 할당

참고 항목

Azure Az PowerShell 모듈을 사용하여 Azure와 상호 작용하는 것이 좋습니다. 시작하려면 Azure PowerShell 설치를 참조하세요. Az PowerShell 모듈로 마이그레이션하는 방법에 대한 자세한 내용은 Azure PowerShell을 AzureRM에서 Azure로 마이그레이션을 참조하세요.

이 예제에서 스크립트를 실행하려면 다음 두 가지 옵션을 사용할 수 있습니다.

- 코드 블록의 오른쪽 위 모서리에 있는 사용해 보기 단추를 사용하여 열 수 있는 Azure Cloud Shell을 사용합니다.

- 최신 버전의 Azure PowerShell을 설치하여 스크립트를 로컬로 실행한 다음,

Connect-AzAccount를 사용하여 Azure에 로그인합니다.

Azure VM과 같은 Azure 리소스에서 관리 ID를 사용하도록 설정합니다.

스토리지 계정에 Azure VM(가상 머신) 액세스 권한을 부여합니다.

- Get-AzVM을 사용하여 관리 ID를 사용하도록 설정할 때 만든

myVM이라는 VM의 서비스 주체를 가져옵니다. - New-AzRoleAssignment를 사용하여 VM Reader 액세스 권한을

myStorageAcct라는 스토리지 계정에 부여합니다.

$spID = (Get-AzVM -ResourceGroupName myRG -Name myVM).identity.principalid New-AzRoleAssignment -ObjectId $spID -RoleDefinitionName "Reader" -Scope "/subscriptions/<mySubscriptionID>/resourceGroups/<myResourceGroup>/providers/Microsoft.Storage/storageAccounts/<myStorageAcct>"- Get-AzVM을 사용하여 관리 ID를 사용하도록 설정할 때 만든

다음 단계

- Azure 가상 머신에서 관리 ID를 사용하도록 설정하려면 Azure 리소스에 대한 관리 ID 구성을 참조하세요.

- Azure 가상 머신 확장 집합에서 관리 ID를 사용하도록 설정하려면 가상 머신 확장 집합에서 Azure 리소스에 대한 관리 ID 구성을 참조하세요.