애플리케이션을 Okta에서 Microsoft Entra ID로 마이그레이션

이 자습서에서는 애플리케이션을 Okta에서 Microsoft Entra ID로 마이그레이션하는 방법을 알아봅니다.

필수 조건

Microsoft Entra ID에서 애플리케이션을 관리하려면 다음이 필요합니다.

- Microsoft Entra 사용자 계정. 계정이 없다면 무료로 만들 수 있습니다.

- 클라우드 애플리케이션 관리자, 애플리케이션 관리자 또는 서비스 주체 소유자 역할 중 하나입니다.

현재 OKTA 애플리케이션의 인벤토리 만들기

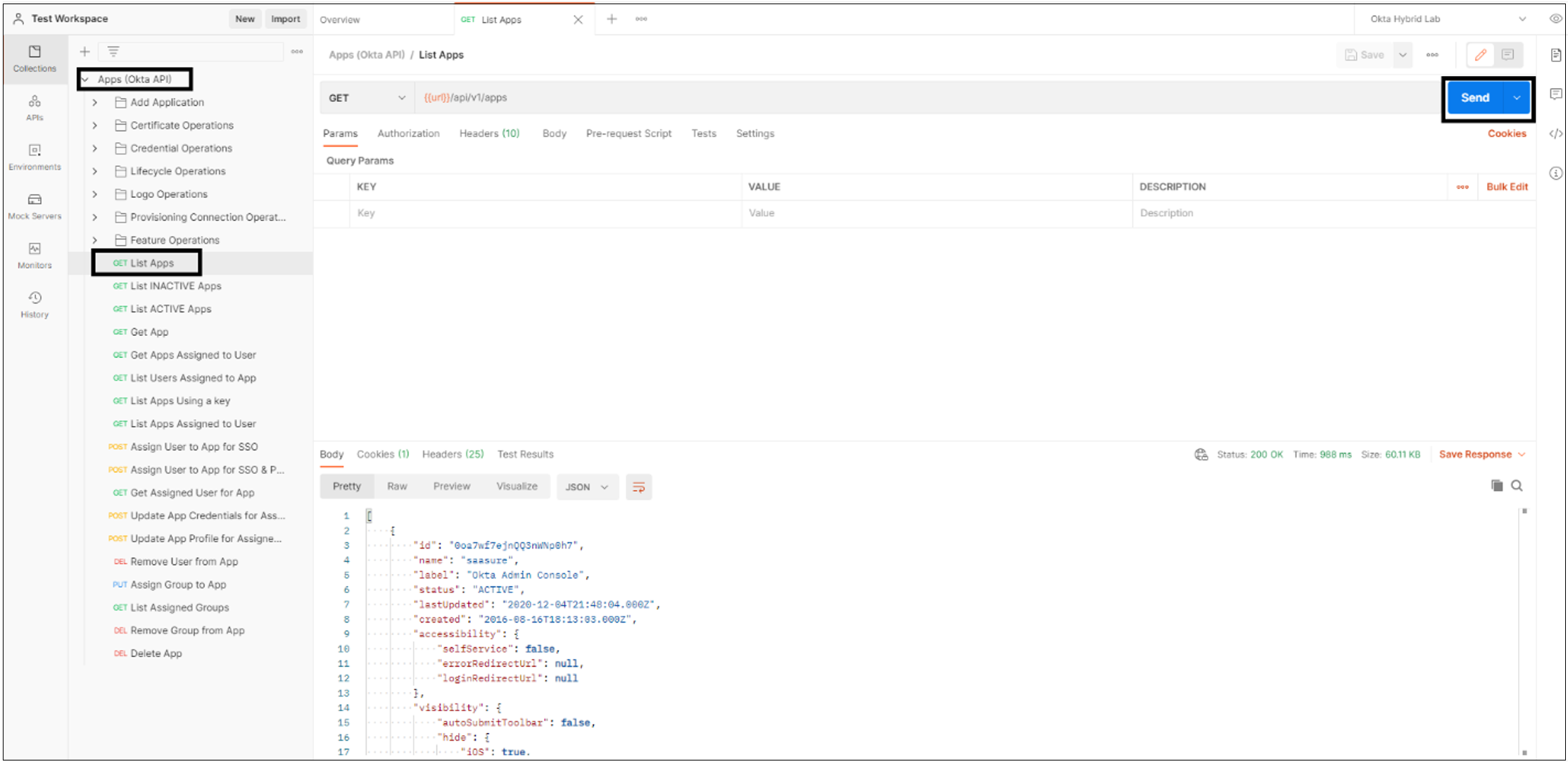

마이그레이션하기 전에 현재 환경 및 애플리케이션 설정을 문서화합니다. Okta API를 사용하여 이 정보를 수집할 수 있습니다. Postman과 같은 API 탐색기 도구를 사용합니다.

애플리케이션 인벤토리를 만들려면:

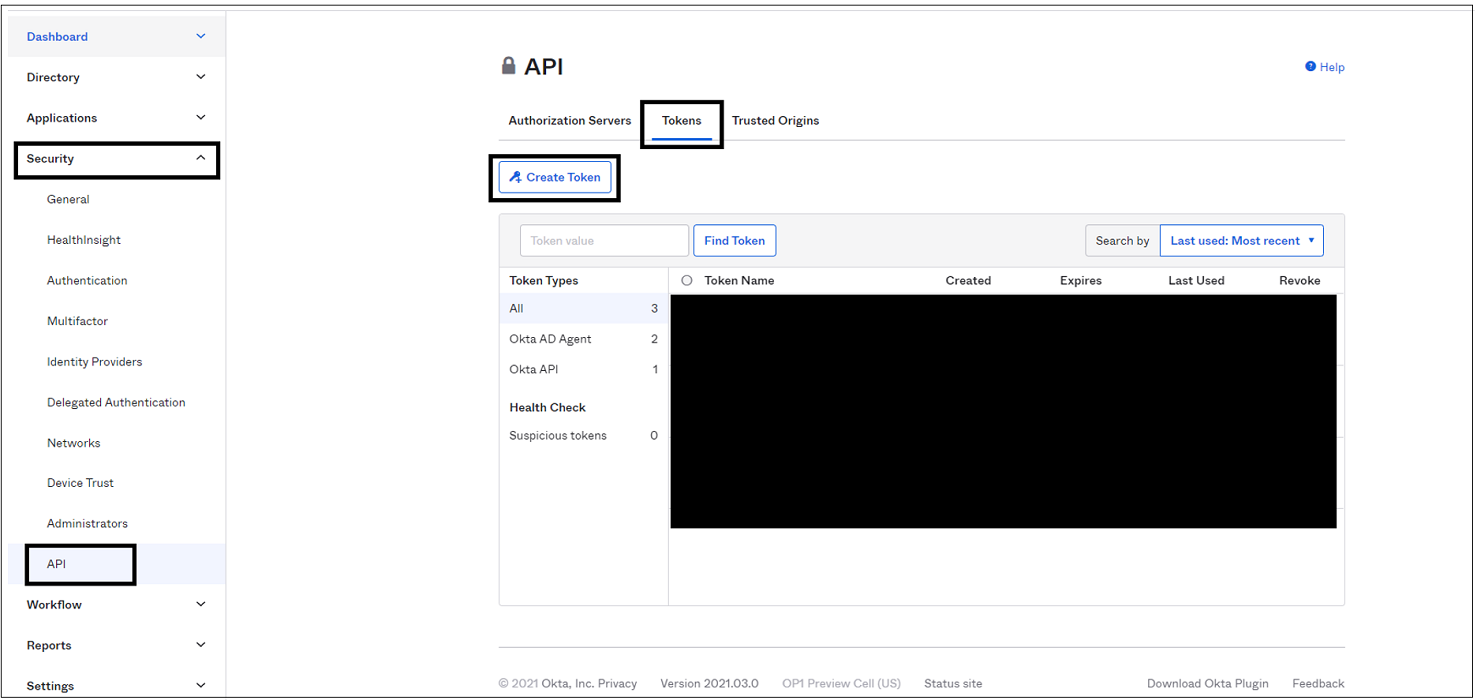

Postman 앱을 사용하여 OKTA 관리 콘솔에서 API 토큰을 생성합니다.

API 대시보드의 보안 아래에서 토큰>토큰 만들기를 선택합니다.

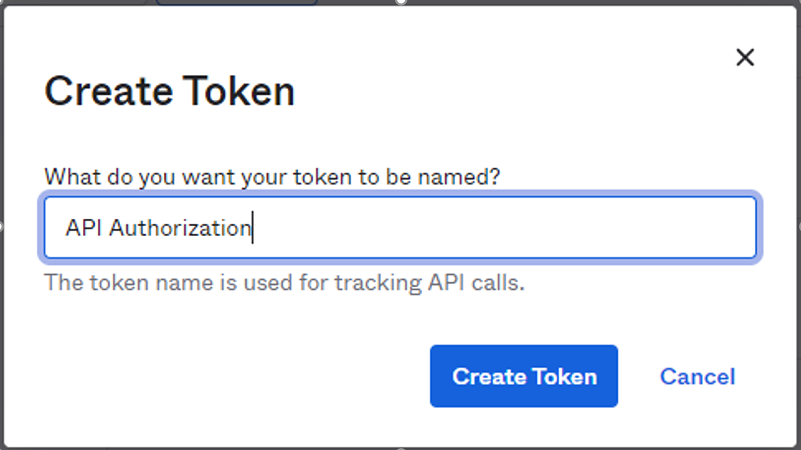

토큰 이름을 입력한 다음, 토큰 만들기를 선택합니다.

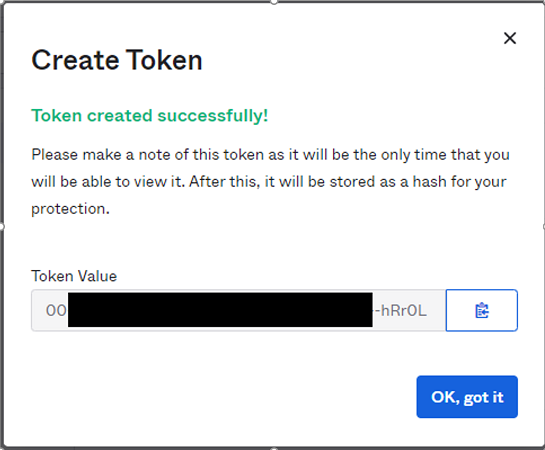

토큰 값을 기록하고 저장합니다. '확인, 알았어'를 선택하면액세스할 수 없습니다.

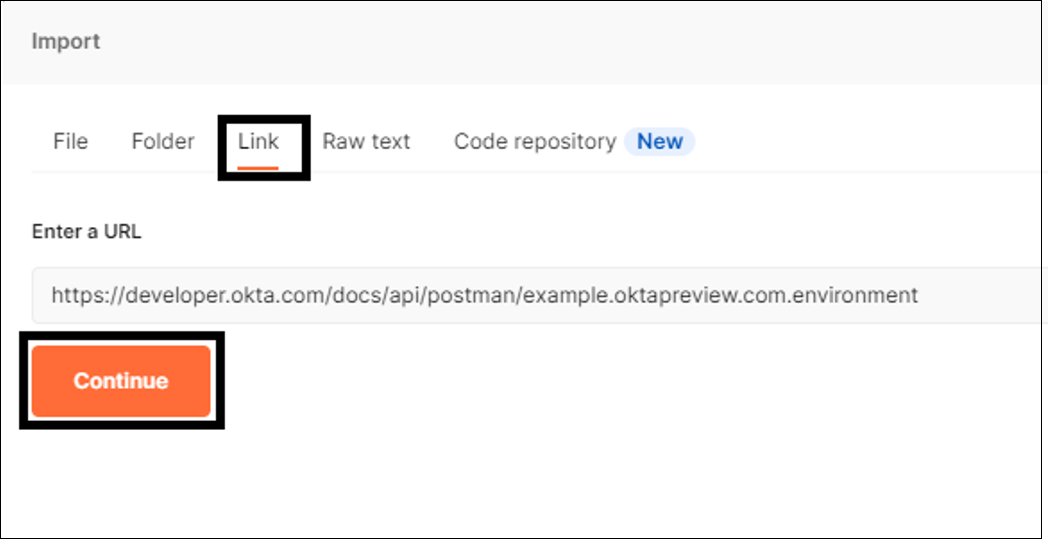

Postman 앱의 작업 영역에서 가져오기를 선택합니다.

가져오기 페이지에서 링크를 선택합니다. API를 가져오려면 다음 링크를 삽입합니다.

https://developer.okta.com/docs/api/postman/example.oktapreview.com.environment

참고 항목

테넌트 값으로 링크를 수정하지 마세요.

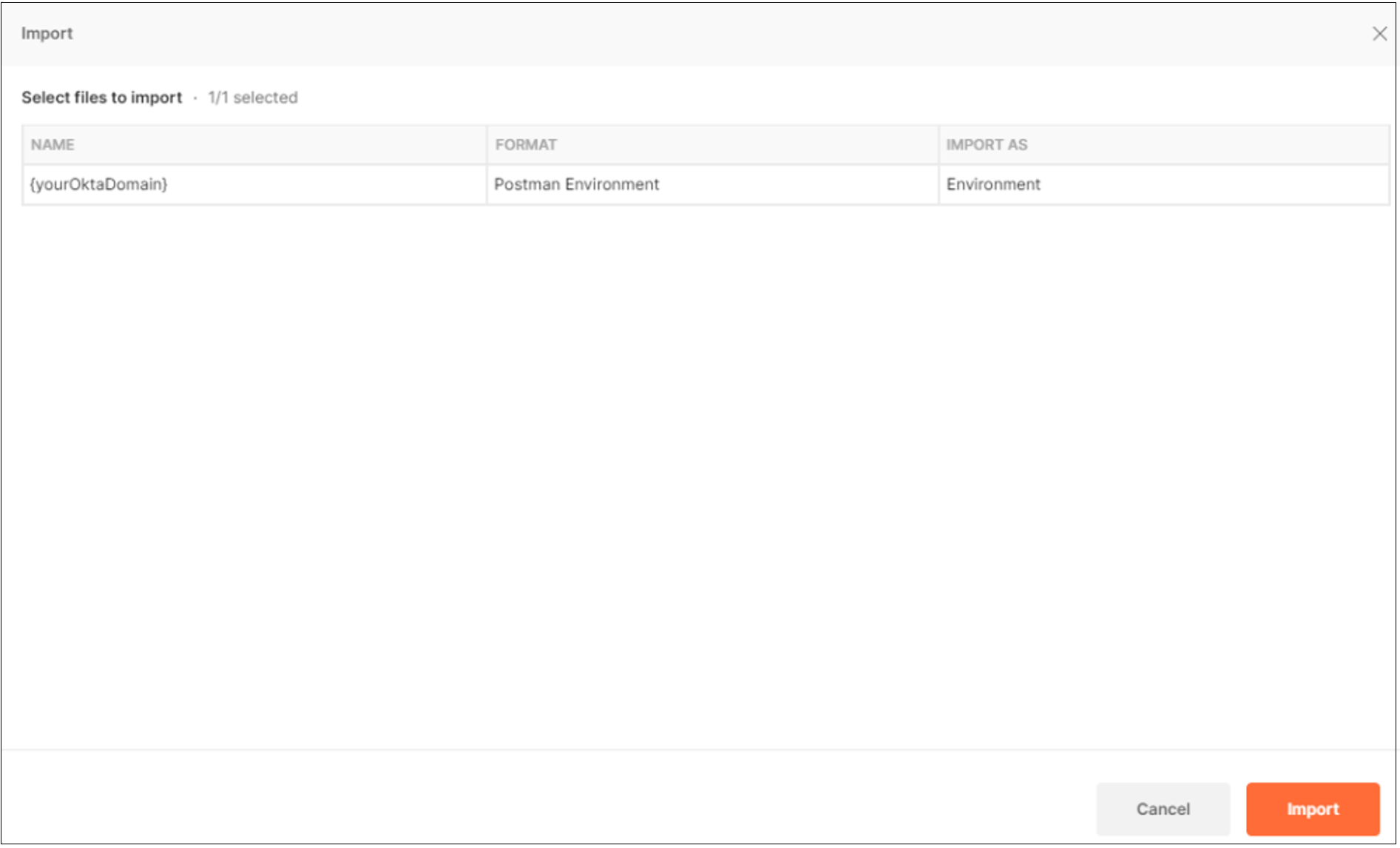

가져오기를 선택합니다.

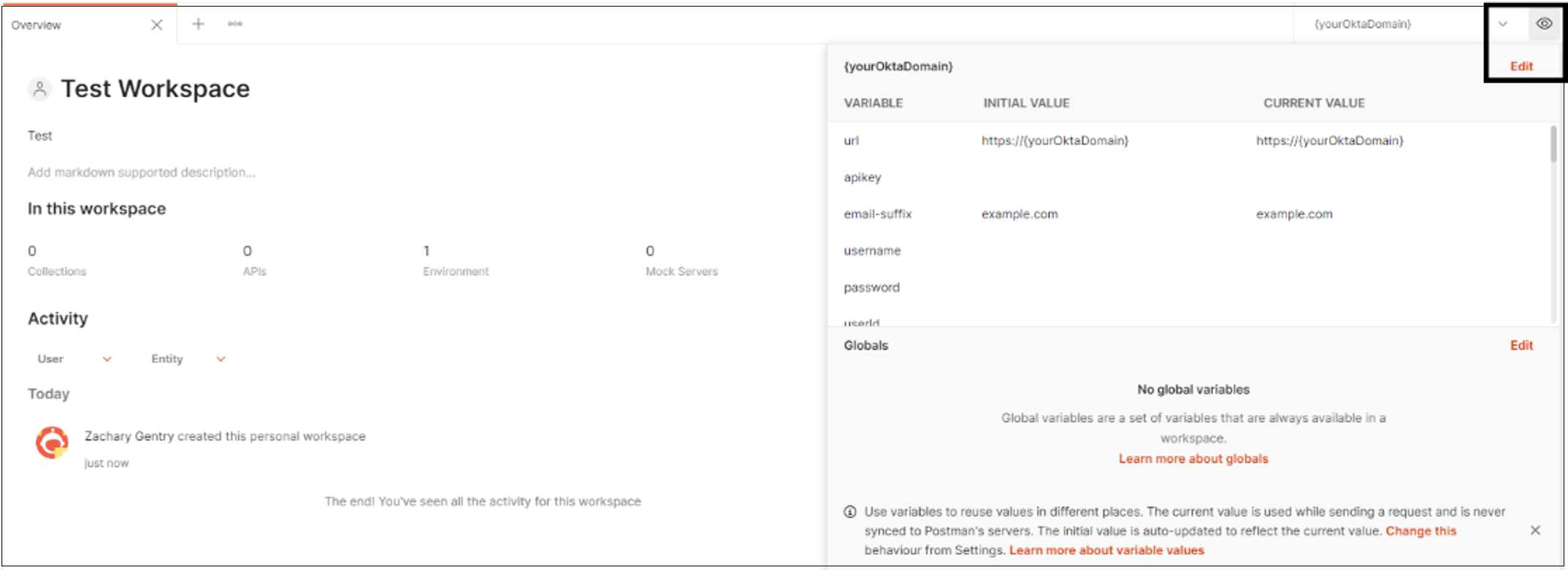

API를 가져온 후 환경 선택을 {yourOktaDomain}으로 변경합니다.

Okta 환경을 편집하려면 눈 아이콘을 선택합니다. 그런 다음, 편집을 선택합니다.

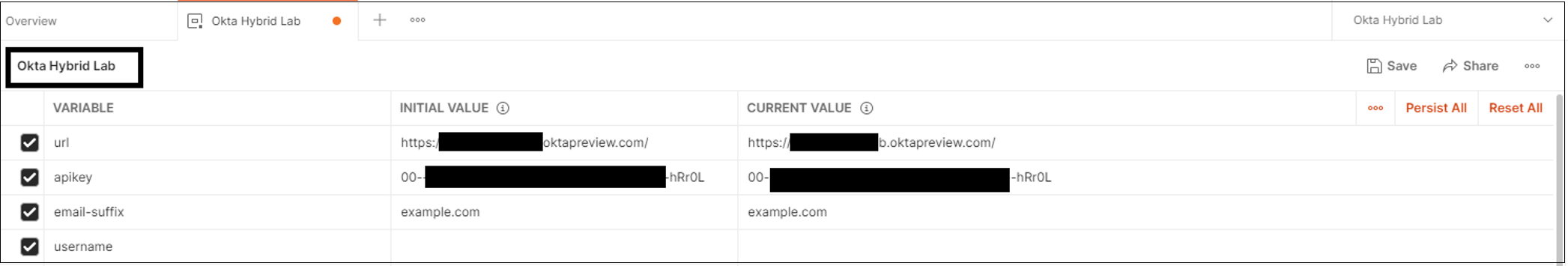

초기 값 및 현재 값 필드에서 URL 및 API 키의 값을 업데이트합니다. 환경을 반영하도록 이름을 변경합니다.

값을 저장합니다.

앱>목록 앱 받기>보내기를 선택합니다.

참고 항목

Okta 테넌트에서 애플리케이션을 인쇄할 수 있습니다. 목록은 JSON 형식입니다.

이 JSON 목록을 복사하여 CSV 형식으로 변환하는 것이 좋습니다.

- Konklone과 같은 공용 변환기를 사용할 수 있습니다.

- 또는 PowerShell의 경우 ConvertFrom-Json 및 ConvertTo-CSV를 사용합니다.

참고 항목

OKTA 테넌트에 애플리케이션 기록을 보관하려면 CSV를 다운로드합니다.

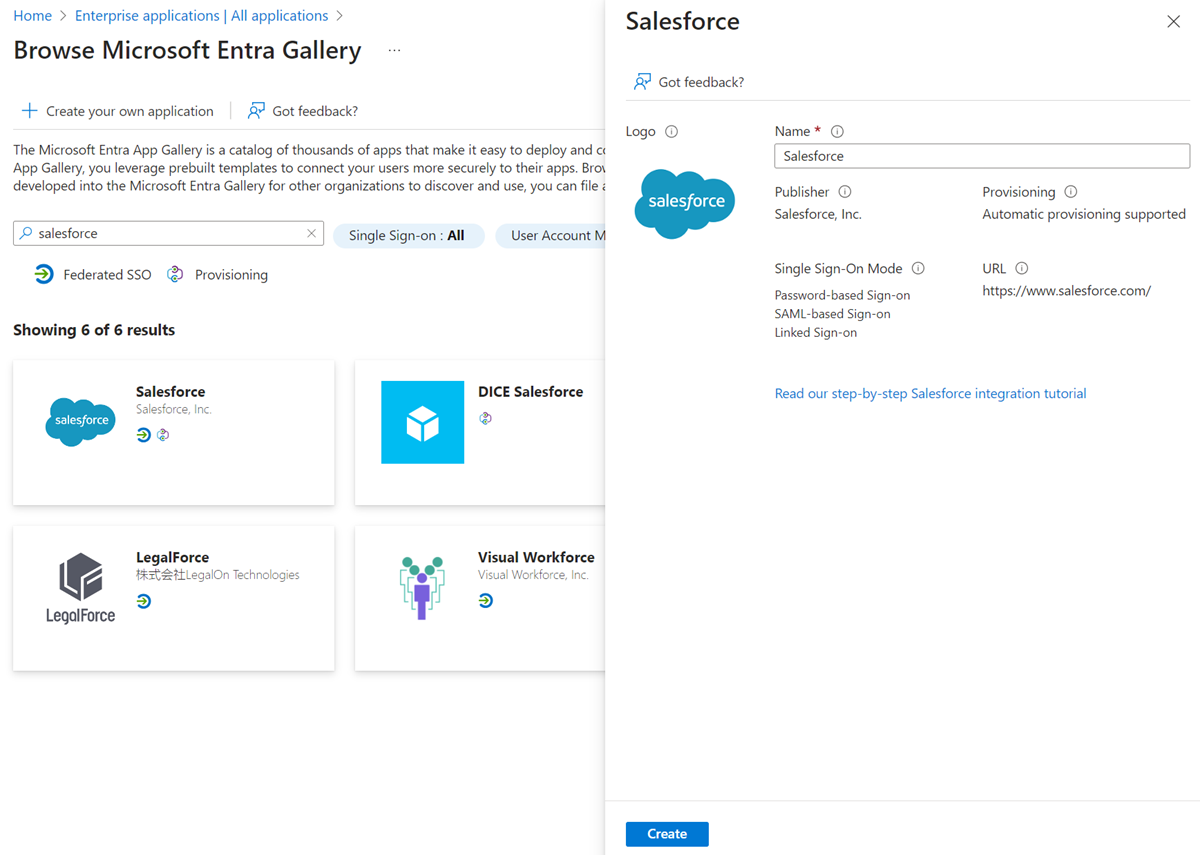

SAML 애플리케이션을 Microsoft Entra ID로 마이그레이션

SAML 2.0 애플리케이션을 Microsoft Entra ID로 마이그레이션하려면 애플리케이션 액세스를 위해 Microsoft Entra 테넌트에서 애플리케이션을 구성합니다. 이 예에서는 Salesforce 인스턴스를 변환합니다.

최소한 클라우드 애플리케이션 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

ID>애플리케이션>엔터프라이즈 애플리케이션>모든 애플리케이션으로 이동한 다음 새 애플리케이션을 선택합니다.

Microsoft Entra 갤러리에서 Salesforce를 검색하고 애플리케이션을 선택한 다음 만들기를 선택합니다.

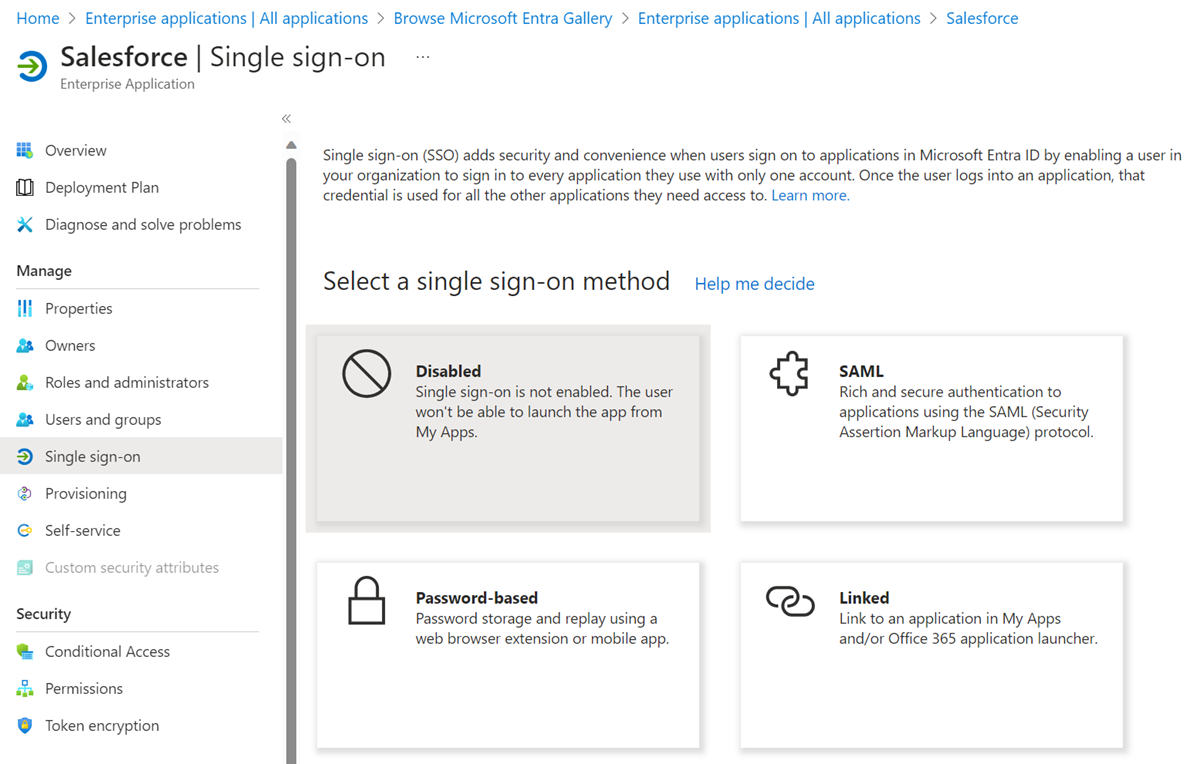

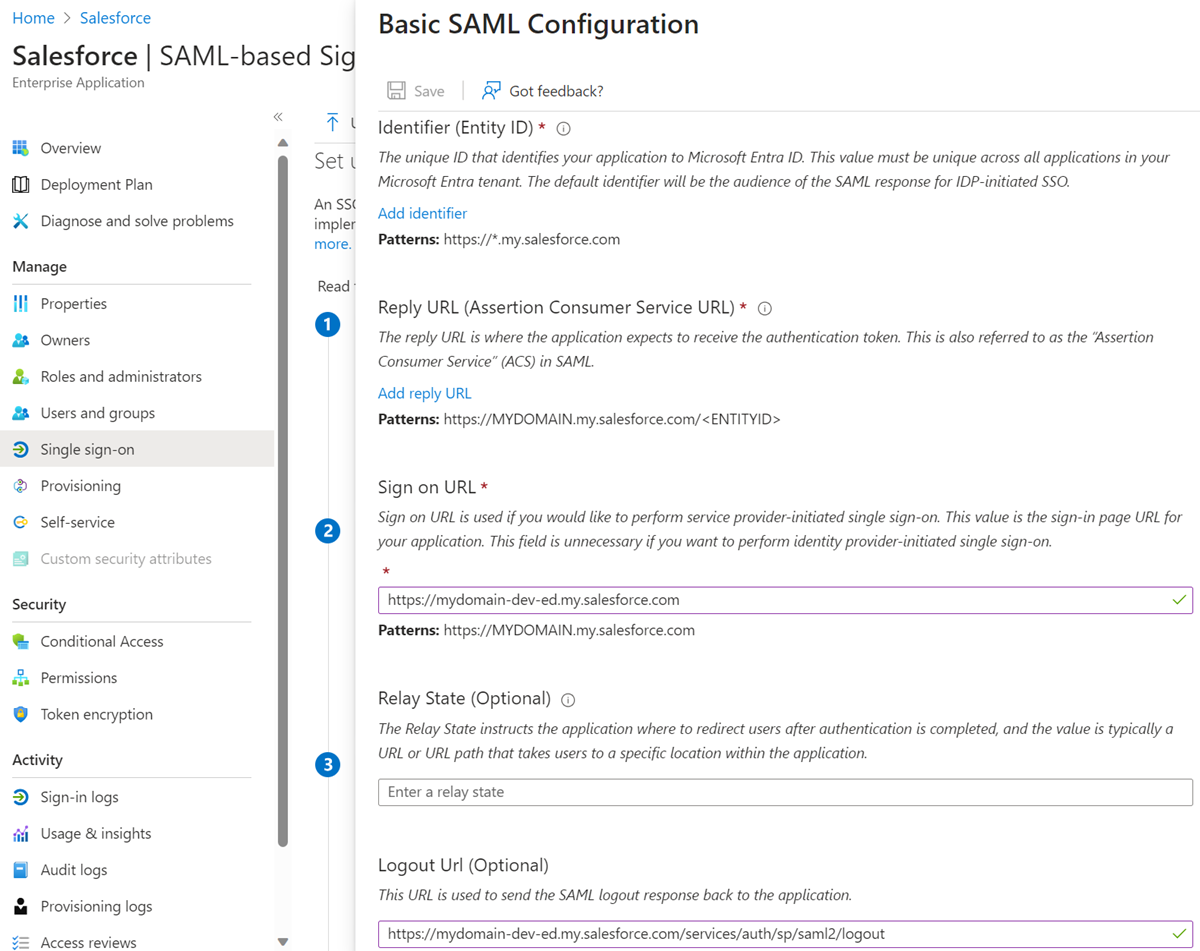

애플리케이션을 만든 후 SSO(Single Sign-On) 탭에서 SAML을 선택합니다.

인증서(원시) 및 페더레이션 메타데이터 XML을 다운로드하여 Salesforce로 가져옵니다.

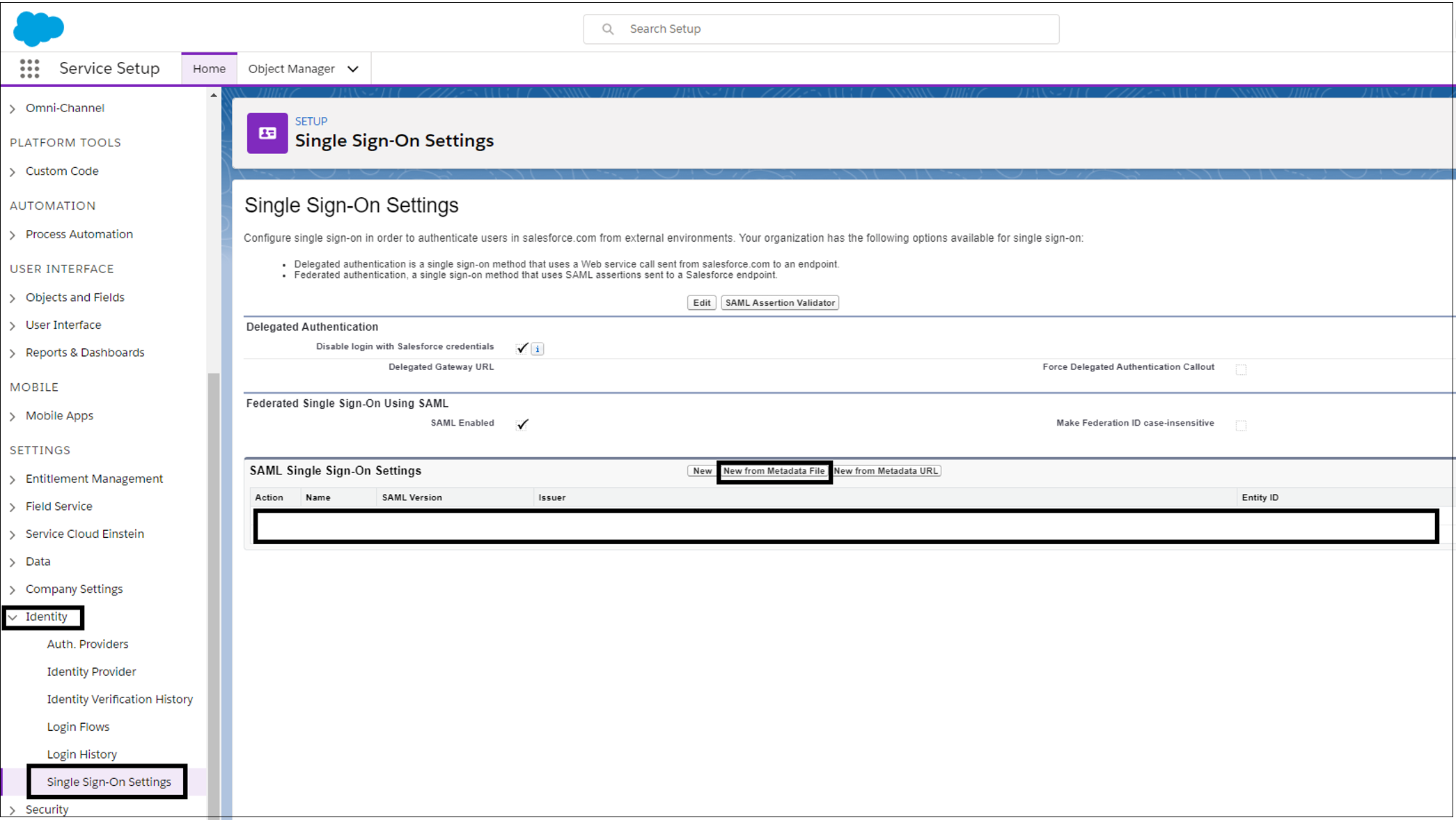

Salesforce 관리 콘솔에서 ID>Single Sign-On 설정>메타데이터 파일에서 새로 만들기를 선택합니다.

Microsoft Entra 관리 센터에서 다운로드한 XML 파일을 업로드합니다. 다음으로 만들기를 선택합니다.

Azure에서 다운로드한 인증서를 업로드합니다. 저장을 선택합니다.

다음 필드에 값을 기록합니다. 값은 Azure에 있습니다.

- 엔터티 ID

- 로그인 URL

- 로그아웃 URL

메타데이터 다운로드를 선택합니다.

Microsoft Entra 관리 센터에 파일을 업로드하려면 Microsoft Entra ID 엔터프라이즈 애플리케이션 페이지의 SAML SSO 설정에서 메타데이터 파일 업로드를 선택합니다.

가져온 값이 기록된 값과 일치하는지 확인합니다. 저장을 선택합니다.

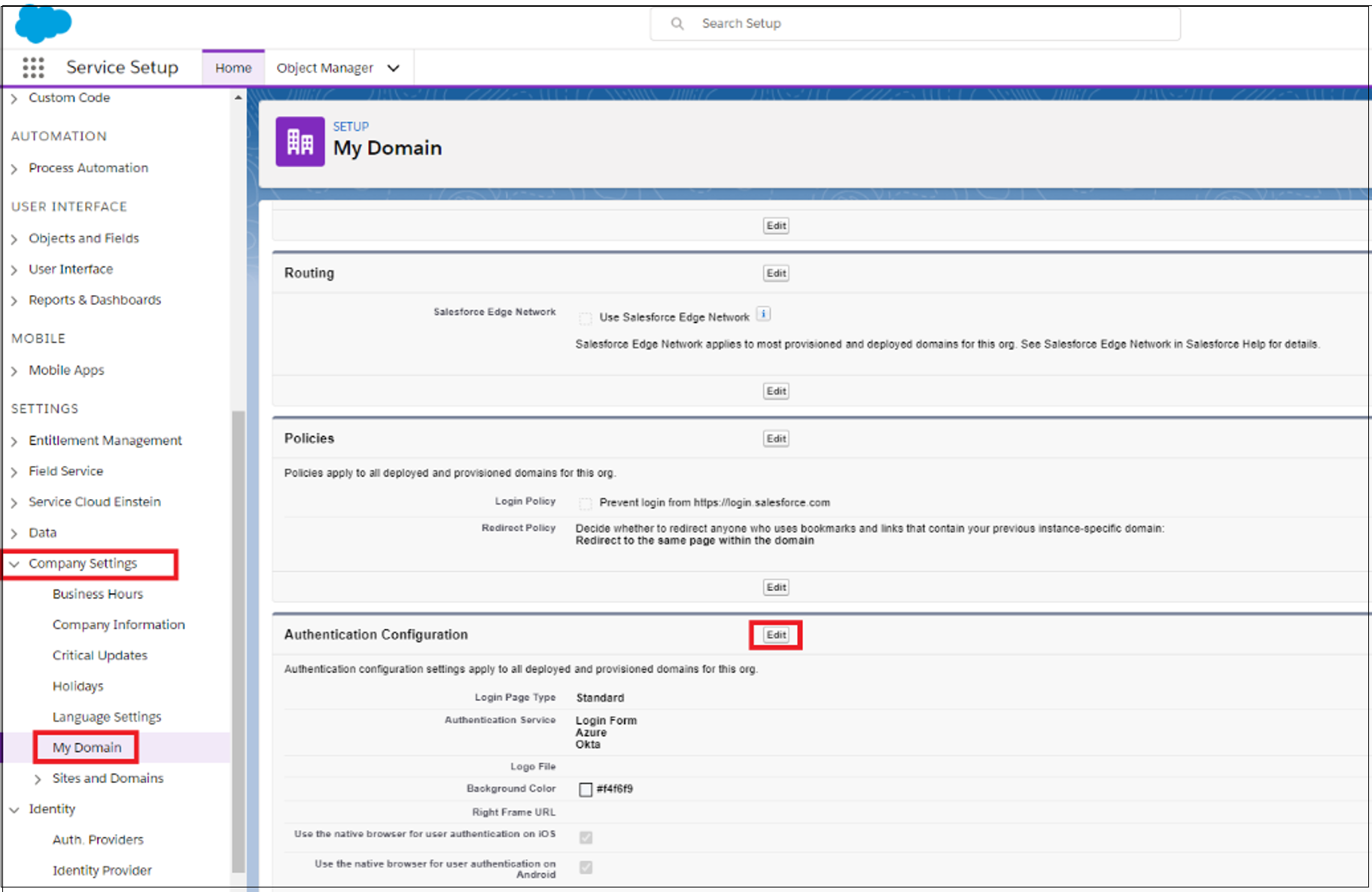

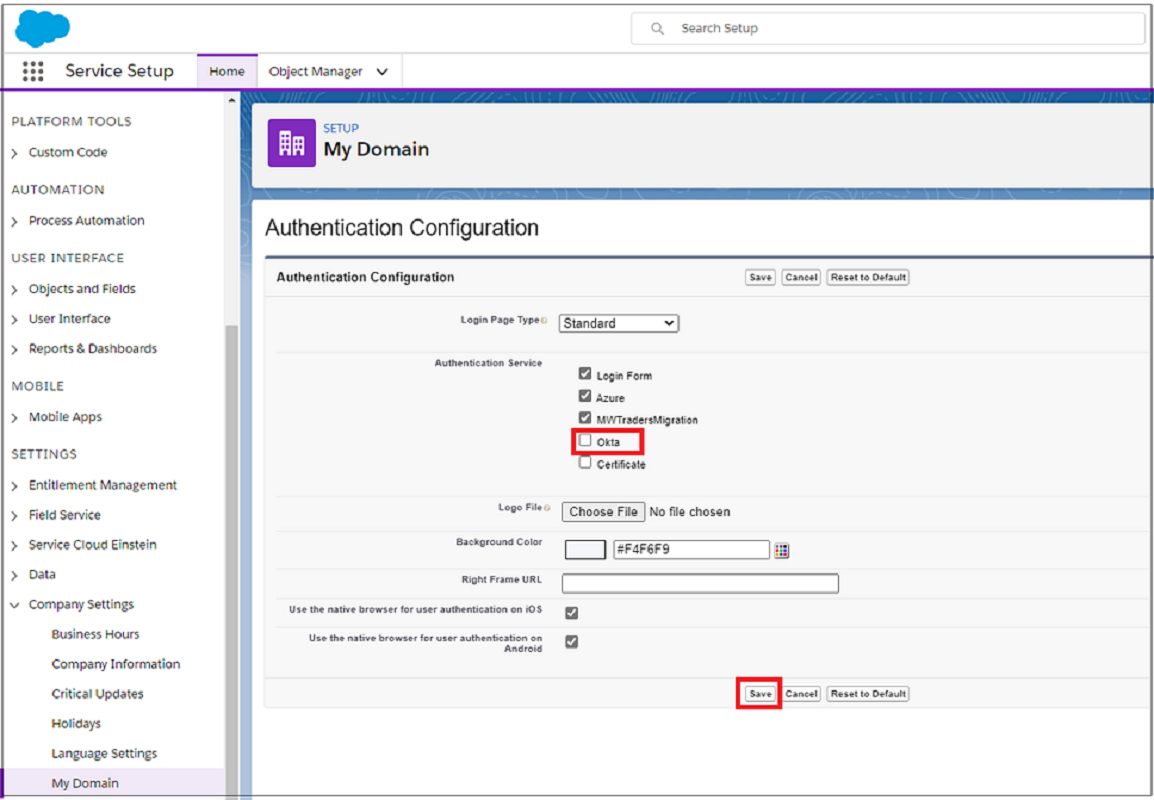

Salesforce 관리 콘솔에서 회사 설정>내 도메인을 선택합니다. 인증 구성으로 이동한 다음, 편집을 선택합니다.

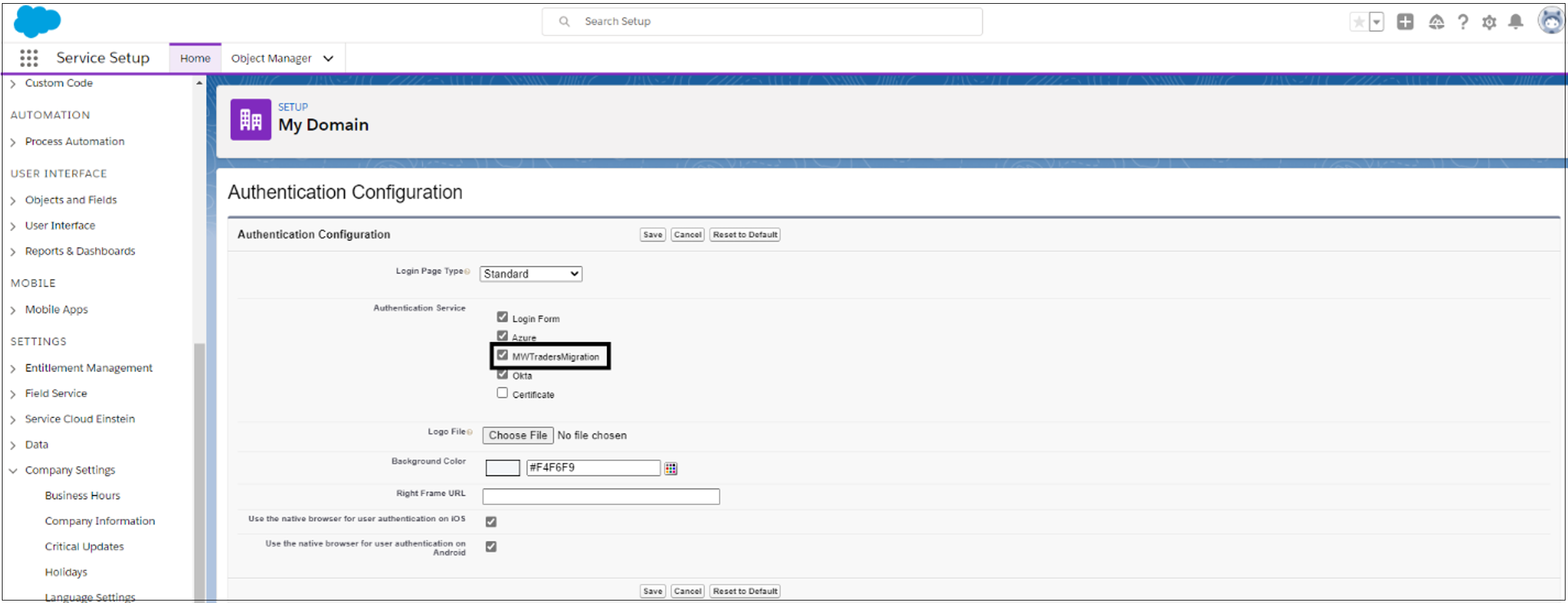

로그인 옵션의 경우 구성한 새 SAML 공급자를 선택합니다. 저장을 선택합니다.

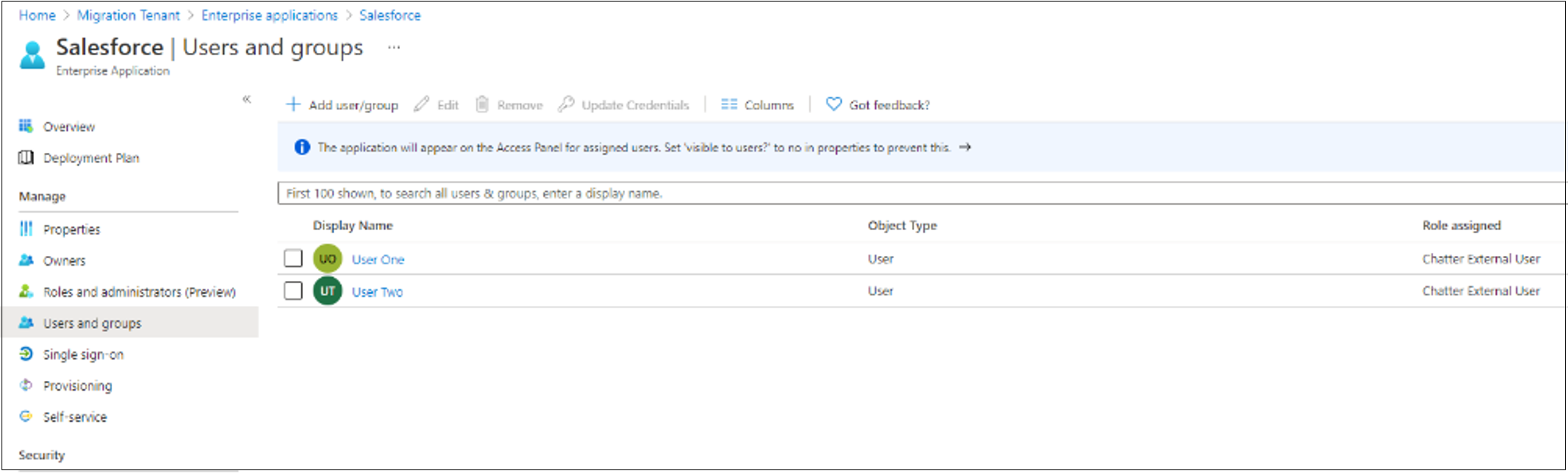

Microsoft Entra ID의 엔터프라이즈 애플리케이션 페이지에서 사용자 및 그룹을 선택합니다. 그런 다음, 테스트 사용자를 추가합니다.

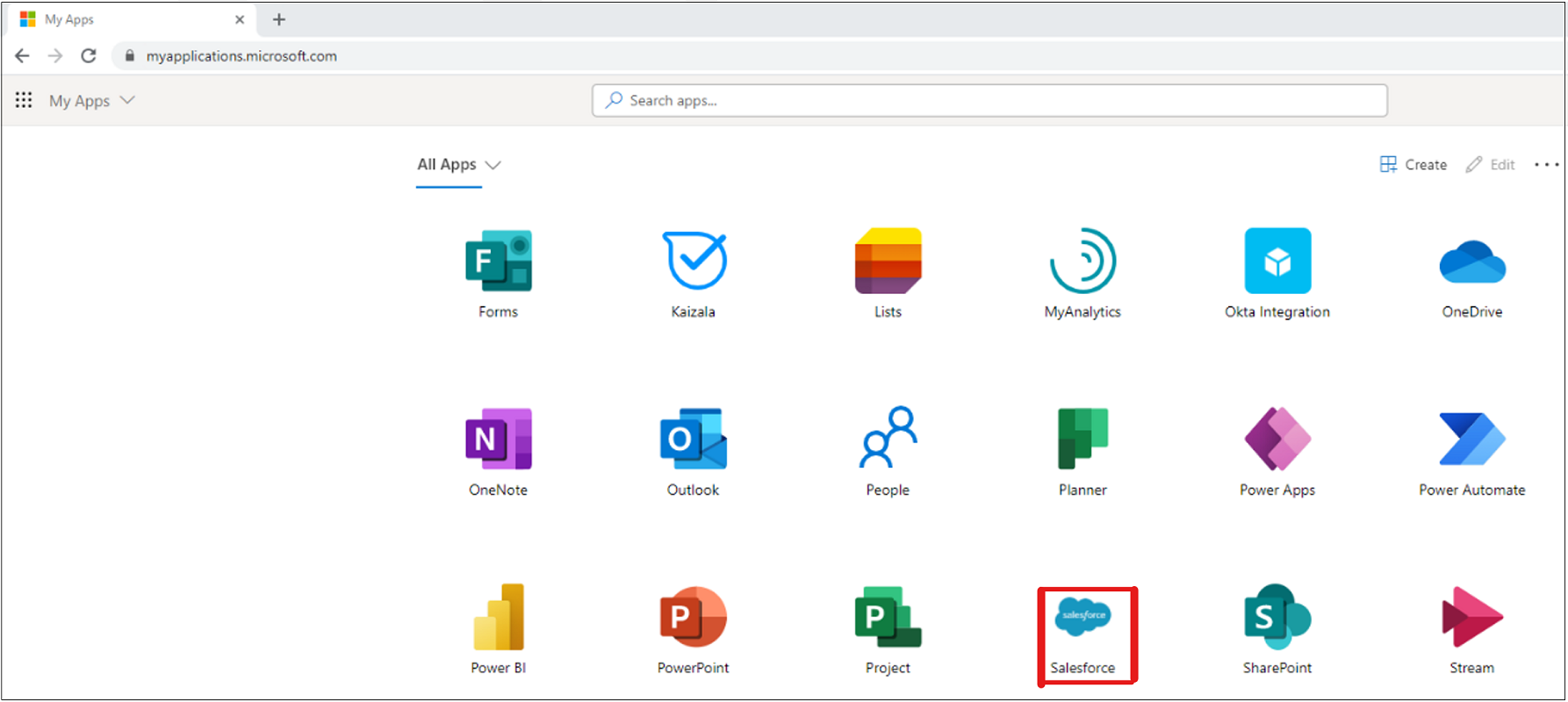

구성을 테스트하려면 테스트 사용자로 로그인합니다. Microsoft 앱 갤러리로 이동한 다음 Salesforce를 선택합니다.

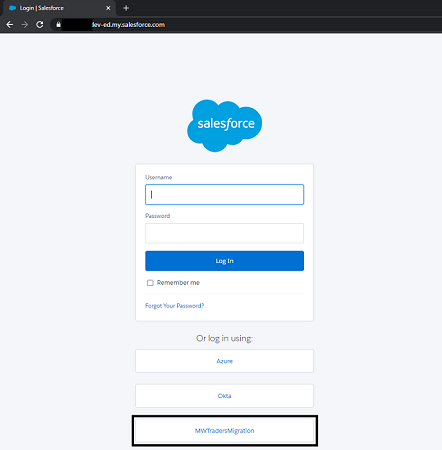

로그인하려면 구성된 IdP(ID 공급자)를 선택합니다.

참고 항목

구성이 올바르면 테스트 사용자가 Salesforce 홈페이지에 표시됩니다. 문제 해결 도움말은 디버깅 가이드를 참조하세요.

- 엔터프라이즈 애플리케이션 페이지에서 올바른 역할을 사용하여 나머지 사용자를 Salesforce 애플리케이션에 할당합니다.

참고 항목

나머지 사용자를 Microsoft Entra 애플리케이션에 추가한 후 사용자는 연결을 테스트하여 액세스 권한이 있는지 확인할 수 있습니다. 다음 단계를 진행하기 전에 연결을 테스트합니다.

Salesforce 관리 콘솔에서 회사 설정>내 도메인을 선택합니다.

인증 구성에서 편집을 선택합니다. 인증 서비스의 경우 Okta 선택을 취소합니다.

OpenID Connect 또는 OAuth 2.0 애플리케이션을 Microsoft Entra ID로 마이그레이션

OIDC(OpenID Connect) 또는 OAuth 2.0 애플리케이션을 Microsoft Entra ID로 마이그레이션하려면 Microsoft Entra 테넌트에서 액세스하도록 애플리케이션을 구성합니다. 이 예에서는 사용자 지정 OIDC 앱을 변환합니다.

마이그레이션을 완료하려면 Okta 테넌트의 모든 애플리케이션에 대해 구성을 반복합니다.

최소한 클라우드 애플리케이션 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

ID>애플리케이션>엔터프라이즈 애플리케이션>모든 애플리케이션으로 이동합니다.

새 애플리케이션을 선택합니다.

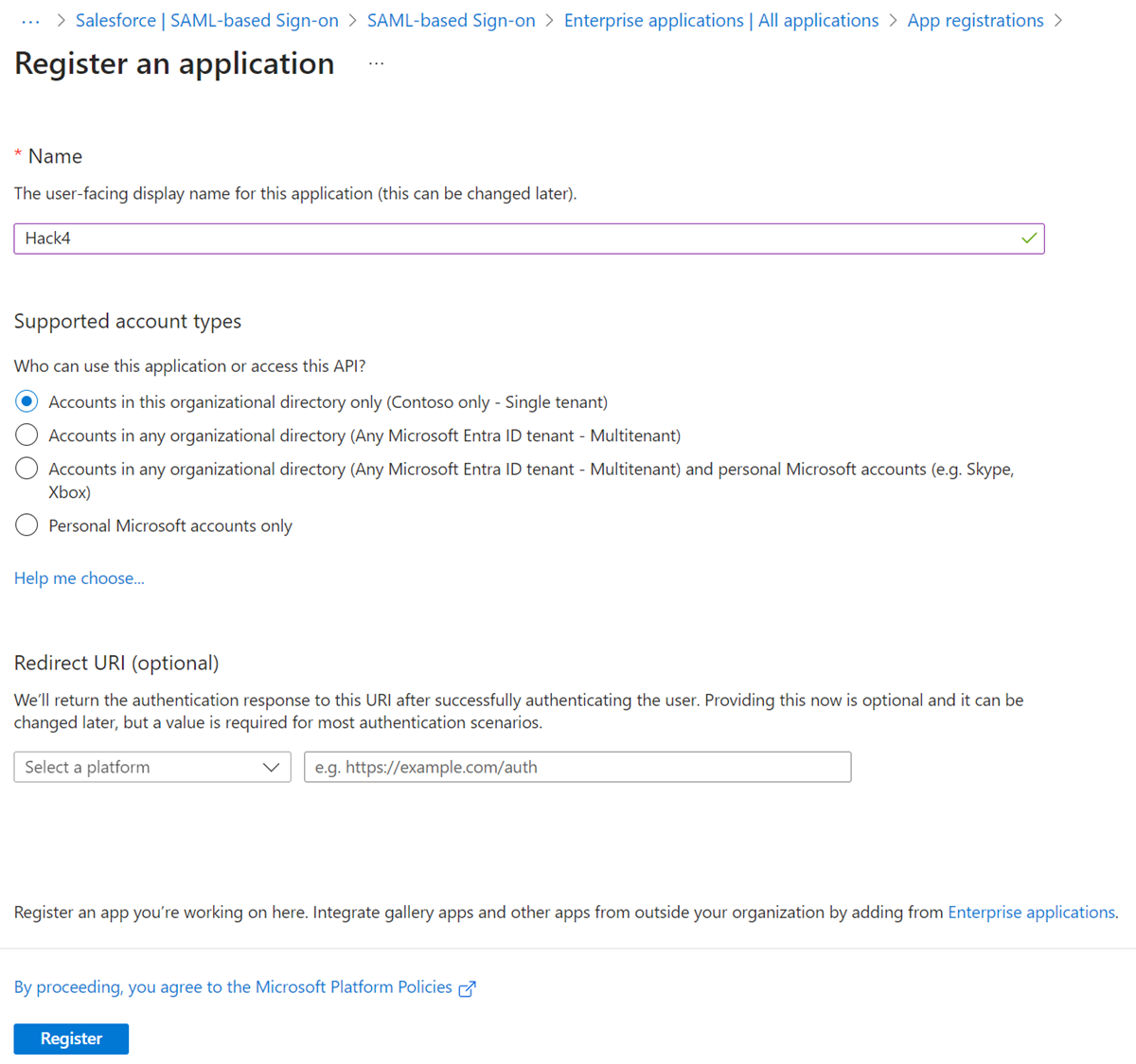

자신만의 애플리케이션을 선택하세요.

나타나는 메뉴에서 OIDC 앱 이름을 지정한 다음 Microsoft Entra ID와 통합하기 위해 작업 중인 애플리케이션 등록을 선택합니다.

만들기를 실행합니다.

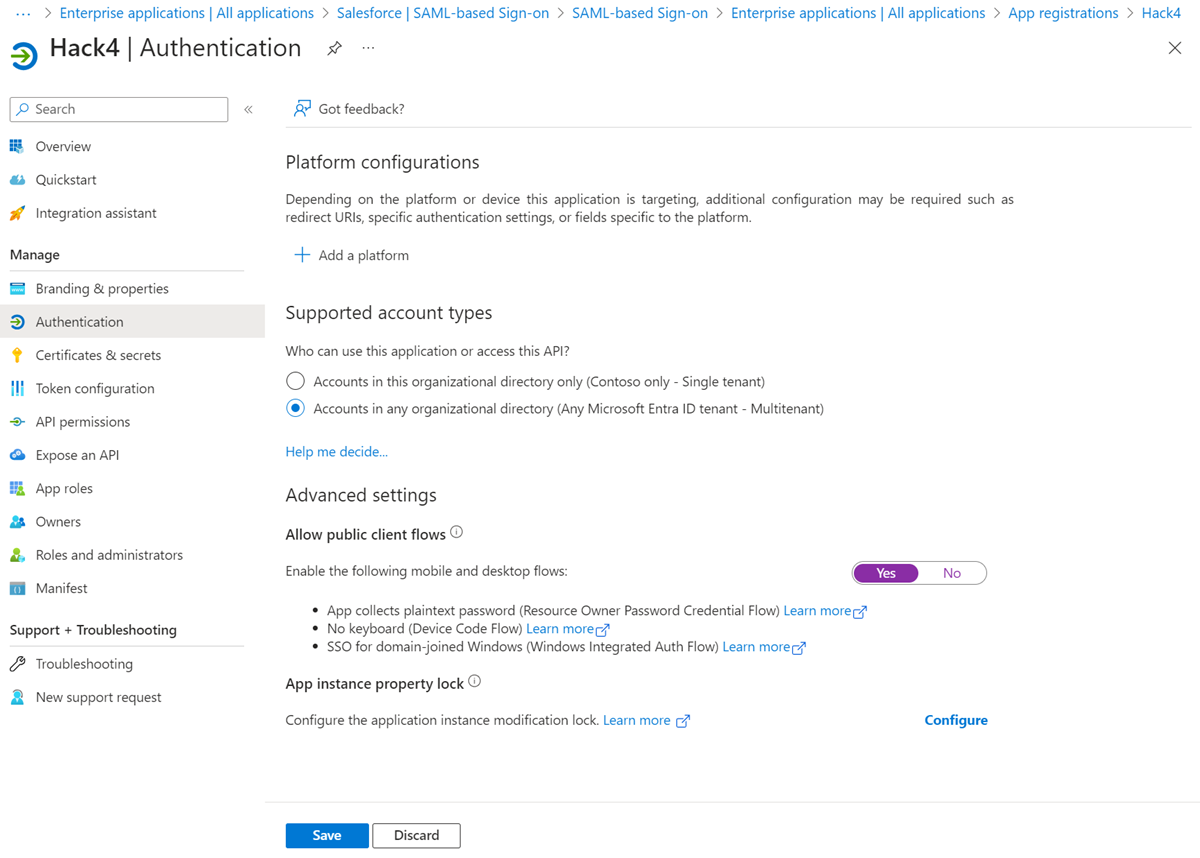

다음 페이지에서 애플리케이션 등록의 테넌시를 설정합니다. 자세한 내용은 Microsoft Entra ID의 테넌트를 참조하세요. 모든 조직 디렉터리의 계정(모든 Microsoft Entra 디렉터리 - 다중 테넌트)>등록으로 이동합니다.

앱 등록 페이지의 Microsoft Entra ID에서 만들어진 등록을 엽니다.

참고 항목

애플리케이션 시나리오에 따라 다양한 구성 작업이 있습니다. 대부분의 시나리오에는 앱 클라이언트 암호가 필요합니다.

개요 페이지에서 애플리케이션(클라이언트) ID를 복사합니다. 애플리케이션에서 이 ID를 사용합니다.

왼쪽에서 인증서 및 비밀을 선택합니다. 그런 다음, + 새 클라이언트 암호를 선택합니다. 클라이언트 암호의 이름을 지정하고 만료를 설정합니다.

비밀의 값과 ID를 기록해 둡니다.

참고 항목

클라이언트 암호를 잘못 배치하면 검색할 수 없습니다. 대신 비밀을 다시 생성합니다.

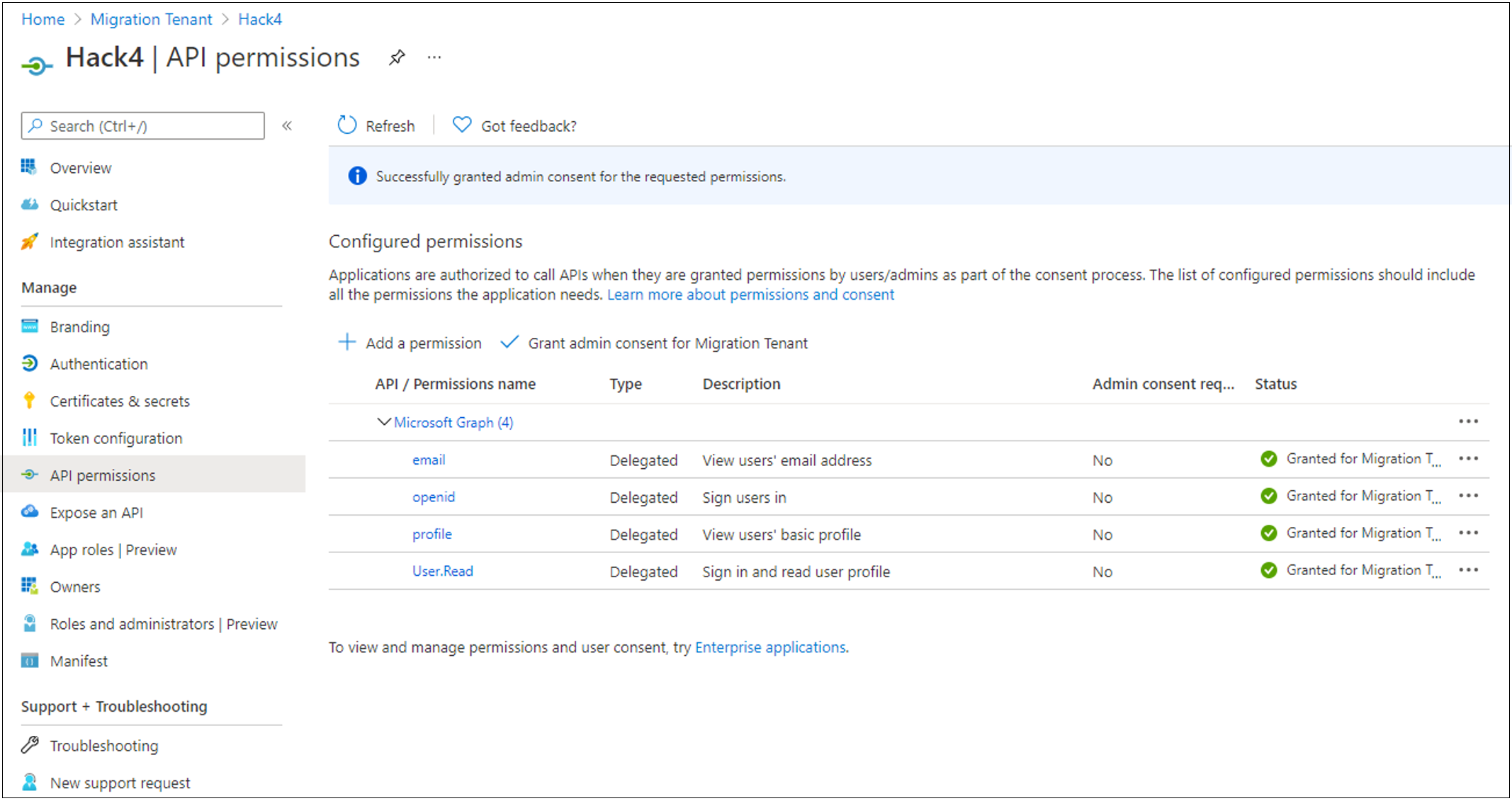

왼쪽에서 API 권한을 선택합니다. 그런 다음, 애플리케이션에 OIDC 스택에 대한 액세스 권한을 부여합니다.

+ 권한 추가>Microsoft Graph>위임된 권한을 선택합니다.

OpenID 권한 섹션에서 이메일, openid 및 프로필을 선택합니다. 사용 권한 추가를 선택합니다.

사용자 환경을 개선하고 사용자 동의 프롬프트를 표시하려면 테넌트 도메인 이름에 대한 관리자 동의 허용을 선택합니다. 허용 상태가 나타날 때까지 기다립니다.

애플리케이션에 리디렉션 URI가 있는 경우 URI를 입력합니다. 회신 URL이 인증 탭을 대상으로 하는 경우 플랫폼 추가 및 웹 뒤에 URL을 입력합니다.

액세스 토큰 및 ID 토큰을 선택합니다.

구성을 선택합니다.

필요한 경우 인증 메뉴의 고급 설정 및 퍼블릭 클라이언트 흐름 허용 아래에서 예를 선택합니다.

테스트하기 전에 OIDC 구성 애플리케이션에서 애플리케이션 ID 및 클라이언트 암호를 가져옵니다.

참고 항목

이전 단계를 사용하여 클라이언트 ID, 비밀 및 범위와 같은 설정으로 애플리케이션을 구성합니다.

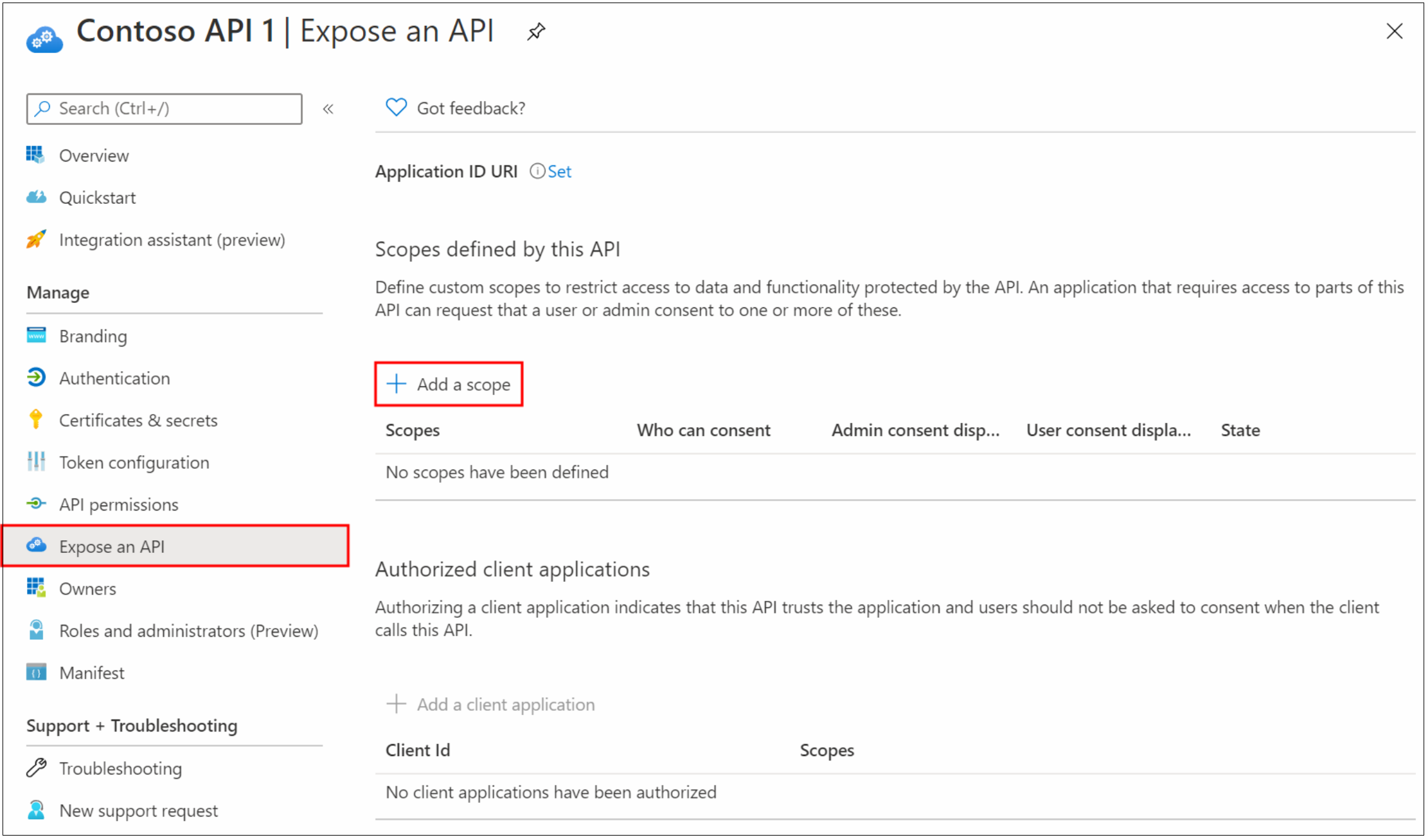

사용자 지정 권한 부여 서버를 Microsoft Entra ID로 마이그레이션

OKTA 권한 부여 서버는 API를 노출하는 애플리케이션 등록에 일대일로 매핑됩니다.

기본 Okta 권한 부여 서버를 Microsoft Graph 범위 또는 권한에 매핑합니다.