Microsoft Entra SAML 토큰 암호화 구성

참고 항목

토큰 암호화는 Microsoft Entra ID P1 또는 P2 기능입니다. Microsoft Entra 버전, 기능, 가격 책정에 대한 자세한 내용은 Microsoft Entra 가격 책정을 참조하세요.

SAML 토큰 암호화에서는 암호화된 SAML 어셜선을 지원되는 애플리케이션에서 이 어셜선 기능을 사용할 수 있습니다. 애플리케이션에 대해 구성된 경우 Microsoft Entra ID는 해당 애플리케이션에 대해 내보내는 SAML 어설션을 암호화합니다. Microsoft Entra ID에 저장된 인증서에서 가져온 공개 키를 사용하여 SAML 어설션을 암호화합니다. 애플리케이션이 먼저 일치하는 프라이빗 키를 사용하여 토큰 암호를 해독해야만 로그인한 사용자의 인증 증명 정보로 사용할 수 있습니다.

Microsoft Entra ID와 애플리케이션 간에 SAML 어설션을 암호화하면 토큰의 콘텐츠를 가로챌 수 없고 개인 또는 회사 데이터가 손상될 수 있습니다.

토큰 암호화 없이도 Microsoft Entra SAML 토큰은 네트워크에서 암호화되지 않은 상태로 전달되지 않습니다. Microsoft Entra ID는 토큰 요청/응답 교환이 암호화된 HTTPS/TLS 채널을 통해 수행되도록 요구하므로 IDP, 브라우저 및 애플리케이션 간의 통신이 암호화된 연결을 통해 수행됩니다. 추가 인증서 관리에 따른 오버헤드와 비교하면서 작업 상황에서 토큰 암호화를 사용할 때의 가치를 고려하세요.

토큰 암호화를 구성하려면 공개 키가 포함된 X.509 인증서 파일을 애플리케이션을 나타내는 Microsoft Entra 애플리케이션 개체에 업로드해야 합니다.

X.509 인증서를 가져오려면 애플리케이션 자체에서 다운로드할 수 있습니다. 애플리케이션 공급업체가 암호화 키를 제공하는 경우 애플리케이션 공급업체에서 가져올 수도 있습니다. 애플리케이션에서 프라이빗 키를 제공해야 하는 경우 암호화 도구를 사용하여 만들 수 있습니다. 프라이빗 키 부분은 애플리케이션의 키 저장소에 업로드되고 일치하는 공개 키 인증서가 Microsoft Entra ID에 업로드됩니다.

Microsoft Entra ID는 AES-256을 사용하여 SAML 어설션 데이터를 암호화합니다.

필수 조건

SAML 토큰 암호화를 구성하려면 다음이 필요합니다.

- Microsoft Entra 사용자 계정. 계정이 없다면 무료로 만들 수 있습니다.

- 클라우드 애플리케이션 관리자, 애플리케이션 관리자 또는 서비스 사용자 소유자 역할 중 하나입니다.

엔터프라이즈 애플리케이션 SAML 토큰 암호화 구성

이 섹션에서는 엔터프라이즈 애플리케이션의 SAML 토큰 암호화를 구성하는 방법을 설명합니다. 이러한 애플리케이션은 애플리케이션 갤러리 또는 비갤러리 앱에서 Microsoft Entra 관리 센터의 엔터프라이즈 애플리케이션 창에서 설정됩니다. 앱 등록 환경을 통해 등록된 애플리케이션의 경우 등록된 애플리케이션 SAML 토큰 암호화 구성 지침을 따릅니다.

엔터프라이즈 애플리케이션의 SAML 토큰 암호화를 구성하려면 다음 단계를 따릅니다.

애플리케이션에 구성된 프라이빗 키와 일치하는 공개 키 인증서를 가져옵니다.

암호화에 사용할 비대칭 키 쌍을 만듭니다. 또는 애플리케이션이 암호화에 사용할 공개 키를 제공하는 경우 애플리케이션의 지침에 따라 X.509 인증서를 다운로드합니다.

공개 키는 .cer 형식의 X.509 인증서 파일에 저장해야 합니다. 인증서 파일의 내용을 텍스트 편집기에서 복사하여 .cer 파일로 저장할 수 있습니다. 인증서 파일에는 프라이빗 키가 아닌 공개 키만 포함되어야 합니다.

애플리케이션에서 인스턴스에 대해 만든 키를 사용하는 경우 애플리케이션이 Microsoft Entra 테넌트에서 토큰의 암호를 해독하는 데 사용하는 프라이빗 키를 설치하기 위해 애플리케이션에서 제공하는 지침을 따릅니다.

Microsoft Entra ID의 애플리케이션 구성에 인증서를 추가합니다.

Microsoft Entra 관리 센터에서 토큰 암호화 구성

Microsoft Entra 관리 센터 내의 애플리케이션 구성에 퍼블릭 인증서를 추가할 수 있습니다.

최소한 클라우드 애플리케이션 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

ID>애플리케이션>엔터프라이즈 애플리케이션>모든 애플리케이션으로 이동합니다.

검색 상자에서 기존 애플리케이션 이름을 입력한 다음, 검색 결과에서 애플리케이션을 선택합니다.

애플리케이션의 페이지에서 토큰 암호화를 선택합니다.

참고 항목

토큰 암호화 옵션은 애플리케이션 갤러리 또는 비갤러리 앱에서 Microsoft Entra 관리 센터의 엔터프라이즈 애플리케이션 창에서 설정된 SAML 애플리케이션에만 사용할 수 있습니다. 다른 애플리케이션의 경우 이 옵션을 사용할 수 없습니다.

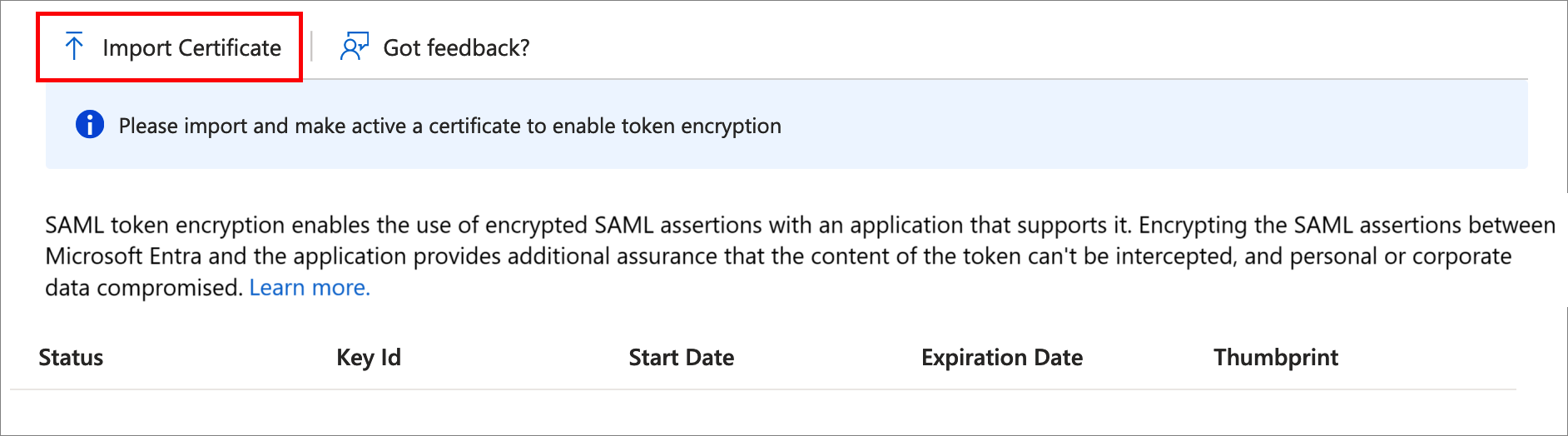

토큰 암호화 페이지에서 인증서 가져오기를 선택하여 공용 X.509 인증서를 포함하는 .cer 파일을 가져옵니다.

인증서를 가져오고, 애플리케이션 쪽에서 사용할 수 있게 프라이빗 키가 구성되면 지문 상태 옆에 있는 ...를 선택하여 암호화를 활성화한 다음, 드롭다운 메뉴의 옵션에서 토큰 암호화 활성화를 선택합니다.

예를 선택하여 토큰 암호화 인증서 활성화를 확인합니다.

애플리케이션용으로 내보낸 SAML 어설션이 암호화되었는지 확인합니다.

Microsoft Entra 관리 센터의 토큰 암호화를 비활성화하려면

Microsoft Entra 관리 센터에서 ID>엔터프라이즈 애플리케이션 모든 애플리케이션>>으로 이동한 다음 SAML 토큰 암호화가 사용하도록 설정된 애플리케이션을 선택합니다.

애플리케이션의 페이지에서 토큰 암호화를 선택하고 인증서를 찾은 후 ... 옵션을 선택하여 드롭다운 메뉴를 표시합니다.

토큰 암호화 비활성화를 선택합니다.

등록된 애플리케이션 SAML 토큰 암호화 구성

이 섹션에서는 등록된 애플리케이션의 SAML 토큰 암호화를 구성하는 방법을 설명합니다. 이러한 애플리케이션은 Microsoft Entra 관리 센터의 앱 등록 창에서 설정됩니다. 엔터프라이즈 애플리케이션의 경우 엔터프라이즈 애플리케이션 SAML 토큰 암호화 구성 지침을 따릅니다.

암호화 인증서는 encrypt 사용 태그가 있는 Microsoft Entra ID의 애플리케이션 개체에 저장됩니다. 암호화 인증서를 여러 개 구성할 수 있습니다. 토큰 암호화용으로 활성화된 인증서는 tokenEncryptionKeyID 특성으로 식별됩니다.

Microsoft Graph API 또는 PowerShell을 사용하여 토큰 암호화를 구성하려면 애플리케이션의 개체 ID가 필요합니다. 이 값을 프로그래밍 방식으로 찾거나 Microsoft Entra 관리 센터의 애플리케이션 속성 페이지로 이동한 후 개체 ID 값을 확인하여 찾을 수 있습니다.

Graph 또는 PowerShell을 사용하거나 keyId에 사용할 GUID를 생성해야 합니다.

애플리케이션 등록의 토큰 암호화를 구성하려면 다음 단계를 수행합니다.

최소한 클라우드 애플리케이션 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

ID>애플리케이션>앱 등록>모든 애플리케이션으로 이동합니다.

검색 상자에서 기존 애플리케이션 이름을 입력한 다음, 검색 결과에서 애플리케이션을 선택합니다.

애플리케이션의 페이지에서 매니페스트를 선택하여 애플리케이션 매니페스트를 편집합니다.

다음 예제에서는 2개의 암호화 인증서로 구성되어 있으며 두 번째 인증서가 tokenEnryptionKeyId를 사용하여 활성 암호화 인증서로 선택된 애플리케이션 매니페스트를 보여 줍니다.

{ "id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee", "accessTokenAcceptedVersion": null, "allowPublicClient": false, "appId": "00001111-aaaa-2222-bbbb-3333cccc4444", "appRoles": [], "oauth2AllowUrlPathMatching": false, "createdDateTime": "2017-12-15T02:10:56Z", "groupMembershipClaims": "SecurityGroup", "informationalUrls": { "termsOfService": null, "support": null, "privacy": null, "marketing": null }, "identifierUris": [ "https://testapp" ], "keyCredentials": [ { "customKeyIdentifier": "Tog/O1Hv1LtdsbPU5nPphbMduD=", "endDate": "2039-12-31T23:59:59Z", "keyId": "aaaaaaaa-0b0b-1c1c-2d2d-333333333333", "startDate": "2018-10-25T21:42:18Z", "type": "AsymmetricX509Cert", "usage": "Encrypt", "value": <Base64EncodedKeyFile> "displayName": "CN=SAMLEncryptTest" }, { "customKeyIdentifier": "A1bC2dE3fH4iJ5kL6mN7oP8qR9sT0u=", "endDate": "2039-12-31T23:59:59Z", "keyId": "bbbbbbbb-1c1c-2d2d-3e3e-444444444444", "startDate": "2018-10-25T21:42:18Z", "type": "AsymmetricX509Cert", "usage": "Encrypt", "value": <Base64EncodedKeyFile> "displayName": "CN=SAMLEncryptTest2" } ], "knownClientApplications": [], "logoUrl": null, "logoutUrl": null, "name": "Test SAML Application", "oauth2AllowIdTokenImplicitFlow": true, "oauth2AllowImplicitFlow": false, "oauth2Permissions": [], "oauth2RequirePostResponse": false, "orgRestrictions": [], "parentalControlSettings": { "countriesBlockedForMinors": [], "legalAgeGroupRule": "Allow" }, "passwordCredentials": [], "preAuthorizedApplications": [], "publisherDomain": null, "replyUrlsWithType": [], "requiredResourceAccess": [], "samlMetadataUrl": null, "signInUrl": "https://127.0.0.1:444/applications/default.aspx?metadata=customappsso|ISV9.1|primary|z" "signInAudience": "AzureADMyOrg", "tags": [], "tokenEncryptionKeyId": "bbbbbbbb-1c1c-2d2d-3e3e-444444444444" }

다음 단계

- Microsoft Entra ID가 SAML 프로토콜을 사용하는 방법을 알아봅니다.

- Microsoft Entra ID의 SAML 토큰의 형식, 보안 특성 및 콘텐츠에 대해 알아봅니다.