자습서: 안전한 하이브리드 액세스를 위해 Microsoft Entra ID로 Cloudflare 구성

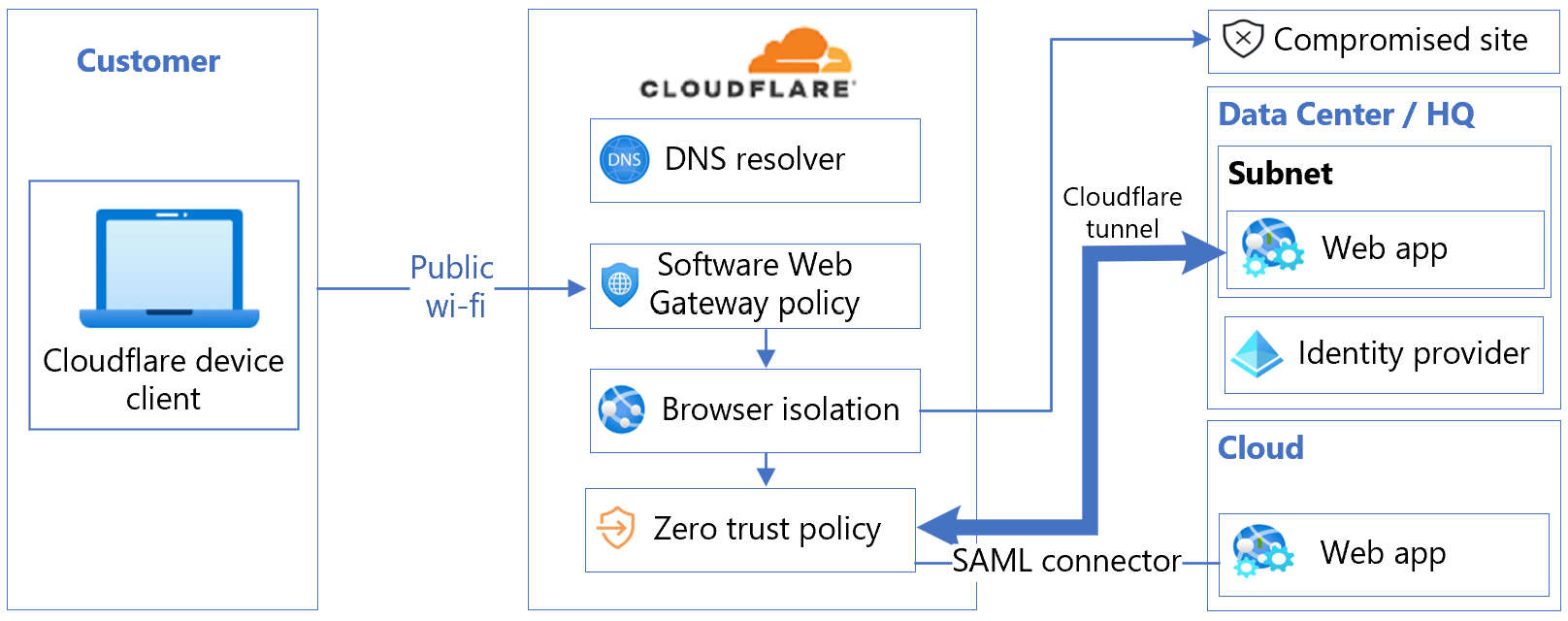

이 자습서에서는 Cloudflare 제로 트러스트와 Microsoft Entra ID를 통합하는 방법을 알아봅니다. 사용자 ID 및 그룹 멤버십을 기반으로 규칙을 작성합니다. 사용자는 자신의 Microsoft Entra 자격 증명으로 인증하고 제로 트러스트 보호 애플리케이션에 연결합니다.

필수 조건

- Microsoft Entra 구독

- 계정이 없으면 Azure 무료 계정을 만듭니다.

- Microsoft Entra 구독에 연결된 Microsoft Entra 테넌트

- Cloudflare Zero Trust 계정

- 계정이 없으면 Cloudflare Zero Trust 플랫폼 시작으로 이동하세요.

- 클라우드 애플리케이션 관리자 또는 애플리케이션 관리자 역할 중 하나.

Cloudflare Access와 조직 ID 공급자 통합

Cloudflare Zero Trust Access는 회사 애플리케이션, 개인 IP 공간 및 호스트 이름에 대한 액세스를 제한하는 기본 거부, 제로 트러스트 규칙을 적용하는 데 유용합니다. 이 기능은 VPN(가상 사설망)보다 더 빠르고 안전하게 사용자를 연결합니다. 조직은 여러 IdP(ID 공급자)를 사용할 수 있으므로 파트너 또는 계약자와 작업할 때 마찰을 줄일 수 있습니다.

IdP를 로그인 방법으로 추가하려면 Cloudflare 로그인 페이지 및 Microsoft Entra ID에서 Cloudflare에 로그인합니다.

다음 아키텍처 다이어그램은 통합을 보여줍니다.

Cloudflare Zero Trust 계정을 Microsoft Entra ID와 통합

Cloudflare Zero Trust 계정을 Microsoft Entra ID 인스턴스와 통합하려면 다음을 수행합니다.

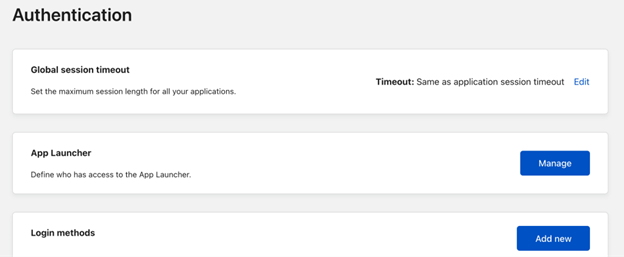

Cloudflare 로그인 페이지에서 Cloudflare Zero Trust 대시보드에 로그인합니다.

설정으로 이동합니다.

인증을 선택합니다.

Login methods(로그인 방법)에 대해 Add new(새로 추가)를 선택합니다.

ID 공급자 선택에서 Microsoft Entra ID를 선택합니다.

Add Azure ID(Azure ID 추가) 대화 상자가 나타납니다.

Microsoft Entra 인스턴스 자격 증명을 입력하고 필요한 항목을 선택합니다.

저장을 선택합니다.

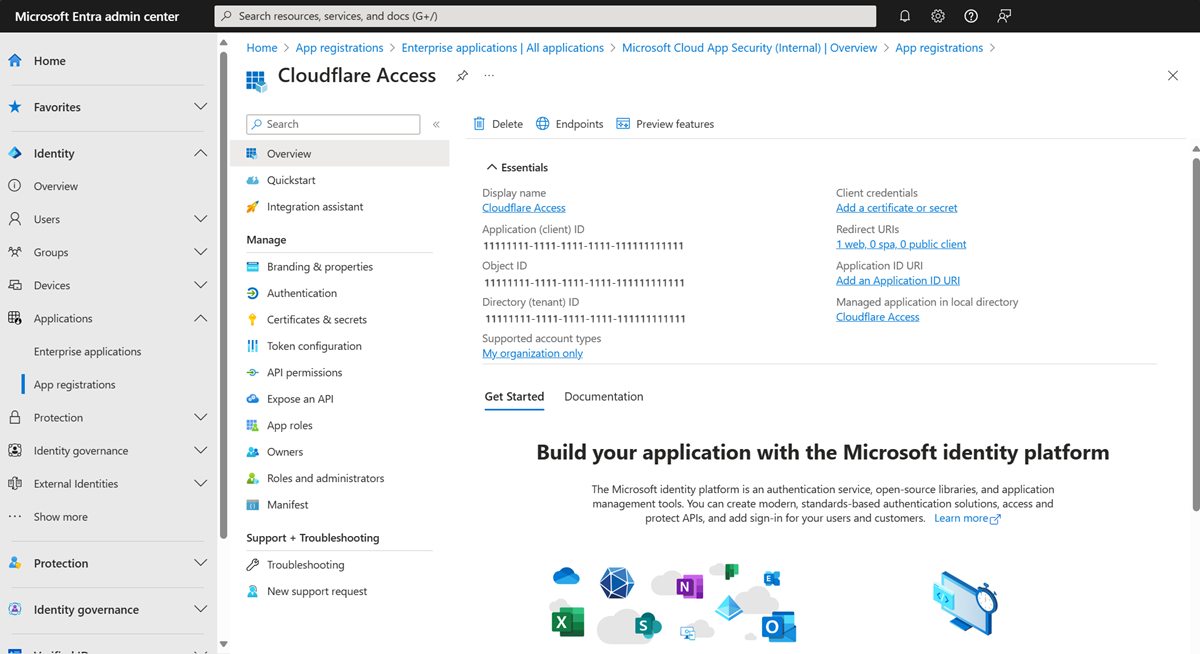

Microsoft Entra ID로 Cloudflare 등록

팁

이 문서의 단계는 시작하는 포털에 따라 조금씩 다를 수 있습니다.

다음 세 섹션의 지침을 사용하여 Cloudflare를 Microsoft Entra ID에 등록합니다.

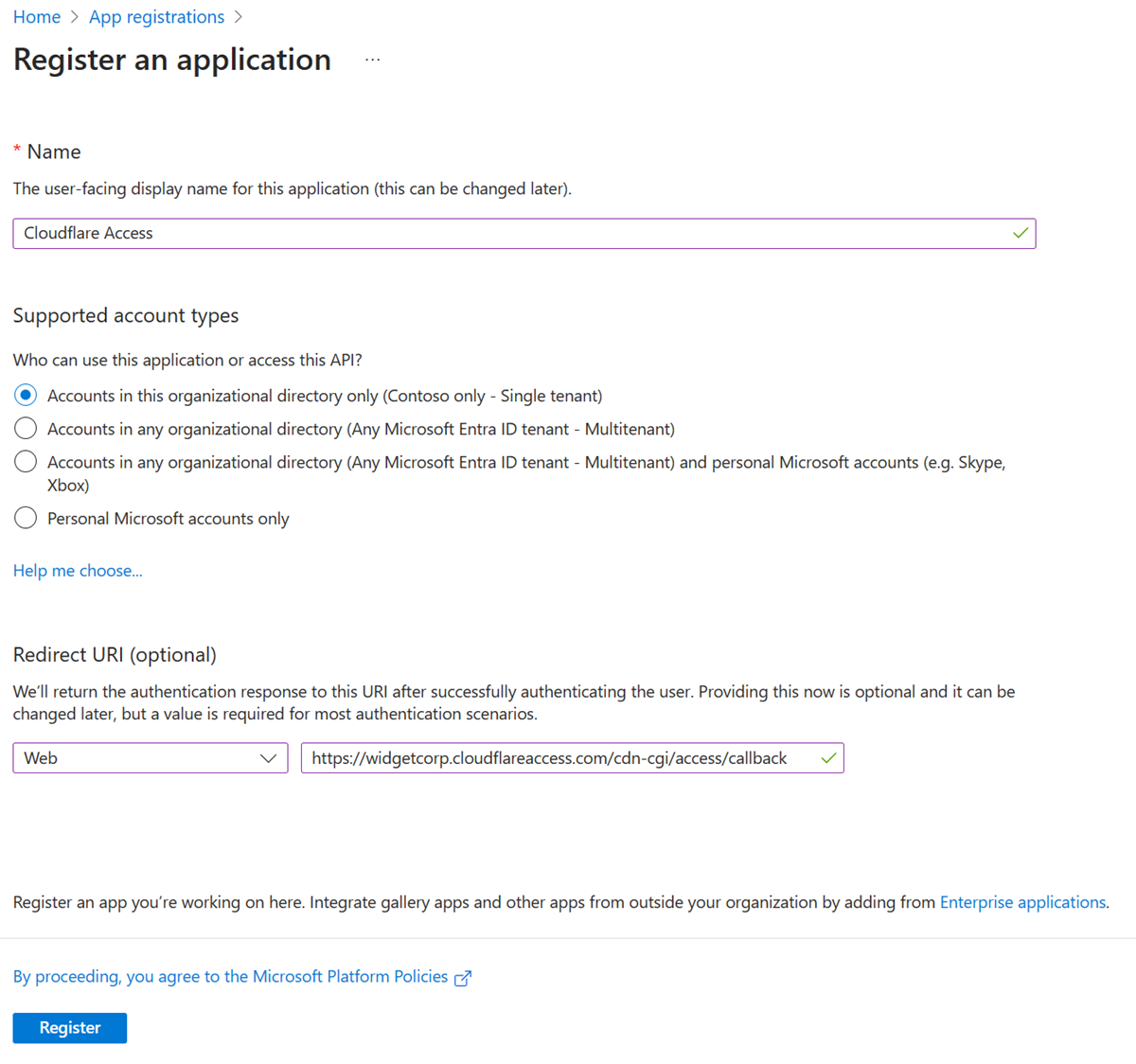

- 최소한 클라우드 애플리케이션 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

- ID>애플리케이션>앱 등록으로 이동합니다.

- 새 등록을 선택합니다.

- 애플리케이션 이름을 입력합니다.

- 경로 끝에 콜백과 함께 팀 이름을 입력하세요. 예를 들어

https://<your-team-name>.cloudflareaccess.com/cdn-cgi/access/callback - 등록을 선택합니다.

Cloudflare 용어집에서 팀 도메인 정의를 참조하세요.

인증서 및 암호

Cloudflare Access 화면의 Essentials(기본 정보)에서 애플리케이션(클라이언트) ID와 디렉터리(테넌트) ID를 복사하여 저장합니다.

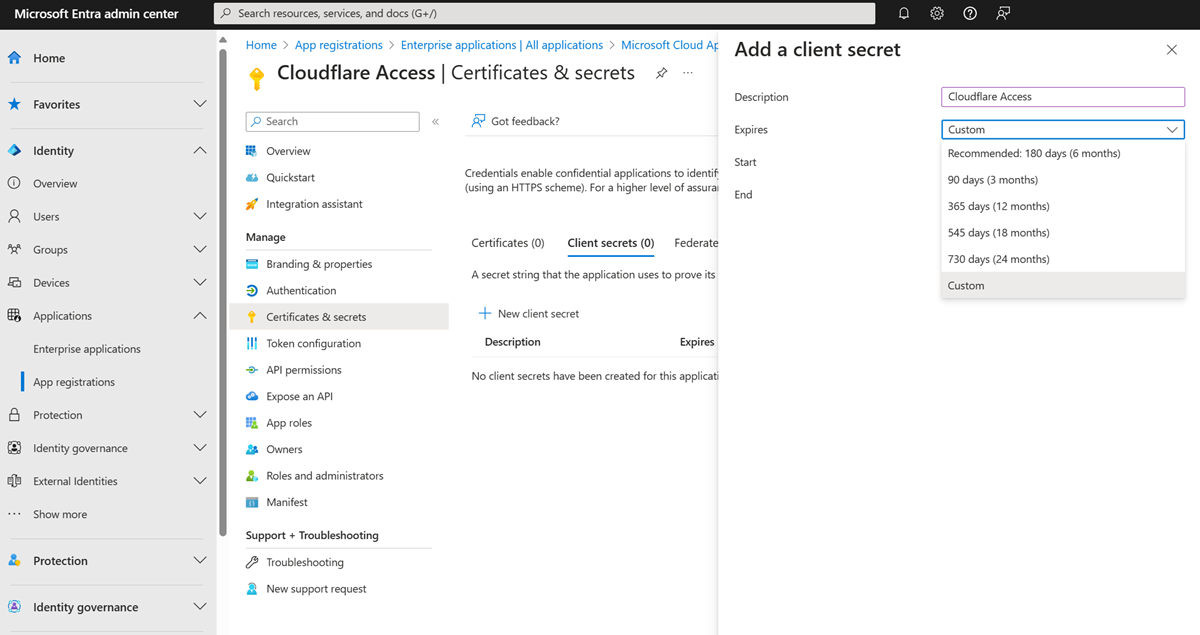

왼쪽 메뉴의 관리에서 인증서 및 비밀을 선택합니다.

클라이언트 비밀 아래에서 + 새 클라이언트 비밀을 선택합니다.

설명에 클라이언트 암호를 입력합니다.

만료에서 만료를 선택합니다.

추가를 선택합니다.

클라이언트 암호 아래의 값 필드에서 값을 복사합니다. 애플리케이션 암호 값에 유의하세요. 예제 값이 나타나고 Azure 값이 Cloudflare Access 구성에 표시됩니다.

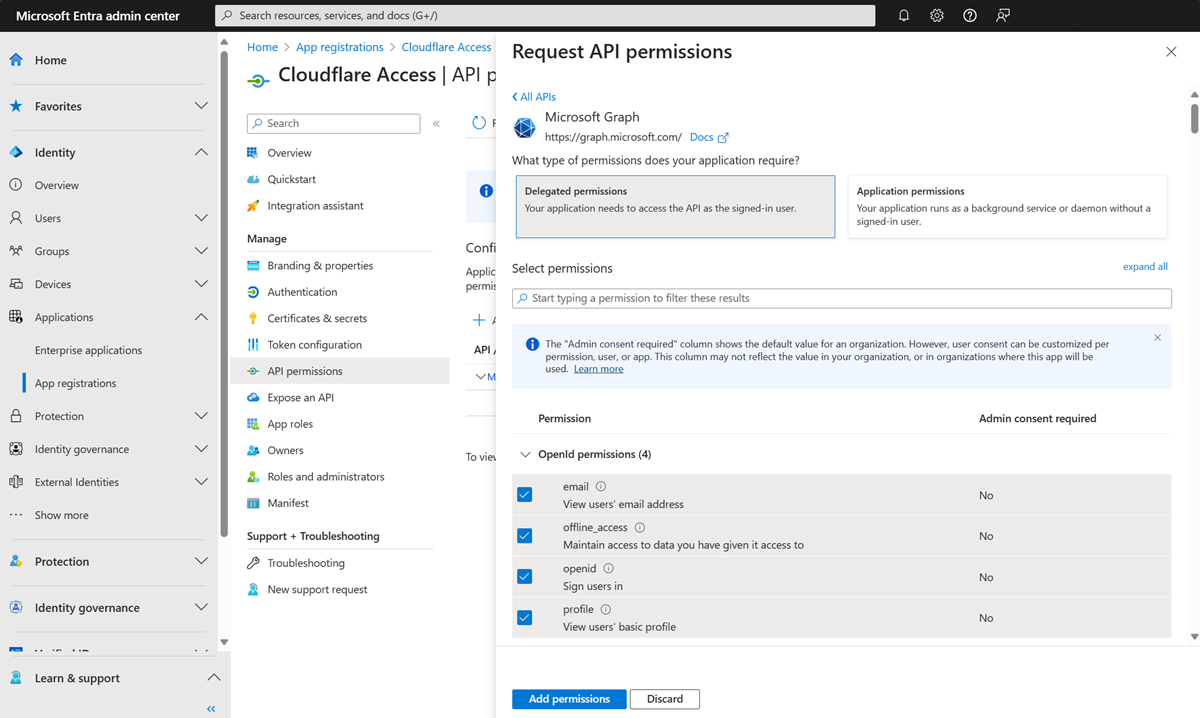

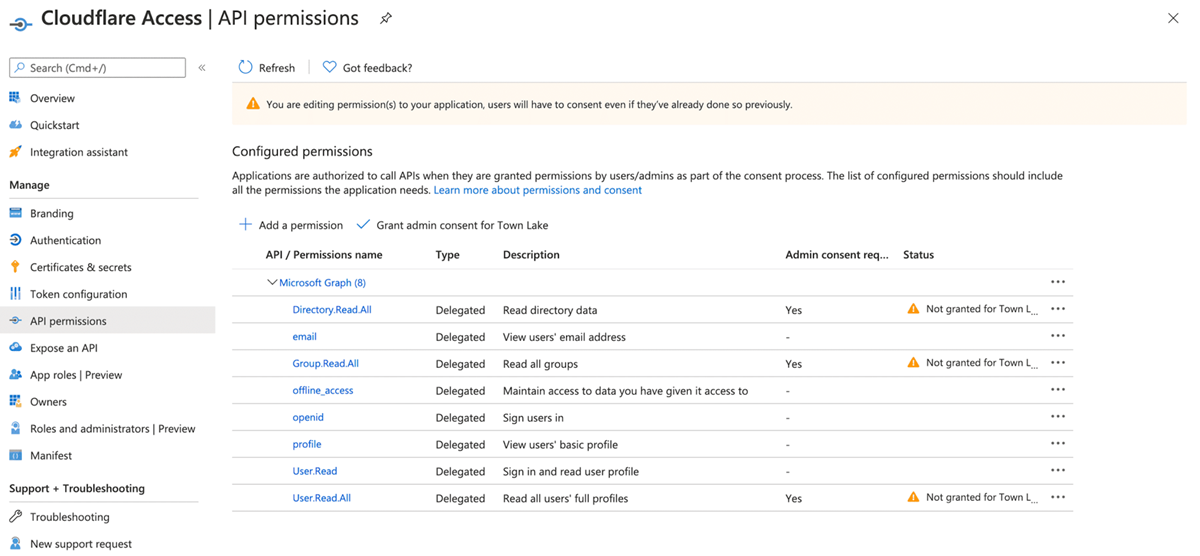

사용 권한

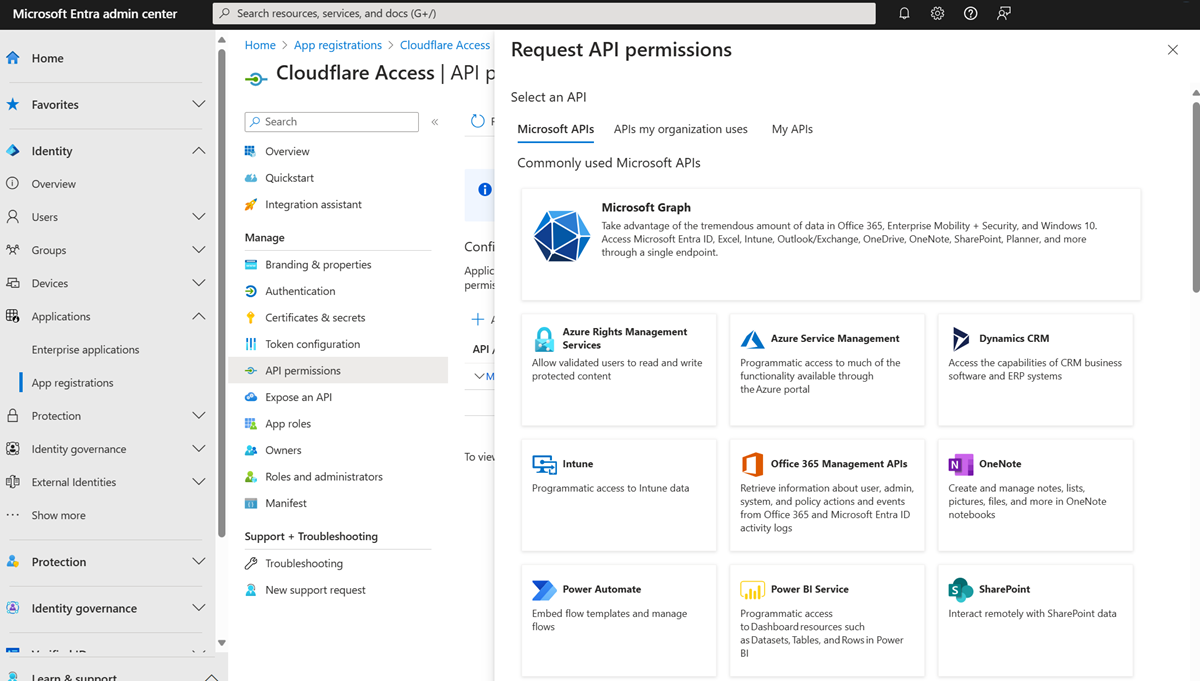

왼쪽 메뉴에서 API 권한을 선택합니다.

+ 권한 추가를 선택합니다.

API 선택에서 Microsoft Graph를 선택합니다.

다음 권한에 대해 위임된 권한을 선택합니다.

- 전자 메일

- openid

- profile

- offline_access

- user.read

- directory.read.all

- group.read.all

관리에서 + 권한 추가를 선택합니다.

...에 대한 관리자 동의 허용을 선택합니다.

Cloudflare Zero Trust 대시보드에서 Settings > Authentication(설정 > 인증)으로 이동합니다.

Login methods(로그인 방법)에서 Add new(새로 추가)를 선택합니다.

Microsoft Entra ID를 선택합니다.

애플리케이션 ID, 애플리케이션 암호 및 디렉토리 ID 값을 입력합니다.

저장을 선택합니다.

참고 항목

Microsoft Entra 그룹의 경우 Microsoft Entra ID 공급자 편집에서 지원 그룹에 대해 켜짐을 선택합니다.

통합 테스트

Cloudflare Zero Trust 대시보드에서 Settings>Authentication(설정 > 인증)으로 이동합니다.

로그인 방법에서 Microsoft Entra ID에 대해 테스트를 선택합니다.

Microsoft Entra 자격 증명을 입력합니다.

Your connection works(정상적으로 연결됨) 메시지가 나타납니다.

다음 단계

- SSO 통합을 위해 developer.cloudflare.com으로 이동

- 자습서: Cloudflare Access에 대한 조건부 액세스 정책 구성

- 자습서: Azure AD B2C를 사용하여 Cloudflare Web Application Firewall 구성