워크로드 ID에 대한 조건부 액세스

이전에는 사용자가 SharePoint Online과 같은 앱 및 서비스에 액세스할 때만 조건부 액세스 정책이 적용되었습니다. 이제 조직에서 소유한 서비스 주체에 적용되는 조건부 액세스 정책에 대한 지원을 연장할 예정입니다. 이 기능을 워크로드 ID에 대한 조건부 액세스라고 합니다.

워크로드 ID는 애플리케이션 또는 서비스 주체에서 리소스에 액세스할 수 있도록 허용하는 ID이며, 경우에 따라 사용자의 컨텍스트에서 허용합니다. 이러한 워크로드 ID는 다음과 같은 점에서 기존 사용자 계정과 다릅니다.

- 다단계 인증을 수행할 수 없습니다.

- 공식적인 수명 주기 프로세스가 없는 경우가 많습니다.

- 자격 증명 또는 비밀을 어딘가에 저장해야 합니다.

이러한 차이로 인해 워크로드 ID를 관리하기가 더 어려워지고 손상 위험이 높아집니다.

Important

서비스 주체로 범위가 지정된 조건부 액세스 정책을 만들거나 수정하려면 워크로드 ID 프리미엄 라이선스가 필요합니다. 적절한 라이선스가 없는 디렉터리에서는 워크로드 ID에 대한 기존 조건부 액세스 정책이 계속 작동하지만 수정할 수는 없습니다. 자세한 내용은 Microsoft Entra 워크로드 ID를 참조하세요.

참고 항목

정책은 테넌트에서 등록된 단일 테넌트 서비스 주체에 적용할 수 있습니다. 타사 SaaS 및 다중 테넌트 앱은 범위를 벗어납니다. 관리 ID에는 정책이 적용되지 않습니다.

워크로드 ID에 대한 조건부 액세스를 사용하면 서비스 주체를 차단할 수 있습니다.

- 알려진 공용 IP 범위 외부에서

- Microsoft Entra ID Protection에서 검색한 위험에 기반합니다.

- 인증 컨텍스트와 함께.

구현

위치 기반 조건부 액세스 정책 만들기

서비스 주체에 적용되는 위치 기반 조건부 액세스 정책을 만듭니다.

- 최소한 조건부 액세스 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

- 보호>조건부 액세스>정책으로 이동합니다.

- 새 정책을 선택합니다.

- 정책에 이름을 지정합니다. 조직에서 정책 이름에 의미 있는 표준을 만드는 것이 좋습니다.

- 할당 아래에서 사용자 또는 워크로드 ID를 선택합니다.

- 이 정책은 무엇에 적용되나요? 아래에서 워크로드 ID를 선택합니다.

- 포함 아래에서 서비스 주체 선택을 선택하고, 목록에서 적절한 서비스 주체를 선택합니다.

- 대상 리소스 리소스>(이전의 클라우드 앱)>에서 모든 리소스(이전의 '모든 클라우드 앱')를 선택합니다. 정책은 서비스 주체에서 토큰을 요청할 때만 적용됩니다.

- 조건>위치 아래에서 모든 위치를 포함하고, 액세스를 허용하려는 선택한 위치를 제외합니다.

- 허용 아래에서 액세스 차단만 사용할 수 있는 옵션입니다. 토큰 요청이 허용 범위를 벗어나면 액세스가 차단됩니다.

- 관리자가 효과를 예측할 수 있도록 정책을 보고 전용 모드로 저장하거나 정책을 켜기로 설정하여 적용할 수 있습니다.

- 만들기를 선택하여 정책을 완료합니다.

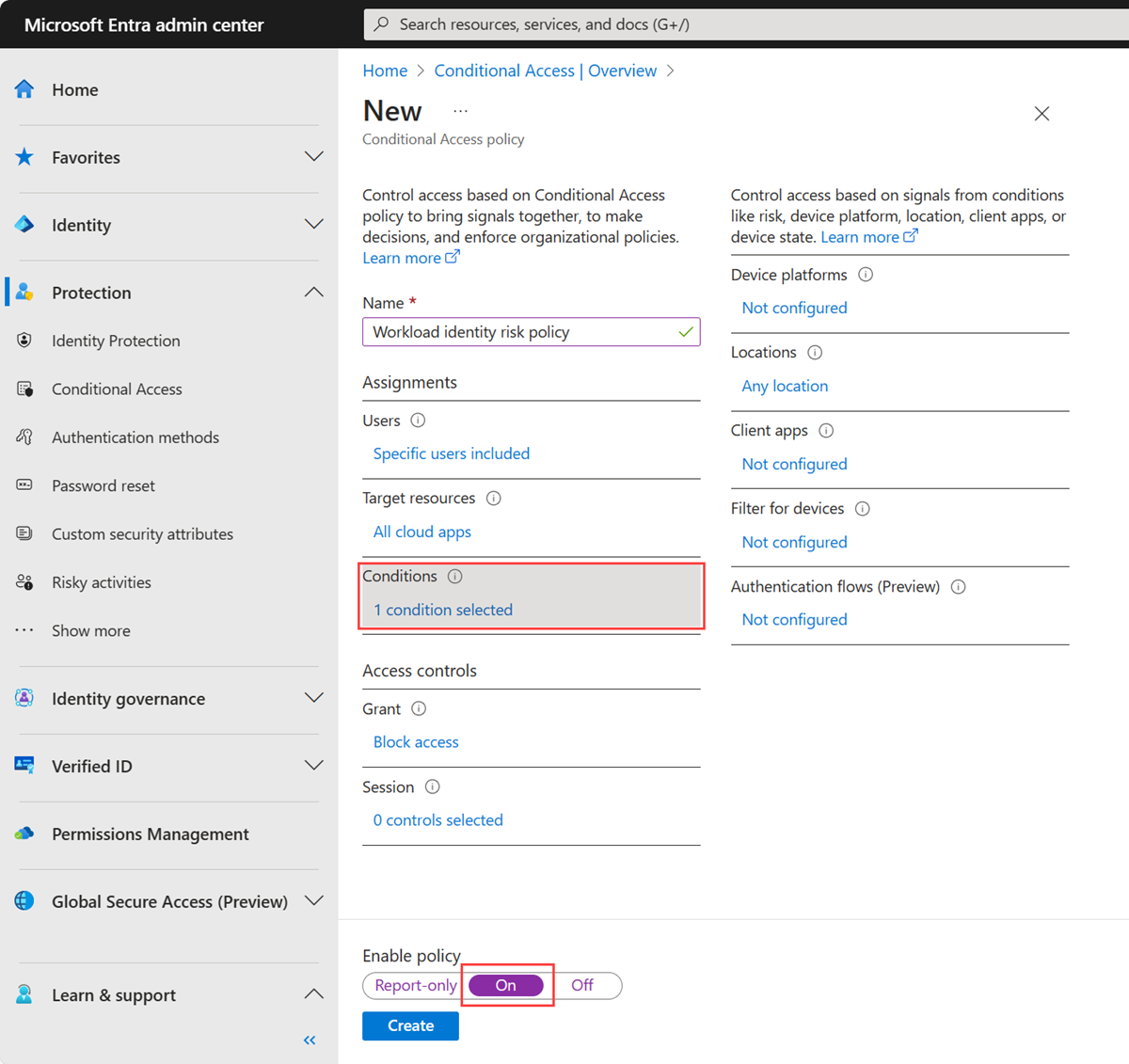

위험 기반 조건부 액세스 정책 만들기

서비스 주체에 적용되는 위치 기반 조건부 액세스 정책을 만듭니다.

- 최소한 조건부 액세스 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

- 보호>조건부 액세스>정책으로 이동합니다.

- 새 정책을 선택합니다.

- 정책에 이름을 지정합니다. 조직에서 정책 이름에 의미 있는 표준을 만드는 것이 좋습니다.

- 할당 아래에서 사용자 또는 워크로드 ID를 선택합니다.

- 이 정책은 무엇에 적용되나요? 아래에서 워크로드 ID를 선택합니다.

- 포함 아래에서 서비스 주체 선택을 선택하고, 목록에서 적절한 서비스 주체를 선택합니다.

- 대상 리소스 리소스>(이전의 클라우드 앱)>에서 모든 리소스(이전의 '모든 클라우드 앱')를 선택합니다. 정책은 서비스 주체에서 토큰을 요청할 때만 적용됩니다.

- 조건>서비스 주체 위험에서

- 구성 토글을 예로 설정합니다.

- 이 정책을 트리거할 위험 수준을 선택합니다.

- 완료를 선택합니다.

- 허용 아래에서 액세스 차단만 사용할 수 있는 옵션입니다. 지정된 위험 수준이 표시되면 액세스가 차단됩니다.

- 관리자가 효과를 예측할 수 있도록 정책을 보고 전용 모드로 저장하거나 정책을 켜기로 설정하여 적용할 수 있습니다.

- 만들기를 선택하여 정책을 완료합니다.

롤백

이 기능을 롤백하려면 만든 정책을 삭제하거나 사용하지 않도록 설정할 수 있습니다.

로그인 로그

로그인 로그는 보고 전용 모드를 사용할 때 정책이 서비스 주체에 적용되는 방법 또는 예상되는 정책의 영향을 검토하는 데 사용됩니다.

- ID>모니터링 및 상태>로그인 로그>서비스 주체 로그인으로 이동합니다.

- 로그 항목을 선택하고, 조건부 액세스 탭을 선택하여 평가 정보를 확인합니다.

조건부 액세스가 서비스 주체를 차단하는 경우 실패 이유: "조건부 액세스 정책으로 인해 액세스가 차단되었습니다."

보고서 전용 모드

위치 기반 정책의 결과를 보려면 로그인 보고서에서 이벤트의 보고서 전용 탭을 참조하거나 조건부 액세스 인사이트 및 보고 통합 문서를 사용합니다.

위험 기반 정책의 결과를 보려면 로그인 보고서에서 이벤트의 보고서 전용 탭을 참조하세요.

참조

objectID 찾기

서비스 주체의 objectID는 Microsoft Entra 엔터프라이즈 애플리케이션에서 가져올 수 있습니다. Microsoft Entra 앱 등록의 개체 ID는 사용할 수 없습니다. 이 식별자는 서비스 주체가 아닌 앱 등록의 개체 ID입니다.

- ID>애플리케이션>엔터프라이즈 애플리케이션으로 이동하여 등록한 애플리케이션을 찾습니다.

- 개요 탭에서 애플리케이션의 개체 ID를 복사합니다. 이 식별자는 서비스 주체에 고유하며, 조건부 액세스 정책에서 호출 앱을 찾는 데 사용됩니다.

Microsoft Graph

Microsoft Graph 베타 엔드포인트를 사용하는 위치 기반 구성에 대한 샘플 JSON입니다.

{

"displayName": "Name",

"state": "enabled OR disabled OR enabledForReportingButNotEnforced",

"conditions": {

"applications": {

"includeApplications": [

"All"

]

},

"clientApplications": {

"includeServicePrincipals": [

"[Service principal Object ID] OR ServicePrincipalsInMyTenant"

],

"excludeServicePrincipals": [

"[Service principal Object ID]"

]

},

"locations": {

"includeLocations": [

"All"

],

"excludeLocations": [

"[Named location ID] OR AllTrusted"

]

}

},

"grantControls": {

"operator": "and",

"builtInControls": [

"block"

]

}

}