조건부 액세스: 애플리케이션용 필터

현재 조건부 액세스 정책은 모든 앱 또는 개별 앱에 적용될 수 있습니다. 앱 수가 많은 조직은 여러 조건부 액세스 정책에서 이 프로세스를 관리하기 어려울 수 있습니다.

조건부 액세스에 대한 애플리케이션 필터를 사용하면 조직에서 사용자 지정 특성을 사용하여 서비스 주체에 태그를 지정할 수 있습니다. 이러한 사용자 지정 특성은 조건부 액세스 정책에 추가됩니다. 애플리케이션용 필터는 토큰 발급 런타임에 평가되며 일반적인 질문은 앱이 런타임 또는 구성 시간에 할당되는지 여부입니다.

이 문서에서는 사용자 지정 특성 집합을 만들고, 애플리케이션에 사용자 지정 보안 특성을 할당하고, 조건부 액세스 정책을 만들어 애플리케이션을 보호합니다.

역할 할당

사용자 지정 보안 특성은 보안에 중요하며 위임된 사용자만 관리할 수 있습니다. 이러한 특성을 관리하거나 보고하는 사용자에게 다음 역할 중 하나 이상을 할당해야 합니다.

| 역할 이름 | 설명 |

|---|---|

| 특성 할당 관리자 | 사용자 지정 보안 특성 키 및 값을 지원되는 Microsoft Entra 개체에 할당합니다. |

| 속성 할당 읽기 도구 | 지원되는 Microsoft Entra 개체에 대한 사용자 지정 보안 속성 키 및 값을 읽습니다. |

| 특성 정의 관리자 | 사용자 지정 보안 특성의 정의를 정의하고 관리합니다. |

| 특성 정의 리더 | 사용자 지정 보안 특성의 정의를 읽습니다. |

디렉터리 범위에서 이러한 특성을 관리하거나 보고할 사용자에게 적절한 역할을 할당합니다. 자세한 단계를 보려면 Microsoft Entra 역할 할당문서를 참조하세요.

중요

기본적으로 전역 관리자 및 기타 관리자 역할에는 사용자 지정 보안 특성을 읽거나 정의하거나 할당할 수 있는 권한이 없습니다.

사용자 지정 보안 특성 만들기

Microsoft Entra ID에서 사용자 지정 보안 특성 추가 또는 비활성화 문서의 지침에 따라 다음 특성 집합 및 새 특성을 추가합니다.

- ConditionalAccessTest라는 특성 집합을 만듭니다.

-

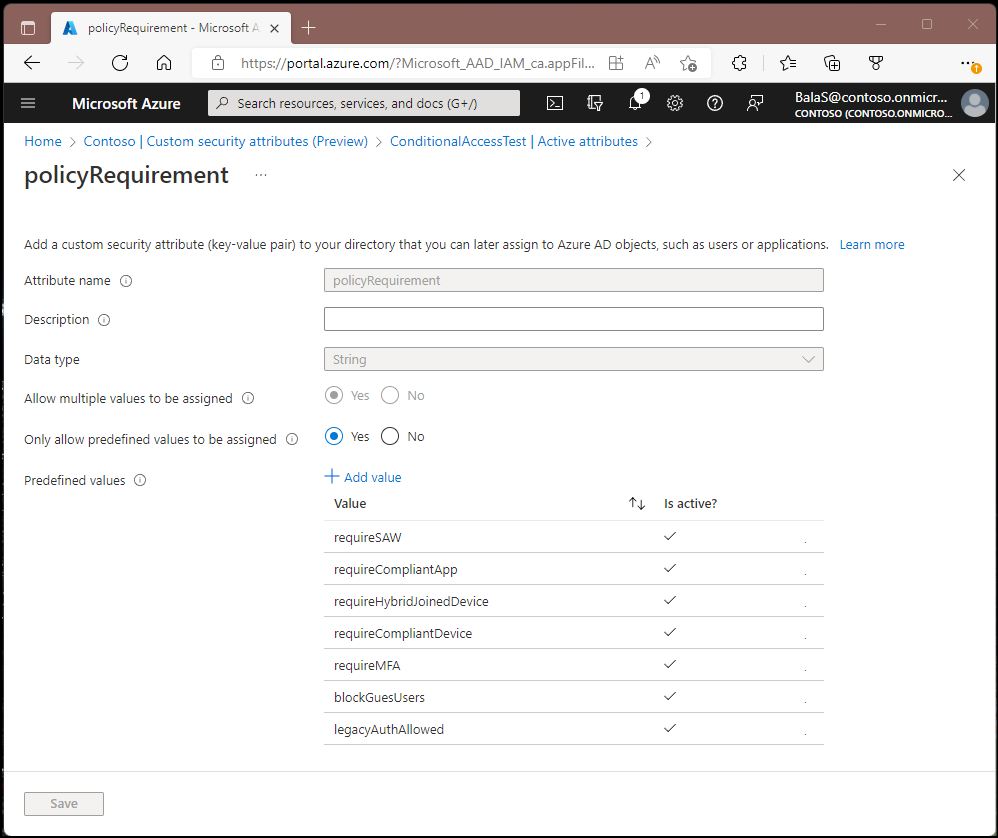

여러 값 할당을 허용하고 미리 정의된 값만 할당하는 policyRequirement라는 새 특성을 만듭니다. 다음과 같은 미리 정의된 값을 추가합니다.

- 구식 인증 허용

- 게스트 사용자 차단

- requireMFA

- 준수 장치 필요

- 하이브리드 연결 기기 필요

- 준수하는 앱 요구

참고

애플리케이션에 대한 조건부 액세스 필터는 "문자열" 형식의 사용자 지정 보안 특성에서만 작동합니다. 사용자 지정 보안 특성은 부울 데이터 형식 만들기를 지원하지만 조건부 액세스 정책은 "문자열"만 지원합니다.

조건부 액세스 정책 만들기

- 최소한 조건부 액세스 관리자 및 특성 정의 읽기 권한자로 Microsoft Entra 관리 센터에 로그인합니다.

- 보호>조건부 액세스로 이동합니다.

- 새 정책을 선택합니다.

- 정책에 이름을 지정합니다. 조직에서 정책 이름에 의미 있는 표준을 만드는 것이 좋습니다.

-

할당 아래에서 사용자 또는 워크로드 ID를 선택합니다.

- 포함에서 모든 사용자를 선택합니다.

- 제외에서 사용자 및 그룹을 선택하고, 조직의 긴급 액세스 또는 비상 계정을 선택합니다.

- 완료를 선택합니다.

-

대상 리소스에서 다음 옵션을 선택합니다.

- 이 정책을 적용할 항목을 클라우드 앱으로 선택합니다.

- 리소스를 선택에 포함하십시오.

- 필터 편집을 선택합니다.

- 구성을 예로 설정합니다.

- 앞서 만든 policyRequirement라는 특성을 선택합니다.

- 연산자를 포함으로 설정합니다.

- 값을 requireMFA로 설정합니다.

- 완료를 선택합니다.

- 액세스 제어>권한 부여에서 액세스 권한 부여, 다단계 인증 요구, 선택을 차례로 선택합니다.

- 설정을 확인하고 정책 사용을 보고 전용으로 설정합니다.

- 만들기를 선택하여 정책을 만들어 사용하도록 설정합니다.

관리자가 보고 전용 모드를 사용하여 설정을 확인한 후 정책 사용 토글을 보고 전용에서 켜기로 이동할 수 있습니다.

사용자 지정 특성 구성

1단계: 샘플 애플리케이션 설정

서비스 주체를 사용하는 테스트 애플리케이션이 이미 있는 경우 이 단계를 건너뛸 수 있습니다.

사용자 ID 대신 애플리케이션 ID를 사용하여 작업 또는 Windows 서비스를 실행할 수 있는 방법을 보여 주는 샘플 애플리케이션을 설정합니다. 이 애플리케이션은 빠른 시작: 콘솔 앱의 ID를 사용하여 토큰 가져오기 및 Microsoft Graph API 호출 문서의 지침에 따라 만듭니다.

2단계: 애플리케이션에 사용자 지정 보안 특성 할당

테넌트에 나열된 서비스 주체가 없으면 대상으로 지정할 수 없습니다. Office 365 제품군은 그러한 서비스 주체 중 하나의 예입니다.

- 최소한 조건부 액세스 관리자~/identity/role-based-access-control/permissions-reference.md#conditional-access-administrator) 및 특성 할당 관리자로 Microsoft Entra 관리 센터에 로그인합니다.

- ID>애플리케이션>엔터프라이즈 애플리케이션으로 이동합니다.

- 사용자 지정 보안 특성을 적용할 서비스 주체를 선택합니다.

- 관리>사용자 지정 보안 특성에서 할당 추가를 선택합니다.

- 특성 집합에서 ConditionalAccessTest를 선택합니다.

- 특성 이름에서 policyRequirement를 선택합니다.

- 할당된 값에서 값 추가를 선택하고 목록에서 requireMFA를 선택한 다음 완료를 선택합니다.

- 저장을 선택합니다.

3단계: 정책 테스트

정책을 적용할 사용자로 로그인하고 애플리케이션에 액세스할 때 MFA가 필요한지 테스트합니다.

기타 시나리오

- 레거시 인증 차단

- 애플리케이션에 대한 외부 액세스 차단

- 준수 디바이스 또는 Intune 앱 보호 정책 필요

- 특정 애플리케이션에 로그인 주파수 제어 적용

- 특정 애플리케이션에 대한 특권 액세스 워크스테이션 필요

- 고위험 사용자 및 특정 애플리케이션에 대한 세션 제어 필요