MFA 서버 마이그레이션

이 항목에서는 Microsoft Entra 사용자에 대한 MFA 설정을 온-프레미스 Microsoft Entra 다단계 인증 서버에서 Microsoft Entra 다단계 인증으로 마이그레이션하는 방법에 대해 설명합니다.

솔루션 개요

MFA 서버 마이그레이션 유틸리티는 온-프레미스 Microsoft Entra 다단계 인증 서버에 저장된 다단계 인증 데이터를 Microsoft Entra 다단계 인증과 직접 동기화하는 데 도움이 됩니다. 인증 데이터가 Microsoft Entra ID로 마이그레이션된 후 사용자는 다시 등록하거나 인증 방법을 확인하지 않고도 클라우드 기반 MFA를 원활하게 수행할 수 있습니다. 관리자는 MFA 서버 마이그레이션 유틸리티를 사용하여 테넌트 전체에서 변경하지 않고도 테스트 및 제어된 롤아웃을 위해 단일 사용자 또는 사용자 그룹을 대상으로 지정할 수 있습니다.

비디오: MFA 서버 마이그레이션 유틸리티를 사용하는 방법

MFA 서버 마이그레이션 유틸리티의 개요 및 작동 방식에 대한 비디오를 살펴보세요.

제한 사항 및 요구 사항

MFA 서버 마이그레이션 유틸리티를 사용하려면 주 MFA 서버에 MFA 서버 솔루션의 새 빌드를 설치해야 합니다. 빌드는 MFA 서버 데이터 파일을 업데이트하고 새 MFA 서버 마이그레이션 유틸리티를 포함합니다. WebSDK 또는 사용자 포털을 업데이트할 필요가 없습니다. 업데이트 를 설치해도 마이그레이션이 자동으로 시작되지 않습니다.

MFA 서버 마이그레이션 유틸리티는 데이터베이스 파일의 데이터를 Microsoft Entra ID의 사용자 개체에 복사합니다. 마이그레이션하는 동안 사용자는 단계적 롤아웃을(를) 사용하여 테스트 목적으로 Microsoft Entra 다중 인증을 대상으로 지정할 수 있습니다. 미리 구성된 마이그레이션을 사용하면 도메인 페더레이션 설정을 변경하지 않고도 테스트할 수 있습니다. 마이그레이션이 완료되면 도메인 페더레이션 설정을 변경하여 마이그레이션을 완료해야 합니다.

Windows Server 2016 이상을 실행하는 AD FS는 Microsoft Entra ID 및 Office 365를 포함하지 않는 모든 AD FS 신뢰 당사자에 MFA 인증을 제공해야 합니다.

AD FS 액세스 제어 정책을 검토하고 인증 프로세스의 일부로 온-프레미스에서 MFA를 수행할 필요가 없는지 확인합니다.

스테이징된 롤아웃은 최대 500,000명의 사용자(각각 최대 50,000명의 사용자를 포함하는 10개 그룹)를 대상으로 할 수 있습니다.

마이그레이션 가이드

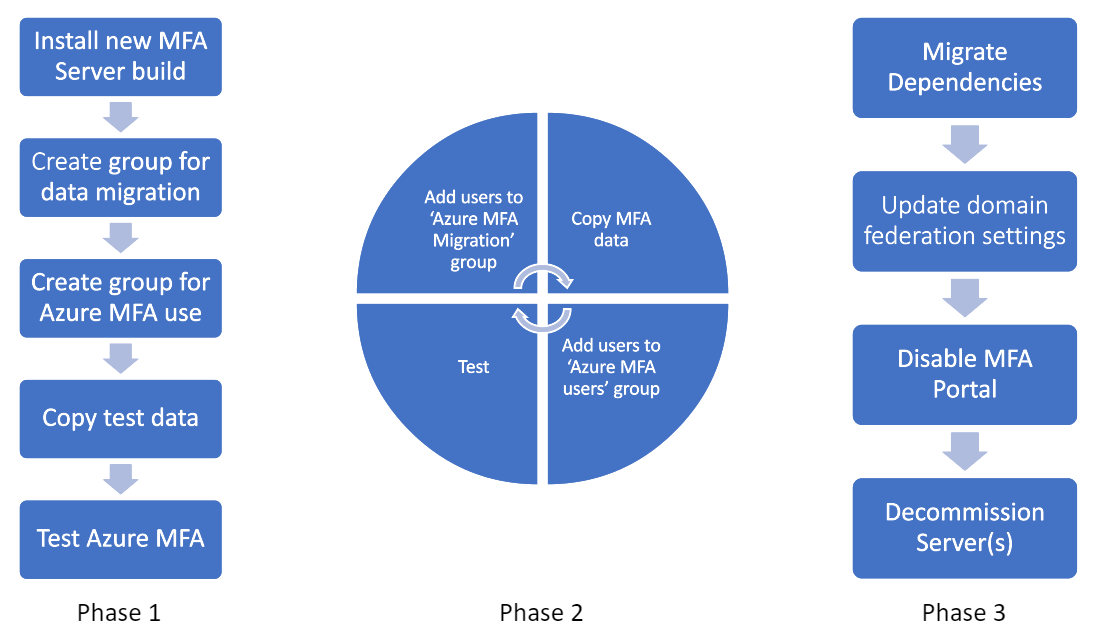

MFA 서버 마이그레이션에는 일반적으로 다음 프로세스의 단계가 포함됩니다.

MFA 서버 마이그레이션 단계의

몇 가지 중요한 점:

1단계 테스트 사용자를 추가할 때 반복해야 합니다.

- 마이그레이션 도구는 Microsoft Entra 그룹을 사용하여 MFA 서버와 Microsoft Entra 다단계 인증 간에 동기화해야 하는 인증 데이터를 사용자를 결정합니다. 사용자 데이터가 동기화되면 해당 사용자는 Microsoft Entra 다단계 인증을 사용할 준비가 됩니다.

- 단계적 롤아웃을 사용하면 Microsoft Entra 그룹을 사용하여 사용자를 Microsoft Entra 다단계 인증으로 다시 라우팅할 수 있습니다. 두 도구 모두에 동일한 그룹을 사용할 수 있지만, 도구가 데이터를 동기화하기 전에 사용자가 Microsoft Entra 다단계 인증으로 리디렉션될 수 있으므로 그렇게 하지 않는 것이 좋습니다. MFA 서버 마이그레이션 유틸리티에서 인증 데이터를 동기화하기 위해 Microsoft Entra 그룹을 설정하고, 대상 사용자를 온-프레미스가 아닌 Microsoft Entra 다단계 인증으로 보내도록 단계적 롤아웃을 위한 다른 그룹 집합을 설정하는 것이 좋습니다.

2단계는 사용자 기반을 마이그레이션할 때 반복해야 합니다. 2단계가 끝날 때까지 전체 사용자 기반은 Microsoft Entra ID에 대해 페더레이션된 모든 워크로드에 대해 Microsoft Entra 다단계 인증을 사용해야 합니다.

이전 단계에서는 스테이징된 롤아웃 폴더에서 사용자를 제거하여 Microsoft Entra 다단계 인증 범위에서 벗어나게 할 수 있으며, 이러한 방식으로 Microsoft Entra ID에서 시작되는 모든 MFA 요청에 대해 사용자를 온프레미스 Microsoft Entra 다단계 인증 서버로 다시 라우팅할 수 있습니다.

3단계 온-프레미스 MFA 서버(VPN, 암호 관리자 등)에 인증하는 모든 클라이언트를 SAML/OAUTH를 통해 Microsoft Entra 페더레이션으로 이동해야 합니다. 최신 인증 표준이 지원되지 않는 경우, Microsoft Entra 다단계 인증 확장이 설치된 NPS 서버(들)를 구축해야 합니다. 종속성이 마이그레이션되면 사용자는 더 이상 MFA 서버에서 사용자 포털을 사용하지 말고 Microsoft Entra ID(aka.ms/mfasetup)에서 인증 방법을 관리해야 합니다. 사용자가 Microsoft Entra ID에서 인증 데이터 관리를 시작하면 해당 메서드는 MFA 서버로 다시 동기화되지 않습니다. 사용자가 Microsoft Entra ID에서 인증 방법을 변경한 후 온-프레미스 MFA 서버로 롤백하면 해당 변경 내용이 손실됩니다. 사용자 마이그레이션이 완료되면 federatedIdpMfaBehavior 도메인 페더레이션 설정을 변경합니다. 변경 내용은 Microsoft Entra ID가 더 이상 온-프레미스에서 MFA를 수행하지 않고 그룹 멤버 자격에 관계없이 Microsoft Entra 다단계 인증을 사용하여 모든 MFA 요청을

다음 섹션에서는 마이그레이션 단계를 자세히 설명합니다.

Microsoft Entra 다단계 인증 서버 종속성 식별

클라우드 기반 Microsoft Entra 다단계 인증 솔루션으로 전환하면 보안 태세가 유지되고 개선되도록 하기 위해 열심히 노력했습니다. 종속성을 그룹화하기 위해 사용해야 하는 세 가지 광범위한 범주가 있습니다.

마이그레이션을 돕기 위해 널리 사용되는 MFA 서버 기능을 각 범주에 대한 Microsoft Entra 다단계 인증의 기능과 일치시켰습니다.

MFA 메서드

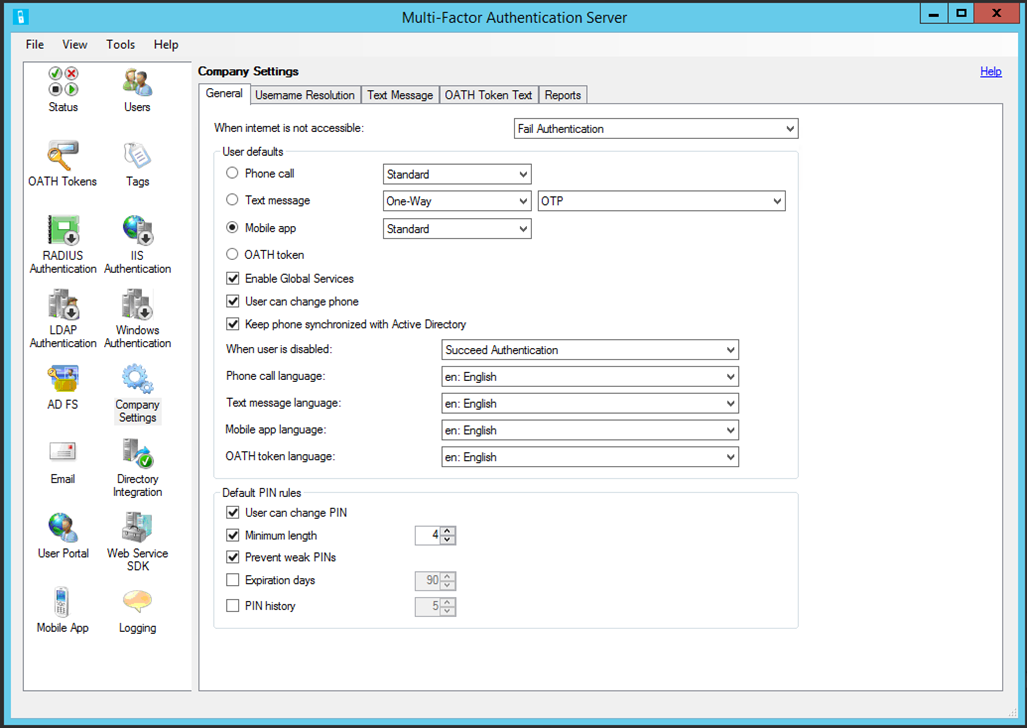

MFA 서버를 열고 회사 설정선택합니다.

| MFA 서버 | Microsoft Entra 다단계 인증 |

|---|---|

| 일반 탭 | |

| 사용자 기본값 섹션 | |

| 전화 통화(표준) | 아무 작업도 필요하지 않습니다. |

| OTP(문자 메시지)* | 아무 작업도 필요하지 않습니다. |

| 모바일 앱(표준) | 아무 작업도 필요하지 않습니다. |

| 전화 통화 (PIN)* | 음성 OTP 사용 |

| 문자 메시지(OTP + PIN)** | 아무 작업도 필요하지 않습니다. |

| 모바일 앱 (PIN)* | 숫자 일치 활성화 |

| 전화 통화/문자 메시지/모바일 앱/OATH 토큰 언어 | 언어 설정은 브라우저의 로캘 설정에 따라 사용자에게 자동으로 적용됩니다. |

| 기본 PIN 규칙 섹션 | 해당 없음; 이전 스크린샷에서 업데이트된 메서드 참조 |

| 사용자 이름 해결 탭 | 해당 없음; Microsoft Entra 다단계 인증에는 사용자 이름 확인이 필요하지 않습니다. |

| 문자 메시지 탭 | 해당 없음; Microsoft Entra 다단계 인증은 문자 메시지에 기본 메시지를 사용합니다. |

| OATH 토큰 탭 | 해당 없음; Microsoft Entra 다단계 인증은 OATH 토큰에 대한 기본 메시지를 사용합니다. |

| 보고서 | Microsoft Entra 인증 방법 활동 보고서 |

*PIN을 사용하여 현재 상태 증명 기능을 제공하는 경우 위에 해당하는 기능이 제공됩니다. 디바이스에 암호화되지 않은 PIN은 디바이스가 손상된 시나리오로부터 충분히 보호되지 않습니다. SIM 스왑 공격포함하여 이러한 시나리오로부터 보호하려면 Microsoft 인증 방법 모범 사례따라 사용자를 보다 안전한 방법으로 이동합니다.

**Microsoft Entra 다단계 인증의 기본 텍스트 MFA 환경은 사용자에게 인증의 일부로 로그인 창에 입력해야 하는 코드를 보냅니다. 코드를 왕복 처리하는 요구 사항은 입증 기능을 제공합니다.

사용자 포털

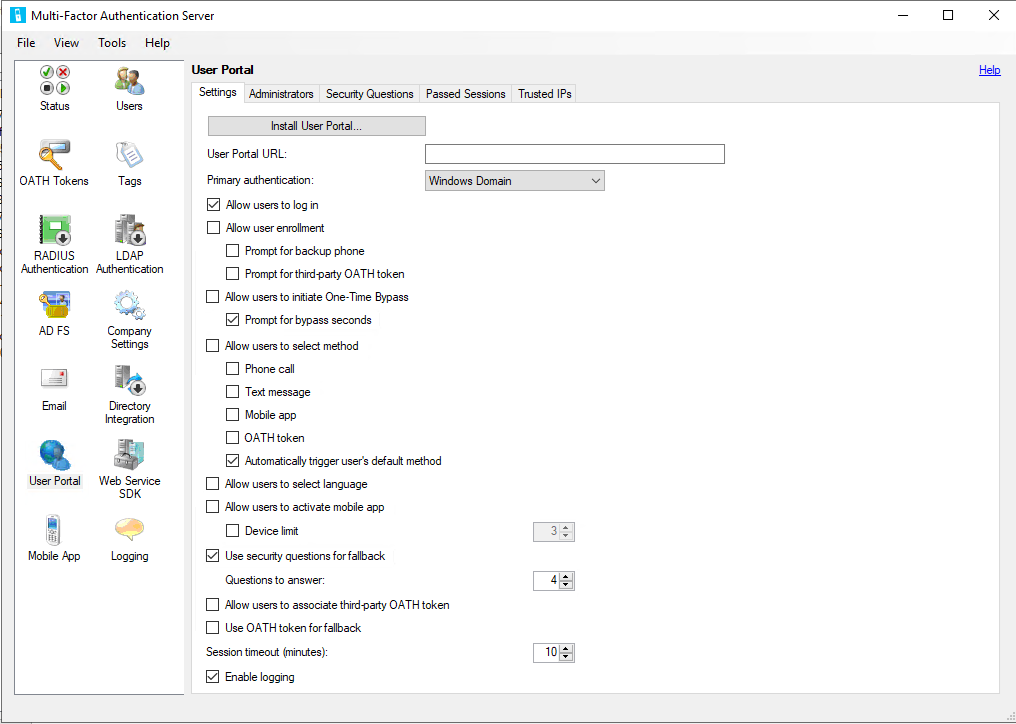

MFA 서버를 열고 사용자 포털선택합니다.

| MFA 서버 | Microsoft Entra 다단계 인증 |

|---|---|

| 설정 탭 | |

| 사용자 포털 URL | aka.ms/mfasetup |

| 사용자 등록 허용 | 결합된 보안 정보 등록 참조. |

| - 백업 전화 요청 | MFA 서비스 설정 참조 |

| - 타사 OATH 토큰 입력 요청 | MFA 서비스 설정 참조 |

| 사용자가 One-Time 바이패스를 시작하도록 허용하십시오. | Microsoft Entra ID TAP 기능 참조 |

| 사용자가 메서드를 선택할 수 있도록 허용 | MFA 서비스 설정 참조 |

| -전화 | 전화 통화 설명서 참조 |

| - 문자 메시지 | MFA 서비스 설정 참조 |

| - 모바일 앱 | MFA 서비스 설정 참조 |

| - OATH 토큰 | OATH 토큰 설명서 참조 |

| 사용자가 언어를 선택할 수 있도록 허용 | 언어 설정은 브라우저의 로캘 설정에 따라 사용자에게 자동으로 적용됩니다. |

| 사용자가 모바일 앱을 활성화할 수 있도록 허용 | MFA 서비스 설정 참조 |

| - 디바이스 제한 | Microsoft Entra ID는 사용자를 사용자당 5개의 누적 디바이스(모바일 앱 인스턴스 + 하드웨어 OATH 토큰 + 소프트웨어 OATH 토큰)로 제한합니다. |

| 대비책으로 보안 질문 사용 | Microsoft Entra ID를 사용하면 사용자가 선택한 인증 방법이 실패할 경우 인증 시 대체 방법을 선택할 수 있습니다. |

| - 답변할 질문 | Microsoft Entra ID의 보안 질문은 SSPR에만 사용할 수 있습니다. 자세한 내용은 Microsoft Entra 사용자 지정 보안 질문을 참조하세요. |

| 사용자가 타사 OATH 토큰을 연결할 수 있도록 허용 | OATH 토큰 설명서 참조 |

| 대비책에 OATH 토큰 사용 | OATH 토큰 설명서 참조 |

| 세션 시간 제한 경과 | |

| 보안 질문 탭 | MFA 서버의 보안 질문은 사용자 포털에 대한 액세스 권한을 얻는 데 사용되었습니다. Microsoft Entra 다단계 인증은 셀프 서비스 암호 재설정에 대한 보안 질문만 지원합니다. 보안 질문 설명서참조하세요. |

| 완료된 세션 탭 | 모든 인증 방법 등록 흐름은 Microsoft Entra ID에 의해 관리되며 구성이 필요하지 않습니다. |

| 신뢰할 수 있는 IP | Microsoft Entra ID 신뢰할 수 있는 IP |

MFA 서버에서 사용할 수 있는 모든 MFA 방법은

인증 서비스

Microsoft Entra 다단계 인증 서버는 인증 프록시 역할을 하여 RADIUS 또는 LDAP를 사용하는 타사 솔루션에 MFA 기능을 제공할 수 있습니다. RADIUS 또는 LDAP 종속성을 검색하려면 MFA 서버에서 RADIUS 인증 및 LDAP 인증 옵션을 선택하십시오. 이러한 각 종속성에 대해 이러한 타사에서 최신 인증을 지원하는지 확인합니다. 그렇다면 Microsoft Entra ID를 사용하여 직접 페더레이션하는 것이 좋습니다.

업그레이드할 수 없는 RADIUS 배포의 경우 NPS 서버를 배포하고 Microsoft Entra 다단계 인증 NPS 확장설치해야 합니다.

업그레이드하거나 RADIUS로 이동할 수 없는 LDAP 배포의 경우, Microsoft Entra Domain Services를 사용할 수 있는지 확인하십시오. 대부분의 경우 최종 사용자에 대한 인라인 암호 변경을 지원하기 위해 LDAP가 배포되었습니다. 마이그레이션되면 최종 사용자는 Microsoft Entra ID

Office 365 신뢰 당사자 트러스트를 제외한 모든 신뢰 당사자 트러스트에서 AD FS 2.0

Microsoft Entra 다단계 인증 서버 데이터 파일 백업

기본 MFA 서버의 %programfiles%\Multi-Factor Authentication Server\Data\PhoneFactor.pfdata(기본 위치)에 있는 MFA 서버 데이터 파일을 백업합니다. 현재 설치된 버전의 설치 프로그램 복사본이 있는지 확인하여 필요 시 이전 버전으로 복원할 수 있도록 하세요. 복사본이 더 이상 없으면 고객 지원 서비스에 문의하세요.

사용자 활동에 따라 데이터 파일이 빠르게 오래된 상태가 될 수 있습니다. MFA 서버에 대한 모든 변경 사항 또는 백업 후 포털을 통해 최종 사용자가 수정한 변경 사항은 캡처되지 않습니다. 롤백하는 경우 이 시점 이후에 수행된 모든 변경 내용은 복원되지 않습니다.

MFA 서버 업데이트 설치

주요 MFA 서버에서 새 설치 관리자를 실행합니다. 서버를 업그레이드하기 전에, 서버를 부하 분산에서 제거하거나 다른 MFA 서버와의 트래픽 공유를 중지합니다. 설치 관리자를 실행하기 전에 현재 MFA 서버를 제거할 필요가 없습니다. 설치 관리자는 현재 설치 경로(예: C:\Program Files\Multi-Factor Authentication Server)를 사용하여 현재 위치 업그레이드를 수행합니다. Microsoft Visual C++ 2015 재배포 가능 업데이트 패키지를 설치하라는 메시지가 표시되면 프롬프트를 수락합니다. 패키지의 x86 및 x64 버전이 모두 설치됩니다. 사용자 포털, 웹 SDK 또는 AD FS 어댑터에 대한 업데이트를 설치할 필요는 없습니다.

메모

주 서버에서 설치 관리자를 실행한 후, 보조 서버는 처리되지 않은 SB 항목을 로그로 기록하기 시작할 수 있습니다. 이는 보조 서버에서 인식되지 않는 주 서버에서 수행된 스키마 변경 때문입니다. 이러한 오류는 예상된 것입니다. 사용자가 10,000명 이상인 환경에서는 로그 항목의 양이 크게 증가할 수 있습니다. 이 문제를 완화하려면 MFA 서버 로그의 파일 크기를 늘리거나 보조 서버를 업그레이드할 수 있습니다.

MFA 서버 마이그레이션 유틸리티 구성

MFA 서버 업데이트를 설치한 후, PowerShell 아이콘 위에 마우스를 올리고 마우스 오른쪽 버튼을 클릭한 다음, 관리자 권한으로 실행을 선택하여 관리자 권한 PowerShell 명령 프롬프트를 엽니다. \Configure-MultiFactorAuthMigrationUtility.ps1 스크립트를 MFA 서버 설치 디렉터리(C:\Program Files\Multi-Factor Authentication Server 기본 경로)에서 실행하십시오.

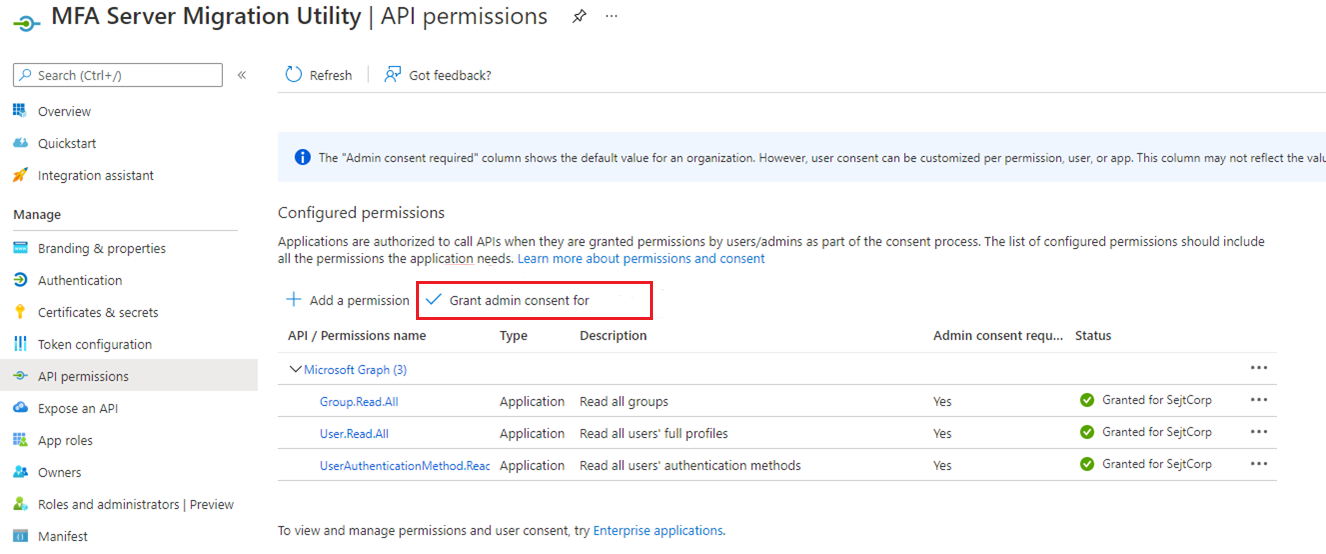

이 스크립트를 사용하려면 Microsoft Entra 테넌트에서 애플리케이션 관리자에 대한 자격 증명을 제공해야 합니다. Microsoft Entra ID 내에 새 MFA 서버 마이그레이션 유틸리티 애플리케이션을 만듭니다. 이 애플리케이션은 각 Microsoft Entra 사용자 개체에 사용자 인증 방법을 작성하는 데 사용됩니다.

마이그레이션을 수행하려는 정부 클라우드 고객의 경우 스크립트의 ".com" 항목을 ".us"로 바꿉니다. 이 스크립트는 HKLM:\SOFTWARE\WOW6432Node\Positive Networks\PhoneFactor\ StsUrl 및 GraphUrl 레지스트리 항목을 작성하고 마이그레이션 유틸리티에 적절한 GRAPH 엔드포인트를 사용하도록 지시합니다.

또한 다음 URL에 액세스해야 합니다.

-

https://graph.microsoft.com/*(또는 정부 클라우드 고객을 위한https://graph.microsoft.us/*) -

https://login.microsoftonline.com/*(또는 정부 클라우드 고객을 위한https://login.microsoftonline.us/*)

스크립트는 새로 만든 애플리케이션에 대한 관리자 동의를 부여하도록 지시합니다. 제공된 URL로 이동하거나 Microsoft Entra 관리 센터 내에서

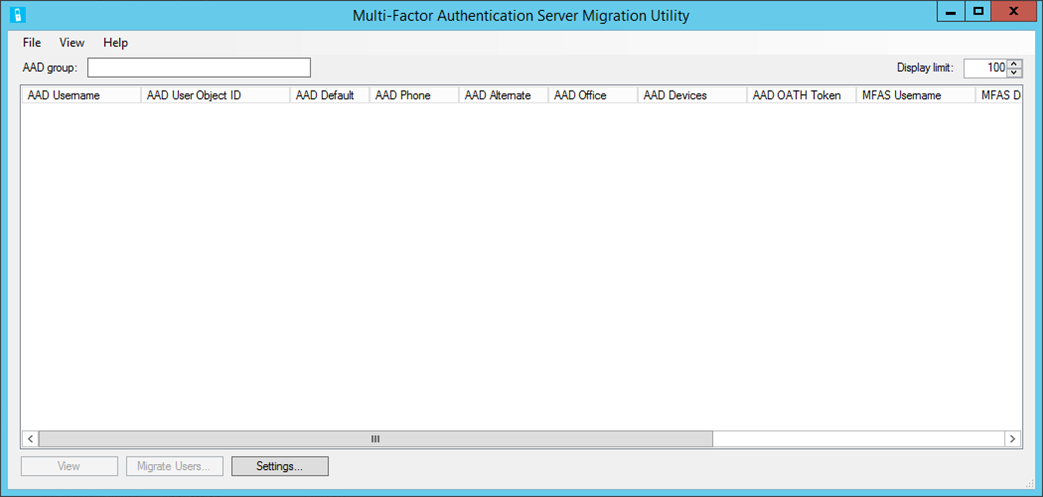

완료되면 Multi-Factor Authentication 서버 폴더로 이동하여 MultiFactorAuthMigrationUtilityUI 애플리케이션을 엽니다. 다음 화면이 표시됩니다.

MFA 서버 마이그레이션 유틸리티의

마이그레이션 유틸리티를 성공적으로 설치했습니다.

메모

마이그레이션 중에 동작이 변경되지 않도록 하려면 MFA 서버가 테넌트 참조 없이 MFA 공급자와 연결된 경우 마이그레이션하는 테넌트의 기본 MFA 설정(예: 사용자 지정 인사말)을 MFA 공급자의 설정과 일치하도록 업데이트해야 합니다. 사용자를 마이그레이션하기 전에 이 작업을 수행하는 것이 좋습니다.

보조 MFA 서버 실행(선택 사항)

MFA 서버 구현에 많은 수의 사용자 또는 사용 중인 기본 MFA 서버가 있는 경우 MFA 서버 마이그레이션 유틸리티 및 마이그레이션 동기화 서비스를 실행하기 위해 전용 보조 MFA 서버를 배포하는 것이 좋습니다. 주 MFA 서버를 업그레이드한 후 기존 보조 서버를 업그레이드하거나 새 보조 서버를 배포합니다. 선택한 보조 서버는 다른 MFA 트래픽을 처리해서는 안 됩니다.

MFA 서버 마이그레이션 유틸리티 앱 등록에 인증서를 등록하려면 보조 서버에서 Configure-MultiFactorAuthMigrationUtility.ps1 스크립트를 실행해야 합니다. 인증서는 Microsoft Graph에 인증하는 데 사용됩니다. 보조 MFA 서버에서 마이그레이션 유틸리티 및 동기화 서비스를 실행하면 수동 및 자동화된 사용자 마이그레이션의 성능이 향상됩니다.

사용자 데이터 마이그레이션

사용자 데이터를 마이그레이션해도 Multi-Factor Authentication 서버 데이터베이스의 데이터는 제거되거나 변경되지 않습니다. 마찬가지로 이 프로세스는 사용자가 MFA를 수행하는 위치가 변경되지 않습니다. 이 프로세스는 온-프레미스 서버에서 Microsoft Entra ID의 대응하는 사용자 개체로 데이터를 단방향 복사하는 것입니다.

MFA 서버 마이그레이션 유틸리티는 모든 마이그레이션 활동에 대해 단일 Microsoft Entra 그룹을 대상으로 합니다. 이 그룹에 직접 사용자를 추가하거나 다른 그룹을 추가할 수 있습니다. 마이그레이션하는 동안 단계별로 추가할 수도 있습니다.

마이그레이션 프로세스를 시작하려면 마이그레이션하려는 Microsoft Entra 그룹의 이름 또는 GUID를 입력합니다. 완료되면 Tab 키를 누르거나 창 바깥쪽을 선택하여 적절한 그룹 검색을 시작합니다. 그룹의 모든 사용자가 이미 추가되었습니다. 대규모 그룹이 일을 끝내는 데 몇 분 정도 걸릴 수 있습니다.

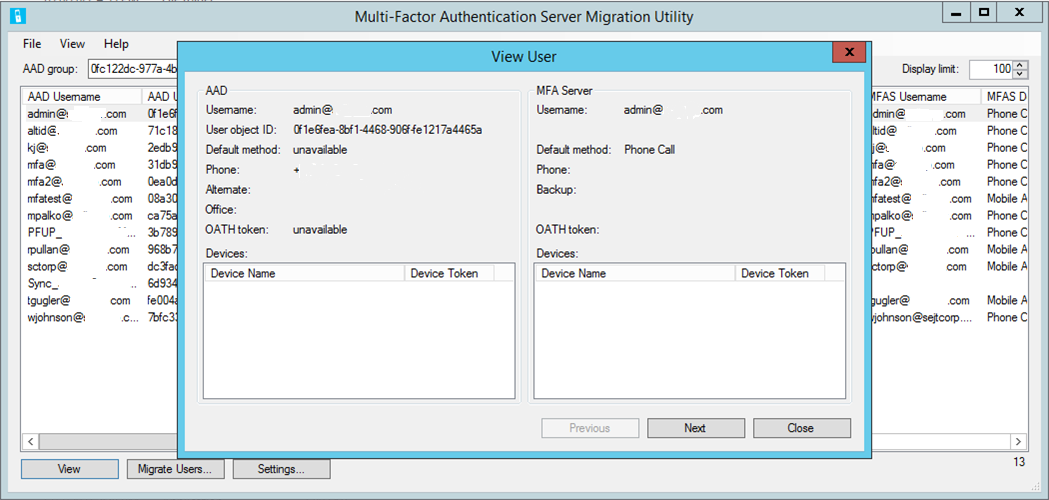

사용자의 특성 데이터를 보려면 사용자를 강조 표시하고 보기선택합니다.

이 창에는 Microsoft Entra ID와 온-프레미스 MFA 서버 모두에서 선택한 사용자의 특성이 표시됩니다. 이 창을 사용하여 마이그레이션 후 사용자에게 데이터가 기록된 방식을 볼 수 있습니다.

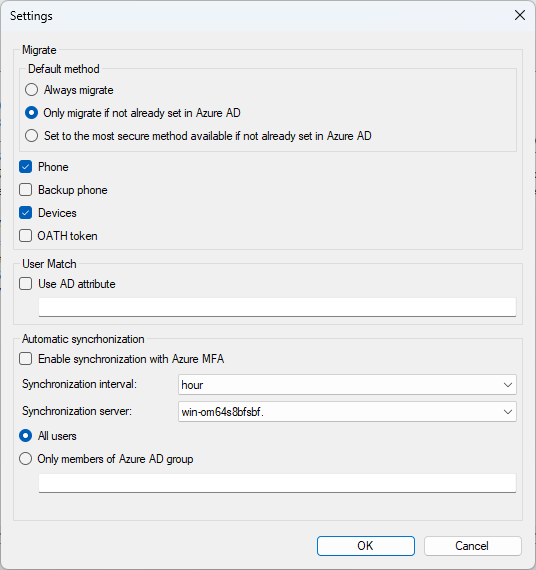

설정 옵션을 사용하면 마이그레이션 프로세스에 대한 설정을 변경할 수 있습니다.

마이그레이션 – 사용자의 기본 인증 방법을 마이그레이션하는 세 가지 옵션이 있습니다.

- 항상 이동하라

- Microsoft Entra ID에 아직 설정되지 않은 경우에만 마이그레이션

- Microsoft Entra ID에 아직 설정되지 않은 경우 사용 가능한 가장 안전한 방법으로 설정

이러한 옵션은 기본 메서드를 마이그레이션할 때 유연성을 제공합니다. 또한 마이그레이션 중에 인증 방법 정책을 확인합니다. 마이그레이션되는 기본 메서드가 정책에서 허용되지 않는 경우 대신 사용할 수 있는 가장 안전한 메서드로 설정됩니다.

사용자 일치 – userPrincipalName을 기본적으로 일치시키는 대신, Microsoft Entra UPN을 일치시키기 위해 다른 온-프레미스 Active Directory 특성을 지정할 수 있습니다.

- 마이그레이션 유틸리티는 온-프레미스 Active Directory 속성을 사용하기 전에 UPN과 직접적으로 일치시킵니다.

- 일치하는 항목이 없으면 Windows API를 호출하여 Microsoft Entra UPN을 찾고 MFA 서버 사용자 목록을 검색하는 데 사용하는 SID를 가져옵니다.

- Windows API에서 사용자를 찾지 못하거나 MFA 서버에서 SID를 찾을 수 없는 경우 구성된 Active Directory 특성을 사용하여 온-프레미스 Active Directory에서 사용자를 찾은 다음 SID를 사용하여 MFA 서버 사용자 목록을 검색합니다.

자동 동기화 – 온-프레미스 MFA 서버의 사용자에 대한 인증 방법 변경을 지속적으로 모니터링하고 정의된 지정된 시간 간격으로 Microsoft Entra ID에 기록하는 백그라운드 서비스를 시작합니다.

동기화 서버 – MFA 서버 마이그레이션 동기화 서비스가 주 서버에서만 실행되는 대신 보조 MFA 서버에서 실행되도록 허용합니다. 보조 서버에서 실행되도록 마이그레이션 동기화 서비스를 구성하려면 서버에서

Configure-MultiFactorAuthMigrationUtility.ps1스크립트를 실행하여 MFA 서버 마이그레이션 유틸리티 앱 등록에 인증서를 등록해야 합니다. 인증서는 Microsoft Graph에 인증하는 데 사용됩니다.

마이그레이션 프로세스는 자동 또는 수동일 수 있습니다.

수동 프로세스 단계는 다음과 같습니다.

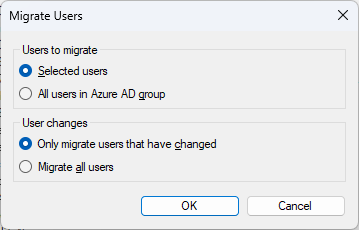

사용자 또는 여러 사용자 선택에 대한 마이그레이션 프로세스를 시작하려면 Ctrl 키를 누른 채 마이그레이션하려는 각 사용자를 선택합니다.

원하는 사용자를 선택한 후 사용자 마이그레이션>선택한 사용자를>확인선택합니다.

그룹의 모든 사용자를 마이그레이션하려면 사용자 마이그레이션>Microsoft Entra 그룹의 모든 사용자>확인선택합니다.

사용자가 변경되지 않은 경우에도 마이그레이션할 수 있습니다. 기본적으로 유틸리티는 변경된 사용자만 마이그레이션하도록 설정되어 있습니다. 변경되지 않은 이전에 마이그레이션된 사용자를 다시 마이그레이션하려면 모든 사용자를 마이그레이션하기 옵션을 선택하십시오. 관리자가 사용자의 Microsoft Entra 다단계 인증 설정을 다시 설정해야 하고 다시 마이그레이션하려는 경우 변경되지 않은 사용자를 마이그레이션하는 것이 테스트 중에 유용할 수 있습니다.

자동 프로세스를 위해 설정에서 자동 동기화을 선택한 다음, 모든 사용자를 동기화할지 또는 지정된 Microsoft Entra 그룹의 멤버만 동기화할지를 선택합니다.

다음 표에서는 다양한 메서드에 대한 동기화 논리를 나열합니다.

| 메서드 | 논리학 |

|---|---|

| 전화 | 확장이 없으면 MFA 휴대폰을 업데이트합니다. 확장이 있는 경우 Office 전화를 갱신하세요. 예외: 기본 방법이 문자 메시지인 경우 확장을 삭제하고 MFA 휴대폰을 업데이트합니다. |

| 백업 전화 | 연장이 없는 경우, 대체 전화 번호를 업데이트하세요. 확장이 있는 경우 Office 전화를 갱신하세요. 예외: 휴대폰과 백업 전화 모두에 확장명이 있는 경우 Backup Phone을 건너뜁니다. |

| 모바일 앱 | 최대 5개의 디바이스가 마이그레이션되거나 사용자에게 하드웨어 OATH 토큰이 있는 경우 4개만 마이그레이션됩니다. 이름이 같은 디바이스가 여러 개 있는 경우 가장 최근의 디바이스만 마이그레이션합니다. 디바이스는 최신에서 가장 오래된 디바이스로 정렬됩니다. 디바이스가 Microsoft Entra ID에 이미 있는 경우 OATH 토큰 비밀 키를 기준으로 일치시켜서 업데이트합니다. - OATH 토큰 비밀 키에 일치하는 항목이 없으면, 디바이스 토큰에서 일치 항목을 찾으십시오. -- 발견되면 OATH 토큰 메서드가 작동할 수 있도록 MFA 서버 디바이스에 대한 소프트웨어 OATH 토큰을 만듭니다. 알림은 여전히 기존 Microsoft Entra 다단계 인증 디바이스를 사용하여 작동합니다. -- 찾을 수 없는 경우 새 디바이스를 만듭니다. 새 기기를 추가하는 것이 5개 기기 제한을 넘으면 기기를 생략합니다. |

| OATH 토큰 | 디바이스가 Microsoft Entra ID에 이미 있는 경우 OATH 토큰 비밀 키를 기준으로 일치시켜서 업데이트합니다. - 찾을 수 없는 경우 새 하드웨어 OATH 토큰 디바이스를 추가합니다. 새 기기를 추가할 때, 5개의 기기 제한을 초과하면 OATH 토큰이 건너뛰어집니다. |

MFA 메서드는 마이그레이션된 항목에 따라 업데이트되고 기본 메서드가 설정됩니다. MFA 서버는 마지막 마이그레이션 타임스탬프를 추적하고 사용자의 MFA 설정이 변경되거나 관리자가 설정 대화 상자에서 마이그레이션할 항목을 수정하는 경우에만 사용자를 다시 마이그레이션합니다.

테스트하는 동안 먼저 수동 마이그레이션을 수행하고 지정된 수의 사용자가 예상대로 작동하는지 테스트하는 것이 좋습니다. 테스트에 성공하면 마이그레이션하려는 Microsoft Entra 그룹에 대한 자동 동기화를 켭니다. 이 그룹에 사용자를 추가하면 해당 정보가 Microsoft Entra ID에 자동으로 동기화됩니다. MFA 서버 마이그레이션 유틸리티는 하나의 Microsoft Entra 그룹을 대상으로 하지만 해당 그룹은 사용자와 중첩된 사용자 그룹을 모두 포함할 수 있습니다.

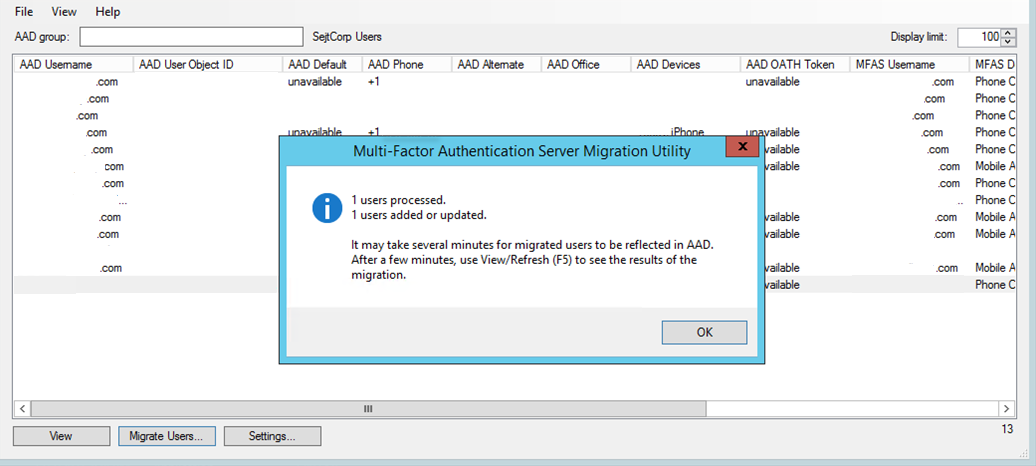

완료되면 완료된 작업을 확인하는 메시지가 표시됩니다.

확인 메시지에 설명된 대로 마이그레이션된 데이터가 Microsoft Entra ID 내의 사용자 개체에 표시되는 데 몇 분 정도 걸릴 수 있습니다. 사용자는 aka.ms/mfasetup이동하여 마이그레이션된 메서드를 볼 수 있습니다.

팁

Microsoft Entra MFA 메서드를 볼 필요가 없는 경우 그룹을 표시하는 데 필요한 시간을 줄일 수 있습니다. 보기>Azure AD MFA 메서드를 선택하면, AAD 기본, AAD 전화, AAD 대체, AAD 사무실, AAD 디바이스, AAD OATH 토큰열의 표시를 토글할 수 있습니다. 열을 숨기면 일부 Microsoft Graph API 호출을 건너뛰어 사용자 로드 시간이 크게 향상됩니다.

마이그레이션 세부 정보 보기

감사 로그 또는 Log Analytics를 사용하여 MFA 서버에서 Microsoft Entra 다단계 인증 사용자 마이그레이션에 대한 세부 정보를 볼 수 있습니다.

감사 로그 사용

Microsoft Entra 관리 센터의 감사 로그에 액세스하여 MFA 서버의 세부 정보를 Microsoft Entra 다단계 인증 사용자 마이그레이션으로 보려면 다음 단계를 수행합니다.

Microsoft Entra 관리 센터에 적어도 인증 관리자로 로그인하세요.

정체성>모니터링 및 상태>감사 로그. 로그를 필터링하려면 필터 추가을 선택합니다.

행위자에 의해 시작된 을 선택하고적용 을 선택합니다.

Microsoft Entra 다단계 인증 관리를 입력하고 ,적용를 선택합니다.

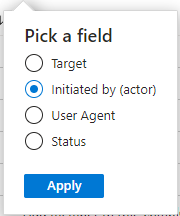

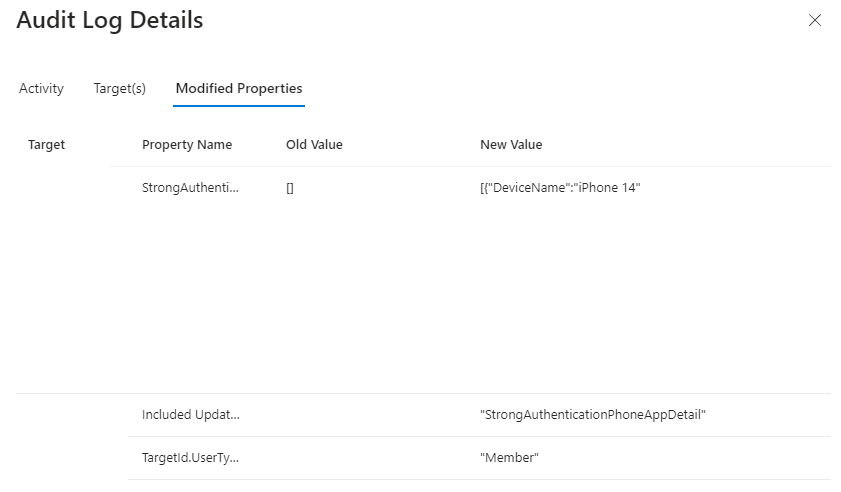

이 필터는 MFA 서버 마이그레이션 유틸리티 로그만 표시합니다. 사용자 마이그레이션에 대한 세부 정보를 보려면 행을 선택한 다음 수정된 속성 탭을 선택합니다. 이 탭에는 등록된 MFA 메서드 및 전화 번호의 변경 내용이 표시됩니다.

다음 표에서는 각 코드에 대한 인증 방법을 나열합니다.

코드 메서드 0 모바일용 음성 서비스 2 음성 기술 부서 3 음성 보조 모바일 서비스 5 문자 메시지 6 Microsoft Authenticator 푸시 알림 7 하드웨어 또는 소프트웨어 토큰 OTP 사용자 디바이스가 마이그레이션된 경우 별도의 로그 항목이 있습니다.

Log Analytics 사용

Log Analytics를 사용하여 MFA 서버에서 Microsoft Entra 다단계 인증 사용자 마이그레이션에 대한 세부 정보를 쿼리할 수도 있습니다.

AuditLogs

| where ActivityDateTime > ago(7d)

| extend InitiatedBy = tostring(InitiatedBy["app"]["displayName"])

| where InitiatedBy == "Microsoft Entra multifactor authentication Management"

| extend UserObjectId = tostring(TargetResources[0]["id"])

| extend Upn = tostring(TargetResources[0]["userPrincipalName"])

| extend ModifiedProperties = TargetResources[0]["modifiedProperties"]

| project ActivityDateTime, InitiatedBy, UserObjectId, Upn, ModifiedProperties

| order by ActivityDateTime asc

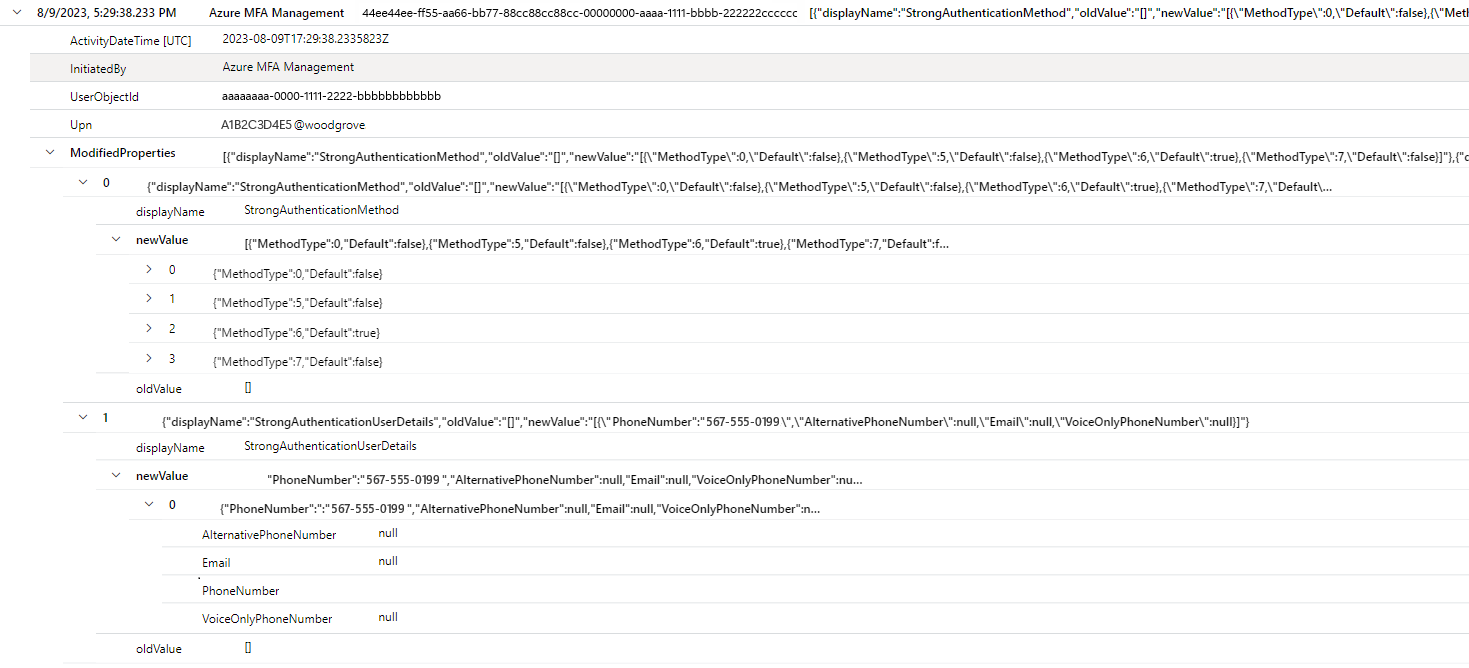

이 스크린샷은 사용자 마이그레이션에 대한 변경 내용을 보여줍니다.

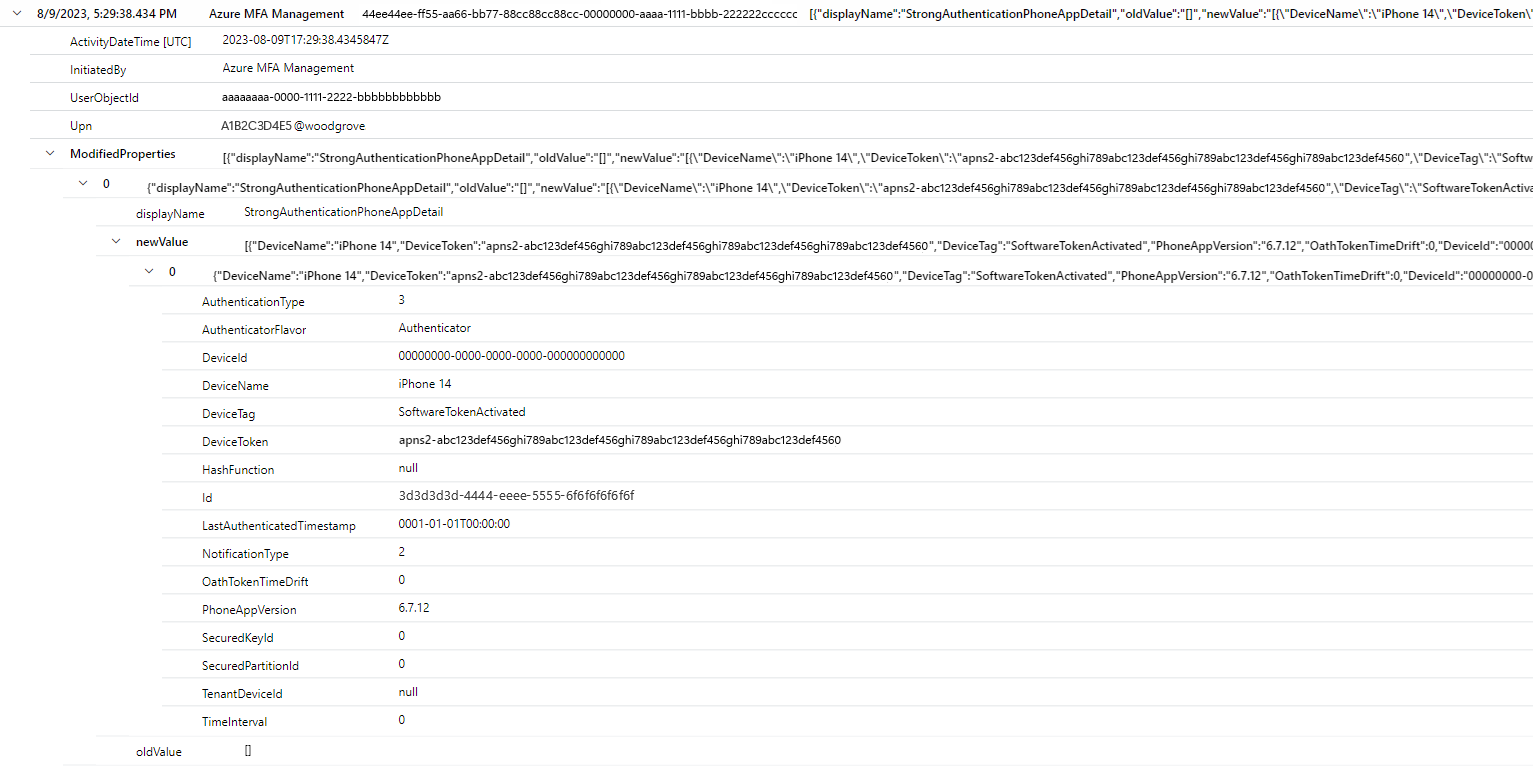

이 스크린샷은 디바이스 마이그레이션에 대한 변경 내용을 보여줍니다.

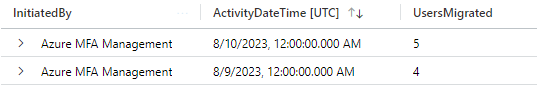

Log Analytics를 사용하여 사용자 마이그레이션 작업을 요약할 수도 있습니다.

AuditLogs

| where ActivityDateTime > ago(7d)

| extend InitiatedBy = tostring(InitiatedBy["app"]["displayName"])

| where InitiatedBy == "Microsoft Entra multifactor authentication Management"

| extend UserObjectId = tostring(TargetResources[0]["id"])

| summarize UsersMigrated = dcount(UserObjectId) by InitiatedBy, bin(ActivityDateTime, 1d)

Log Analytics 요약의

유효성 검사 및 테스트

사용자 데이터를 성공적으로 마이그레이션한 후에는 전역 테넌트가 변경되기 전에 단계적 롤아웃을 사용하여 최종 사용자 환경의 유효성을 검사할 수 있습니다. MFA의 점진적 배포를 위해 특정 Microsoft Entra 그룹을 대상으로 지정하려면 다음 프로세스를 따르세요. 단계적 롤아웃은 MFA를 수행하기 위해 온-프레미스로 보내는 대신 대상 그룹의 사용자에 대해 Microsoft Entra 다단계 인증을 사용하여 MFA를 수행하도록 Microsoft Entra ID에 지시합니다. 유효성을 검사하고 테스트할 수 있습니다. Microsoft Entra 관리 센터를 사용하는 것이 좋지만 원하는 경우 Microsoft Graph를 사용할 수도 있습니다.

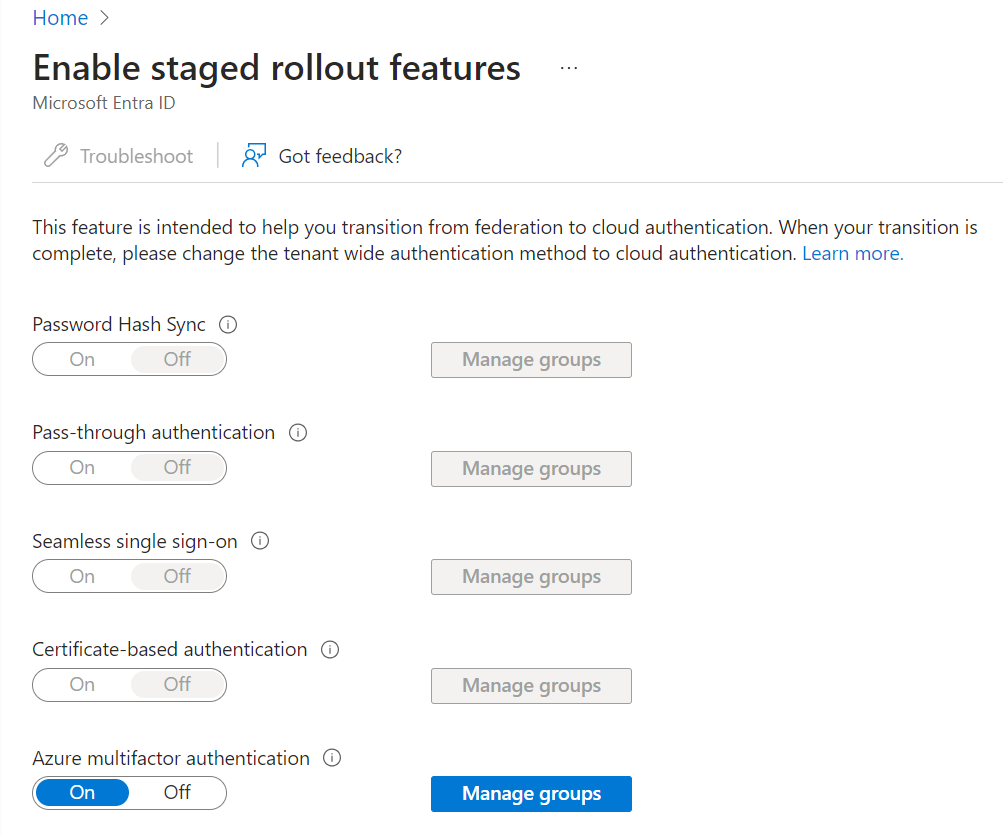

점진적 롤아웃 활성화

다음 URL로 이동하세요: 스테이지드 롤아웃 기능 활성화 - Microsoft Azure.

Azure 다단계 인증을 사용으로 변경한 후, 그룹 관리를 선택합니다.

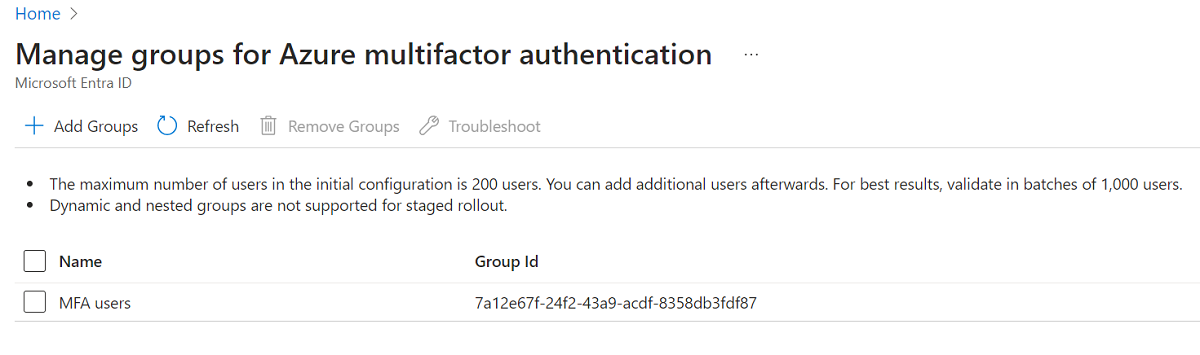

그룹 추가를 선택한 후, Microsoft Entra 다단계 인증에 사용하도록 설정할 사용자가 포함된 그룹을 추가합니다. 선택한 그룹이 표시된 목록에 표시됩니다.

메모

다음 Microsoft Graph 메서드를 사용하여 대상으로 하는 모든 그룹도 이 목록에 표시됩니다.

Microsoft Graph를 사용하여 단계별 롤아웃 사용

기능 출시 정책 생성하기

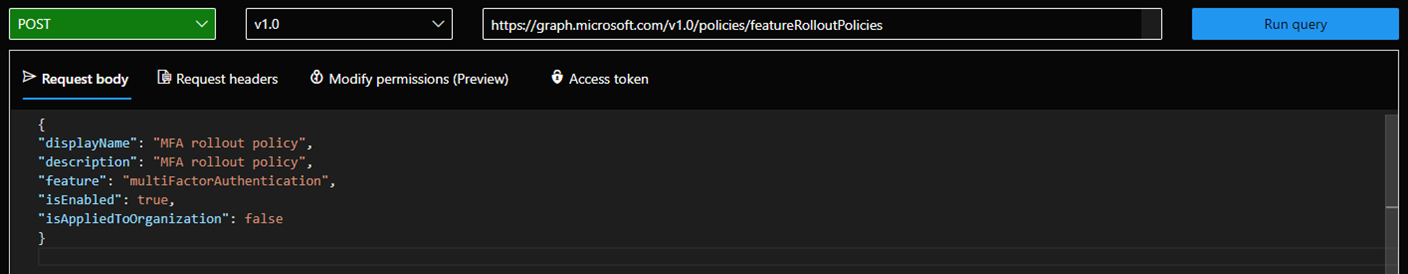

스테이징 롤아웃을 설정하려는 테넌트에서 하이브리드 ID 관리자 계정을 사용하여 aka.ms/ge으로 이동하여 Graph Explorer에 로그인합니다.

다음 엔드포인트를 대상으로 POST가 선택되어 있는지 확인합니다.

https://graph.microsoft.com/v1.0/policies/featureRolloutPolicies요청 본문에는 다음이 포함되어야 합니다(MFA 롤아웃 정책을 조직의 이름과 설명으로 변경).

{ "displayName": "MFA rollout policy", "description": "MFA rollout policy", "feature": "multiFactorAuthentication", "isEnabled": true, "isAppliedToOrganization": false }

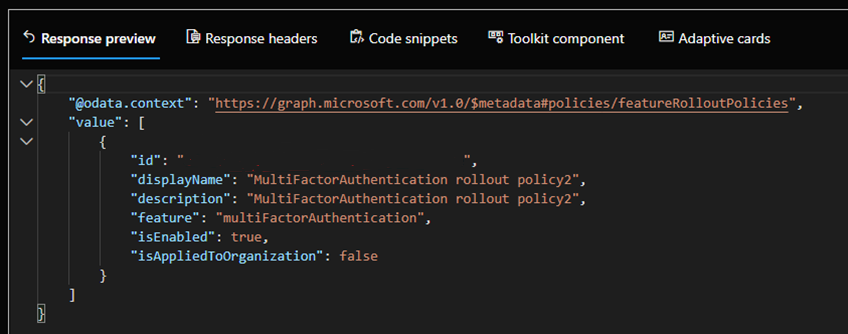

동일한 엔드포인트를 사용하여 GET을 수행하고 ID 값을 기록해 둡니다(다음 이미지에서 취소선으로 표시됨).

테스트하려는 사용자가 포함된 Microsoft Entra 그룹을 대상으로 지정합니다.

다음 엔드포인트를 사용하여 POST 요청을 만듭니다 ({정책 ID}를 1d 단계에서 복사한 ID 값으로 바꿉니다.)

https://graph.microsoft.com/v1.0/policies/featureRolloutPolicies/{ID of policy}/appliesTo/$ref요청 본문에는 다음이 포함되어야 합니다({그룹 ID}를 단계적 롤아웃을 대상으로 하려는 그룹의 개체 ID로 바꿉니다.)

{ "@odata.id": "https://graph.microsoft.com/v1.0/directoryObjects/{ID of group}" }단계별 롤아웃을 사용하여 대상으로 지정하려는 다른 그룹에 대해 a 및 b 단계를 반복합니다.

다음 URL에 대해 GET을 수행하여 현재 정책을 볼 수 있습니다.

https://graph.microsoft.com/v1.0/policies/featureRolloutPolicies/{policyID}?$expand=appliesTo이전 프로세스는 featureRolloutPolicy 리소스을 사용합니다. 공개 설명서는 아직 새 multifactorAuthentication 기능으로 업데이트되지 않았지만 API와 상호 작용하는 방법에 대한 자세한 정보가 있습니다.

최종 사용자의 MFA 환경을 확인하십시오. 다음은 확인해야 할 몇 가지 사항입니다.

- 사용자가 자신의 메서드를 aka.ms/mfasetup에서 볼 수 있나요?

- 사용자가 전화 통화/문자 메시지를 받나요?

- 위의 방법을 사용하여 성공적으로 인증할 수 있나요?

- 사용자가 Authenticator 알림을 성공적으로 받나요? 그들이 이러한 알림을 승인할 수 있나요? 인증에 성공합니까?

- 사용자가 하드웨어 OATH 토큰을 사용하여 성공적으로 인증할 수 있나요?

사용자 교육

사용자가 새 인증 흐름을 포함하여 Microsoft Entra 다단계 인증으로 이동할 때 예상되는 사항을 알 수 있도록 합니다. 마이그레이션이 완료되면 사용자 포털 대신 Microsoft Entra ID 결합 등록 포털(aka.ms/mfasetup)을 사용하여 인증 방법을 관리하도록 사용자에게 지시할 수도 있습니다. Microsoft Entra ID의 인증 방법에 대한 변경 내용은 온-프레미스 환경으로 다시 전파되지 않습니다. MFA 서버로 롤백해야 하는 경우 사용자가 Microsoft Entra ID에서 변경한 내용은 MFA 서버 사용자 포털에서 사용할 수 없습니다.

사용자가 Microsoft Entra 다단계 인증 서버에 의존하는 타사 솔루션을 사용하는 경우(참조: 인증 서비스), 사용자 포털에서 MFA 방법을 계속 변경하도록 하길 권장합니다. 이러한 변경 내용은 Microsoft Entra ID에 자동으로 동기화됩니다. 이러한 타사 솔루션을 마이그레이션한 후에는 사용자를 Microsoft Entra ID 결합 등록 페이지로 이동할 수 있습니다.

전체 사용자 마이그레이션

모든 사용자 데이터가 마이그레이션될 때까지 마이그레이션 단계와 유효성 검사 및 테스트 섹션을 반복합니다.

MFA 서버 종속성 마이그레이션

도메인 페더레이션 설정 업데이트

사용자 마이그레이션을 완료하고 MFA 서버에서 모든

온-프레미스 페더레이션 서버에 대한 MFA 요청을 무시하도록 Microsoft Entra ID를 구성하려면 다음 예제와 같이 Microsoft Graph PowerShell SDK 설치하고 federatedIdpMfaBehaviorrejectMfaByFederatedIdp설정합니다.

요청

PATCH https://graph.microsoft.com/beta/domains/contoso.com/federationConfiguration/6601d14b-d113-8f64-fda2-9b5ddda18ecc

Content-Type: application/json

{

"federatedIdpMfaBehavior": "rejectMfaByFederatedIdp"

}

응답

메모

여기에 표시된 응답 개체는 가독성을 위해 단축될 수 있습니다.

HTTP/1.1 200 OK

Content-Type: application/json

{

"@odata.type": "#microsoft.graph.internalDomainFederation",

"id": "6601d14b-d113-8f64-fda2-9b5ddda18ecc",

"issuerUri": "http://contoso.com/adfs/services/trust",

"metadataExchangeUri": "https://sts.contoso.com/adfs/services/trust/mex",

"signingCertificate": "A1bC2dE3fH4iJ5kL6mN7oP8qR9sT0u",

"passiveSignInUri": "https://sts.contoso.com/adfs/ls",

"preferredAuthenticationProtocol": "wsFed",

"activeSignInUri": "https://sts.contoso.com/adfs/services/trust/2005/usernamemixed",

"signOutUri": "https://sts.contoso.com/adfs/ls",

"promptLoginBehavior": "nativeSupport",

"isSignedAuthenticationRequestRequired": true,

"nextSigningCertificate": "A1bC2dE3fH4iJ5kL6mN7oP8qR9sT0u",

"signingCertificateUpdateStatus": {

"certificateUpdateResult": "Success",

"lastRunDateTime": "2021-08-25T07:44:46.2616778Z"

},

"federatedIdpMfaBehavior": "rejectMfaByFederatedIdp"

}

사용자는 스테이징된 롤아웃 도구의 대상이든 아니든 더 이상 MFA용 온-프레미스 페더레이션 서버로 리디렉션되지 않습니다. 적용하는 데 최대 24시간이 걸릴 수 있습니다.

메모

도메인 페더레이션 설정의 업데이트가 적용되는 데 최대 24시간이 걸릴 수 있습니다.

선택 사항: MFA 서버 사용자 포털 사용 안 함

모든 사용자 데이터 마이그레이션을 완료하면 최종 사용자가 Microsoft Entra ID 결합 등록 페이지를 사용하여 MFA 메서드를 관리할 수 있습니다. 사용자가 MFA 서버에서 사용자 포털을 사용하지 못하도록 하는 몇 가지 방법이 있습니다.

- MFA 서버의 사용자 포털 URL을 aka.ms/mfasetup으로 리디렉션하십시오

- 사용자가 포털에 로그인하지 못하도록 하려면 MFA 서버의 사용자 포털 섹션에 있는

설정 탭에서 로그인 허용확인란의 선택을 취소합니다.

MFA 서버 서비스 해제

Microsoft Entra 다단계 인증 서버가 더 이상 필요하지 않은 경우 일반적인 서버 사용 중단 사례를 따르세요. MFA 서버 사용 중지를 나타내기 위해 Microsoft Entra ID에는 특별한 조치가 필요하지 않습니다.

롤백 계획

업그레이드에 문제가 있는 경우 다음 단계에 따라 롤백합니다.

MFA 서버 8.1을 제거합니다.

PhoneFactor.pfdata를 업그레이드하기 전에 만든 백업으로 바꿉다.

메모

백업이 완료된 이후의 변경 내용은 손실되지만 업그레이드 및 업그레이드에 실패하기 직전에 백업이 이루어진 경우 최소여야 합니다.

이전 버전(예: 8.0.x.x)에 대한 설치 관리자를 실행합니다.

온-프레미스 페더레이션 서버에 대한 MFA 요청을 수락하도록 Microsoft Entra ID를 구성합니다. 다음 예제와 같이 Graph PowerShell을 사용하여 federatedIdpMfaBehavior

enforceMfaByFederatedIdp설정합니다.요청

PATCH https://graph.microsoft.com/beta/domains/contoso.com/federationConfiguration/6601d14b-d113-8f64-fda2-9b5ddda18ecc Content-Type: application/json { "federatedIdpMfaBehavior": "enforceMfaByFederatedIdp" }다음 응답 개체는 가독성을 위해 단축됩니다.

응답

HTTP/1.1 200 OK Content-Type: application/json { "@odata.type": "#microsoft.graph.internalDomainFederation", "id": "6601d14b-d113-8f64-fda2-9b5ddda18ecc", "issuerUri": "http://contoso.com/adfs/services/trust", "metadataExchangeUri": "https://sts.contoso.com/adfs/services/trust/mex", "signingCertificate": "A1bC2dE3fH4iJ5kL6mN7oP8qR9sT0u", "passiveSignInUri": "https://sts.contoso.com/adfs/ls", "preferredAuthenticationProtocol": "wsFed", "activeSignInUri": "https://sts.contoso.com/adfs/services/trust/2005/usernamemixed", "signOutUri": "https://sts.contoso.com/adfs/ls", "promptLoginBehavior": "nativeSupport", "isSignedAuthenticationRequestRequired": true, "nextSigningCertificate": "A1bC2dE3fH4iJ5kL6mN7oP8qR9sT0u", "signingCertificateUpdateStatus": { "certificateUpdateResult": "Success", "lastRunDateTime": "2021-08-25T07:44:46.2616778Z" }, "federatedIdpMfaBehavior": "enforceMfaByFederatedIdp" }

Microsoft Entra 다단계 인증의 단계별 롤아웃을 사용 안 함으로 설정합니다. 사용자는 다시 MFA용 온-프레미스 페더레이션 서버로 리디렉션됩니다.

다음 단계

- MFA 서버에서 Microsoft Entra 다단계 인증 마이그레이션하는 방법 개요

- 단계적 롤아웃 사용하여 클라우드 인증으로 마이그레이션