조건부 액세스 인증 강도 작동 방식

이 토픽에서는 조건부 액세스 인증 강도가 리소스에 액세스하는 데 허용되는 인증 방법을 어떻게 제한할 수 있는지 설명합니다.

인증 방법 정책에서 인증 강도가 작동하는 방식

리소스에 액세스하는 데 사용할 수 있는 인증 방법을 결정하는 두 가지 정책이 있습니다. 사용자가 두 정책에서 인증 방법을 사용하도록 설정된 경우 해당 방법으로 로그인할 수 있습니다.

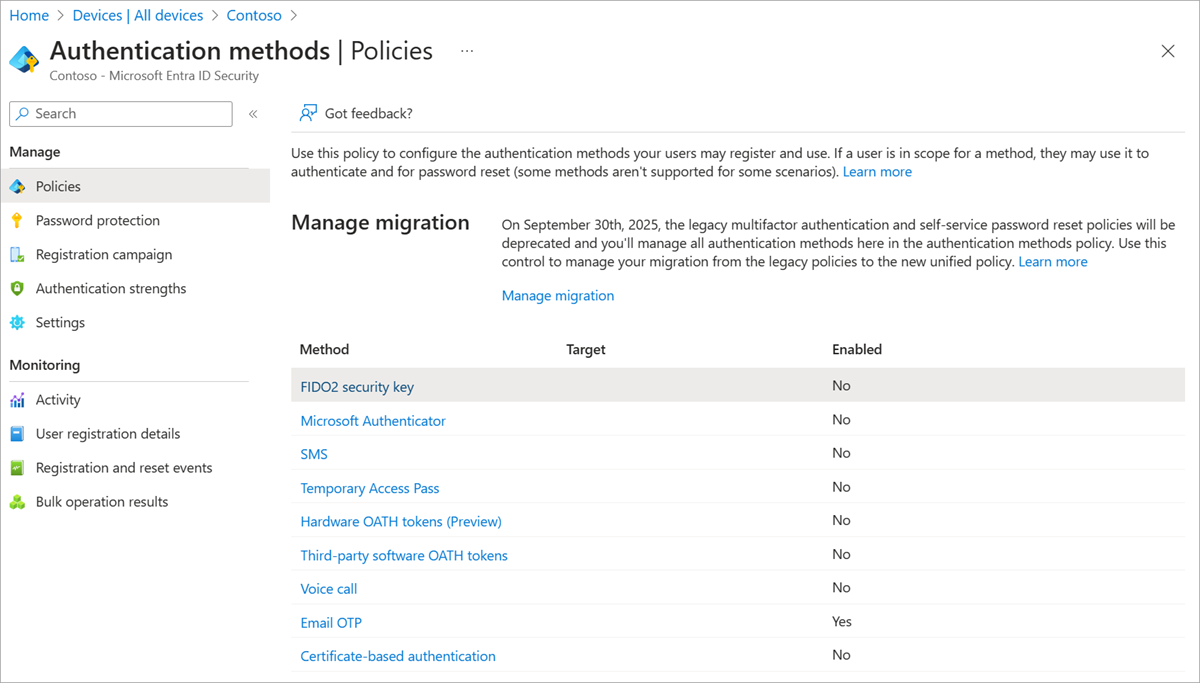

보안>인증 방법>정책은 특정 사용자 및 그룹에 대한 인증 방법을 관리하는 최신 방법입니다. 다양한 방법에 대해 사용자 및 그룹을 지정할 수 있습니다. 방법 사용 방식을 제어하기 위해 매개 변수를 구성할 수도 있습니다.

보안>다단계 인증>추가 클라우드 기반 다단계 인증 설정은 테넌트의 모든 사용자에 대한 다단계 인증 방법을 제어하는 레거시 방식입니다.

사용자는 사용하도록 설정된 인증 방법을 등록할 수 있습니다. 관리자는 인증서 기반 인증과 같은 방법으로 사용자의 디바이스를 구성할 수도 있습니다.

로그인하는 동안 인증 강도 정책을 평가하는 방법

인증 강도 조건부 액세스 정책은 사용할 수 있는 방법을 정의합니다. Microsoft Entra ID는 로그인하는 동안 정책을 확인하여 리소스에 대한 사용자 액세스를 결정합니다. 예를 들어, 관리자는 패스키(FIDO2 보안 키) 또는 암호 + 문자 메시지가 필요한 사용자 지정 인증 강도로 조건부 액세스 정책을 구성합니다. 사용자는 이 정책으로 보호되는 리소스에 액세스합니다.

로그인하는 동안 모든 설정을 확인하여 허용되는 방법, 등록되는 방법 및 조건부 액세스 정책에 필요한 방법을 결정합니다. 로그인하려면 방법을 허용하고 사용자가 등록(액세스 요청 전 또는 액세스 요청의 일부로)하고 인증 강도를 충족해야 합니다.

여러 조건부 액세스 인증 강도 정책을 평가하는 방법

일반적으로 여러 조건부 액세스 정책이 로그인에 적용되는 경우 모든 정책의 모든 조건을 충족해야 합니다. 동일한 맥락에서 여러 조건부 액세스 인증 강도 정책이 로그인에 적용되는 경우 사용자는 모든 인증 강도 조건을 충족해야 합니다. 예를 들어 두 개의 서로 다른 인증 강도 정책에 모두 패스키(FIDO2)가 필요한 경우 사용자는 FIDO2 보안 키를 사용하여 두 정책을 모두 충족할 수 있습니다. 두 인증 강도 정책에 서로 다른 방법이 있는 경우 사용자는 여러 메서드를 사용하여 두 정책을 모두 충족해야 합니다.

보안 정보를 등록하기 위해 여러 조건부 액세스 인증 강도 정책을 평가하는 방법

보안 정보 등록 인터럽트 모드의 경우 인증 강도 평가는 다르게 처리됩니다. 보안 정보 등록의 사용자 작업을 대상으로 하는 인증 강도는 모든 리소스(이전의 '모든 클라우드 앱')를 대상으로 하는 다른 인증 강도 정책보다 선호됩니다. 로그인에 대한 범위 내 다른 조건부 액세스 정책의 다른 모든 권한 부여 컨트롤(예: 디바이스를 준수 상태로 표시해야 함)이 평소와 같이 적용됩니다.

예를 들어 Contoso는 사용자가 항상 다단계 인증 방법 및 규정 준수 디바이스를 통해 로그인하도록 요구하려고 합니다. 또한 Contoso는 신입 직원이 TAP(임시 액세스 패스)를 사용하여 이러한 MFA 방법을 등록할 수 있도록 허용하려고 합니다. TAP는 다른 리소스에서 사용할 수 없습니다. 이 목표를 달성하기 위해 관리자는 다음 단계를 수행할 수 있습니다.

- 임시 액세스 패스 인증 조합을 포함하는 부트스트랩 및 복구라는 사용자 지정 인증 강도를 만듭니다. 여기에는 MFA 방법도 포함될 수 있습니다.

- 임시 액세스 패스 없이 허용되는 모든 MFA 방법을 포함하는 로그인용 MFA라는 사용자 지정 인증 강도를 만듭니다.

- 모든 리소스(이전의 '모든 클라우드 앱')를 대상으로 하고 로그인 인증 강도에 MFA가 필요하고 규격 디바이스 권한 부여 컨트롤이 필요한 조건부 액세스 정책을 만듭니다.

- 보안 정보 등록 사용자 작업을 대상으로 하고 부트스트랩 및 복구 인증 강도가 필요한 조건부 액세스 정책을 만듭니다.

이로 인해 규격 디바이스의 사용자는 임시 액세스 패스를 사용하여 MFA 방법을 등록한 다음, 새로 등록된 메서드를 사용하여 Outlook과 같은 다른 리소스에 인증할 수 있습니다.

참고 항목

여러 조건부 액세스 정책이 보안 정보 등록 사용자 작업을 대상으로 하고 각각 인증 강도를 적용하는 경우 사용자는 이러한 모든 인증 강점을 충족하여 로그인해야 합니다.

일부 암호 없는 피싱 방지 메서드는 인터럽트 모드에서 등록할 수 없습니다. 자세한 내용은 암호 없는 인증 방법 등록을 참조하세요.

사용자 환경

다음 요소는 사용자가 리소스에 대한 액세스 권한을 얻는지 여부를 결정합니다.

- 이전에 어떤 인증 방법을 사용했나요?

- 인증 강도에 사용할 수 있는 방법은 무엇인가요?

- 인증 방법 정책에서 사용자 로그인에 허용되는 방법은 무엇인가요?

- 사용자가 사용 가능한 방법에 등록되어 있나요?

사용자가 인증 강도 조건부 액세스 정책으로 보호되는 리소스에 액세스하면 Microsoft Entra ID는 이전에 사용한 방법이 인증 강도를 충족하는지 평가합니다. 만족스러운 방법을 사용한 경우 Microsoft Entra ID는 리소스에 대한 액세스 권한을 부여합니다. 예를 들어, 사용자가 암호 + 문자 메시지로 로그인한다고 가정해 보겠습니다. MFA 인증 강도로 보호되는 리소스에 액세스합니다. 이 경우 사용자는 다른 인증 프롬프트 없이 리소스에 액세스할 수 있습니다.

다음에 피싱 방지 MFA 인증 강도로 보호되는 리소스에 액세스한다고 가정해 보겠습니다. 이때 비즈니스용 Windows Hello와 같은 피싱 방지 인증 방법을 제공하라는 메시지가 표시됩니다.

사용자가 인증 강도를 충족하는 방법에 대해 등록하지 않은 경우 결합된 등록으로 리디렉션됩니다.

사용자는 인증 강도 요구 사항을 충족하는 하나의 인증 방법만 등록하면 됩니다.

인증 강도에 사용자가 등록하고 사용할 수 있는 방법이 포함되지 않은 경우 사용자는 리소스에 로그인할 수 없습니다.

암호 없는 인증 방법 등록

다음 인증 방법은 결합된 등록 인터럽트 모드의 일부로 등록할 수 없습니다. 로그인에 사용하도록 요구할 수 있는 조건부 액세스 정책을 적용하기 전에 사용자가 이러한 방법에 등록되어 있는지 확인합니다. 사용자가 이러한 방법에 등록되지 않은 경우 필요한 방법이 등록될 때까지 리소스에 액세스할 수 없습니다.

| 메서드 | 등록 요구 사항 |

|---|---|

| Microsoft Authenticator(전화 로그인) | Authenticator 앱에서 등록할 수 있습니다. |

| 패스키(FIDO2) | 결합된 등록 관리 모드를 사용하여 등록하고 결합된 등록 마법사 모드를 사용하여 인증 강도에 따라 적용할 수 있습니다. |

| 인증서 기반 인증 | 관리자 설정이 필요하며, 사용자가 등록할 수 없습니다. |

| 비즈니스용 Windows Hello | Windows OOBE(Out of Box Experience) 또는 Windows 설정 메뉴에서 등록할 수 있습니다. |

페더레이션된 사용자 환경

페더레이션된 도메인의 경우 federatedIdpMfaBehavior를 설정하여 Microsoft Entra 조건부 액세스 또는 온-프레미스 페더레이션 공급자에서 MFA를 적용할 수 있습니다. federatedIdpMfaBehavior 설정이 enforceMfaByFederatedIdp로 설정된 경우 사용자는 페더레이션 IdP에서 인증해야 하며 인증 강도 요구 사항의 페더레이션된 다단계 조합만 충족할 수 있습니다. 페더레이션 설정에 대한 자세한 내용은 MFA 지원 계획을 참조하세요.

페더레이션된 도메인의 사용자가 단계적 롤아웃 범위에 다단계 인증 설정이 있는 경우 사용자는 클라우드에서 다단계 인증을 완료하고 페더레이션된 단일 요소 + 사용자가 소유하고 있는 것 조합을 충족할 수 있습니다. 단계적 롤아웃에 대한 자세한 내용은 단계적 롤아웃 사용을 참조하세요.