Microsoft Entra ID Protection 및 조건부 액세스를 사용하는 자체 수정 환경

Microsoft Entra ID Protection 및 조건부 액세스를 사용하면 다음을 수행할 수 있습니다.

- 사용자가 Microsoft Entra 다단계 인증에 등록하도록 요구

- 위험한 로그인 및 손상된 사용자의 수정 자동화

- 특정 경우에 사용자를 차단합니다.

사용자 및 로그인 위험을 통합하는 조건부 액세스 정책은 사용자의 로그인 환경에 영향을 줍니다. 사용자가 Microsoft Entra 다단계 인증 및 셀프 서비스 암호 재설정과 같은 도구를 등록하고 사용하도록 허용하면 영향을 줄일 수 있습니다. 이러한 도구는 적절한 정책 선택과 함께 사용자에게 필요할 때 자체 수정 옵션을 제공하는 동시에 강력한 보안 제어를 적용합니다.

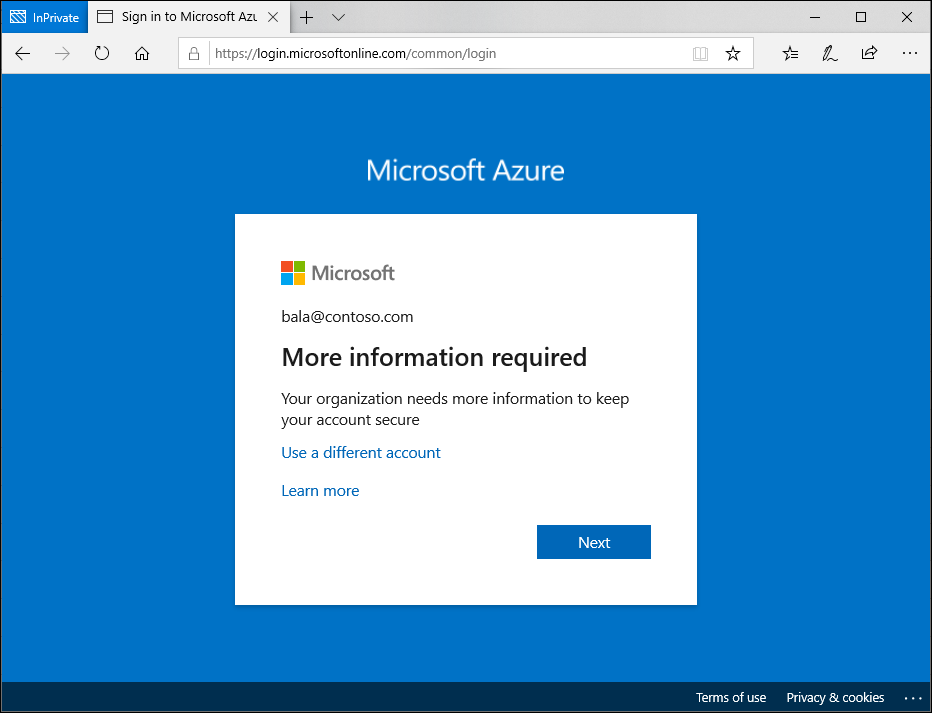

다단계 인증 등록

관리자가 Microsoft Entra 다단계 인증 등록을 요구하는 ID Protection 정책을 사용하도록 설정하면 사용자가 나중에 Microsoft Entra 다단계 인증을 사용하여 자체 수정할 수 있습니다. 이 정책을 구성하면 사용자에게 등록을 선택할 수 있는 14일 기간을 제공하고 기간이 끝나면 등록이 강제로 적용됩니다.

등록 인터럽트

Microsoft Entra 통합 애플리케이션에 로그인할 때 사용자는 다단계 인증을 위한 계정 설정 요구 사항에 대한 알림을 가져옵니다. 이 정책은 새로운 디바이스를 사용하는 새로운 사용자를 위한 Windows 기본 환경에서도 트리거됩니다.

Microsoft Entra 다단계 인증 등록을 위한 단계별 단계를 완료하고 로그인을 완료합니다.

위험 자체 수정

관리자가 위험 기반 조건부 액세스 정책을 구성할 때 구성된 위험 수준에 도달하면 영향을 받는 사용자가 중단됩니다. 관리자가 다단계 인증을 사용하여 자체 수정을 허용하는 경우 이 프로세스는 사용자에게 일반적인 다단계 인증 프롬프트로 표시됩니다.

사용자가 다단계 인증을 완료할 수 있는 경우 위험이 수정되고 로그인할 수 있습니다.

사용자가 로그인뿐만 아니라 위험에 처한 경우 관리자는 다단계 인증 수행 외에도 암호 변경을 요구하도록 조건부 액세스에서 사용자 위험 정책을 구성할 수 있습니다. 이 경우 사용자에게 다음과 같은 추가 화면이 표시됩니다.

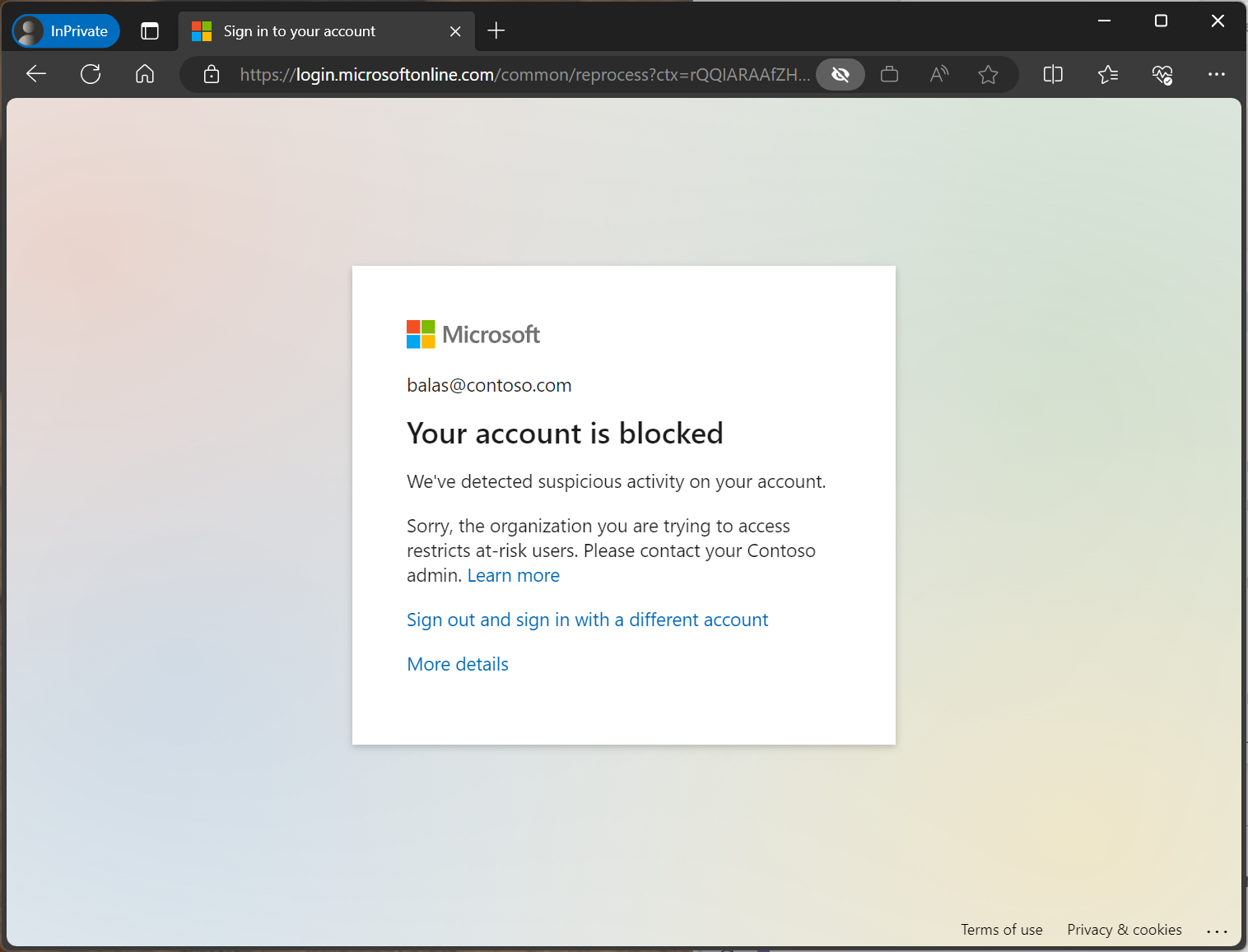

위험한 로그인 관리자 차단 해제

관리자는 위험 수준에 따라 로그인 시 사용자를 차단하도록 선택할 수 있습니다. 차단을 해제하려면 최종 사용자는 IT 직원에게 문의해야 하고 또는 익숙한 위치 또는 디바이스에서 로그인을 시도할 수 있습니다. 이 경우 자체 수정은 옵션이 아닙니다.

IT 직원은 사용자가 다시 로그인할 수 있도록 사용자 차단 해제 섹션의 지침을 따를 수 있습니다.

고위험 기술자

조직에 다른 테넌트에 대한 위임된 액세스 권한이 있는 사용자가 있고, 이러한 사용자가 높은 위험을 트리거하는 경우 다른 테넌트에 로그인하지 못하도록 차단될 수 있습니다. 예시:

- 조직에는 클라우드 환경 구성을 관리하는 MSP(관리되는 서비스 공급자) 또는 CSP(클라우드 솔루션 공급자)가 있습니다.

- MSP 기술자 자격 증명 중 하나가 유출되고 높은 위험이 트리거됩니다. 해당 기술자는 다른 테넌트에 로그인할 수 없게 차단됩니다.

- 홈 테넌트에 위험 수준이 높은 사용자에 대한 암호 변경 또는 위험한 사용자에 대한 MFA를 요구하는 적절한 정책이 사용하도록 설정된 경우 기술자는 자체 수정 및 로그인을 수행할 수 있습니다.

- 홈 테넌트에 자체 수정 정책이 사용하도록 설정되지 않은 경우 기술자의 홈 테넌트의 관리자가 위험을 수정해야 합니다.